Cybersäkerhetshoten har mångdubblats idag. Fjärrarbete, IoT-enheter, virtuella nätverk och edge computing innebär olika säkerhetsutmaningar. Och din nuvarande säkerhetsarkitektur kanske inte lyckas lösa dessa problem. Går in i Cybersecurity Mesh Architecture, ett nytt tillvägagångssätt för att stärka din organisations säkerhetsställning.

Vad är Cybersecurity Mesh Architecture, vilka fördelar erbjuder det och hur kan du implementera det? Låt oss ta reda på.

Innehållsförteckning

Cybersecurity Mesh Architecture

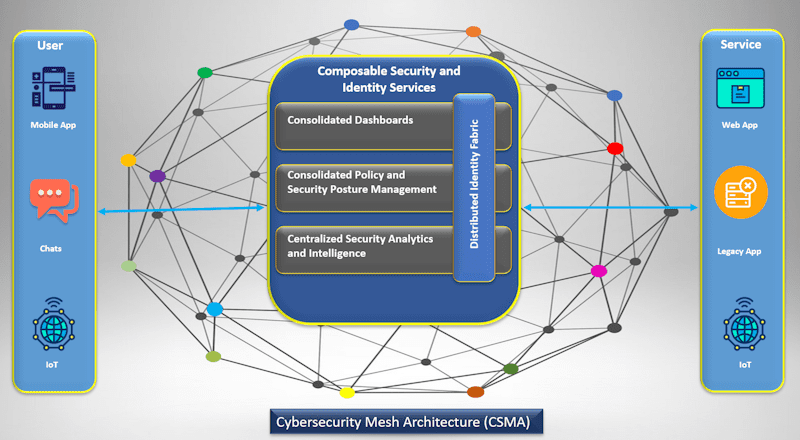

Cybersecurity Mesh Architecture (CSMA) är ett säkerhetsramverk som föreslås av Gartner för att hjälpa organisationer att ta ett komponerbart, flexibelt och skalbart tillvägagångssätt för att säkra sin IT-infrastruktur från dåliga aktörer.

Bildkälla: OpenText

Bildkälla: OpenText

Cybersecurity mesh-arkitektur fungerar genom att anta distribuerade, komponerbara säkerhetskontroller genom att centralisera data och kontroll för att uppnå mer samarbete mellan säkerhetsverktygen du implementerar.

Följaktligen ökar organisationer sina möjligheter att upptäcka säkerhetsincidenter, förbättra sina svar på hot och ha en konsekvent policy, hållning och handledning.

Dessutom gör CSMA det möjligt för företag att ha adaptiv och granulär åtkomstkontroll för att skydda sina IT-tillgångar bättre.

Grundläggande lager av CSMA

Cybersecurity Mesh Architecture (CSMA) erbjuder ett säkerhetsramverk som är skalbart, interoperabelt och komponerbart, vilket gör att olika säkerhetskontroller och verktyg kan samarbeta sömlöst.

De fyra grundläggande skikten av nätsäkerhetsarkitektur definierar kärnsäkerhetsmål och -funktioner.

#1. Säkerhetsanalys och intelligens

Det första lagret av mesh-arkitektur för cybersäkerhet, säkerhetsanalys och intelligens, samlar in och analyserar data från olika säkerhetslösningar i en organisation.

CSMA har centraliserad administration, så att organisationer kan samla in, aggregera och analysera omfattande data från en central plats.

Företagens säkerhetsinformation och händelsehantering (SIEM) kan analysera dessa data och utlösa lämpliga svar för att mildra hot.

#2. Distribuerat identitetstyg

Det distribuerade identitetstyglagret fungerar på decentraliserad identitetshantering, katalogtjänster, adaptiv åtkomst, identitetskontroll och behörighetshantering.

Dessa verktyg talar om vem som kan komma åt data och var data ska användas och modifieras samtidigt som de hjälper era säkerhetsteam att skilja mellan illvilliga aktörer och genuina användare.

I ett nötskal fokuserar detta lager på att tillhandahålla identitets- och åtkomsthantering som är avgörande för nollförtroendesäkerhet.

#3. Konsoliderad policy och ställningshantering

Om du måste tillämpa din centrala säkerhetspolicy i olika miljöer måste du översätta din policy till konfigurationer och regler för varje miljö eller säkerhetsverktyg.

Det konsoliderade policy- och positionshanteringslagret bryter ner din policy i regler och konfigurationsinställningar som krävs för ett specifikt säkerhetsverktyg eller miljö. Dessutom kan den erbjuda dynamiska runtime-auktoriseringstjänster.

#4. Konsoliderade instrumentpaneler

Du måste växla mellan olika instrumentpaneler om din organisation har implementerat frånkopplade säkerhetslösningar. Att göra det kan hindra säkerhetsoperationer.

Det här lagret erbjuder en instrumentpanel med en enda panel för att visa och hantera din organisations säkerhetsekosystem.

Följaktligen kan ditt säkerhetsteam upptäcka, undersöka och åtgärda säkerhetsincidenter mer effektivt.

Varför organisationer behöver CSMA

98% av stora företag använder eller planerar att använda minst två molninfrastrukturer, och 31 % använder redan fyra eller fler molninfrastrukturer.

Som sagt, organisationer idag kan inte fungera ordentligt utan att ha resurser utanför sina välbevakade lokaler.

Enheter som de använder, från IoT-verktyg till WAN, fungerar inom sina fysiska lokaler och utanför.

Följaktligen bör organisationer hitta sätt att utöka säkerhetskontrollerna till enheter och verktyg utanför deras fysiska platser. Att göra det krävs för att skydda organisationers nätverk och enheter från olika typer av ransomware-attacker, distribuerade denial-of-service (DDoS)-attacker, nätfiskeattacker och olika andra säkerhetshot.

Cybersäkerhetsnät kan hjälpa din organisation att hantera en rad attacker. Det låter ditt säkerhetsteam hantera synliga och dolda molnhot. Denna metod är idealisk för att skydda spridda digitala IT-tillgångar som finns i molnet och lokaler.

Genom att implementera mesh-arkitektur för cybersäkerhet säkerställs att säkerhetspolicyer och säkerhetspraxis tillämpas för varje säkerhetsverktyg och miljö som ditt företag använder.

Alla säkerhetslösningar i din organisation kommer att samarbeta med varandra för att förse din organisation med överlägsen hotintelligens & responsteknik.

Med en enda instrumentpanel kan dina cybersäkerhetsproffs se hela din organisations säkerhetsekosystem.

Nyckelfunktioner i Cybersecurity Mesh

Följande är nyckelfunktionerna i cybersäkerhetsnät:

- När du implementerar CSMA utökar säkerhetskontrollerna skyddet bortom din fysiska plats.

- CSMA arbetar för att skydda enskilda enheter och identiteter snarare än att bara skydda ditt företagsnätverk. Detta tillvägagångssätt minimerar hot från obehörig åtkomst till arbetsenheter och komprometterade autentiseringsuppgifter.

- Cybersecurity mesh-arkitektur erbjuder dynamisk och adaptiv säkerhet. När säkerhetslandskapet förändras kommer CSMA att justera säkerhetsverktyg baserat på kontextuell information och riskbedömning för att mildra föränderliga säkerhetshot.

- CSMA erbjuder en skalbar, flexibel metod för cybersäkerhet. Med CSMA på plats kan du snabbt skala utplaceringar och integrationer av säkerhetsverktyg för att ge ditt företag en starkare säkerhetsställning för att möta säkerhetsutmaningarna i den föränderliga digitala miljön.

- Cybersecurity mesh-arkitektur främjar interoperabilitet mellan olika individuella säkerhetsverktyg och tjänster. Detta säkerställer sömlöst samarbete och kommunikation mellan säkerhetsverktyg för att erbjuda bättre säkerhet.

Organisationer kan förbättra säkerheten med nätsäkerhetsarkitektur och hantera utmaningar från distribuerade system, molntjänster, IoT och cyberhot.

Fördelar med CSMA

Följande är de utlovade fördelarna med att implementera mesh-arkitektur för cybersäkerhet.

Omfattande säkerhet

Cybersecurity Mesh Architecture (CSMA) är en mångsidig säkerhetsstrategi som tillgodoser behoven i moderna IT-miljöer. Den är anpassad för att skydda varje slutpunkt, och dess decentraliserade design täcker enheter utanför det centrala nätverket.

CSMA kan snabbt anpassa sig till föränderliga hot genom att sömlöst integrera olika verktyg och främja interoperabilitet.

Den är skalbar, tillgodoser växande organisationsbehov och tar en proaktiv hållning för att förutse potentiella risker.

CSMA säkerställer en konsekvent, heltäckande säkerhetsställning som håller jämna steg med nuvarande utmaningar och framväxande hot, vilket gör det till ett holistiskt och enhetligt förhållningssätt till cybersäkerhet.

Skalbarhet

Cybersecurity Mesh Architecture (CSMA) möjliggör sömlös integration av nya säkerhetslösningar i ditt företag.

När IT-systemen expanderar, vilket kan inkludera fjärr- och molnbaserade plattformar, upprätthåller CSMA konsekvent säkerhet.

Cybersäkerhetsnätet är en framtidsinriktad lösning. Och det utvecklas med din organisations skiftande behov och nya hot.

Dess anpassningsförmåga säkerställer att företagssäkerheten förblir robust och matchar det föränderliga IT-landskapet.

Förbättrat samarbete

Cybersecurity Mesh Architecture (CSMA) ökar kommunikationen mellan en organisations säkerhetssystem. Detta förbättrar hotupptäckt och svarshastighet.

Genom att koppla ihop olika säkerhetsverktyg reagerar CSMA på hot och förhindrar dem aktivt, vilket säkerställer ett starkare och mer proaktivt försvar.

Förbättrad effektivitet

Cybersecurity Mesh Architecture (CSMA) effektiviserar säkerheten genom att förena olika verktyg. Detta förhindrar säkerhetspersonal från att ständigt växla mellan plattformar, vilket förbättrar effektiviteten.

Med detta centraliserade system kan team bättre distribuera lösningar och allokera resurser till viktiga säkerhetsutmaningar, vilket stärker organisationens försvar.

Bättre identitets- och åtkomsthantering

Cybersecurity mesh-arkitektur stärker Identity and Access Management (IAM) genom att anpassa sig till Zero Trust-modellen, vilket möjliggör skalbara och anpassningsbara åtkomstkontrollpolicyer.

Det underlättar mikrosegmentering för finkornig åtkomstkontroll, decentraliserar åtkomstbeslut och möjliggör adaptiv åtkomst med realtidsövervakning.

Dessutom förbättrar dess motståndskraft och integrationskapacitet IAM:s förmåga att skydda resurser och hantera användaridentiteter effektivt, vilket skapar en robust säkerhetsram för moderna organisationer.

Enkel implementering

CSMA tillhandahåller ett ramverk för snabb distribution av säkerhetslösningar. Dess flexibla design anpassar sig till förändrade affärs- och säkerhetskrav. Detta säkerställer att ditt företag alltid kommer att ha effektiva svar på kända och okända hot.

Kostnadseffektiv lösning

Cybersecurity Mesh är kostnadseffektivt på grund av dess skalbarhet och kompatibilitet med befintliga system.

Du investerar baserat på dina nuvarande säkerhetsbehov och i takt med att din organisation växer kan du utöka cybersäkerhetsnätverket utan betydande kostnader.

Detta gör det till ett ekonomiskt val för både kortsiktiga och långsiktiga säkerhetskrav.

Hur man implementerar CSMA

Följande är hur du kan implementera mesh-arkitektur för cybersäkerhet i ditt företag.

#1. Bedöm din attackyta

Först måste du undersöka ditt befintliga system för att identifiera säkerhetssvaga punkter.

Gör en lista över alla tillgångar i din organisation, från datorfunktioner till lagrad data. Rangordna sedan varje tillgång baserat på dess betydelse och allvaret i dess risker.

Denna grundliga bedömning av din attackyta säkerställer fokuserad ansträngning där det behövs som mest.

#2. Köp säkerhetsverktyg

När du har identifierat din attackyta är nästa steg att investera i tillförlitliga säkerhetsteknologiska stackar och verktyg.

Du kommer sannolikt att välja bland följande verktyg för att förbättra säkerheten för dina tillgångar.

Verktyg för informationssäkerhet

Dessa verktyg säkerställer att känslig information i ditt företag döljs för nyfikna ögon.

Du kan behöva ha ett ledningssystem för informationssäkerhet på plats. Och investera i datasäkerhetslösningar och e-postsäkerhetslösningar för att skydda data i ditt företag.

Autentiseringsverktyg

Du måste implementera olika autentiseringsverktyg i ditt företag för att säkerställa att endast autentiserade och auktoriserade användare kommer åt din IT-infrastruktur.

Vanligtvis kräver företag lösenordshanterare och multifaktorautentisering för att säkerställa säkerhet på applikationsnivå.

Du kan utforska dessa populära autentiseringsplattformar för att välja rätt lösning för ditt företag.

Läs mer: JWT vs. OAuth: Vilket är bra för Ultimate Web Security

Nätverkssäkerhetslösningar

Nätverkssäkerhet kräver konsekvent övervakning av nätverket. Genom kontinuerlig övervakning kan säkerhetsexperter upptäcka svagheter och potentiella hot, vilket banar väg för förebyggande åtgärder.

Säkerhetsspecialister kan använda verktyg som SIEM (Security Information and Event Management) och NDR (Network Detection and Response).

Att observera inkommande och utgående datapaket är avgörande för att identifiera skadlig trafik och initiera nödvändiga försvar.

SIEM-lösningar varnar för oegentligheter, som obehöriga intrång eller upprepade misslyckade inloggningsförsök.

Endpoint Security Tools

Slutpunktssäkerhet är av största vikt idag eftersom företag har vitt spridda tillgångar.

Enligt Ponemon Institute forskning68 % av företagen har upplevt en eller flera slutpunktsattacker som äventyrat IT-infrastrukturer och/eller datatillgångar.

Cybersecurity mesh-metoden kommer att kräva implementering av endpoint detection and response (EDR)-verktyg för att stärka slutpunktssäkerheten.

Lösningar för säkerhetskopiering och katastrofåterställning

Efter oväntade säkerhetsintrång är ett system för säkerhetskopiering och katastrofåterställning avgörande för att hämta viktig affärsdata.

Tillsammans kommer dina säkerhets- och affärsutvecklingsteam att utarbeta en plan för säkerhetskopiering och katastrofåterställning, med de bästa lösningarna för säkerhetskopiering av data och verktyg för katastrofåterställning.

#3. Fokus på interoperabilitet

När man implementerar en nätsäkerhetsarkitektur innebär prioritering av interoperabilitet att säkerställa att olika säkerhetsverktyg och -system sömlöst kan kommunicera och samarbeta.

Organisationer kan integrera olika säkerhetslösningar, oavsett om de är lokala eller molnbaserade, genom att standardisera protokoll, dataformat och gränssnitt.

Denna sammankopplade installation effektiviserar säkerhetsoperationer och erbjuder ett mer omfattande försvar, eftersom information från olika källor samarbetar för att identifiera, mildra och reagera på hot.

#4. Decentralisera identifieringshantering

För att säkerställa att endast auktoriserade användare kommer åt ditt företagsnätverk är det avgörande att ha ett decentraliserat identitetshanteringssystem på plats.

Implementering av autentiseringsprotokoll, noll trust-nätverkssäkerhet, identitetssäkring och andra åtgärder kan bidra till att skapa ett robust säkerhetssystem bortom perimetersäkerhet i cybersäkerhetsnät.

#5. Centralisera säkerhetspolicyhanteringen

När du implementerar ett cybersäkerhetsnät innebär centralisering av säkerhetspolicyhantering att konsolidera reglerna och protokollen från olika verktyg och slutpunkter till ett enhetligt system eller plattform.

Detta enhetliga tillvägagångssätt möjliggör konsekvent policytillämpning i hela organisationen, oavsett nätets decentraliserade karaktär.

Genom att effektivisera uppdateringar, revisioner och ändringar på ett ställe kan du säkerställa enhetlighet i säkerhetsåtgärder.

Som ett resultat kan ditt säkerhetsteam snabbt reagera på föränderliga hot och minska potentiella sårbarheter som uppstår från olika policyimplementeringar.

#6. Stärk perimetersäkerheten

I ett cybersäkerhetsnät innebär en förstärkning av perimetersäkerheten att förbättra försvaret kring enskilda slutpunkter snarare än bara företagets nätverk.

Detta innebär att utrusta varje enhet, applikation eller datakälla med dess säkerhetsprotokoll, ofta med stöd av brandväggar, intrångsdetektering och intrångsskyddssystem, avancerad kryptering, etc.

Genom att tillämpa en ”noll förtroende”-princip, där varje åtkomstbegäran verifieras oavsett källa, och integrera kontinuerlig övervakning och snabba uppdateringar, säkerställer mesh en förstärkt perimetersäkerhet som är skräddarsydd för den decentraliserade karaktären hos moderna IT-miljöer.

Utmaningar med att implementera CSMA

Att implementera ett cybersäkerhetsnät, även om det är fördelaktigt på många sätt, kommer med sina utmaningar:

- Att etablera och hantera ett decentraliserat säkerhetssystem kan vara komplicerat, särskilt i expansiva miljöer.

- Att slå samman äldre system med ny teknik under mesh-ramverket kan leda till kompatibilitetsproblem.

- Mesh-metoden kan kräva specialiserade färdigheter, vilket skapar en potentiell brist på yrkesverksamma som är bekanta med den här installationen.

- Att säkerställa enhetlig policytillämpning över ett distribuerat ramverk kan vara en skrämmande uppgift.

- Olika säkerhetslösningar kanske inte fungerar sömlöst tillsammans, vilket leder till potentiella säkerhetsluckor.

Trots dessa utmaningar kan organisationer framgångsrikt implementera ett cybersäkerhetsnät och utnyttja dess fördelar med noggrann planering, adekvat utbildning och kontinuerlig övervakning.

Slutsats

Cybersecurity mesh-arkitektur är det mest anpassningsbara, praktiska ramverket för att utöka säkerheten över dina distribuerade IT-resurser med en enhetlig uppsättning tekniker.

CSMA får diskreta säkerhetslösningar att fungera tillsammans för att erbjuda överlägsen säkerhet till IT-resurser som finns på plats och i molnet. Så det finns ingen anledning till varför din organisation inte skulle använda CSMA.

Dessutom bör du se till att alla i ditt företag följer bästa praxis för cybersäkerhet för att förhindra säkerhetshot.