Innehållsförteckning

snabblänkar

Viktiga takeaways

- BitLockers krypteringsnycklar kan stjälas med en Raspberry Pi Pico, men utnyttjandet fungerar bara med externa TPM:er som använder LPC-bussen.

- Den mest moderna hårdvaran integrerar TPM, vilket gör det svårare att extrahera BitLocker-nycklar. AMD- och Intel-processorer är sannolikt säkra.

- Trots utnyttjandet är BitLockers AES-128- eller AES-256-kryptering fortfarande säker, så det finns ingen anledning att överge den.

Microsofts BitLocker är ett av de mest populära heldiskkrypteringsverktygen och är inbyggt i Windows 10 och 11 Pro och ger ett enkelt krypteringsalternativ för miljontals Windows-användare över hela världen. Men BitLockers rykte som ett ledande krypteringsverktyg kan vara hotat efter att en YouTuber framgångsrikt stal krypteringsnycklar och dekrypterade privata data på bara 43 sekunder – med en Raspberry Pi Pico som kostar $6.

Hur bröts BitLockers kryptering?

BitLockers kryptering bröts av YouTuber Stacksmashing, som lade upp en video som beskriver hur han fångade BitLocker-data, extraherade dekrypteringsnycklar och framgångsrikt utnyttjade BitLocker-krypteringsprocessen.

Stacksmashings utnyttjande involverar den externa Trusted Platform Module (TPM) – samma TPM-chip som stoppar Windows 11-uppgraderingar – som finns på vissa bärbara datorer och datorer. Medan många moderkort integrerar TPM-chippet och moderna processorer integrerar TPM i sin design, använder andra maskiner fortfarande en extern TPM.

Nu, här är problemet och utnyttjandet som upptäcktes av Stacksmashing. Externa TPM:er kommunicerar med CPU:n med hjälp av en så kallad LPC-buss (Low Pin Count), vilket är ett sätt för enheter med låg bandbredd att upprätthålla kommunikation med annan hårdvara utan att skapa prestandaoverhead.

Stacksmashing fann dock att medan data på TPM är säker, under uppstartsprocessen, är kommunikationskanalerna (LPC-bussen) mellan TPM och CPU helt okrypterade. Med rätt verktyg kan en angripare fånga upp data som skickas mellan TPM och CPU som innehåller osäkra krypteringsnycklar.

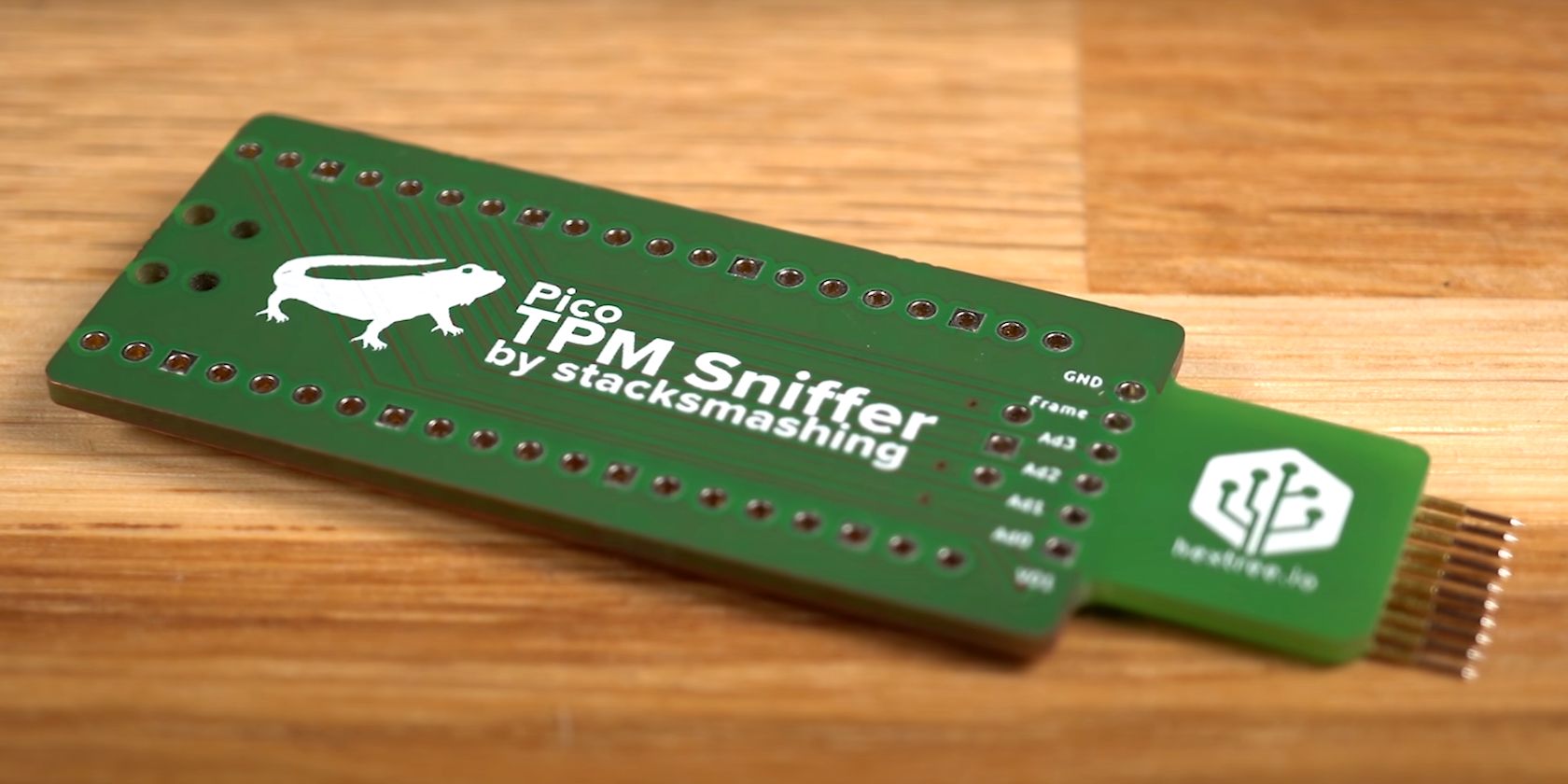

Verktyg som Raspberry Pi Pico, den minsta $6 enkelkortsdatorn som har en mängd användningsområden. I det här fallet kopplade Stacksmashing en Raspberry Pi Pico till oanvända kontakter på en testlaptop och lyckades läsa binära data när maskinen startade. Den resulterande datan innehöll volymhuvudnyckeln lagrad på TPM, som han sedan kunde använda för att dekryptera andra data.

Är det dags att sluta med BitLocker?

Intressant, Microsoft var redan medveten om det av potentialen för denna attack. Detta är dock första gången en praktisk attack har dykt upp i stort, vilket illustrerar hur snabbt BitLocker-krypteringsnycklar kan stjälas.

Det väcker den avgörande frågan om du bör överväga att byta till ett BitLocker-alternativ, som gratis och öppen källkod VeraCrypt. Den goda nyheten är att du inte behöver hoppa fartyget av några anledningar.

För det första fungerar exploateringen endast med externa TPM:er som begär data från modulen med hjälp av LPC-bussen. Den mest moderna hårdvaran integrerar TPM. Medan en moderkortsbaserad TPM teoretiskt sett skulle kunna utnyttjas, skulle det kräva mer tid, ansträngning och en lång period med målenheten. Att extrahera BitLocker Volume Master Key-data från en TPM blir ännu svårare om modulen är integrerad i CPU:n.

AMD-processorer har integrerat TPM 2.0 sedan 2016 (med lanseringen av AM4, känd som fTPM), medan Intel-processorer integrerade TPM 2.0 med lanseringen av sin 8:e generationens Coffee Lake-processorer 2017 (känd som PTT). Det räcker med att säga, om du använder en maskin med en AMD- eller Intel CPU-tillverkare efter dessa datum, är du troligen säker.

Det är också värt att notera att trots detta utnyttjande förblir BitLocker säker, och den faktiska krypteringen som ligger till grund för den, AES-128 eller AES-256, är fortfarande säker.