För att höja säkerheten i din webbapplikation är både JWT och OAuth användbara verktyg för säker autentisering och auktorisering. Men vilken metod är bäst lämpad för att ge användarna säker tillgång till din applikation? Vi har sammanställt en detaljerad analys av JWT kontra OAuth för att ge svar på denna viktiga fråga.

Efter att ha tagit del av denna information kommer du att få en klar bild av vad JWT och OAuth faktiskt är, vilka fördelar de erbjuder, på vilka punkter de skiljer sig åt och vilken av dem du bör välja för att stärka säkerheten i din webbapplikation.

Låt oss dyka direkt in i detaljerna.

Vad är en JWT?

JWT, vilket står för JSON Web Token, är en öppen standard som specificerar ett säkert sätt att överföra information i form av ett JSON-objekt mellan två parter. Eftersom informationen är digitalt signerad kan parterna lita på och verifiera den data som skickas via dessa token.

En JWT är relativt liten i storlek, vilket gör den enkel att skicka via POST-parametrar, URL:er eller inuti HTTP-headers. En JSON Web Token består av tre distinkta delar: ett huvud, en payload och en signatur.

Huvudet indikerar vilken typ av token det är och vilken signeringsalgoritm som använts. Payload-delen av en JWT innehåller så kallade ”claims”, vilket är påståenden eller information om användaren och annan relevant data.

Signaturen i en JSON Web Token används för att verifiera att meddelandet inte har ändrats under överföringen.

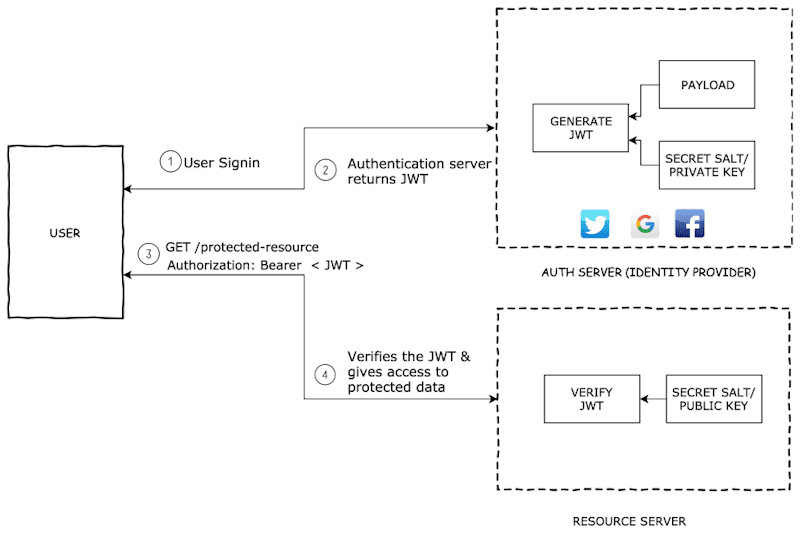

Hur JWT fungerar

Bildkälla: DEV

Bildkälla: DEV

Nedan följer en beskrivning av hur en JSON Web Token fungerar.

Användarinloggning

Användare loggar in på din webbapplikation genom att ange sina användarnamn och lösenord. Din applikation skickar sedan dessa inloggningsuppgifter till autentiseringsservern.

Token Generering

Efter att autentiseringsservern har bekräftat användarnas inloggningsuppgifter, genereras JSON Web Tokens som skickas tillbaka till användarna. Dessa JWTs innehåller viktig information om användarna och deras autentiseringssessioner. Användarna lagrar dessa JWT lokalt. Beroende på konfigurationen kan servern också signera JWT med en delad hemlig nyckel eller en privat nyckel för att ytterligare höja säkerheten.

Tokenverifiering

När användarna gör förfrågningar mot applikationsservern för att få tillgång till resurser, kommer de att inkludera sina JWTs i dessa förfrågningar. Din applikationsserver verifierar då signaturerna i JWT:erna och kontrollerar de ”claims” som finns i payload-delen för att säkerställa att användarna har behörighet att komma åt de begärda resurserna.

Om JWT:erna är giltiga kommer användarna att beviljas tillgång till de begärda resurserna i din webbapplikation.

Användningsfall för JWT

Här är några sätt man kan använda JSON Web Tokens på:

#1. Auktorisering

Efter att användarna har loggat in framgångsrikt via inloggningspunkten utfärdar autentiseringsservern en JWT till dem. Användarna kommer sedan att använda dessa JWTs för att komma åt resurser i applikationen som kräver autentisering för att verifiera användarens identitet.

Informationsutbyte mellan parter

JSON Web Tokens är ett bra alternativ för säker överföring av information till validerade användare. Dessa token är signerade, vilket garanterar att informationen kommer från en autentisk källa. JWT-strukturen, specifikt signaturdelen, möjliggör för mottagaren att bekräfta att informationen inte har manipulerats under överföringen.

Fördelar med JWT

Här är några viktiga fördelar med att använda JWTs i din webbapplikation:

- JWT:er är lätta till skillnad från SAML-tokens. Detta gör dem lätta att implementera i HTML- och HTPP-miljöer, vilket gör dem idealiska för klientapplikationer som mobilappar.

- JWT erbjuder robust säkerhet. De kan signeras symmetriskt med en delad hemlighet med HMAC-algoritmen, eller asymmetriskt med en privat nyckel.

- JWTs har en inbyggd mekanism för utgångstid, vilket ger möjlighet att ange hur länge en token är giltig för att öka säkerheten.

- JSON Web Tokens används flitigt i olika Single Sign-On (SSO) lösningar. Det gör det enkelt att arbeta med JWT.

Dessutom kan JWT spara lagringsutrymme i företagets databaser. Det beror på att servern enbart skapar JWT, och de lagras sedan på klientens sida. JWT kräver inte heller databassökningar.

JWT kan verifieras snabbt, vilket bidrar till en bättre användarupplevelse.

Begränsningar för JWT

Även om JWT är ett bra verktyg för att auktorisera användare har det vissa begränsningar, såsom:

- Du är ansvarig för säkerheten för krypteringsnyckeln. Om en obehörig får tag på nyckeln som signerar dina JWTs, kan det leda till stora problem. De kan då skapa falska tokens som kan kompromettera din användardata, vilket innebär en stor säkerhetsrisk.

- JWTs kräver inte ett databasanrop vid varje kontroll, vilket kan låta bra. Men om du snabbt behöver återkalla en JWT måste den svartlistas. Det är en process som inte är snabb eller enkel.

- När en JWT går ut räcker det inte bara att förlänga timern. Systemet kommer att kräva att användaren loggar in igen för att få en ny token. Detta gör hela processen mer komplex, vilket kräver mer eftertanke kring användarupplevelse och säkerhetsflöden. För att göra processen smidigare kan man använda uppdateringstoken i kombination med JWT. När en åtkomsttoken har löpt ut, kan klienter använda uppdateringstoken för att begära nya åtkomsttoken utan att behöva logga in på nytt.

- Att implementera JWT i din webbapplikation är inte en enkel uppgift, det kräver extra insatser från utvecklarna. Du behöver konfigurera processen för att skapa token, välja lämplig signeringsmekanism och integrera det med din befintliga arkitektur.

JWT är inte en lösning som fungerar direkt utan snarare ett projekt som kräver noggrann planering och utförande.

Vad är OAuth?

OAuth, förkortning för öppen auktorisering, är ett öppet auktoriseringsprotokoll. Det ger webbapplikationer eller webbplatser möjlighet att få tillgång till resurser från tredje parter, på uppdrag av användare utan att användarna behöver dela inloggningsuppgifter för den tredje parts applikation.

Den senaste versionen av OAuth heter OAuth 2.0 och används ofta för att autentisera användare genom en autentiseringsserver.

Med OAuth kan användare till exempel logga in på din applikation med sina Facebook- eller Google-konton. Användarna anger då sina inloggningsuppgifter på Facebook eller Google.

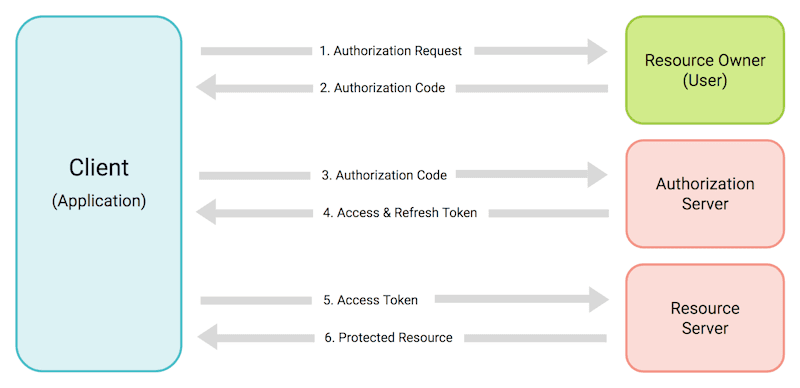

Hur OAuth fungerar

Bildkälla: Zoho

Bildkälla: Zoho

Tänk dig en app för tidshantering. För att appen ska fungera effektivt för alla användare behöver den tillgång till deras e-post. Tidigare var användarna tvungna att dela sina inloggningsuppgifter med appen för att ge den tillgång till deras inkorgar. OAuth 2.0 har löst detta problem.

Så här ser arbetsflödet för OAuth 2.0 ut:

Nu kan din app för tidshantering komma åt användarens inkorg. OAuth har olika bidragstyper, så auktorisationsflödet kan variera beroende på vilken typ av bidrag som används.

Fördelar med OAuth

Här följer de viktigaste fördelarna med att använda OAuth:

- OAuth är en allmänt accepterad standard. Det betyder att alla ledande autentiseringstjänster förstår och använder OAuth.

- Användare kommer att hitta många OAuth-plugins och funktioner att välja mellan tack vare dess breda användning och kompatibilitet.

- OAuth erbjuder beprövade klientbibliotek för nästan alla programmeringsspråk och webbramverk. Du kan alltså använda ditt valda språk med OAuth.

- OAuth är mycket säkert och väl skyddat. Eftersom det används så mycket har experter redan hanterat potentiella säkerhetsrisker.

- OAuth är bra för att separera koden. Huvudkoden blir inte rörig med autentiseringsuppgifter. Det gör det enklare att underhålla och uppdatera din app på lång sikt.

Användningsfall för OAuth

Här är några vanliga sätt att använda OAuth:

- Den mest använda applikationen av OAuth 2.0 är att skapa tredjepartsapplikationer som kan få tillgång till användarnas konton. Användare kan med OAuth 2.0 godkänna att tredje parter kan få tillgång till deras data som finns lagrade i olika tjänster utan att dela inloggningsuppgifterna för dessa tjänster.

- Som ägare av en webbapplikation kan du använda OAuth 2.0 för att implementera single sign-on (SSO). Du kan utforska dessa lösningar med öppen källkod för ditt projekt.

- Du kan implementera OAuth 2.0 i din API-gateway för att låta den fungera som en auktoriseringsserver. Det säkerställer att API-gatewayen enbart vidarebefordrar förfrågningar från klienter med giltiga åtkomsttoken.

- OAuth 2.0 kan möjliggöra för IoT och smarta enheter som kylskåp eller TV-apparater att kommunicera med tredje parters API:er på uppdrag av användare. Det är praktiskt när användare vill logga in på en app på en enhet utan ett vanligt tangentbord, till exempel en smart TV eller spelkonsol.

Begränsningar för OAuth

Det stora utbudet av tillgängliga flöden kan vara överväldigande för de som är nya med OAuth. Det handlar inte bara om att välja ett, ibland behövs en kombination för att uppfylla alla säkerhetskrav. Denna komplexitet kan göra det svårt för nybörjare att veta var de ska börja, vad de ska använda och hur man effektivt integrerar det.

Varje flöde har ett unikt syfte, vare sig det handlar om mobilappar, server-till-server kommunikation eller webbapplikationer. Det är därför viktigt att noggrant analysera dina behov innan du fattar ett beslut.

OAuth 2.0 är beroende av SSL/TLS för att hålla saker säkra. Om SSL/TLS inte är korrekt konfigurerat kan säkerheten i OAuth 2.0 äventyras.

OAuth kan också ta upp integritetsproblem, särskilt när man spårar användaraktivitet. När du använder tjänsten ”Logga in med Google” kan Google få vetskap om din aktivitet på den tredje partens webbplats. Google kan inte bara se att du har loggat in, utan även följa hur ofta och när du interagerar med webbplatsen.

OAuth kan även vara överflödigt för enklare miljöer, till exempel en app med bara en frontend och en backend. Du kanske inte behöver den komplexiteten i sådana situationer.

Skillnaden mellan JWTs och OAuth

JWT och OAuth har en viktig funktion, att verifiera användaridentiteten för att godkänna tillgång till resurser. Det är viktiga verktyg inom säkerhet, men de skiljer sig i räckvidd, komplexitet och tillämpning.

| Funktioner | JWTs | OAuth |

|---|---|---|

| Huvudanvändning | JWTs fokuserar främst på API:er. | OAuth täcker webb, webbläsare, API:er och andra applikationer. |

| Token vs. Protokoll | JWTs är ett tokenformat. | OAuth är ett auktoriseringsprotokoll. |

| Lagring | JWTs förlitar sig enbart på lagring på klientsidan. | OAuth använder både lagring på klientsidan och serversidan. |

| Flexibilitet | JWTs är mer begränsade i sin omfattning. | OAuth erbjuder mer flexibilitet och en bredare användning. |

| Användarvänlighet | JWT är enklare och lättare att förstå. | OAuth är mer komplext. |

Medan JWT är mer enkelt och fokuserar på API-säkerhet, erbjuder OAuth en mer omfattande autentiseringslösning som är anpassningsbar till olika scenarier.

OAuth kan dessutom möjliggöra för användare att låta en tredjepartsapp få tillgång till deras data på en annan plattform utan att dela inloggningsuppgifter.

Vilken av dessa som är bäst beror på de specifika behoven i det aktuella systemet eller nätverket.

Kan du använda JWT och OAuth tillsammans?

Trots att JWT och OAuth tjänar olika syften kan de kombineras.

OAuth-protokollet specificerar inte ett obligatoriskt tokenformat. Det betyder att du kan använda JWTs med OAuth.

En OAuth2-autentiseringsserver kan till exempel utfärda en åtkomsttoken med JWT. Denna JWT kan innehålla ytterligare information i payload-delen, vilket kan förbättra prestandan genom att minska antalet rundresor mellan autentiserings- och resursservrarna.

Att kombinera JWTs och OAuth2 kan även ske genom en dubbel-token-metod. OAuth2 utfärdar då två separata token: en access_token och en JWT. JWT:en innehåller ytterligare information om identiteten. Det ger ett extra lager av detaljer och ger mer kontroll över användaråtkomst och data.

Det är viktigt att använda OpenID Connect när du väljer en strategi med dubbla token. OpenID Connect bygger på OAuth2 och lägger till fler standardiserade fält till token.

Att använda JWT istället för OAuth2 kan snabba upp och förenkla saker i specifika uppgifter. Men det kan även göra utvecklingen mer utmanande.

När du bestämmer dig för att använda JWT med OAuth2 är det viktigt att överväga om den potentiella hastighetsökningen motiverar det extra arbete som krävs vid utvecklingen.

Slutsats

I kampen mellan JWT och OAuth för ultimat webbsäkerhet har varje metod sina fördelar och nackdelar. JWT är bra för snabb autentisering utan tillstånd, men saknar inbyggd återkallelse. OAuth utmärker sig i komplexa auktoriseringsscenarier, men kan vara överflödigt för enklare projekt.

Om du behöver en robust auktorisering och effektiv autentisering, överväg att kombinera JWT och OAuth genom OpenID Connect.

Ditt val bör baseras på dina specifika projektbehov, inte enbart på den aktuella trenden.

Du kan också utforska dessa populära användarautentiseringsplattformar för att hitta den bästa lösningen för din applikation.