Penetrationstester är ett ovärderligt verktyg för företag som vill utvärdera sina säkerhetsåtgärders effektivitet.

Genom att simulera verkliga attacker får IT-teamet möjlighet att identifiera och exploatera systemets svagheter. Detta ger också värdefulla insikter om hur man kan åtgärda dessa brister. Vår guide beskriver de olika stegen i en penetrationstestning, vilket ger en fullständig överblick över processen.

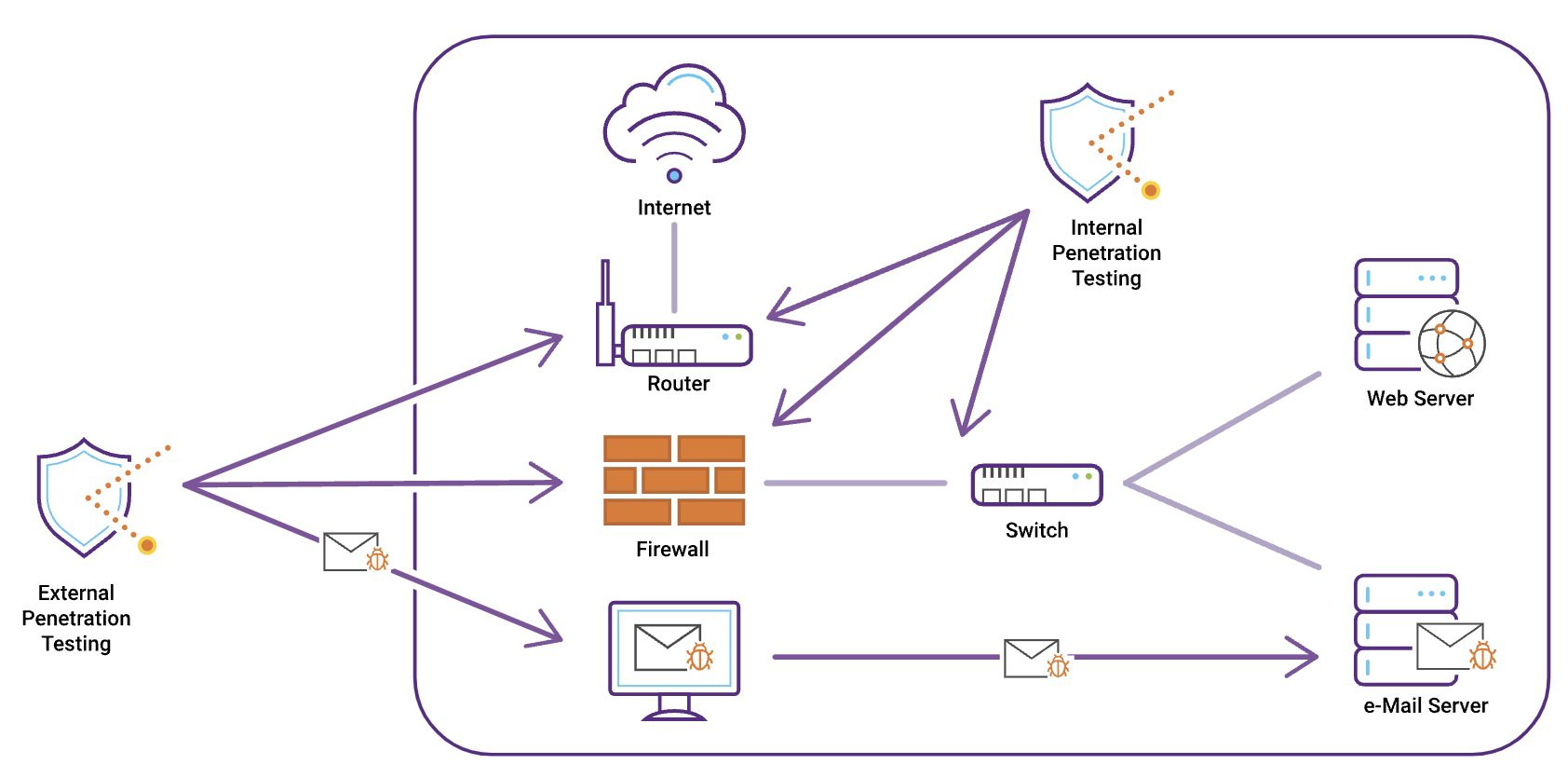

Penetrationstester kan utföras både internt och externt, och simulerar olika attackvektorer. En extern attack simulerar hur en fjärrangripare skulle kunna inhämta information om ditt system. En intern attack, som genomförs efter den externa, fokuserar på vad en angripare med intern åtkomst kan åstadkomma.

Beroende på testets syfte kan testaren ha varierande kunskapsnivåer om det testade systemet. Om testaren har fullständig kännedom om systemet kallas det för ett vitbox-test. Penetrationstester kan också inriktas mot specifika områden, som applikationer, nätverkstjänster, social manipulation, trådlösa nätverk eller till och med fysisk säkerhet.

Oavsett vilken typ av penetrationstest du väljer, kommer ett välgjort test att avslöja sårbarheter och hjälpa dig att stärka systemets svaga punkter. Att välja rätt test kan dock vara en utmaning, särskilt med det stora utbudet av alternativ.

Den här artikeln ger en sammanfattning av de olika typerna av penetrationstester, förklarar vad de innebär och när de är mest lämpliga. Du får också värdefulla tips för att välja det test som bäst passar din organisations behov.

Penetrationstestning av webbapplikationer

Källa: synopsys.com

Källa: synopsys.com

Detta test fokuserar på att identifiera sårbarheter i webbplatser och webbapplikationer, som e-handelssystem, kundrelationshanteringssystem och innehållshanteringssystem.

Genom att analysera applikationens säkerhet, specialfunktioner och grundläggande logik, hjälper testet till att förhindra intrång, ekonomiska förluster och identitetsstöld. Före testet får testaren tillgång till ett antal applikationer att testa, inmatningsfält som ska granskas och en registrering av statiska och dynamiska sidor för att underlätta utvärderingen av design- och utvecklingsbrister.

Vanliga sårbarheter i webbapplikationer inkluderar cross-site scripting (XSS), SQL-injektioner och bristfällig autentisering. För att få en djupare förståelse för webbsäkerhet, rekommenderas det att utforska Open Web Application Security Project (OWASP), en värdefull resurs. De publicerar information om webbfelens frekvens och allvarlighetsgrad baserat på data från tusentals applikationer.

Om din organisation har webbaserade tillgångar är webbapplikationstestning ett klokt val. I många moderna företag spelar webbapplikationer en viktig roll i att lagra och överföra information. Med tanke på detta är webbtestning avgörande. Statistik visar att cyberbrottsligheten har ökat sedan covid-19-pandemin.

Nätverkspenetrationstestning

Källa: synopsys.com

Källa: synopsys.com

Nätverkspenetrationstester är säkerhetsgranskningar som fokuserar på nätverksinfrastrukturen, oavsett om den finns lokalt eller i molnet. Genom att undersöka potentiella säkerhetsrisker, som krypteringssårbarheter, saknade säkerhetskorrigeringar och osäkra konfigurationer, säkerställer dessa tester skyddet av företagets viktiga data.

Även här kan du välja mellan intern och extern testning. Vid en extern testning saknar testaren förkunskaper om systemet och använder internet för att hämta information på samma sätt som en angripare. Om testet är internt fokuserar man på att få tillgång till det interna nätverket. Testaren kan till exempel utnyttja svagheter i internetanslutna system för att försöka få tillgång till information eller störa verksamheten.

Genom att genomföra nätverkspenetrationstester kan ditt företag skydda sig mot vanliga nätverksattacker, som felkonfigurationer, brandväggsöverträdelser, routerattacker, attacker mot domännamnssystem (DNS), databasattacker och attacker via proxyservrar. Om ditt företag hanterar stora mängder data är nätverkstestning nödvändigt. Med tanke på hur viktiga nätverkstjänster är för ett företag bör nätverkstester genomföras minst en gång per år.

Penetrationstestning av mobilapplikationer

Penetrationstester av mobilapplikationer undersöker applikationer på olika operativsystem (Android och iOS) och deras interaktion med API:er. Väl genomförda tester dekompilerar applikationens källkod för att samla in så mycket information som möjligt.

Fokus ligger på applikationens arkitektur – att avkoda den innan manuella tester utförs för att avslöja osäker design och nätverkskommunikation. Tester undersöker hur data färdas, datalagring och integritet för att säkerställa efterlevnad eftersom många applikationer lagrar känsliga data som lösenord och API-nycklar i string.xml-filer, autentisering och sessionshantering. Tester övervakar sessionshanteringsprocesser, som sessionsslut, tokens giltighet, lösenordsuppdateringar och felkonfiguration i multifaktorautentisering.

Om din organisation fokuserar på att utveckla mobilapplikationer som spel, finansiella tjänster och shoppingapplikationer är penetrationstestning viktigt innan lansering eller uppdatering.

Trådlös penetrationstestning

Trådlösa tester riktar sig mot organisationens trådlösa nätverk och de anslutna enheterna, som smartphones, surfplattor, datorer och Internet of Things (IoT)-enheter.

Med penetrationstester kan du utvärdera säkerheten i trådlösa nätverk, upptäcka och utnyttja sårbarheter, förstå potentiella hot vid varje åtkomstpunkt och skapa datadrivna strategier för att åtgärda brister.

Innan du testar är det viktigt att definiera omfånget genom att identifiera gästnätverk, trådlösa nätverk och Service Set Identifiers (SSID) som ska testas. Även om processen är mer hårdvarubaserad kan den genomföras med hjälp av mjukvaruverktyg i operativsystem med öppen källkod, som Kali Linux. För en god säkerhetskultur rekommenderas trådlösa tester två gånger per år.

API-penetrationstestning

API-penetrationstester (ibland tillsammans med mikrotjänster) används för att identifiera svagheter i API:er. Detta test har blivit allt viktigare, då många företag ger tredje parter tillgång till viss data och tjänster.

Testning säkerställer att GraphQL, REST, webbtjänster och andra API:er är säkra och skyddade mot kända sårbarheter. Processen för att testa API:er liknar den för webbapplikationer, vilket gör att liknande verktyg kan användas. Dessutom kan nya verktyg som Postman och Swagger introduceras.

Om du vill lära dig mer, finns vår checklista över API-utvecklings- och testverktyg. Ofta matas dessa verktyg med en ritning av API:et, varefter ram-API-förfrågningar skapas och skickas mot produkten.

Om din organisation har webb- eller mobilapplikationer med en API-backend kan frekventa API-tester bidra till att avslöja svagheter eller dålig kodningsdesign som kan utnyttjas av angripare.

Social Engineering Penetration Testing

Till skillnad från andra metoder som fokuserar på tekniska brister utnyttjar social manipulation människans psykologi för att bryta mot organisationens säkerhet.

Dessa tester är fördelaktiga eftersom de identifierar sårbarheter, mäter säkerhetsmedvetenhet, ökar medarbetarnas medvetenhet, minskar risker, förbättrar incidentberedskapen, följer regelverk, bygger upp förtroende och säkerställer kostnadseffektiv riskhantering.

Vanliga attackmetoder inkluderar förevändning, nätfiske, manipulation med media/fysisk taktik och tailgating. Social ingenjörstestning bygger på information som samlas in genom spaning, ofta med hjälp av öppen källkodsintelligens.

Testaren kan skapa en korrekt målbild för att anpassa attacken med lämpliga metoder. Även om det inte är lika vanligt som webbtestning, kan social manipulation vara en bra metod för att identifiera brister i operativa modeller.

Fysisk säkerhet penetrationstestning

Fysisk säkerhetstestning innebär att man försöker få tillgång till en anläggnings fysiska utrymme för att utvärdera effektiviteten av befintliga skyddsåtgärder och identifiera svagheter. Till skillnad från andra penetrationstester fokuserar dessa tester på fysiska säkerhetsåtgärder som larmsystem, åtkomstkontroller och skyddet av känslig information.

Vid genomförandet av testet kan tekniker som fysisk överträdelse, tailgating och social manipulation användas. Resultaten används sedan för att åtgärda brister och förbättra befintliga säkerhetsåtgärder.

Om din organisation har en fysisk närvaro, som butiker eller platser där data och annan känslig information förvaras, är penetrationstestning ett bra sätt att stärka säkerheten. Detta är fördelaktigt för många branscher, som banker och finansinstitut, datacenter, myndigheter, sjukhus och vårdinrättningar, butiker och köpcentrum, produktionsanläggningar och certifieringsorgan.

Molnpenetrationstestning

Molnpenetrationstester fokuserar på att identifiera och utnyttja svagheter i applikationer och infrastruktur i molnlösningar som SaaS på Microsoft Azure, Amazon Web Services (AWS) och Google Cloud Platform.

Till skillnad från andra tester kräver molnpenetrationstester en djupgående förståelse för molntjänsterna. Till exempel kan en SSRF-sårbarhet i AWS-applikationer äventyra hela molninfrastrukturen.

I andra molnlösningar som Azure AD och AWS Cognito kan man stöta på andra problem och felkonfigurationer. Vanliga sårbarheter i molnet är osäkra API:er, svaga referenser, felaktiga serverkonfigurationer, föråldrad programvara och osäkra kodningsmetoder.

Molnpenetrationstester kan öka molnsäkerheten om ditt företag tillhandahåller molntjänster. Med tanke på att många molnleverantörer har en modell med delat ansvar, hjälper molntester att åtgärda sårbarheter i plattformen, nätverket och datalagringen.

Behållarpenetrationstestning

Behållare är kända för att profilera operativsystemsvirtualisering. De kan köra mikrotjänster, programvaruprocesser och stora applikationer. Förutom att granska behållare från en angripares perspektiv kan du med behållarpenetrationstester distribuera anpassade testmiljöer.

När du söker efter sårbarheter finns det två alternativ. Den första är statisk analys, som letar efter sårbarheter i behållarbilder. Den andra är dynamisk analys, som undersöker hur behållaren beter sig när den körs. För bästa resultat rekommenderas det att använda båda metoderna.

Behållarens sårbarheter finns i applikationer, konfiguration, nätverk och bildoperativsystemet. Om din DevOps-process bygger på Docker för penetrationstester kan du anpassa behållare, berika dem med nödvändiga verktyg, minska sårbarheter och effektivisera den övergripande funktionaliteten.

Databaspenetrationstestning

Databaser är oumbärliga för företag. De innehåller känslig data som betalningsinformation, kundinformation och produkt- och prisuppgifter, och om de äventyras utsätts företag för stora risker. För att upprätthålla en god säkerhetsnivå genomförs tester innan en ny produktdatabas tas i bruk, och regelbundet därefter.

Genom att försöka få tillgång till databasen på samma sätt som en angripare, med hjälp av bästa branschpraxis, ger databastester en indikation på hur man hanterar riktiga attacker.

Vanliga databashot är SQL-injektioner, oinskränkta privilegier, bristfälliga granskningsloggar, exponerade säkerhetskopior, felaktiga konfigurationer, denial-of-service (DoS)-attacker och dålig datahantering. Tester avslöjar sårbarheter i databasen och säkerställer att känslig information skyddas mot inkräktare. Det är därför företag bör investera i databassäkerhet.

IoT-penetrationstestning

Internet of Things (IoT) avser en sammankoppling av enheter som kommunicerar och utbyter data via internet. Dessa enheter omfattar fysiska objekt, fordon och byggnader som är inbäddade med programvara, sensorer, elektronik och nätverksanslutningar.

Med IoT-penetrationstester ligger fokus på att granska Internet of Things-nätverk och enheter för att upptäcka svagheter. Dessutom går säkerhetstesterna längre än enheterna och omfattar även kommunikationsnätverk, som molnbaserade datorplattformar.

Vanliga säkerhetsbrister i IoT-enheter är okrypterad data, osäker inbyggd programvara, svaga lösenord och bristfällig autentisering/åtkomstkontroll. I takt med att organisationer använder fler IoT-enheter bidrar IoT-granskningar till att förbättra säkerheten, prestandan och riskhanteringen och tillgodoser kraven på efterlevnad.

Vit box penetrationstestning

Vid vitbox-tester har testaren djupgående kunskaper om målsystemet, inklusive applikationsarkitektur, källkod, referenser, vitlistor, olika kontroller och dokumentation.

Detta tillvägagångssätt sparar kostnader för testet. Vitbox-tester är lämpliga för komplexa system som kräver en hög säkerhetsnivå, som finansiella företag och myndigheter. Genom att uppnå fullständig kodtäckning kan interna fel lättare hittas.

Om du har ett intrång kan vitbox-tester vara det bästa alternativet för att undersöka applikationernas säkerhet, nätverksstatus, fysisk säkerhet och trådlös säkerhet. I andra fall kan du överväga ett vitbox-test i de tidiga stadierna av utvecklingen och innan produkten lanseras.

Black Box penetrationstestning

Vid black box-tester har testaren ingen information om systemet och agerar som en angripare. Eftersom testaren inte har tillgång till källkoden eller arkitekturdiagrammet används en extern strategi för att utnyttja nätverket. Det innebär att testet baseras på dynamisk analys av system och program som körs i målnätverket.

För att lyckas krävs god kunskap om automatiska skanningsverktyg och manuella penetrationstestmetoder. Du måste också skapa en målkarta baserat på dina observationer. Det är en snabb testmetod och tidsåtgången beror på testarens förmåga att hitta och utnyttja sårbarheter. Om det däremot inte går att bryta sig in i systemet, kommer sårbarheter att förbli oupptäckta.

Trots att det är ett av de mest utmanande testerna ger det den bästa utvärderingen av systemets övergripande säkerhet. Metoden kan ibland beskrivas som ”trial and error”. Det kräver dock en hög teknisk kompetens.

Red Team Test

Red team-tester liknar penetrationstester, men går längre. De utförs som en riktig angripare och har ingen tidsbegränsning. Verktyg, taktik och tekniker kombineras för att få tillgång till ett målsystem eller data.

Alla andra penetrationstester syftar till att avslöja sårbarheter. Red team-tester utvärderar däremot hur väl försvararna upptäcker och svarar på hot. Upptäckten kan baseras på indikatorer om komprometterade övervakningssystem, fysiska bedömningstester eller social manipulation. Red team-tester är omfattande, till skillnad från vanliga penetrationstester.

En nackdel med red team-tester är att de inte är lika breda som penetrationstester. Fokus ligger på att få tillgång till ett system eller data. När målet har uppnåtts söker man inte efter andra svagheter. Vid penetrationstester letar man däremot efter alla sårbarheter.

Att välja rätt penntest

För att välja rätt penetrationstest för din organisation är det viktigt att ha en god förståelse för alla tillgängliga metoder. Med den här kunskapen kan du hitta en leverantör som passar dina behov bäst baserat på ditt arbetsflöde.

Om du använder webbapplikationer är webbtester det bästa alternativet. API-tester är lämpliga om du erbjuder API:er och backend-utveckling. Listan kan fortsätta med molntester för molnleverantörer.

Den här listan ger en bra utgångspunkt. Den hjälper dig att skilja mellan olika typer av penetrationstester, informera dig om deras användningsområden och i slutändan välja det test som är mest lämpligt för varje situation. Utöka din kunskap med dessa och andra metoder.

Kolla sedan in premium penetrationstestprogram för webbapplikationer.