Viktiga Slutsatser

- Brottsbekämpande insatser har stört LockBits infrastruktur och partnernätverk, men andra utpressningsprogramgrupper står redo att ta över.

- Organisationer som deltagit i nedmonteringen av LockBit har börjat tillhandahålla dekrypteringsverktyg för drabbade, men fullständig återställning kan inte garanteras.

- Trots LockBits nedmontering växer nya utpressningsprogramgrupper fram, där fem framträdande aktörer är beredda att fylla tomrummet.

Under de senaste åren har LockBit utmärkt sig som en av de mest ökända utpressningsprogramgrupperna, som har pressat ut hundratals miljoner dollar och genererat stora mängder data under processen.

Men nu har en gemensam brottsbekämpande insats signifikant rubbat LockBits infrastruktur, stängt ned deras webbplats och avslöjat deras partnernätverk samt deras innehav av kryptovalutor. Tyvärr betyder det inte att utpressningsprogram pausas, eftersom det finns en uppsjö av andra typer av utpressningsprogram som väntar på att ta över marknaden.

Vad är LockBit Utpressningsprogram?

Utpressningsprogram är en av de mest skadliga typerna av skadlig kod, som låser din enhet och begär en betalning för att frigöra din data intakt.

LockBit är en kriminell organisation som sköter, driver och distribuerar utpressningsprogram med samma namn. LockBit-utpressningsprogrammet har drabbat tiotusentals företag, organisationer och enskilda individer över hela världen, vilket potentiellt har genererat miljarder dollar i vinster.

LockBit är speciellt farligt då det sprider sig själv – det vill säga, det kan spridas på egen hand, vilket gör det unikt jämfört med andra typer av utpressningsprogram. På grund av detta är det extremt svårt att stoppa en LockBit-attack, då programmet kan identifiera andra sårbara mål utan mänsklig medverkan.

Utöver detta släpper LockBit-gruppen regelbundet uppdateringar för sitt utpressningsprogram, lägger till nya funktioner och justerar funktionaliteten för att motverka åtgärder som minskar dess effektivitet. LockBit 3.0 var den senaste större uppdateringen, som släpptes i juni 2022.

Vad Hände med LockBit?

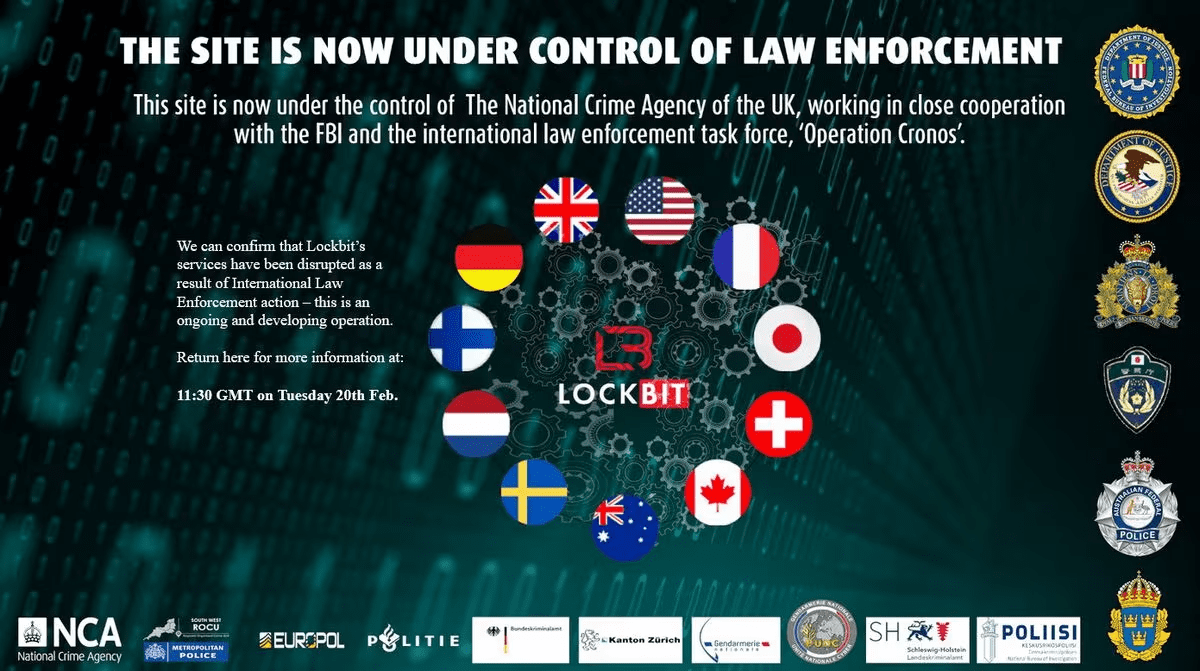

Den 19 februari 2024 offentliggjorde brottsbekämpande myndigheter, däribland FBI, Storbritanniens National Crime Agency och Europol, att en samordnad operation allvarligt hade stört LockBits organisation.

”Operation Cronos” hindrade LockBits ägare och partners (LockBit hade ett partnernätverk som använde deras utpressningsprogram och betalade en procentandel till utvecklarna, enligt en modell där utpressningsprogram erbjuds som en tjänst) från att få tillgång till sitt eget nätverk och stängde ned omkring 11 000 domäner och servrar. Två LockBit-utvecklare har också gripits, och även andra LockBit-partners har arresterats i samma operation.

Enligt CISA stod LockBit-attacker för mer än 15 procent av alla utpressningsprogramattacker i USA, Storbritannien, Kanada, Australien och Nya Zeeland under 2022, vilket är en imponerande siffra. Men med LockBits primära administrationskonto och plattform under myndigheternas kontroll har deras förmåga att starta och kontrollera sitt nätverk i princip raderats.

När Kommer Dekrypteringsverktyg för LockBit Att Bli Tillgängliga?

Snabbt efter tillslaget har några av organisationerna som deltog i nedmonteringen av LockBit redan påbörjat att publicera dekrypteringsverktyg och tillhandahålla dekrypteringsnycklar till de drabbade.

- US/FBI: Kontakta FBI för att erhålla nycklar LockBit offer

- UK/NCA: Kontakta NCA för att få nycklar via detta e-postmeddelande: [email protected]

- Övriga/Europol, Polisen (NL): Följ instruktionerna för Lockbit 3.0 dekryptering på Ingen mer lösen

Det finns ingen garanti för att du kommer att lyckas återställa filer som krypterats med LockBit, men det är definitivt värt ett försök, särskilt med tanke på att LockBit inte alltid skickade rätt dekrypteringsnyckel, även efter att ha mottagit lösen.

5 Typer av Utpressningsprogram som Kommer Att Ersätta LockBit

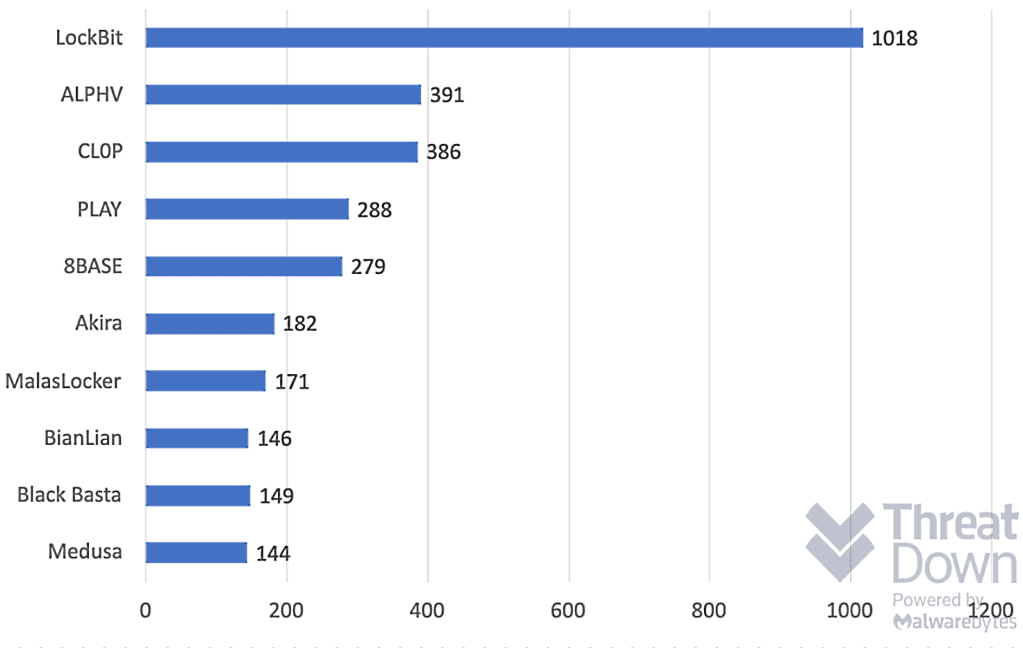

LockBit var ansvarigt för en enorm mängd utpressningsprogram, men de är långt ifrån den enda aktiva utpressningsprogramgruppen. LockBits bortgång kommer sannolikt att skapa ett kortvarigt tomrum som andra utpressningsprogramgrupper kan flytta in i. Med det i åtanke, här är fem olika typer av utpressningsprogram att vara uppmärksam på:

- ALPHV/BlackCat: ALPHV/BlackCat, som också fungerar som en tjänst, har attackerat hundratals organisationer över hela världen. Det är särskilt intressant som en av de första typerna av utpressningsprogram som har skrivits helt i programmeringsspråket Rust, vilket hjälper dem att rikta in sig på både Windows- och Linux-system.

- Cl0p: Cl0p-organisationen har varit aktiv sedan minst 2019 och beräknas ha pressat ut över 500 miljoner dollar i lösensummor. Cl0p exfiltrerar vanligtvis känslig data, som sedan används för att pressa sina offer att betala en lösensumma, både för att släppa krypterad data och förhindra läckage av känslig information.

- Play/PlayCrypt: Play (även känt som PlayCrypt) är en av de nyare typerna av utpressningsprogram och dök först upp under 2022, känd för sitt filändelse ”.play” som används under attackerna. Precis som Cl0p är Play-gruppen känd för sin dubbla utpressningstaktik och utnyttjar en rad olika sårbarheter för att infiltrera sina offer.

- Royal: Medan Royal driver utpressningsprogram som en tjänst delar de inte sin information och kod på samma sätt som andra utpressningsprogramgrupper. Men precis som andra grupper använder Royal flerfaldig utpressningstaktik, stjäl data och använder den för att pressa ut lösensummor.

- 8Base: 8Base dök upp plötsligt i mitten av 2023 och har ökat sin aktivitet med flera typer av utpressning, med kopplingar till andra stora utpressningsprogramgrupper som RansomHouse.

Malwarebytes forskning visar att även om LockBit var en av de mest framstående typerna av utpressningsprogram, står de tio största organisationerna bakom 70 procent av alla utpressningsprogramattacker. Så även utan LockBit väntar utpressningsprogram i kulisserna.

Är LockBit Utpressningsprogram Helt Borta?

Även om nyheten om LockBits bortgång är fantastisk är LockBit-utpressningsprogrammet tyvärr inte helt besegrat. Ars Technica rapporterar om nya LockBit-attacker bara dagar efter nedtagningen, och det finns ett par anledningar till detta.

För det första, även om LockBits infrastruktur har stängts ned betyder det inte att koden för utpressningsprogrammet inte längre existerar. En version av LockBits källkod läckte ut under 2022, och det kan vara den som ligger bakom de nya attackerna. Dessutom hade LockBit ett stort nätverk som sträckte sig över många länder. Även om deras verksamhetsbas var belägen i Ryssland har en organisation av denna storlek och komplexitet garanterat säkerhetskopior och metoder för att återgå online, även om det tar lite tid att bygga upp det igen.

Utan tvekan har vi inte sett det sista av LockBit-utpressningsprogrammet.