En åtgärdsplan för incidenter förbereder en organisation genom att beskriva de åtgärder som ska vidtas i händelse av en cyberattack eller annat säkerhetshot.

Med en ständigt ökande hotförfining och frekvens kan även organisationer med de starkaste säkerhetslösningarna drabbas av en cyberattack.

Hur säkerställer du kontinuitet efter en säkerhetsincident som äventyrar dina system och data?

Genom att utveckla en effektiv incidentresponsplan gör du det möjligt för din organisation att snabbt återhämta sig från säkerhetshot eller attacker. Det hjälper teamen att effektivt hantera alla incidenter, minimerar driftstopp, ekonomiska förluster och effekterna av ett intrång.

I den här artikeln kommer du att lära dig om en åtgärdsplan för incidenter, vad den är, dess huvudmål och varför det är viktigt att utveckla och regelbundet granska planen. Dessutom kommer vi att titta på några standardmallar som du kan använda för att skapa en effektiv plan.

Innehållsförteckning

Vad är en incidentresponsplan?

Källa: cisco.com

Källa: cisco.com

En incidentresponsplan (IRP) är en välstrukturerad uppsättning procedurer som beskriver åtgärder som en organisation bör vidta närhelst det sker en attack eller säkerhetsintrång. Syftet med en incidentresponsplan är att säkerställa en snabb eliminering av ett hot med minimala eller inga störningar och skador.

En typisk plan beskriver de åtgärder som ska vidtas för att upptäcka, innehålla och utrota ett hot. Dessutom specificerar den roller och ansvar för individer, team och andra intressenter samt beskriver hur man återhämtar sig från en attack och återupptar normal verksamhet.

I praktiken ska planen, som ger riktlinjer för vad man ska göra före, under och efter en säkerhetsincident, godkännas av ledningen.

Varför är en incidentresponsplan viktig?

En incidentresponsplan är ett stort steg mot att minska effekten av ett säkerhetsintrång. Det förbereder organisationen och de ansvariga på hur man snabbt kan svara, stoppa attacken och återställa normala tjänster med minimal, om någon, skada.

Planen definierar incidenterna samtidigt som personalansvaret, steg som ska följas, eskaleringskrav och rapporteringsstruktur beskrivs, inklusive vem man ska kommunicera till när det inträffar en incident. Helst tillåter en plan företag att snabbt återhämta sig från en incident, vilket säkerställer minimala avbrott i deras tjänster och förhindrar ekonomiska förluster och förluster av rykte.

En bra åtgärdsplan för incidenter ger en omfattande och effektiv uppsättning steg som organisationer kan följa för att hantera ett säkerhetshot. Den innehåller procedurer för hur man upptäcker och reagerar på ett säkerhetshot, bedömer hur allvarligt det är och underrättar specifika individer inom och ibland utanför organisationen.

Planen beskriver hur man utrotar hotet och eskalerar det till andra team eller tredjepartsleverantörer, beroende på svårighetsgrad och komplexitet. Slutligen specificerar den steg för att återhämta sig från en incident och granskar befintliga åtgärder för att identifiera och åtgärda eventuella luckor.

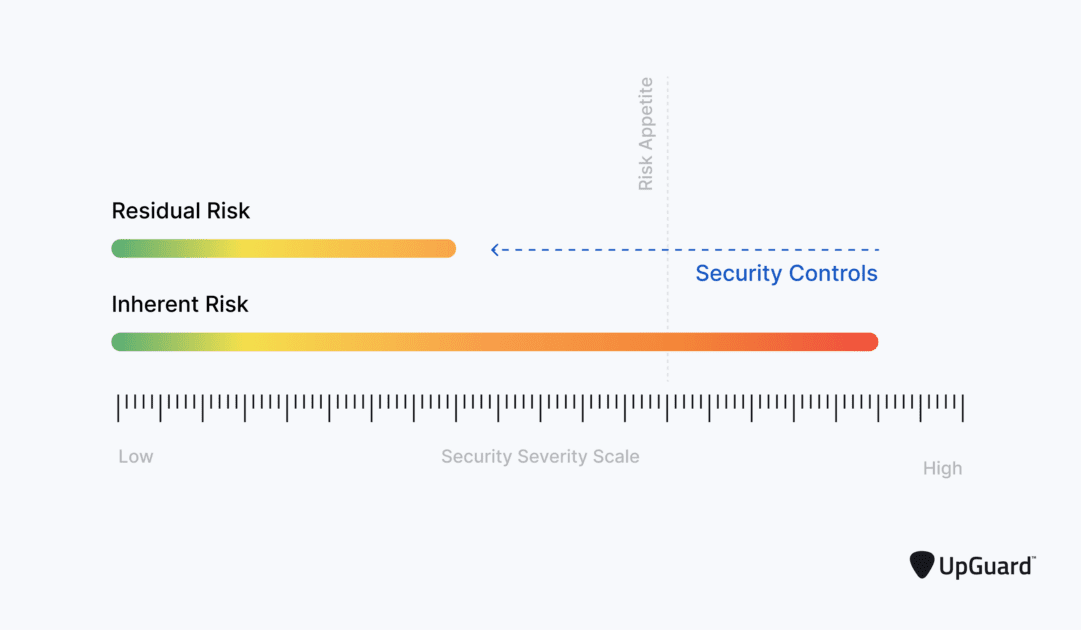

Hotets allvarlighetsbild: Uppvaktning

Hotets allvarlighetsbild: Uppvaktning

Fördelar med en Incident Response Plan

En incidentresponsplan ger ett brett utbud av fördelar för organisationen och dess kunder. Några av de stora fördelarna inkluderar:

#1. Snabbare svarstid och minskade stilleståndstider

En incidentresponsplan förbereder alla så att i händelse av ett hot kan teamen snabbt upptäcka och åtgärda dem innan de äventyrar systemen. Detta säkerställer kontinuitet i verksamheten och minimal stilleståndstid.

Dessutom förhindrar det att anropa kostsamma katastrofåterställningsprocesser som skulle innebära mer stillestånd och ekonomiska förluster. Det är dock viktigt att fortfarande ha ett katastrofåterställningssystem på plats ifall attacken äventyrar hela systemet och det finns ett behov av att återställa en fullständig säkerhetskopia.

#2. Säkerställa efterlevnad av lagliga, industri- och regulatoriska standarder

En säkerhetsincidentplan hjälper en organisation att följa ett brett spektrum av industriella och regulatoriska standarder. Genom att skydda data och följa integritetsregler och andra krav undviker organisationen potentiella ekonomiska förluster, påföljder och skada på rykte.

Dessutom gör det det lättare att få certifiering från relevanta industri- och tillsynsorgan. Att följa föreskrifter innebär också att skydda känsliga uppgifter och integritet, och därmed upprätthålla god kundservice, rykte och förtroende.

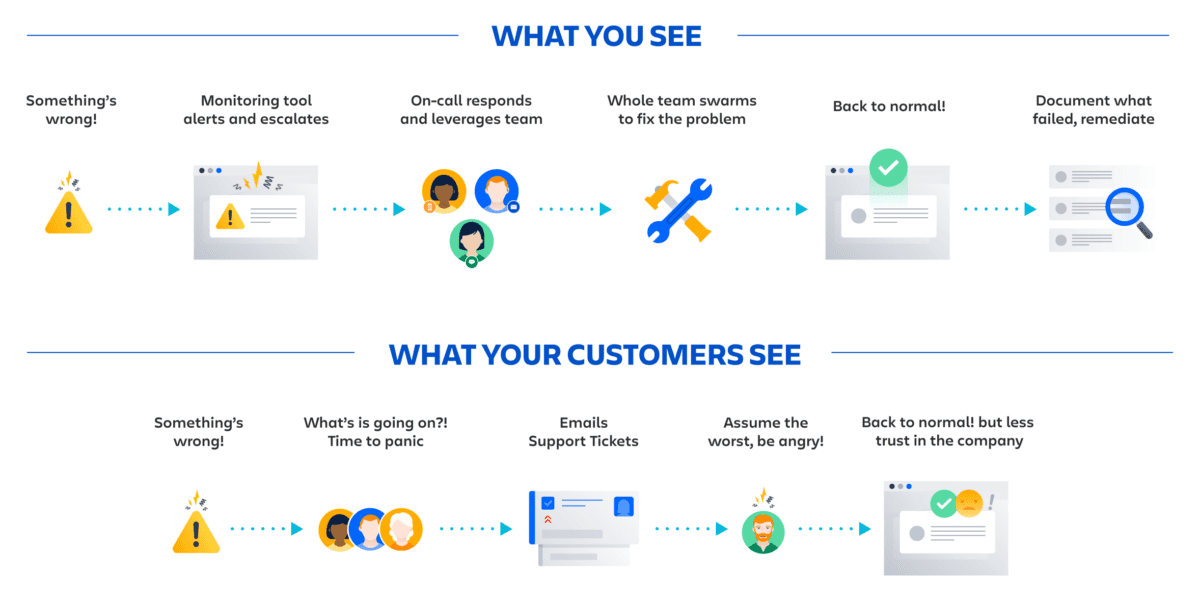

#3. Effektivisera intern och extern kommunikation

Tydlig kommunikation är en av huvudkomponenterna i en incidenthanteringsplan. Den beskriver hur kommunikationen flyter mellan säkerhetsteamen, IT-personalen, anställda, ledningen och tredjepartslösningar där så är tillämpligt. I händelse av en incident säkerställer planen att alla är på samma sida. Följaktligen möjliggör detta snabbare återhämtning från en incident samtidigt som förvirringen och skuldspelen minskar.

Förutom att förbättra den interna kommunikationen gör det det enkelt att snabbt och sömlöst kontakta och engagera externa intressenter, såsom första räddningspersonal, när en incident ligger utanför organisationens kapacitet.

#4. Stärk cyberresiliens

När en organisation utvecklar en effektiv incidenthanteringsplan hjälper det till att främja en kultur av säkerhetsmedvetenhet. Vanligtvis ger det medarbetarna makt genom att göra det möjligt för dem att förstå potentiella och befintliga säkerhetshot och vad de ska göra i händelse av ett intrång. Följaktligen blir företaget mer motståndskraftigt mot säkerhetshot och intrång.

#5. Minska effekten av en cyberattack

En effektiv åtgärdsplan för incidenter är avgörande för att minimera effekten av ett säkerhetsintrång. Den beskriver de rutiner som säkerhetsteam bör följa för att snabbt och effektivt stoppa intrånget och minska dess spridning och effekt.

Följaktligen hjälper det organisationen att minska driftstopp, ytterligare skador på systemen och ekonomiska förluster. Det minimerar också skador på rykte och potentiella böter.

#6. Förbättra upptäckten av säkerhetsincidenter

En bra plan inkluderar kontinuerlig säkerhetsövervakning av systemen för att upptäcka och hantera eventuella hot så tidigt som möjligt. Dessutom kräver det regelbundna granskningar och förbättringar för att identifiera och åtgärda eventuella luckor. Som sådan säkerställer detta att en organisation kontinuerligt förbättrar sina säkerhetssystem, inklusive förmågan att snabbt upptäcka och hantera alla säkerhetshot innan det påverkar systemen.

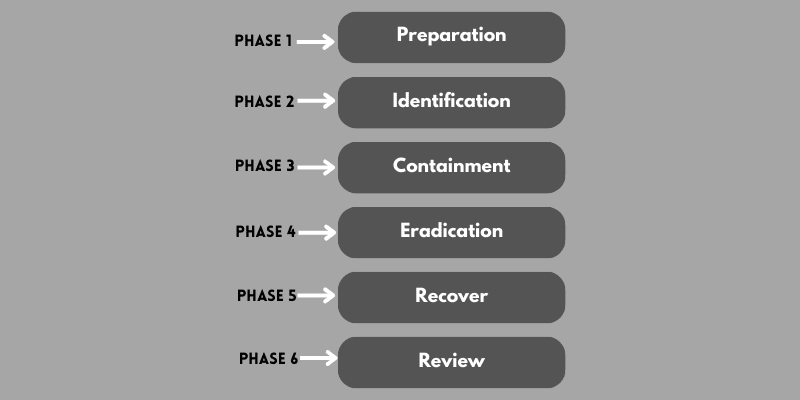

Nyckelfaser i en incidenthanteringsplan

En åtgärdsplan för incidenter omfattar en sekvens av faser. Dessa specificerar steg och procedurer, åtgärder som ska vidtas, roller, ansvar och mer.

Förberedelse

Förberedelsefasen är den mest avgörande fasen och inkluderar att ge anställda rätt utbildning som är relevant för deras roller och ansvar. Dessutom ingår att säkerställa godkännande och tillgänglighet av nödvändig hårdvara, mjukvara, utbildning och andra resurser i förväg. Du kommer också att behöva utvärdera planen genom att utföra bordsövningar.

Förberedelse innebär en grundlig riskbedömning av alla resurser, inklusive tillgångar att skydda, personalutbildning, kontakter, mjukvara, hårdvara och andra krav. Den tar också upp kommunikation och alternativ om den primära kanalen äventyras.

Identifiering

Detta koncentrerar sig på hur man upptäcker ovanliga beteenden som onormal nätverksaktivitet, stora nedladdningar eller uppladdningar som tyder på ett hot. De flesta organisationer kämpar i denna fas eftersom det finns ett behov av att korrekt identifiera och klassificera ett hot samtidigt som man undviker falska positiva resultat.

Fasen kräver avancerad teknisk kompetens och erfarenhet. Dessutom bör fasen beskriva allvaret och potentiell skada som orsakas av ett specifikt hot, inklusive hur man ska reagera på en sådan händelse. Fasen bör också identifiera kritiska tillgångar, potentiella risker, hot och deras inverkan.

Inneslutning

Inneslutningsfasen anger vilka åtgärder som ska vidtas i händelse av en incident. Men det finns ett behov av att vara försiktig för att undvika underreaktion eller överreaktion, som är lika skadliga. Det är viktigt att fastställa den potentiella åtgärden baserat på svårighetsgraden och den potentiella påverkan.

En idealisk strategi, som att ta rätt steg med hjälp av rätt personer, hjälper till att förhindra onödiga avbrott. Dessutom bör den beskriva hur de rättsmedicinska uppgifterna ska bevaras så att utredarna kan fastställa vad som hände och förhindra en upprepning i framtiden.

Utrotning

Efter inneslutningen är nästa fas att identifiera och ta itu med de procedurer, teknik och policyer som bidrog till intrånget. Till exempel bör den beskriva hur man tar bort hot som skadlig programvara och hur man förbättrar säkerheten för att förhindra framtida händelser. Processen bör säkerställa att alla komprometterade system är noggrant rengjorda, uppdaterade och härdade.

Ta igen sig

Fasen handlar om hur man återställer de komprometterade systemen till normal drift. Helst bör detta också inkludera hantering av sårbarheterna för att förhindra en liknande attack.

Vanligtvis, efter att ha identifierat och utrotat hotet, måste team härda, korrigera och uppdatera systemen. Det är också viktigt att testa alla system för att säkerställa att de är rena och säkra innan du återansluter det tidigare komprometterade systemet.

Recension

Den här fasen dokumenterar händelserna efter ett intrång och är användbar för att granska aktuella åtgärdsplaner för incidenter och identifiera svagheter. Följaktligen hjälper fasen teamen att identifiera och åtgärda luckor, vilket förhindrar att liknande incidenter inträffar i framtiden.

Granskningen bör göras regelbundet, följt av personalträning, övningar, attacksimuleringar och andra övningar för att bättre förbereda team och ta itu med de svaga områdena.

Granskningen hjälper teamen att avgöra vad som fungerar bra och vad som inte fungerar så att teamen kan ta itu med luckorna och revidera planen.

Hur man skapar och implementerar en incidentresponsplan

Att skapa och implementera en incidentresponsplan gör det möjligt för din organisation att snabbt och effektivt ta itu med alla hot, vilket minimerar effekten. Nedan följer instruktionerna för hur man tar fram en bra plan.

#1. Identifiera och prioritera dina digitala tillgångar

Det första steget är att utföra en riskanalys där du identifierar och dokumenterar alla organisationens kritiska datatillgångar. Upprätta de känsliga och viktigaste uppgifterna som skulle resultera i stora ekonomiska förluster och förluster av anseende om de komprometteras, blir stulen eller skadad.

Du måste sedan prioritera de kritiska tillgångarna utifrån deras roll och de som löper störst risk. Detta gör det lättare att få ledningens godkännande och budget när de förstår vikten av att skydda känsliga och kritiska tillgångar.

#2. Identifiera potentiella säkerhetsrisker

Varje organisation har unika risker som kriminella kan utnyttja och orsaka mest skada och förluster. Dessutom varierar olika hot från en bransch till en annan.

Några riskområden inkluderar:

Riskområden Potentiella riskerLösenordspolicyer Obehörig åtkomst, hacking, lösenordssprickning etc. Anställds säkerhetsmedvetenhet Nätfiske, skadlig programvara, illegala nedladdningar/uppladdningar Trådlösa nätverkOauktoriserad åtkomst, identitetsstöld, oseriösa åtkomstpunkter etc. ÅtkomstkontrollOauktoriserad åtkomst, missbruk av privilegier, kontokapning och upptäckande av säkerhetslösningar Systemupptäckning. som brandväggar, antivirus, etc. Infektioner med skadlig programvara, cyberattacker, ransomware, skadliga nedladdningar, virus, kringgående säkerhetslösningar, etc. DatahanteringDataförlust, korruption, stöld, virusöverföring via flyttbara media, etc. E-postsäkerhet Nätfiske, skadlig programvara, skadliga nedladdningar , etc. Fysisk säkerhet Stöld eller förlust av bärbara datorer, smartphones, flyttbara media, etc.

#3. Utveckla policyer och procedurer för incidenthantering

Upprätta lätta att följa och effektiva rutiner för att säkerställa att personalen som ansvarar för att hantera incidenten vet vad de ska göra i händelse av ett hot. Utan en uppsättning rutiner kan personalen fokusera någon annanstans istället för det kritiska området. De viktigaste procedurerna inkluderar:

- Ge en baslinje för hur systemen beter sig under normal drift. Varje avvikelse från detta tyder på en attack eller ett brott och kräver ytterligare utredning

- Hur man identifierar och begränsar ett hot

- Hur man dokumenterar informationen om en attack

- Hur man kommunicerar och informerar ansvarig personal, tredjepartsleverantörer och alla intressenter

- Hur man försvarar systemen efter ett intrång

- Hur man utbildar säkerhetspersonal och andra anställda

Beskriv helst lättlästa och väldefinierade processer som IT-personal, säkerhetsteammedlemmar och alla intressenter kan förstå. Instruktionerna och procedurerna ska vara tydliga och enkla med steg som är lätta att följa och implementera. I praktiken fortsätter rutinerna att förändras i takt med att organisationen behöver utvecklas. Därför är det viktigt att anpassa rutinerna därefter.

#4. Skapa ett Incident Response Team och definiera tydligt ansvar

Nästa steg är att sätta ihop ett svarsteam för att ta itu med incidenten när ett hot upptäcks. Teamet bör samordna responsoperationen för att säkerställa minimal stilleståndstid och påverkan. Nyckelansvar inkluderar:

- En lagledare

- Kommunikationsledare

- IT-chef

- Ledningsrepresentant

- Juridiska ombud

- Public relations

- Personalavdelning

- Den ledande utredaren

- Dokumentationsledare

- Tidslinjeledare

- Experter om hot eller intrång

Helst bör teamet täcka alla aspekter av incidentresponsen med tydligt definierade roller och ansvarsområden. Alla intressenter och svarspersoner måste känna till och förstå sina roller och ansvar närhelst det inträffar en incident.

Planen bör säkerställa att det inte finns några konflikter och att det finns en korrekt upptrappningspolicy baserad på händelsen, svårighetsgrad, kompetenskrav och individuella förmågor.

#5. Utveckla en korrekt kommunikationsstrategi

Tydlig kommunikation är avgörande för att säkerställa att alla är på samma sida när det finns ett problem. Strategin bör specificera de kanaler som ska användas för att kommunicera och medlemmarna att veta om en incident. Beskriv tydligt stegen och procedurerna samtidigt som du håller detta så enkelt som möjligt.

Incidentkommunikation Bild: Atlassian

Incidentkommunikation Bild: Atlassian

Utveckla också en plan med en centraliserad plats där säkerhetsteammedlemmar och andra intressenter kan komma åt incidentresponsplanerna, svara på incidenter, logga incidenter och hitta användbar information. Undvik en situation där personalen måste logga in på flera olika system för att reagera på en incident eftersom detta minskar produktiviteten och kan skapa viss förvirring.

Definiera också tydligt hur säkerhetsteam kommunicerar med verksamheten, ledningen, tredjepartsleverantörer och andra organisationer som press och brottsbekämpande organ. Det är också viktigt att upprätta en backup-kommunikationskanal ifall den primära är äventyrad.

#6. Sälj Incident Response Plan till ledningen

Du behöver ledningens godkännande, stöd och budget för att genomföra din plan. När du har planen på plats är det dags att presentera den för den högsta ledningen och övertyga dem om dess betydelse för att skydda organisationens tillgångar.

Helst, oavsett storleken på organisationen, måste den högsta ledningen stödja incidentresponsplanen för att du ska kunna gå vidare. De måste godkänna den extra ekonomi och resurser som krävs för att åtgärda säkerhetsöverträdelser. Få dem att förstå hur genomförandet av planen säkerställer kontinuitet, efterlevnad och minskad stilleståndstid och förluster.

#7. Utbilda personalen

Efter att ha skapat incidentresponsplanen är det dags att utbilda IT-personalen och andra anställda för att skapa medvetenhet och låta dem veta vad de ska göra i händelse av ett intrång.

Alla anställda, inklusive ledningen, bör vara medvetna om riskerna med osäkra onlinemetoder och bör utbildas i hur man identifierar nätfiske-e-postmeddelanden och andra sociala ingenjörsknep som angripare utnyttjar. Efter utbildningen är det viktigt att testa effektiviteten av IRP och träning.

#8. Testa incidentresponsplanen

Efter att ha utvecklat incidentresponsplanen, testa den och se till att den fungerar som avsett. Helst skulle du kunna simulera en attack och fastställa om planen är effektiv. Detta ger en möjlighet att ta itu med eventuella luckor, oavsett om det är verktyg, kompetens eller andra krav. Dessutom hjälper det att verifiera om intrångsdetektering och säkerhetssystem kan upptäcka och skicka snabba varningar när ett hot uppstår.

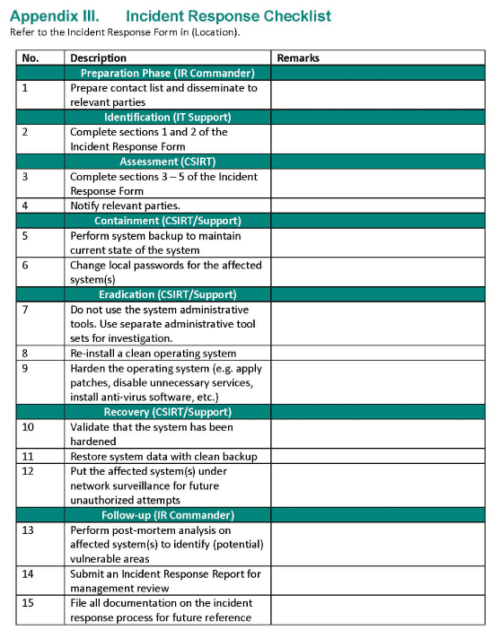

Incident Response Mallar

Mallen för incidentresponsplanen är en detaljerad checklista som beskriver de steg, åtgärder, roller och ansvar som krävs för att hantera säkerhetsincidenter. Det ger en generell ram som alla organisationer kan anpassa för att passa dess unika krav.

Istället för att skapa din plan från början kan du använda en standardmall för att definiera de exakta och effektiva stegen för att upptäcka, mildra och minimera effekten av en attack.

Mall för incidentresponsplan Bild: F-Secure

Mall för incidentresponsplan Bild: F-Secure

Det låter dig anpassa och utveckla en plan som tillgodoser din organisations unika behov. Men för att planen ska bli effektiv måste du regelbundet testa och granska den med alla intressenter, inklusive interna avdelningar och externa team som lösningsleverantörer.

De tillgängliga mallarna har olika komponenter som organisationer kan anpassa för att passa deras unika struktur och krav. Men nedan är några icke-förhandlingsbara aspekter som varje plan måste inkludera.

- Planens syfte och omfattning

- Hotscenarier

- Incidentresponsteamet

- Individuella roller, ansvar och kontakter

- Procedurer för hantering av incidenter

- Inneslutning, begränsning och återhämtning av hot

- Aviseringar

- Incidentens upptrappning

- Lärdomar

Nedan finns några populära mallar som du kan ladda ner och anpassa för din organisation.

Slutsats

En effektiv åtgärdsplan för incidenter minimerar effekten av ett säkerhetsbrott, avbrott, eventuella juridiska och industriella böter, förlust av rykte och mer. Det viktigaste är att det gör det möjligt för organisationen att snabbt återhämta sig från incidenter och följa olika regler.

Att beskriva alla steg hjälper till att effektivisera processerna och minska svarstiden. Dessutom tillåter det organisationen att utvärdera sina system, förstå dess säkerhetsställning och åtgärda luckor.

Kolla sedan in de bästa verktygen för svar på säkerhetsincidenter för små till stora företag.