Snabblänkar

Viktiga slutsatser

- BitLockers krypteringsnycklar kan komprometteras genom en Raspberry Pi Pico, dock enbart om externa TPM-moduler som kommunicerar via LPC-bussen används.

- Modernare hårdvara inkorporerar TPM direkt, vilket avsevärt försvårar extraheringen av BitLocker-nycklar. Sannolikheten är hög att datorer med AMD- och Intel-processorer är skyddade.

- Trots denna sårbarhet är BitLockers AES-128- eller AES-256-kryptering fortsatt säker och pålitlig, så det finns ingen anledning att avveckla den.

BitLocker, Microsofts verktyg för fullständig diskkryptering, är ett etablerat och flitigt använt alternativ i Windows 10 och 11 Pro. Det ger en enkel krypteringslösning för en stor mängd användare världen över. Emellertid har BitLockers anseende som ett ledande krypteringsprogram fått en törn efter att en YouTuber lyckades stjäla krypteringsnycklar och dekryptera privat data på blott 43 sekunder, med hjälp av en Raspberry Pi Pico som kostar så lite som 6 dollar.

Hur knäcktes BitLockers kryptering?

YouTubern Stacksmashing visade hur BitLockers kryptering knäcktes genom att i en video demonstrera hur han fångade in BitLocker-data, extraherade dekrypteringsnycklar och lyckades exploatera BitLocker-krypteringsförfarandet.

Stacksmashings attack fokuserar på den externa Trusted Platform Module (TPM), som även stoppar vissa Windows 11-uppgraderingar. Denna TPM-modul finns i vissa bärbara datorer och stationära datorer. Medan många moderkort har TPM-chippet integrerat, och moderna processorer även har det inbyggt, använder andra datorer fortfarande en extern TPM.

Och här uppstår problemet och den sårbarhet som Stacksmashing upptäckte. Externa TPM-moduler kommunicerar med processorn via en LPC-buss (Low Pin Count), vilket är ett sätt för enheter med låg bandbredd att upprätthålla kommunikationen med annan maskinvara utan att orsaka prestandaförsämringar.

Stacksmashing upptäckte att även om datan på TPM-modulen är skyddad, så är inte kommunikationskanalerna (LPC-bussen) mellan TPM och processorn krypterade under uppstartsprocessen. Med lämpliga verktyg kan en angripare fånga upp data som skickas mellan TPM och processorn, vilken inkluderar okrypterade krypteringsnycklar.

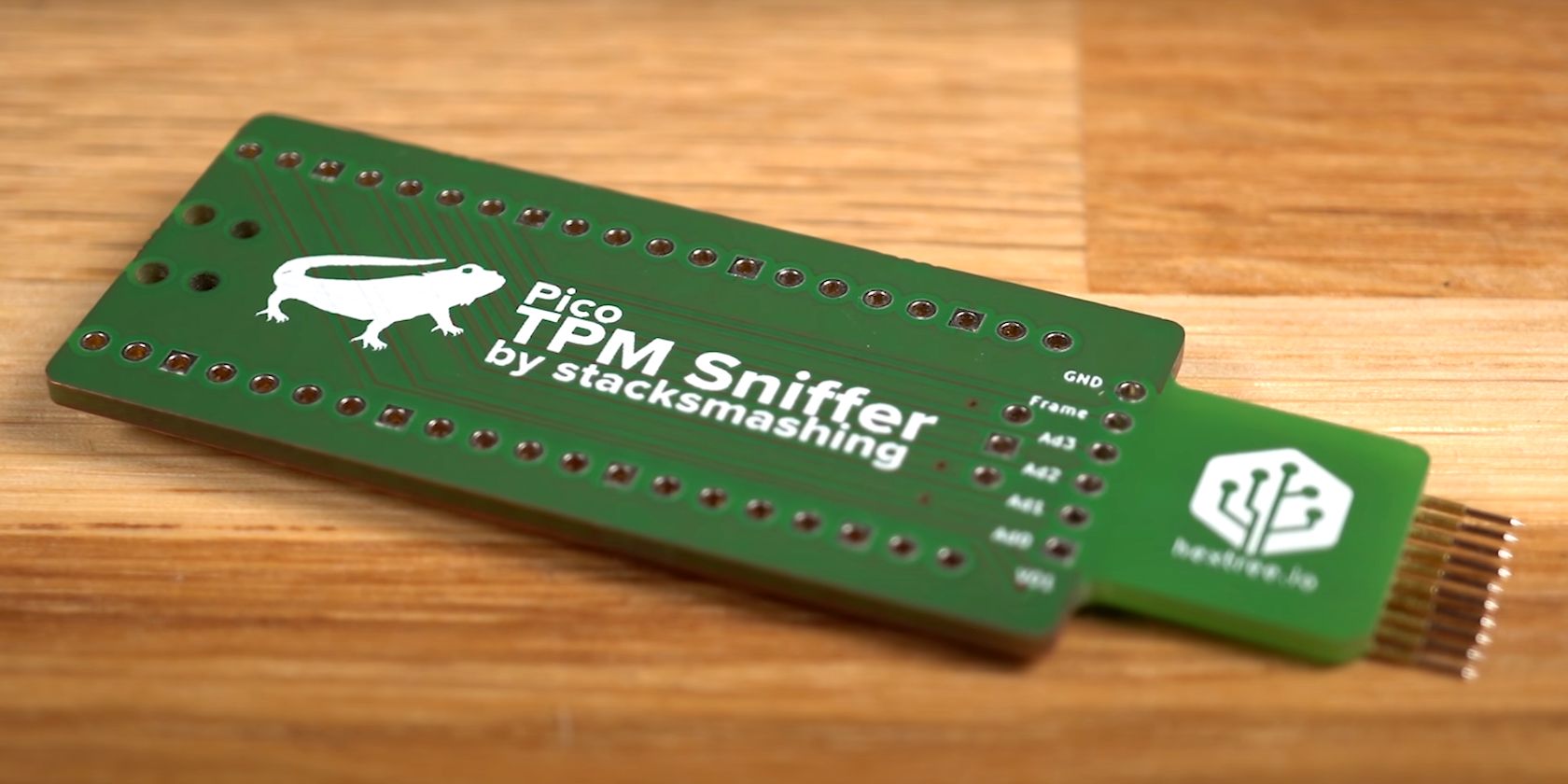

Ett exempel på ett sådant verktyg är Raspberry Pi Pico, en liten enkelkortsdator för 6 dollar med många användningsområden. Stacksmashing anslöt i sitt experiment en Raspberry Pi Pico till oanvända kontakter på en testdator och lyckades läsa binär data när datorn startade. Den insamlade datan innehöll volymhuvudnyckeln som var lagrad på TPM, och denna nyckel kunde sedan användas för att dekryptera övrig data.

Är det läge att överge BitLocker?

Det är intressant att notera att Microsoft var medvetna om potentialen för den här typen av attack. Detta är dock första gången en praktisk attack av den här magnituden har dykt upp, vilket visar hur snabbt BitLocker-krypteringsnycklar kan stjälas.

Detta leder till den centrala frågan om du bör överväga att byta till ett alternativ till BitLocker, som exempelvis det kostnadsfria VeraCrypt med öppen källkod. Men goda nyheter, det finns ingen anledning att byta.

För det första fungerar attacken enbart på externa TPM-moduler som hämtar data från modulen via LPC-bussen. Modernare hårdvara har TPM inbyggt. Även om en moderkortsbaserad TPM teoretiskt kan utnyttjas, skulle det kräva betydligt mer tid, resurser och en lång tids fysisk tillgång till målenheten. Att extrahera BitLockers volymhuvudnyckel från en TPM-modul blir ännu mer komplicerat om modulen är integrerad i processorn.

AMD-processorer har haft TPM 2.0 integrerat sedan 2016 (med lanseringen av AM4, kallad fTPM), medan Intel-processorer integrerade TPM 2.0 med lanseringen av den 8:e generationens Coffee Lake-processorer 2017 (kallad PTT). Med andra ord, om du använder en dator med en AMD- eller Intel-processor efter dessa datum, är du sannolikt skyddad.

Det är också värt att nämna att trots den här specifika sårbarheten så förblir BitLocker i sig säker, och den underliggande krypteringen, AES-128 eller AES-256, är fortfarande en pålitlig metod.