Sedan det etablerades har modellen för cyberförsvarskedjor spelat en central roll i identifiering och neutralisering av avancerade cyberhot. Numera anser dock flera experter inom cybersäkerhet att cyberförsvarskedjemetoden är otillräcklig för att skydda mot cyberangrepp i dagens ständigt föränderliga hotbild.

Vad är cyberförsvarskedjemodellen, hur fungerar den och vilka är dess begränsningar? Läs vidare för att utforska svaren.

Vad är en modell för cyberförsvarskedjan?

Utvecklad av Lockheed Martin, hämtar cyberförsvarskedjemodellen inspiration från militära angreppsmodeller för att kartlägga och motverka fientlig aktivitet.

Den underlättar för säkerhetsteam att förstå och motverka intrång genom att visualisera olika faser av cyberattacker. Modellen tydliggör också kritiska punkter där cybersäkerhetspersonal kan identifiera, upptäcka och avbryta angripares aktiviteter.

Cyberförsvarskedjan ger skydd mot avancerade och uthålliga hot (APT), där aktörer lägger mycket tid på att analysera sina mål och planera cyberattacker. Dessa attacker innefattar ofta en kombination av skadlig kod, trojaner och social manipulation.

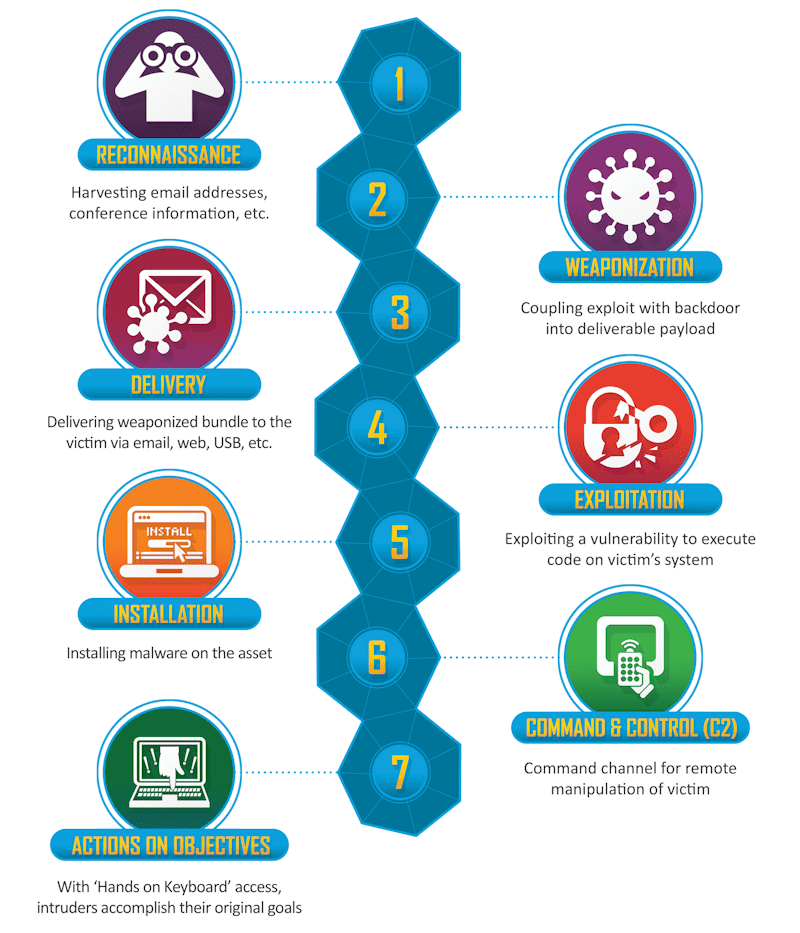

Modellen består av sju steg: rekognoscering, beväpning, leverans, exploatering, installation, kommando och kontroll, samt åtgärder på mål.

Varje steg motsvarar en specifik del av angriparens resa.

Faser inom cyberförsvarskedjan

Cyberförsvarskedjemodellen hjälper säkerhetsteam att förutse angripares rörelser, vilket leder till snabbare ingripanden.

Bildkälla: Lockheed Martin

Här följer en genomgång av de sju stegen i cyberförsvarskedjeprocessen.

#1. Rekognoscering

Rekognoseringsfasen fokuserar på informationsinsamling om målet eller nätverket.

Fasen är uppdelad i två huvudtyper.

Passiv rekognoscering

I detta steg samlar hackare information från allmänt tillgängliga resurser, som WHOIS-databaser, jobbannonser, LinkedIn-profiler, sociala medieprofiler, företagswebbplatser med mera. De kan även använda verktyg som ARIN och SHODAN för att identifiera sårbarheter och möjliga ingångspunkter.

Eftersom passiv rekognoscering inte involverar direkt interaktion med organisationer, försöker hackare inhämta så mycket information som möjligt under denna fas.

Aktiv rekognoscering

Under aktiv rekognoscering kontaktar angriparna din organisation direkt för att samla in information som kan underlätta infiltration av nätverket. De använder verktyg som NMAP, sårbarhetsskannrar, portskannrar och bannergrabbing.

Rekognoseringsfasen är avgörande för cyberattacker. Ju mer information en angripare har, desto bättre kan de planera sina attacker.

För att motverka aktörer under passiv och aktiv rekognoscering kan du vidta följande åtgärder:

- Begränsa exponeringen av offentlig information som kan användas för nätfiskeattacker.

- Inför en policy för godtagbar användning av sociala medier.

- Anpassa serverfelmeddelanden så att de inte läcker känslig information om nätverket.

- Inaktivera oanvända portar och tjänster.

- Implementera en brandvägg med inbyggt system för intrångsförebyggande (IPS).

Målet med rekognoseringsfasen är att hitta svagheter som hackare kan utnyttja. Att använda honeypots och honeynets är ett effektivt sätt att upptäcka sårbarheter och förbättra försvaret.

#2. Beväpning

Beväpningsfasens syfte är att skapa ett attackverktyg (en attackvektor) som kan utnyttja systemets eller nätverkets sårbarhet som identifierats i rekognoseringsfasen.

Beväpningen kan innebära att välja (eller skapa) rätt skadlig kod, som fjärråtkomstprogram eller utpressningsprogram, som matchar den identifierade sårbarheten.

Angriparen paketerar skadlig kod i ett filformat som ser ofarligt ut, t.ex. ett Word-dokument eller en PDF, i syfte att lura målet att öppna det.

Vanliga verktyg i beväpningsfasen är Metasploit, SQLMAP, Exploit-DB och verktygssatser för social manipulering.

Beväpningen handlar om att bestämma attackvektorn som ska användas för att attackera system och nätverk. Att stärka försvaret är en viktig cybersäkerhetsstrategi för att stoppa angrepp.

Här är några tips för att komma igång:

- Prioritera patchhantering i organisationen. Det minskar risken genom att åtgärda sårbarheter i programvara och operativsystem.

- Installera effektiva antivirusprogram på alla enheter.

- Inaktivera makron i Office-program, JavaScript och onödiga webbläsarplugin.

- Implementera e-postsäkerhetsverktyg och webbläsarisolering.

- Granska loggar för att identifiera avvikelser i nätverket.

Det är också viktigt att ha ett robust system för att upptäcka och förhindra intrång, samt implementera multifaktorautentisering.

#3. Leverans

Efter att ha valt en lämplig attackvektor, inleds leveransfasen där angriparen försöker infiltrera nätverket.

Leveransmetoderna kan variera beroende på vilken attackvektor som används. Typiska exempel är:

- Webbplatser – Angripare kan infektera webbplatser som målgruppen ofta besöker.

- E-post – Infekterade e-postmeddelanden som innehåller skadlig kod.

- USB-enheter – Infekterade USB-enheter placeras ut i allmänna utrymmen i hopp om att de ska anslutas till system.

- Sociala medier – Nätfiskeattacker som lurar användare att klicka på infekterade länkar.

Det mest effektiva försvaret mot vanliga attackvektorer är att prioritera utbildning av personal. Ytterligare säkerhetsåtgärder inkluderar implementering av webbfiltrering, DNS-filtrering och inaktivering av USB-portar.

#4. Exploatering

Under exploateringsfasen används den valda attackvektorn för att utnyttja sårbarheter i målsystemet. Detta markerar början av den faktiska attacken efter att skadlig kod har levererats.

Följande sker under fasen:

- Angriparen lokaliserar sårbarheter i programvara, system eller nätverk.

- Skadlig kod introduceras för att utnyttja dessa sårbarheter.

- Exploateringskoden aktiveras och ger obehörig åtkomst.

- Genom att penetrera perimetern kan angriparen ytterligare utnyttja systemet genom att installera skadliga verktyg, köra skript eller ändra säkerhetscertifikat.

Denna fas är avgörande eftersom den markerar övergången från ett hot till en faktiskt säkerhetsincident. Målet är att få tillgång till system och nätverk.

Attacken kan ske i form av SQL-injektion, buffertöverskridning, skadlig programvara, JavaScript-kapning och mer. Angripare kan också förflytta sig i sidled inom nätverket och identifiera ytterligare ingångspunkter.

I detta skede befinner sig en hackare i nätverket och utnyttjar sårbarheter, vilket gör det svårt att skydda systemen. Funktionen datakörningsskydd (DEP) och anti-exploatering i antivirusprogram kan vara till hjälp. Vissa EDR-verktyg kan snabbt upptäcka och reagera på cyberattacker.

#5. Installation

Installationsfasen, även kallad privilegieeskaleringsfasen, handlar om att installera skadlig kod och distribuera verktyg som ger konstant åtkomst till system och nätverk, även efter att systemet har patchats och startats om.

Standardtekniker innefattar:

- DLL-kapning

- Installation av en fjärråtkomsttrojan (RAT)

- Ändring av registret så att skadlig kod startar automatiskt

Angripare försöker skapa en bakdörr för att upprätthålla åtkomst, även om den ursprungliga ingången stängs. Om cyberkriminella har nått detta skede har försvaret begränsats. Systemet eller nätverket är infekterat.

Verktyg som verktyg för användarbeteendeanalys (UBA) eller EDR kan användas för att kontrollera om det finns ovanlig aktivitet relaterad till register- och systemfiler. Det är viktigt att vara redo att distribuera en incidenthanteringsplan.

#6. Kommando och kontroll

Under kommando- och kontrollfasen upprättar angriparen en anslutning till det komprometterade systemet. Denna länk möjliggör fjärrkontroll över målet. Angriparen kan skicka kommandon, ta emot data och till och med ladda upp ytterligare skadlig kod.

Två vanliga tekniker är fördunkling och överbelastningsattacker (DoS):

- Fördunkling hjälper angripare att dölja sin närvaro. De kan ta bort filer eller ändra kod för att undvika upptäckt. I huvudsak döljer de sina spår.

- Överbelastningsattacker distraherar säkerhetsteamen genom att orsaka problem i andra system och avleda uppmärksamheten från det primära målet.

I detta skede är systemet fullständigt komprometterat. Fokus bör ligga på att begränsa angriparens kontroll och identifiera ovanlig aktivitet. Nätverkssegmentering, system för intrångsdetektering (IDS) och säkerhetsinformations- och händelsehantering (SIEM) kan begränsa skadan.

#7. Åtgärder på mål

Cyberförsvarskedjans sju steg kulminerar i fasen ”Åtgärder på mål”. Här utför angriparen sitt primära mål, vilket kan ta veckor eller månader. Typiska slutmål inkluderar datastöld, kryptering av känslig data och attacker mot leveranskedjor.

Genom att implementera datasäkerhetslösningar, säkerhetslösningar för enheter och nollförtroendesäkerhet kan skadan begränsas och angripare kan hindras från att uppnå sina mål.

Kan cyberförsvarskedjan möta dagens säkerhetsutmaningar?

Cyberförsvarskedjemodellen hjälper till att förstå och motverka cyberattacker, men dess linjära struktur kan misslyckas i dagens komplexa attacker med flera vektorer.

Följande är några av bristerna i den traditionella modellen:

#1. Ignorerar insiderhot

Insiderhot uppstår från personer inom organisationen som har legitim tillgång till system och nätverk. De kan missbruka sin åtkomst avsiktligt eller oavsiktligt, vilket kan leda till dataintrång eller säkerhetsincidenter. Faktum är att 74 % av företagen anser att insiderhot har blivit vanligare.

Den traditionella cyberförsvarskedjan beaktar inte interna hot eftersom den är utformad för att spåra externa angripares aktivitet. Vid insiderhot behöver en angripare inte genomgå många av de steg som beskrivs i cyberförsvarskedjan eftersom de redan har tillgång till systemen och nätverket. Detta gör att modellen är otillräcklig för att upptäcka eller mildra insiderhot.

#2. Begränsad förmåga att upptäcka attacker

Cyberförsvarskedjan har ett begränsat omfång när det gäller att identifiera olika cyberattacker. Modellen kretsar främst kring upptäckt av skadlig kod och nyttolaster, vilket lämnar en lucka när det gäller andra typer av attacker.

Detta inkluderar webbaserade attacker som SQL-injektion, Cross-Site Scripting (XSS), olika typer av överbelastningsattacker och nolldagsattacker. Dessa attacker kan enkelt missas eftersom de inte följer de typiska mönster som modellen är utformad för att upptäcka. Modellen misslyckas också med att ta hänsyn till attacker som initieras av obehöriga personer som använder komprometterade inloggningsuppgifter.

#3. Saknar flexibilitet

Cyberförsvarskedjemodellen, som främst fokuserar på skadlig kod, saknar flexibilitet. Den linjära strukturen passar inte den dynamiska karaktären hos moderna hot, vilket gör den mindre effektiv. Modellen kämpar för att anpassa sig till nya angreppstekniker och kan missa viktig aktivitet efter intrång, vilket tyder på ett behov av mer anpassningsbara metoder för cybersäkerhet.

#4. Fokuserar endast på perimetersäkerhet

Cyberförsvarskedjemodellen kritiseras ofta för sitt fokus på perimetersäkerhet och förebyggande av skadlig kod, vilket blir ett problem i takt med att organisationer går över från lokala nätverk till molnbaserade lösningar. Dessutom har distansarbete, personliga enheter, IoT-teknik och avancerade applikationer som Robotic Process Automation (RPA) utökat attackytan för många företag. Detta gör det svårt att skydda alla enheter, vilket visar på modellens begränsningar.

Läs mer: Hur cybersäkerhetsnät hjälper till i den nya eran av skydd

Alternativ till cyberförsvarskedjemodellen

Här följer några alternativ som kan utforskas för att välja det mest lämpliga ramverket för just din organisation.

#1. MITRE ATT&CK Framework

MITRE ATT&CK-ramverket beskriver de taktiker, tekniker och procedurer som angripare använder. Ramverket kan ses som en manual för att förstå cyberhot. Till skillnad från cyberförsvarskedjan som fokuserar på attacksteg, ger ATT&CK en detaljerad bild av vad angripare gör efter att ha kommit in i nätverket.

Säkerhetsexperter föredrar ofta MITRE ATT&CK för dess djup. Det är användbart för både offensiva och defensiva syften.

#2. NIST Cybersecurity Framework

NIST Cybersecurity Framework erbjuder riktlinjer för organisationer att hantera och minska cybersäkerhetsrisker. Ramverket betonar en proaktiv strategi. Cyberförsvarskedjan fokuserar på att förstå angripares handlingar under ett intrång.

Ramverket beskriver fem kärnfunktioner: identifiera, skydda, upptäcka, svara och återställa. Dessa steg hjälper organisationer att förstå och hantera sina cybersäkerhetsrisker. NIST:s bredare omfattning hjälper till att förbättra den övergripande säkerheten, medan cyberförsvarskedjan främst hjälper till att analysera och avbryta attacksekvenser. NIST-ramverket, som har en holistisk syn, är ofta effektivare för att främja motståndskraft och kontinuerlig förbättring.

Slutsats

Cyberförsvarskedjan var ett värdefullt ramverk för att identifiera och mildra hot vid sin introduktion. Men cyberattacker har blivit mer sofistikerade med användningen av molntjänster, IoT och andra samarbetstekniker. Dessutom genomför hackare alltmer webbaserade attacker som SQL-injektioner.

Ett modernt säkerhetsramverk som MITRE ATT&CK eller NIST ger ett bättre skydd i dagens dynamiska hotlandskap. Det är också viktigt att regelbundet använda simuleringsverktyg för cyberattacker för att utvärdera nätverkssäkerheten.