Cyberhot och Skydd mot Ping of Death-attacker

I takt med den tekniska utvecklingen ökar även antalet cyberattacker och hot. Denna artikel utforskar en specifik typ av DDoS-attack, kallad Ping of Death, som används för att störa systemtjänster. Vi kommer även att diskutera hur man kan skydda sig mot denna typ av angrepp.

Vad innebär en Ping of Death-attack?

Ping of Death (PoD) är en typ av Denial-of-Service (DoS)-attack där angripare skickar stora datapaket till en tjänst, överskridande det normala paketet kravet. Syftet är att överbelasta systemet och göra tjänsten otillgänglig för andra användare. Enligt RFC 791, är ett standard IP-paket 65 535 byte. Alla paket som överskrider denna storlek kan leda till att systemet fryser eller kraschar under bearbetningen.

Hur fungerar en Ping of Death-attack?

Kredit: Wallarm

Kredit: Wallarm

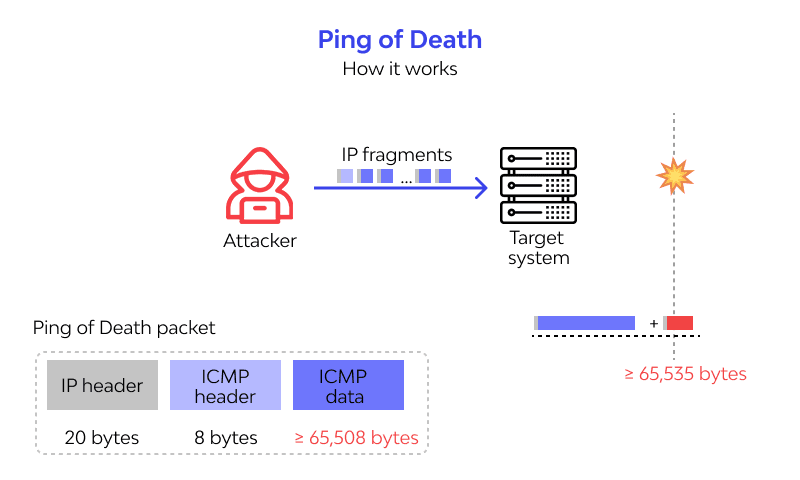

Attacken initieras genom att skicka ett överdimensionerat ICMP-paket (Internet Control Message Protocol) över ett nätverk. En ping, eller ICMP-eko, används för att testa nätverksanslutningar. Genom att skicka en liten datamängd och förvänta sig ett svar, verifieras nätverkets tillgänglighet. En PoD-attack utnyttjar detta genom att skicka paket som överstiger den tillåtna storleken enligt RFC791. Eftersom paket inte får överstiga 65 535 byte skickas de i fragment, vilket orsakar att systemet överbelastas och kraschar när de återmonteras.

Exempel på Ping of Death-attacker

#1. Attack mot Demokratiska nationella kommittén (DNC)

Under 2018 utsattes Demokratiska nationella kommittén för en DDoS-attack. Dessa attacker, som ofta sker under insamlingar eller när en kandidat får ökat stöd, syftar till att skapa störningar och kan användas i rivaliserande sammanhang.

#2. Attack mot Australiens folkräkning

Australian Bureau of Statistics (ABS) drabbades 2016 av en DDoS-attack som hindrade medborgare från att delta i folkräkningen via webbplatsen. PoD-attacken var avsedd att överbelasta nätverket och blockera australiernas deltagande.

#3. Felaktig attack mot Whitehouse.org

År 2001 utsattes parodisajten whitehouse.org för en Ping of Death-attack. Angriparna, som egentligen siktade på whitehouse.gov, misstog den för parodisajten och orsakade överbelastning genom en stor mängd ICMP-ekoförfrågningar.

Bästa metoder för att skydda sig mot Ping of Death-attacker

Angripare utnyttjar sårbarheter i systemen. Därför är det viktigt att säkerställa att alla system och tjänster är tillräckligt skyddade. Följande åtgärder kan stärka säkerheten:

Håll systemen uppdaterade

Regelbundna uppdateringar och patchar är viktiga för att adressera säkerhetsproblem. Genom att hålla systemet uppdaterat kan man minska risken för att utnyttjas av kända sårbarheter.

Filtrera paket

En paketfiltrerande brandvägg kan användas för att kontrollera paket som skickas till servern. Genom att filtrera ut paket som inte uppfyller vissa regler kan man minimera risken för en PoD-attack, men detta kan också blockera legitima förfrågningar.

Nätverkssegmentering

Genom att segmentera nätverket isoleras kritiska tjänster och data från resten av nätverket. Detta säkerställer att andra resurser kan användas som reserv i händelse av en attack.

Övervaka trafiken

Kontinuerlig övervakning av nätverkstrafiken kan upptäcka avvikelser som kan tyda på en DDoS-attack. Genom att analysera trafiken och loggarna kan man identifiera onormalt trafikflöde.

Använd DDoS-skydd

Flera företag erbjuder lösningar för att mildra DDoS-attacker. Genom att integrera dessa tjänster kan man förstärka skyddet av systemet. Några lösningar inkluderar:

#1. Cloudflare

Cloudflare erbjuder ett treskiktskydd mot attacker (L7, L4 och L3). Genom en brandväggstjänst och kontinuerlig övervakning skyddas systemet mot oönskad paketåtkomst.

#2. Imperva

Imperva erbjuder omedelbar avisering vid misstänkt aktivitet, kontinuerlig övervakning av nätverkstrafiken och enkel integration med SEIM-verktyg. Genom att filtrera trafiken genom ett skrubbcenter säkerställs att endast legitima förfrågningar behandlas.

Skillnaden mellan Ping of Death, Smurf och SYN Flood-attacker

En SYN Flood-attack riktar sig mot TCP-handskakningsprocessen, medan PoD riktar sig mot ICMP. SYN-Flood innebär att angriparen skickar stora mängder TCP SYN-paket med falska IP-adresser. Systemet väntar på ACK-svar som aldrig kommer, vilket resulterar i att systemet överbelastas. Smurfattacker utnyttjar ICMP och IP-sändningsadresser och skickar ICMP-paket till ett nätverk med offrets IP-adress som ursprung, vilket leder till att nätverket överbelastas.

Åtgärder vid en PoD-attack

Vid en lyckad PoD-attack är det viktigt att agera snabbt för att återställa systemet. Ju längre systemet är nere, desto större skada på systemets rykte. Följande åtgärder bör vidtas:

Isolera system

Det är viktigt att kunna isolera olika delar av systemet. Detta förhindrar att en attack sprider sig och gör att skadan kan begränsas.

Hitta källan

Genom övervakning och analys är det viktigt att identifiera attackens källa så snabbt som möjligt. Att stoppa källan tidigt minskar skadan.

Uppdatera systemet

Efter en attack är det viktigt att installera systemuppdateringar och patchar som kan åtgärda sårbarheter.

Planera och övervaka för framtida attacker

En plan för händelser vid en attack och kontinuerlig övervakning är viktigt för att snabbt kunna hantera incidenter.

Rapportera incidenten

Att rapportera attacker till myndigheterna hjälper till att spåra angripare och öka medvetenheten om problemet.

Sammanfattning

Säkerhet är av största vikt i den moderna teknologiska världen. Organisationer som erbjuder tjänster måste vidta alla nödvändiga åtgärder för att skydda sig mot cyberattacker, som PoD. Ytterligare information om molnbaserat DDoS-skydd finns tillgängligt för både små och stora företag.