En översikt över de olika verktygen för informationsinhämtning från öppna källor (OSINT) som finns på marknaden är slående.

I vår vardag söker vi ständigt information på nätet. Om vi inte finner det vi förväntar oss, ger vi oftast upp!

Men har du någonsin funderat över vad som döljer sig bakom dessa hundratals sökresultat? Jo, ”information”!

Denna potential kan endast realiseras genom att använda specifika verktyg. Verktyg spelar en nyckelroll i informationssökningen, men utan kunskap om deras betydelse och användning blir de ineffektiva. Innan vi går in på själva verktygen, låt oss definiera vad OSINT innebär.

Vad är Open Source Intelligence?

Open Source Intelligence, förkortat OSINT, handlar om att samla in information från offentliga källor för användning i underrättelseverksamhet. I dagens ”internetvärld” har nätet en betydande inverkan på våra liv, med både för- och nackdelar.

Fördelarna med internet är att det ger tillgång till enorma mängder information, enkelt tillgänglig för alla. Nackdelarna inkluderar risken för informationsmissbruk och att man spenderar alldeles för mycket tid på nätet.

Här kommer OSINT-verktygen in i bilden, främst för att samla in och sammanställa information från webben. Informationen kan vara i olika format; text, filer, bilder och så vidare. Enligt en rapport från USA:s kongress, kommer OSINT från offentligt tillgänglig information som spridits, samlats in och använts effektivt. Denna information görs tillgänglig för användare för att tillgodose specifika underrättelsebehov.

Varför behöver vi OSINT-verktyg?

Tänk dig ett scenario där vi behöver hitta information om ett visst ämne på webben. Först måste man söka och analysera, vilket tar mycket tid. Det är den främsta anledningen till att vi behöver intelligensverktyg – de kan utföra den processen på några sekunder.

Vi kan till och med köra flera verktyg parallellt för att samla all relevant information, som sedan kan sammanställas och användas.

Låt oss därför dyka ner i några av de bästa OSINT-verktygen.

Shodan

Google är den mest använda sökmotorn för allmänt bruk, men Shodan är en unik sökmotor, särskilt för säkerhetsexperter.

Shodan ger resultat som är mer relevanta för säkerhetsändamål än andra sökmotorer. Den fokuserar på information relaterad till enheter som är uppkopplade mot nätverk, allt från bärbara datorer till trafikljus och andra IoT-enheter. Detta verktyg med öppen källkod hjälper säkerhetsanalytiker att identifiera potentiella mål och analysera dem med avseende på sårbarheter, lösenord, tjänster, portar och så vidare.

Dessutom ger Shodan användarna tillgång till flexibla sökfunktioner som utvecklats av användargruppen.

Tänk dig till exempel att en användare kan hitta anslutna nätverkskameror, webbkameror eller trafikljus. Här är några användningsområden för Shodan:

- Testa ”standardlösenord”

- Identifiera enheter med VNC-viewer

- Testa tillgängliga enheter via öppna RDP-portar

NexVision

NexVision är en avancerad AI-driven OSINT-lösning som tillhandahåller realtidsinformation från hela webben (både den öppna webben, dark web och sociala medier). Det ger oöverträffad tillgång till dark web-sökningar genom vanliga webbläsare som Chrome och Safari, utan att man behöver använda den anonymiserande webbläsaren Tor.

Oavsett om du behöver göra bakgrundskontroller, due diligence, verifiering av nya kunder (KYC/AML/CFT), samla organisationsinformation, information om tredje part, cyberhotinformation eller undersöka kryptovalutaadresser som används i ransomware-attacker, ger NexVision exakta realtidsresultat.

NexVision används främst av militärer och myndigheter, men är sedan 2020 även tillgängligt kommersiellt och används av Fortune 500-företag samt små och medelstora företag (SMB). Tjänsten inkluderar direktprenumeration på deras SaaS-lösning samt möjlighet att köpa underrättelserapporter.

Hur det fungerar:

I det första steget samlar dess AI-drivna motor kontinuerligt in data, analyserar den och kategoriserar den. Detta leder till en stor kommersiellt tillgänglig datamängd. I steg två använder motorn maskininlärning för att minska falska positiva resultat och ge exakta, kontextualiserade resultat. Detta minskar markant den tid som krävs för utredningar och den ”larmtrötthet” som analytiker upplever när de konfronteras med stora mängder irrelevant data. Slutligen presenteras alla resultat på en instrumentpanel där användare enkelt kan visualisera och fatta välgrundade beslut.

Instrumentpanelen låter användarna sätta upp nyckelordsvarningar för att övervaka mål i realtid, utföra undersökningar och analysera resultat samtidigt som de förblir anonyma.

Programvaran har ett användarvänligt gränssnitt som är designat för analytiker på alla nivåer. Analytiker kan få tillgång till och använda avancerad underrättelseinformation utan att behöva skriva kod eller använda komplexa script.

Dess sociala medie-modul övervakar information från Meta (tidigare Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram etc. Den är utrustad med geolokaliseringsteknik för att bestämma källan och platsen för informationsspridning.

Sociala länkar

Sociala länkar är ett mjukvaruföretag som utvecklar AI-drivna lösningar som extraherar, analyserar och visualiserar data från öppna källor, inklusive sociala medier, chattjänster, blockkedjor och Dark Web. Deras flaggskeppsprodukt, SL Professional, ger utredare och datasäkerhetsexperter möjligheten att uppnå sina arbetsmål snabbare och mer effektivt.

SL Professional erbjuder en uppsättning specialutformade sökmetoder som täcker mer än 500 öppna källor. Produktens avancerade sökfunktioner, som till stor del är baserade på maskininlärning, låter användare filtrera data på sofistikerade sätt medan den samlas in.

Sociala Länkar OSINT-lösningar gör mer än bara att samla information; de erbjuder också avancerade analysverktyg för att förfina data under utredningens gång, vilket ger exakta resultat och en tydligare bild av hela utredningen.

Funktioner

- En professionell samling av över 1000 sökmetoder för över 500 öppna datakällor, inklusive alla större plattformar för sociala medier, chattjänster, blockkedjor och dark web.

- Avancerade automatiseringsfunktioner som använder maskininlärning för att leverera ett omfattande utbud av informationsinhämtning, som visar exakta resultat med hög hastighet.

- Skräddarsydda analysverktyg gör det möjligt att berika data och forma det efter användarens specifika syften.

- Sömlös integration med din IT-infrastruktur.

- Sociala länkar erbjuder utbildning och support som en del av deras produktpaket.

För organisationer som behöver en komplett OSINT-lösning har Social Links även en företagsplattform, SL Private Platform – en lokal OSINT-lösning som erbjuder deras bredaste utbud av sökmetoder, fullständig anpassning efter användarnas behov och privat datalagring.

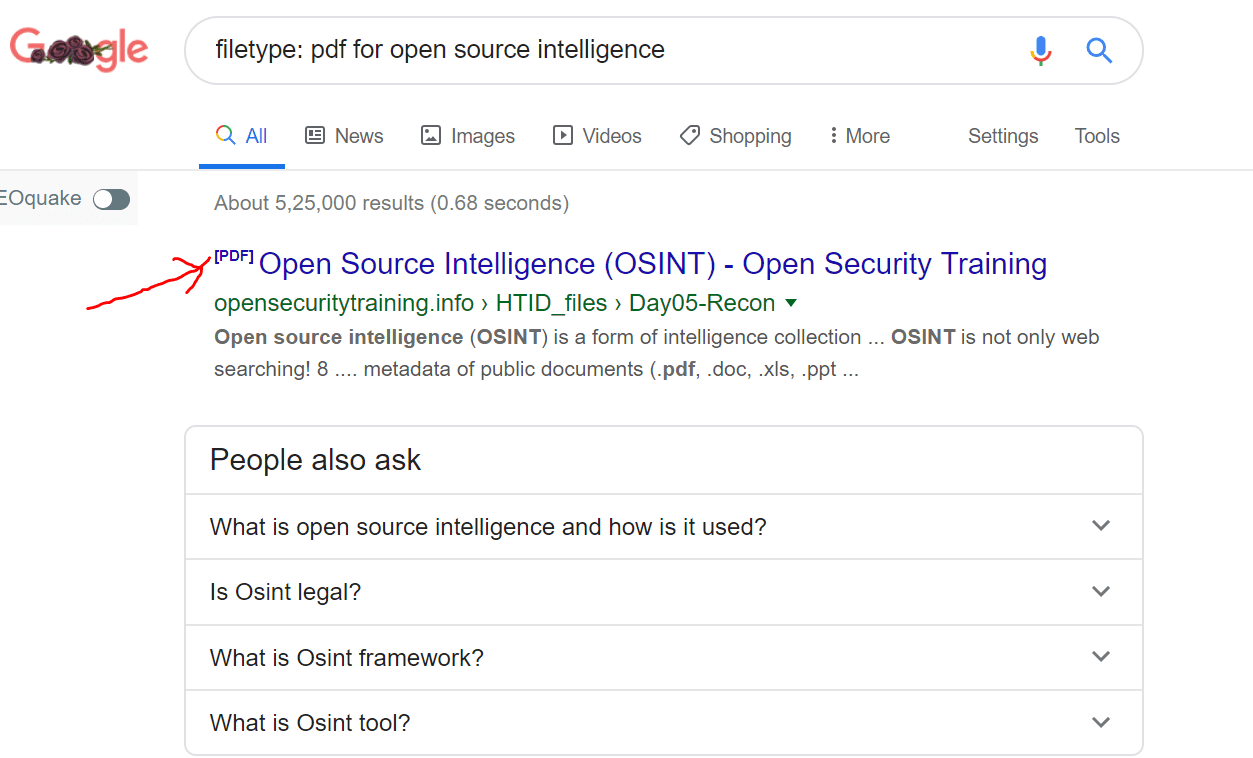

Google Dorks

Google Dorks har funnits sedan 2002 och levererar effektiva resultat med hög prestanda. Detta frågebaserade intelligensverktyg med öppen källkod är främst utvecklat för att hjälpa användare att rikta sökresultaten på ett mer effektivt sätt.

Google Dorks erbjuder ett flexibelt sätt att söka information genom att använda vissa operatorer, även kallat Google Hacking. Dessa operatorer gör det enklare att extrahera information. Nedan följer några av de operatorer och indexeringsalternativ som erbjuds av Google Dorks:

- filetype: Denna operator används främst för att hitta specifika filtyper eller för att söka efter en viss textsträng.

- intext: Detta indexeringsalternativ används för att söka efter en specifik text på en specifik sida.

- ext: Används för att söka efter ett specifikt filändelse.

- inurl: Används för att söka efter en specifik sträng eller ett specifikt ord i en URL.

- intitle: Används för att söka efter en titel eller ord som nämns i en URL.

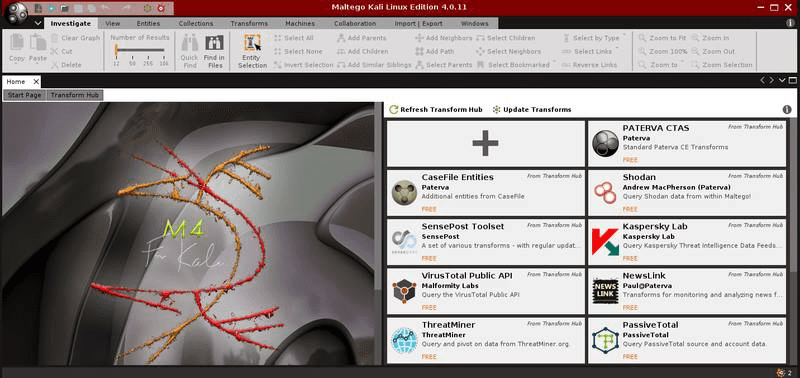

Maltego

Maltego är designat och utvecklat av Paterva och är ett av de inbyggda verktygen i Kali Linux. Detta intelligensverktyg med öppen källkod används främst för att utföra grundlig analys av olika mål med hjälp av flera inbyggda transformationer (och ger även möjlighet att skriva egna).

Programspråket i Maltego är Java, och programmet levereras som en del av Kali Linux. För att använda verktyget krävs registrering, vilket är kostnadsfritt på Patervas webbplats. Efter registreringen kan användare använda verktyget för att skapa effektiva digitala fotavtryck av det specifika målet på internet.

Resultaten inkluderar IP-konvertering, AS-nummer, nätverksblock, fraser och platser. Alla visas som ikoner i Maltego, och man kan klicka på dem för att få detaljerad information.

Du kan även få mer information om målet genom att gräva djupare i processen. Sammanfattningsvis är det ett utmärkt verktyg för att spåra fotavtrycken av enheter på internet. Maltego är tillgängligt för alla populära operativsystem.

TheHarvester

TheHarvester är ett kraftfullt verktyg för att hitta e-postadresser, underdomäner, IP-adresser etc. från olika offentliga källor.

Nedan följer ett exempel på hur man hittar underdomäner med hjälp av DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d adminvista.com.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: adminvista.com.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.adminvista.com.com:104.25.134.107 tools.adminvista.com.com:104.25.134.107 www.adminvista.com.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

TheHarvester är också tillgängligt i Kali Linux. Du kan hitta installationsanvisningar om det behövs.

Det finns även andra verktyg för att hitta underdomäner.

Recon-Ng

Recon-ng är ett effektivt verktyg för att göra inledande spaning av ett mål.

Styrkan i detta verktyg ligger helt och hållet i dess modulära uppbyggnad. Styrkan i modulära verktyg är välkänd för de som har använt Metasploit. Recon-ng har olika inbyggda moduler som används för att samla information utifrån användarens behov. Vi kan använda Recon-ng-moduler genom att helt enkelt lägga till domäner i arbetsytan.

Arbetsytor skapas främst för att utföra operationer inuti dem. Användare omdirigeras till arbetsytan så snart den skapats. Inom arbetsytan kan domänen anges genom att lägga till ”domän

Några av de utmärkta modulerna, som ”google-site-web” och ”bing-domain-web”, används för att hitta fler domäner som är relaterade till den ursprungliga måldomänen. Resultatet är alla domäner som indexerats av sökmotorerna. En annan intressant modul är ”bing_linkedin_cache” som främst används för att hämta information om e-postadresser som är relaterade till domänen. Denna modul kan även användas för social ingenjörskonst.

Dessutom kan vi med andra moduler hämta ytterligare information om målet. Sammanfattningsvis är detta intelligensverktyg med öppen källkod ett utmärkt redskap och borde ingå i alla säkerhetsforskares verktygslåda.

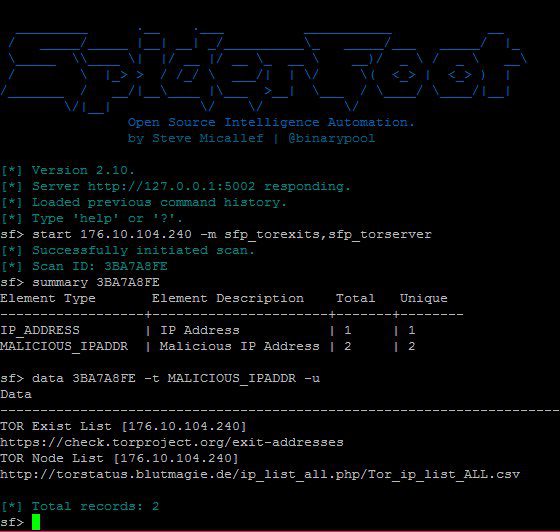

SpiderFoot är ett rekognoseringsverktyg med öppen källkod för Linux och Windows. Det är utvecklat med Python och kan köras på praktiskt taget vilken plattform som helst. Det integreras med ett enkelt och interaktivt GUI och ett kraftfullt kommandoradsgränssnitt.

Det låter oss automatiskt göra frågor mot över 100 OSINT-källor för att hitta information om e-postadresser, namn, IP-adresser, domännamn etc. Det samlar in omfattande information om ett mål, som nätverksblockeringar, e-postmeddelanden, webbservrar och mycket mer. Med Spiderfoot kan du anpassa informationsinsamlingen efter dina behov och hur den relaterar till varandra.

Data som samlas in med SpiderFoot ger en bred översikt över ditt specifika mål. Det ger tydlig insikt i möjliga cyberhot, sårbarheter, dataläckor och annan viktig information. Denna information kan hjälpa till med penetrationstester och förbättra hotintelligensen för att förhindra attacker eller datastölder.

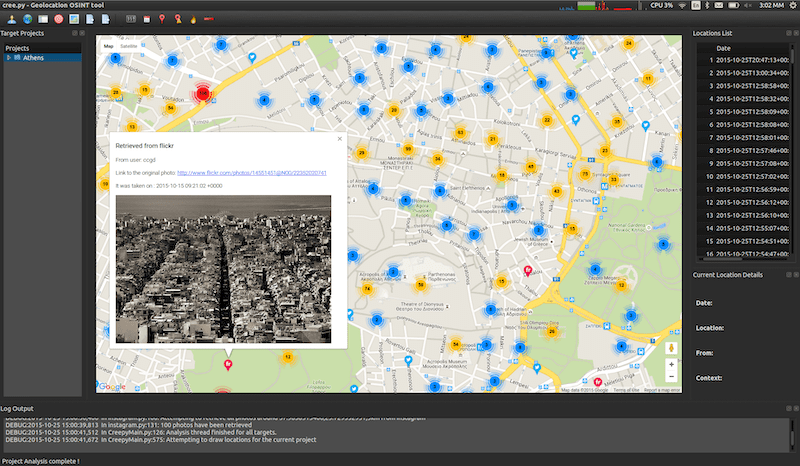

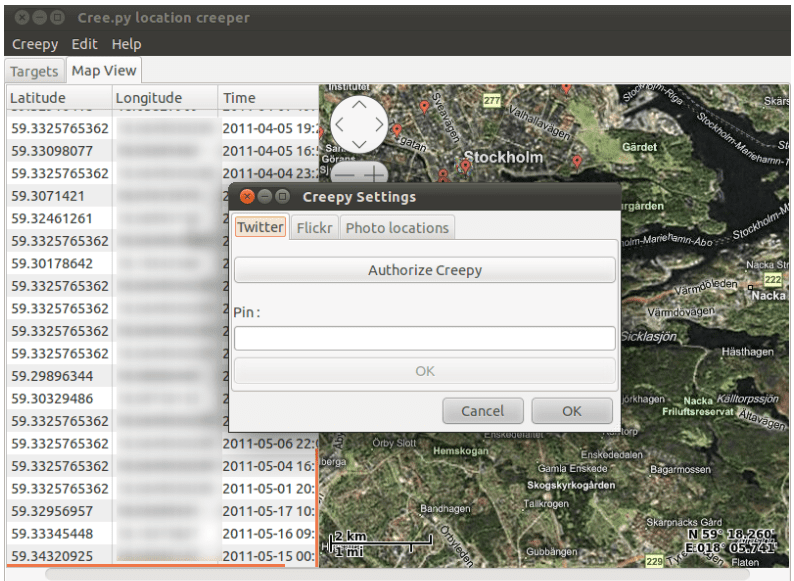

Creepy

Creepy är ett verktyg för geolokaliseringsinformation med öppen källkod. Det samlar information om geolokalisering genom att använda olika sociala nätverk och bildvärdtjänster. Creepy presenterar rapporterna på en karta med hjälp av ett sökfilter baserat på exakt plats och datum. Rapporterna kan exporteras i CSV- eller KML-format för vidare analys.

Huvudfunktionerna i Creepy är uppdelade i två flikar, ”Mål” och ”Kartvy”.

Creepy är skrivet i Python och levereras även med en förpackad binär för Linuxdistributioner som Debian, Backtrack, Ubuntu och Microsoft Windows.

Slutsats

Penetrationstestning är en utmaning som kräver information från olika källor. Jag hoppas att dessa OSINT-verktyg kommer att vara till hjälp.

Du kan även utforska andra onlineverktyg för penetrationstestning som kan användas för spaning och utnyttjandesökning.