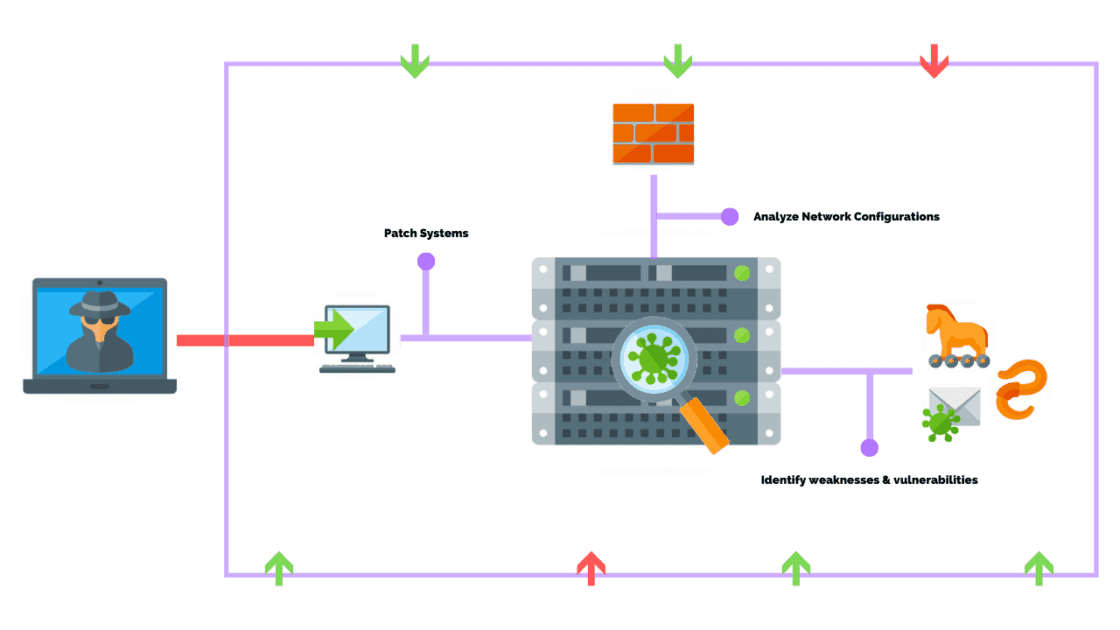

Nätverkspenetrationstestning är ett auktoriserat försök att hacka sig in i ett datornätverk eller en infrastruktur för att identifiera säkerhetssårbarheter och risker.

Vanligtvis utför säkerhetsexperter testerna för att säkert hitta och utnyttja nätverkssvagheter, såsom öppna portar, exponerad data, svag kryptografi och lösenord. Penetrationstestning avslöjar också felkonfigurationer, dåliga behörighetskontroller, oparpade operativsystem och andra systemsårbarheter.

Helst är det viktigt att regelbundet utvärdera säkerheten och få en helhetssyn på hela nätverket, operativsystem, applikationer, enheter och andra tillgångar.

Mot detta kan du utföra intern nätverkspenetrationstestning och extern nätverkspenetrationstestning. Detta innebär att attackera inifrån organisationens nätverk, intranät eller utanför, till exempel från internet, andra nätverk, WI-FI och andra källor.

Bildkredit: Synopsys

Innehållsförteckning

Varför är nätverkspenetrationstestning viktigt?

Säkerhetsbedömningen hjälper till att identifiera brister som angripare kan utnyttja och äventyra nätverket, infrastrukturen, data och andra resurser. Den kontrollerar ett brett utbud av tillgångar och tjänster, inklusive perimetersäkerhetsöverensstämmelse med olika industri- och standardföreskrifter och validering av befintliga säkerhetslösningar och -praxis.

Andra förmåner inkluderar:

- Identifiera och lösa säkerhetsbrister som angripare kan utnyttja på nätverkskomponenter, tjänster, konfigurationer, applikationer och andra resurser.

- Upptäck tillgångar med flest sårbarheter – vilket gör det möjligt för organisationen att prioritera dem.

- Identifiera säkerhetsbrister och potentiell påverkan om angripare utnyttjar.

- Hjälper organisationen att utvärdera sitt nätverk och infrastruktur och följaktligen vidta åtgärder vid behov för att uppfylla såväl revisions- som bransch- och lagkrav.

- Få och bibehåll förtroendet från användare och kunder.

Nätverkspenetrationstestning – Bild: Purplesec

Nätverkspenetrationstestning – Bild: Purplesec

Nätverkspenetrationstestning – Bild: Purplesec

Topplösningar för testning av nätverkspenetration

Valet av en lösning för testning av nätverkspenetration varierar från en organisation till en annan, beroende på krav, typ av infrastruktur, mål, intern kompetens och andra faktorer.

Med marknaden full av produkter har vi sammanställt en lista över de bästa verktygen för testning av nätverkspenetration för att hjälpa dig att begränsa till det som bäst passar dina unika krav.

Inkräktare Vanguard

Inkräktare Vanguard är en effektiv penetrationstesttjänst som gör det möjligt för team att identifiera och åtgärda olika säkerhetsbrister. Den hybrida sårbarhetsskannern erbjuder bred täckning med stöd av högutbildade säkerhetspersonal på begäran.

Dessutom tillhandahåller den webbaserade tjänsten kontinuerlig kontroll och underrättelsedrivna undersökningar, gör korrekta bedömningar och säkerställer att teamen inte missar något.

Fördelar

- Gör det möjligt för organisationer att utföra omfattande sårbarhetsskanning av infrastrukturen. Den har också en automatisk skanning som du kan schemalägga att köra med önskade intervall.

- Ger kontinuerlig övervakning av din infrastruktur, vilket gör att du kan upptäcka och snabbt reagera på alla hot, inklusive nolldagssårbarheter. Tjänsten stöds av mycket erfarna inkräktare som agerar snabbt för att ta itu med alla upptäckta risker.

- Utmärkta och mycket erfarna säkerhetsexperter på begäran som svarar när interna team inte kan svara på ett hot på ett adekvat sätt.

- Integrerar manuella sårbarhetskontroller för att identifiera och ta bort rapporterade hot som inte kan utnyttjas eller är falska positiva.

- Integreras enkelt med produktivitetsverktyg som Microsoft Teams, Slack och andra.

Det kräver förbättringar för att filtrera de upptäckta sårbarheterna. Den saknar förmågan att välja och lösa en individuell sårbarhet. Det skulle vara bra att lösa en sårbarhet och validera korrigeringen utan att köra hela testet igen.

Det kan ta lång tid att slutföra skanningen och även sakta ner vissa maskiner under testet. Den har inte möjlighet att pausa och återuppta skanningar, vilket kan vara användbart när servrar är överbelastade.

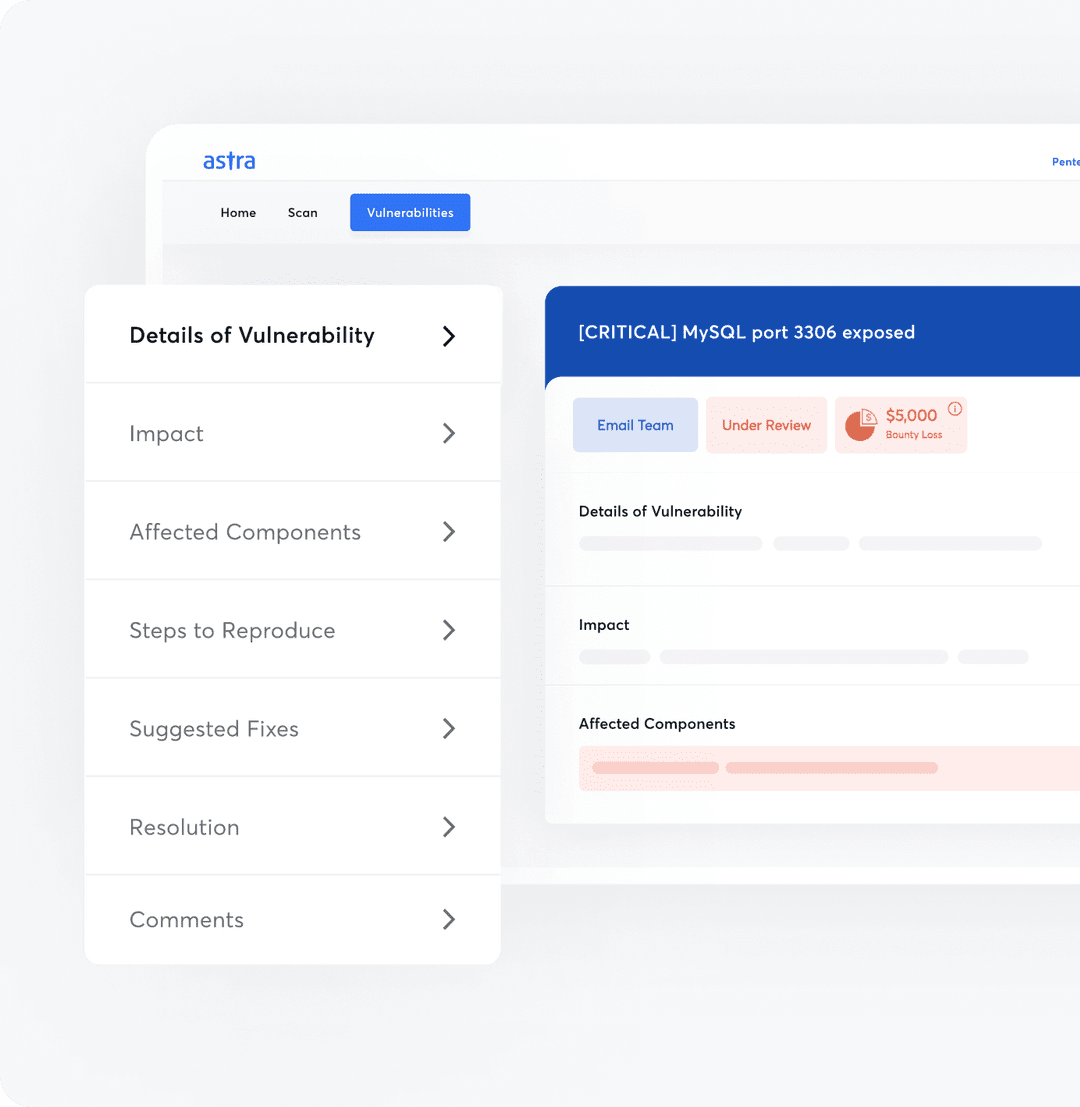

Astra Pentest

Astra Pentest är en intelligent sårbarhetsskanner som stöds av mycket skickliga säkerhetsexperter. Ett utmärkt verktyg som gör att du kan upptäcka och åtgärda sårbarheter genom att tillhandahålla omfattande täckning och en steg-för-steg-guide för att åtgärda upptäckta säkerhetsbrister.

Dessutom har den en användarvänlig hanteringspanel som gör det möjligt för säkerhetsteam, CXOs, Astras säkerhetsexperter och andra intressenter att samarbeta sömlöst.

Astra Pentest sårbarhetsdetaljer Bild: Astra

Astra Pentest sårbarhetsdetaljer Bild: Astra

Astra Pentest sårbarhetsdetaljer Bild: Astra

Fördelar

- Tydliga och handlingsbara steg-för-steg-instruktioner för att hantera hot som upptäckts i din IT-infrastruktur.

- En CXO-vänlig instrumentpanel som gör att du kan spåra skanningens framsteg, prioritera och åtgärda kritiska sårbarheter snabbare.

- Den intelligenta skannern använder historisk pentest data för att bygga en profil som adresserar din unika IT-miljö och hot.

- Realtid och bra support från mycket skickliga säkerhetsexperter.

- Den tillhandahåller automatisk och manuell sårbarhetssökning samtidigt som du kan skanna nätverksperimetern och köra tester igen för att säkerställa att du har löst sårbarheterna på ett adekvat sätt.

- Ger kontinuerlig och intelligent-driven skanning och har en ständigt utvecklande säkerhetsmotor baserad på nya CVE:er och hacks

- Tillhandahåller ett branscherkänt och pålitligt certifikat – vilket gör att du enkelt kan uppfylla GDPR, HIPAA ISO 27001, SOC2 och andra efterlevnadskrav.

Omfattande skanningar kan ta lång tid att slutföra, och detta kan försena vissa viktiga tjänster inom organisationen. Det kan finnas några falska positiva resultat ibland, och dessa kräver mer tid att verifiera manuellt.

Det stöder inte export av en rapport för en enskild sårbarhet. Även om det inte är ett så stort problem, skulle det vara bra att integrera Astra med populära snabbmeddelandeverktyg som Telegram, Teams, Slack och andra istället för att bara e-posta.

Målförsvar

Målförsvar är ett avancerat nätverks- och infrastrukturtestverktyg för penetrationstestning som erbjuder både automatiserad skanning och mänskliga insikter.

Fördelar

- Ger en omfattande genomsökning av säkerhetssårbarheter för att hjälpa dig att stärka din säkerhetsställning. Under övningen simulerar Target Defense penetrationstestarna ofta auktoriserade attacker med hjälp av teknologier och verktyg som liknar de som används av riktiga angripare.

- Interna och externa penetrationstester för att ge säkerhetsteam fullständig synlighet av alla sårbarheter

- Har flexibla betalningsplaner med konkurrenskraftiga priser som gör den lämplig för alla storlekar av organisationer

- Har en modern, lättanvänd instrumentpanel som gör det möjligt för team att prioritera sårbarhetsskanning och åtgärdande.

- Ger en kontinuerlig, automatiserad skanning som är nödvändig för att snabbt upptäcka och åtgärda alla upptäckta sårbarheter.

Den omfattande plattformen för penetrationstestning hjälper säkerhetsteam att upptäcka och fixa ett brett utbud av säkerhetsbrister innan riktiga angripare hittar och utnyttjar dem.

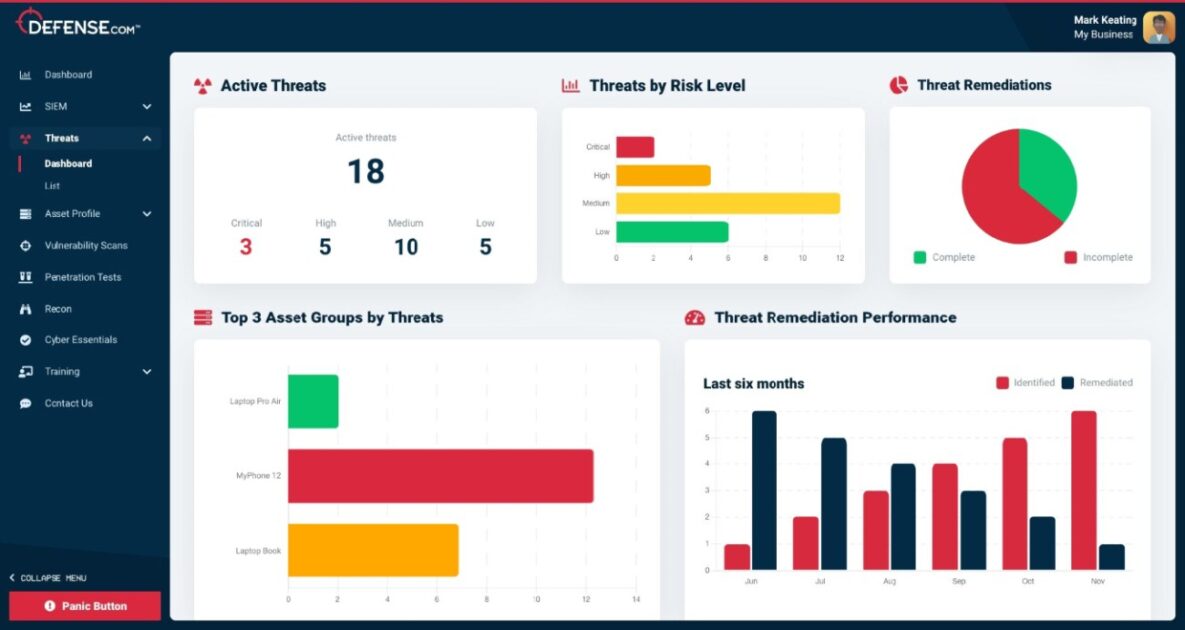

Defensecom

Defensecom pentest hot dashboard Bild: Defensecom

Defensecom pentest hot dashboard Bild: Defensecom

Defensecom är en omfattande testplattform för nätverkspenetration som gör att du kan utföra sårbarhetsskanning av infrastruktur, nätverk, moln, applikationer och andra tillgångar. Den omfattande pentest-lösningen kombinerar olika testpaket och du kan anpassa den för att möta dina nuvarande behov.

Fördelar

- Gör det möjligt att köra simulerade nätfiskeattacker och bestämma utbildningsbehov för säkerhetsmedvetenhet för anställda.

- Åtgärdshjälp vid upptäckt av säkerhetsbrister.

- Detaljerad bedömningsrapport inklusive en lista över kritiska hot mot mjukvaru- och hårdvaruresurser.

- Handlingsbara rapporter och detaljer för varje upptäckt sårbarhet.

- Hotprioritering, loggövervakning och realtidsdata för att förbättra sårbarhetshanteringen.

- Utmärkt stöd från Defensecoms mycket skickliga, erfarna säkerhetsexperter.

Du kan välja specifika tester för infrastruktur, applikationer, autentisering, Office 365 eller andra enskilda tjänster eller resurser. Dessutom kan du välja riktad penetrationstestning, vilket är ett uttömmande penetrationstest som riktar sig mot organisationen. Det handlar om att starta olika simulerade attacker mot organisationens nätverk och infrastruktur.

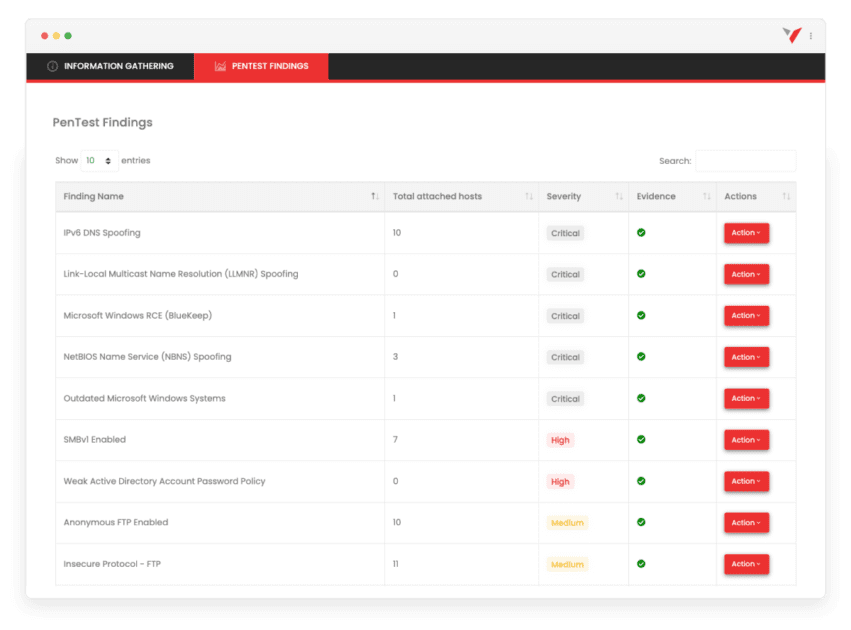

vPenTest

vPenTest är en effektiv, funktionsrik och prisvärd lösning för automatisk penetrationstestning som utför olika hackningsaktiviteter på en organisations nätverk.

För att visa vad en riktig angripare skulle göra går vPenTest vidare och utnyttjar de identifierade sårbarheterna. Testare kan till exempel använda det skalbara verktyget för att utföra man-in-the-midten-attacker, hitta oskyddad känslig data, knäcka lösenord, utge sig för användare eller utnyttja andra identifierade säkerhetsbrister.

vPenTest nätverkspenetrationstestrapport – Bild: Vonahi

vPenTest nätverkspenetrationstestrapport – Bild: Vonahi

vPenTest nätverkspenetrationstestrapport – Bild: Vonahi

Fördelar med vPenTest

- Effektivt, snabbare och konsekvent penetrationstestverktyg baserat på ett ständigt utvecklande proprietärt ramverk.

- Ger ett prisvärt och omfattande penetrationstest med detaljerade, handlingsbara rapporter.

- Flexibel månatlig eller on-demand schemaläggning för intern eller extern nätverkspenetrationstestning.

- Låter dig övervaka sårbarhetsskanningens framsteg och varningar i realtid.

- Genomför simuleringar före och efter intrång antingen inifrån eller utanför nätverket.

- Tydliga, detaljerade bedömningsrapporter med steg-för-steg-instruktioner om hur man löser upptäckta sårbarheter.

- Tillåter segmenterad penetrationstestning för att bedöma säkerheten och effektiviteten hos de isolerade känsliga nätverken.

Även om plattformen uppfyller nästan alla penetrationstestbehov för alla typer av företag, kan vissa avancerade användare kräva att vissa problem åtgärdas.

Varningarna sker främst på e-post. Det skulle kunna vara bekvämare om plattformen med andra omedelbara affärsverktyg som Slack och Teams.

Instrumentpanelen är enkel och lätt att använda för alla, inklusive användare med genomsnittliga tekniska färdigheter. Det saknar dock några avancerade anpassningsalternativ som skickliga administratörer skulle vilja använda för att skräddarsy skanningen för att passa deras unika eller komplexa IT-miljöer.

BreachLock

BreachLock är en omfattande sårbarhetsskanningstjänst som kombinerar AI och mänskliga insikter. Den skalbara penetrationstesttjänsten är tillgänglig som en Pen Testing-as-a-Service (PTaaS).

Verktyget kombinerar automation, mänskliga hackare och artificiell intelligens för att tillhandahålla en omfattande och korrekt penetrationstesttjänst.

Levereras som Penetration Testing as a Service (PTaaS), gör Breachlock-penntestningen det möjligt för organisationer att snabbt och kostnadseffektivt utföra avancerad sårbarhetsskanning och validera deras säkerhets- och efterlevnadskrav.

Fördelar

- Skalbar med kostnadseffektiva on-demand eller årsprenumerationer.

- Tillåter testare att spåra skanningsförloppet online och även få resultat i realtid

- Organisationer kan också välja mellan kontinuerlig eller engångspenetrationstestning.

- Det är en lättanvänd och utmärkt plattform för att förbättra din organisations IT-säkerhet.

- Vänligt och mycket erfaret supportteam som kan hjälpa till med installationen och även med att lösa identifierade sårbarheter.

- BreachLock gör det möjligt för organisationer att få värdefulla insikter om deras säkerhet och sårbarheter. Pentest-verktyget hjälper dem att ta itu med problemen, förhindra potentiella hot och följa HIPAA, PCI DSS, GDPR, SOC 2 och andra regulatoriska krav.

Att automatisera vissa tester på vissa tillgångar kan leda till vissa problem. Men när de väl har identifierats kan Breachlock-experterna lösa dem. Behöver tillhandahålla ytterligare alternativ för att ladda ned rapporter om genomsökningssårbarhet.

Testerna kommer med en gratis sårbarhetsskanning. Du kan dock bara köra det en gång i månaden. Kostnaden kan vara hög för flera licenser.

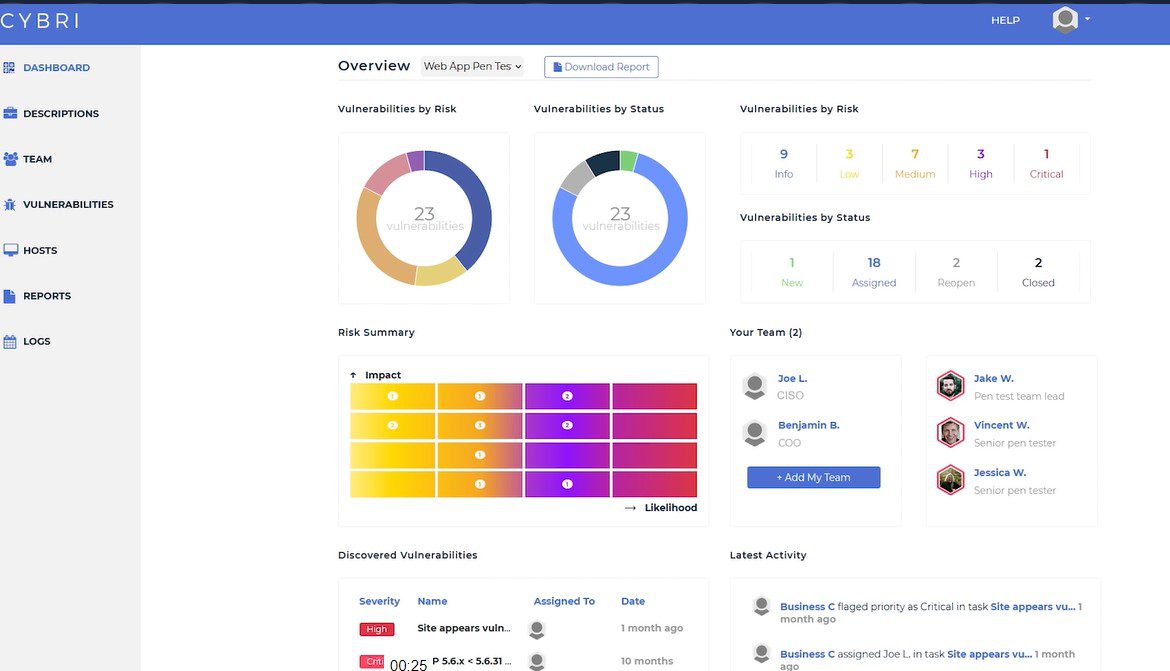

CYBRI

CYBRI plattform för testning av nätverkspenetration är en effektiv lösning för att testa nätverk och infrastruktur som skannar ett brett utbud av tillgångar.

CYBRI nätverkspenetrationstestning – Bild: CYBRI

CYBRI nätverkspenetrationstestning – Bild: CYBRI

CYBRI nätverkspenetrationstestning – Bild: CYBRI

Fördelar

- On-demand lösning för nätverks- och infrastrukturpenetrationstestning utförd av CYBRI:s röda teammedlemmar. Förutom on-demand-planerna kan organisationer prenumerera på årsplaner eller öka frekvensen av pentests för att säkerställa regelbundna bedömningar och möjligheter att upptäcka nya hot.

- Genomför en upptäckt för att säkerställa täckning av alla tillgångar och resurser med hjälp av det mest lämpliga teamet.

- När ett fel upptäcks använder CYBRI:s röda team plattformen för att samarbeta snabbt och sömlöst med din organisations team om hur de ska lösa problemen.

- Tydlig, lättförståelig och delbar rapport för varje genomfört test.

- Skanna om nätverket och infrastrukturen efter att ha åtgärdat upptäckta problem.

Förutom nätverks- och säkerhetsprotokollen kontrollerar PTaaS-plattformen (Penetration Testing as a Service) alla andra tillgångar, inklusive övergripande säkerhetskonfigurationer, uppdateringar och patchning av operativsystem, webbservrar, appar och andra komponenter.

Packetlabs

Packetlabs är ett kraftfullt testverktyg för nätverks- och infrastrukturpenetration som noggrant upptäcker säkerhetsbrister i din miljö. Den tillhandahåller en omfattande säkerhetslösning som kombinerar Infrastructure Penetration Testing och Objective-Based Penetration Test (OBPT). Efter skanningen får du detaljerade rapporter som gör att du kan åtgärda bristerna och skydda din miljö.

Fördelar

- Tillhandahåller penetrationstestning av infrastruktur som utvärderar IT- och nätverkssystemen för att identifiera säkerhetssårbarheter.

- Kontrollerar autentiseringssårbarheter som svaga lösenord och policyer

- Verifiera säkerheten för alla kritiska och känsliga data och resurser samtidigt som du kontrollerar den potentiella effekten av obehörig åtkomst till exponerade tillgångar

- Utför sårbarhetssökning för nätverkssystem, inklusive de äldre portar och protokoll som angripare utnyttjar för att få obehörig åtkomst och privilegier.

- Kontrollera om det finns osäkra konfigurationer i nätverksinfrastrukturen, molnet, applikationer och andra resurser.

Det skulle vara bra att ha möjligheten att schemalägga en del resurskrävande skanning för att köras efter arbetstid. Behöver uppdatera klienten om skanningsaktiviteter och omfattningen av nätverkstillgångarna.

Viktiga egenskaper hos ett penetrationstestverktyg

De nätverkspenetrationstestverktyg som finns på marknaden skiljer sig åt i funktioner, kostnad, support och andra faktorer. Å andra sidan kräver organisationer vissa funktioner för att uppfylla deras unika krav och mål.

Som sagt, det finns några grundläggande funktioner som du bör leta efter i en lösning för testning av nätverkspenetration. Förutom prisvärdhet, skalbarhet, användarvänlighet och bra stöd, inkluderar andra faktorer att överväga:

- Förmåga att utföra interna och externa penetrationstester

- On-demand sårbarhetsskanningstjänst.

- Tillhandahåll rapporter om sårbarhetsskanning, helst resultat med steg-för-steg-instruktioner om hur du löser problem.

- Leverantörer som kan tillhandahålla professionell support på begäran för att lösa problem i internteam kan inte fixa.

- Aktivitetsövervakning, rapportering och analys av sårbarhetsskanning i realtid.

- En produkt som erbjuder både automatiserad och manuell penetrationstestning och omfattande täckning.

Hur fungerar penetrationstestning?

Under nätverkspenetrationstestning skannar säkerhetsexperten eller etiska hackaren IT-infrastrukturen efter säkerhetsbrister som en riktig angripare skulle utnyttja och få obehörig åtkomst. Efter att ha upptäckt dessa kan den etiska hackaren simulera attacker för att ta reda på effekten av ett sådant verkligt intrång. Därefter genererar experten en rapport om bedömningen.

Testning av nätverkspenetration kan göras av antingen ett internt eller externt tjänsteleverantörsteam. Men i de flesta fall samarbetar båda teamen när de utför testerna, och de externa experterna kan tillhandahålla steg-för-steg-åtgärder vid behov.

Dessutom kan organisationen lägga ut hela tjänsten på entreprenad, särskilt när det interna säkerhetsteamet inte har mycket expertis i att upptäcka och lösa moderna hot.

Steg i nätverkspenetrationstestning

Stegen och metoderna för att utföra nätverkspenetrationstesterna kan variera från en organisation till en annan. Men nedan är några av de vanligaste aktiviteterna för testning av nätverkspenetration.

Bildkredit: getastra.com

- Planering: Detta innebär att fastställa omfattningen och målet för penetrationstestet, plattform att använda, tillgångar att testa, framgångsstatistik, etc. Det innebär också att tilldela ett team eller en individ att agera som en etisk hackare eller hackare.

- Identifiera tillgångar, operativsystem, applikationer och andra resurser med kända sårbarheter.

- Testfasen är där interna eller externa etiska hackare lanserar olika simulerade attacker med olika metoder.

- Beroende på planen kommer organisationens säkerhetsteam att försöka begränsa hotet genom att stoppa det och undersöka orsaken och tro att det är en riktig attack. Detta händer om de inte är medvetna om att det är en pentest, men det är ett bra sätt att även testa responsen vid en riktig incident. Även om de var medvetna om det, skulle säkerhetsteamet fortfarande försöka begränsa attacken för att verifiera vad de kan göra när det finns en riktig attack.

- Detta följs av dokumentation som visar var svagheterna finns och vilka åtgärder som ska vidtas för att åtgärda dem och förhindra framtida attacker. Rapporten inkluderar effekten om de verkliga angriparna skulle utnyttja svagheterna.

- Lös alla identifierade säkerhetsbrister. Vissa säkerhetsexperter kan till och med ge instruktioner om hur man åtgärdar problemen och förbättrar den övergripande säkerheten.

- Organisationen kan genomföra ytterligare ett test efter att ha åtgärdat sårbarheterna för att verifiera att de har eliminerat bristerna.

Trots fördelarna med nätverkspenetrationstestning bör teamen vara försiktiga. Annars kan dåligt planerade och utförda tester orsaka verklig skada på måltillgångar, såsom servrar, och resultera i onödiga driftstopp.

Slutsats

Nätverkspenetrationstestning gör det möjligt för IT-team att identifiera och åtgärda säkerhetsbrister innan de riktiga angriparna hittar och utnyttjar bristerna. Typiska nätverkspenetrationstestning innebär att simulera verkliga attacker för att bedöma säkerheten i organisationens infrastruktur.

Genom att utföra regelbunden sårbarhetsskanning kan organisationer kontinuerligt förbättra sin säkerhetsställning och skydda sig mot aktuella och nya hot.

Kolla sedan in premium penetrationstestprogram för webbapplikationer.