Mirai-botnätverket, som först upptäcktes år 2016, lyckades kapa en oöverträffad mängd enheter och orsaka omfattande skada på internetinfrastrukturen. Nu har det återkommit, och det är farligare än någonsin.

En Ny och Förbättrad Mirai Sprider Sig

Den 18 mars 2019 presenterade säkerhetsforskare från Palo Alto Networks att Mirai har modifierats och uppgraderats för att nå sina mål på en bredare skala. Deras analys visade att den modifierade versionen av Mirai utnyttjar 11 nya exploater (vilket totalt ger 27), samt en utökad lista med standardinloggningsuppgifter som den försöker använda. Vissa av dessa förändringar fokuserar på affärsrelaterad hårdvara, som bland annat LG Supersign TV och WePresent WiPG-1000 trådlösa presentationssystem.

Om Mirai lyckas ta kontroll över affärshårdvara och etablera sig på affärsnätverk, kan det bli än mer effektivt. Ruchna Nigam, en expert på hotforskning hos Palo Alto Networks, uttryckte det så här: ”Dessa nya funktioner ökar botnätets attackyta avsevärt. Framför allt ger inriktningen på företagsnätverk tillgång till högre bandbredd, vilket leder till ökad kraft för DDoS-attacker.”

Denna modifierade Mirai fortsätter även att attackera routrar, kameror och andra enheter som används av konsumenter. Ju fler enheter den lyckas infektera, desto större skada kan den orsaka. Ironiskt nog var den skadliga programvaran värd på en webbplats som tillhör ett företag inom ”elektronisk säkerhet, integration och larmövervakning”.

Mirai: Ett Botnät som Angriper IoT-Enheter

Kanske minns du att Mirai-botnätverket var allmänt omtalat år 2016. Det angrep routrar, digitala videoinspelare (DVR), IP-kameror och liknande enheter, ofta kallade Internet of Things (IoT)-enheter, vilket inkluderar allt från smarta termostater till mer avancerade system. Botnät fungerar genom att infektera grupper av datorer och andra internetanslutna enheter, och därefter använda dessa infekterade maskiner för att attackera system eller utföra andra uppgifter på ett koordinerat vis.

Mirai riktade in sig på enheter med standardinloggningsuppgifter, antingen för att användarna inte ändrat dem eller för att tillverkaren hade hårdkodat dessa. Botnätet tog över en enorm mängd enheter. Trots att de flesta av dessa system inte var särskilt kraftfulla, kunde de tillsammans åstadkomma mer än en enskild, kraftfull zombie-dator skulle kunna på egen hand.

Mirai kapade närmare 500 000 enheter. Med detta enorma nätverk av infekterade IoT-enheter, lyckades Mirai lamslå tjänster som Xbox Live och Spotify, samt webbplatser som BBC och Github genom att direkt attackera DNS-leverantörer. Dyn, en DNS-leverantör, drabbades av en DDoS-attack med en trafikvolym på 1,1 terabyte. En DDoS-attack fungerar genom att överbelasta ett mål med en sådan stor mängd internettrafik att det inte kan hantera den. Detta resulterar i att den drabbade webbplatsen eller tjänsten blir otillgänglig eller tas ned helt från internet.

De ursprungliga skaparna av Mirai-botnätverkets mjukvara greps, erkände sig skyldiga och dömdes till villkorliga straff. Efter detta var Mirai mer eller mindre inaktivt ett tag. Emellertid överlevde tillräckligt mycket av koden för att andra brottslingar skulle kunna ta över Mirai och anpassa det efter sina egna syften. Resultatet är att det nu finns en ny variant av Mirai i omlopp.

Hur Du Kan Skydda Dig Mot Mirai

Mirai, liksom andra botnät, utnyttjar välkända sårbarheter för att attackera och kompromettera enheter. Det använder även standardinloggningsuppgifter för att ta sig in i systemet. Därför är de tre mest grundläggande skyddsåtgärderna följande:

Uppdatera alltid programvaran (firmware) för alla internetanslutna enheter du har hemma eller på jobbet. Hackning är en ständig kapplöpning mellan de som utvecklar programvara och de som letar efter sårbarheter. När en forskare upptäcker en ny sårbarhet, släpps det snabbt en uppdatering för att åtgärda problemet. Botnät som Mirai frodas på system som inte uppdateras, och den här nya varianten är inget undantag. Den sårbarhet som användes för att angripa företagshårdvara identifierades så sent som 2017.

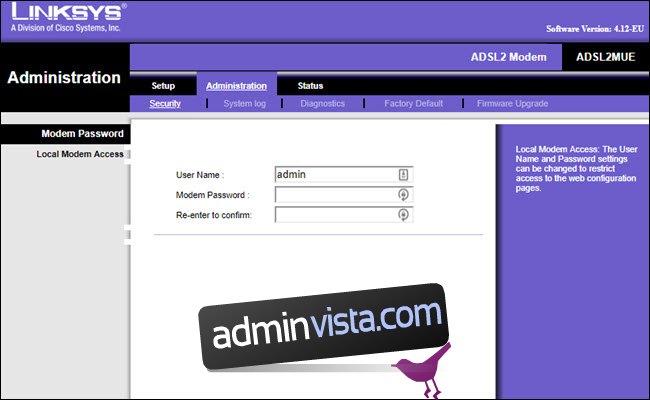

Ändra administratörsuppgifterna (användarnamn och lösenord) för dina enheter så snart du har möjlighet. För routrar kan du göra detta via routerens webbgränssnitt eller mobilapp, om den har en sådan. För andra enheter, där du loggar in med standarduppgifter, bör du läsa enhetens manual.

Om du kan logga in med användarnamn ”admin”, lösenord ”password”, eller ett tomt lösenordsfält, måste du ändra detta. Se till att byta ut standardinloggningsuppgifterna när du installerar en ny enhet. Om du redan har installerat enheter och inte har bytt lösenord, är det dags att göra det nu. Den här nya Mirai-varianten riktar in sig på nya kombinationer av standardanvändarnamn och lösenord.

Om din enhetstillverkare inte längre släpper uppdateringar eller om de har hårdkodat administratörsuppgifterna så att du inte kan ändra dem, bör du överväga att byta ut enheten.

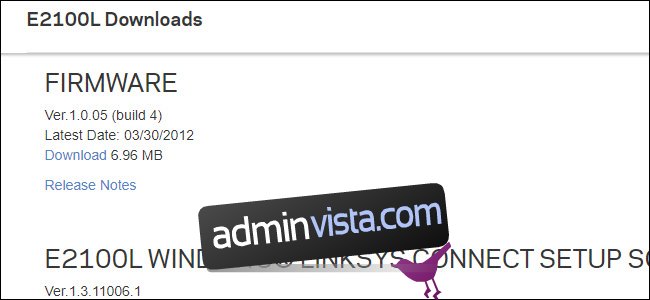

Det bästa sättet att kontrollera detta är att besöka tillverkarens webbplats. Leta efter supportsidan för din enhet och se om det finns några meddelanden om uppdateringar. Kontrollera när den senaste uppdateringen släpptes. Om det gått flera år sedan den senaste uppdateringen, är det troligt att tillverkaren inte längre supporterar enheten.

Du kan också hitta instruktioner för hur du ändrar administratörsuppgifterna på tillverkarens supportsida. Om du inte hittar några aktuella uppdateringar eller en metod för att ändra enhetens lösenord, är det förmodligen bäst att byta ut enheten. Du vill inte ha en sårbar enhet permanent ansluten till ditt nätverk.

Om den senaste uppdateringen du kan hitta är från 2012 bör du definitivt byta ut din enhet.

Om den senaste uppdateringen du kan hitta är från 2012 bör du definitivt byta ut din enhet.

Att byta ut enheter kan tyckas drastiskt, men om de är sårbara är det det bästa alternativet. Botnät som Mirai kommer inte att försvinna av sig själva. Det är upp till dig att skydda dina enheter. Och genom att skydda dina egna enheter bidrar du till att skydda resten av internet.