Låt oss utforska några av de mest uppmärksammade fallen av cyberutpressning och undersöka hur man kan förebygga dem.

För en brottsling innebär ett traditionellt bankrån betydande risker. Det utsätter rånaren för fysisk fara och kan leda till stränga straff vid gripande.

En ransomware-attack, utförd i det digitala rummet, är däremot en mycket säkrare metod.

Cyberutpressning framstår som betydligt mindre riskfylld och potentiellt mer lönsam jämfört med konventionella stölder. Dessutom har mildare straff för cyberbrott bidragit till att öka dess popularitet.

Med tanke på anonymiteten som kryptovalutor erbjuder, är det avgörande att vi intensifierar våra försvarsåtgärder.

Vad innebär cyberutpressning?

Cyberutpressning är en form av onlineattack som syftar till att utpressa betydande lösensummor. Detta uppnås vanligtvis genom att hota med överbelastningsattacker (DDoS) eller genom att kryptera data och därmed blockera åtkomst.

Cyberutpressning kan ta sig olika uttryck:

Gisslantagande av data

En angripare kan blockera tillgången till ditt datornätverk och kräva en lösensumma för att återställa den. Detta inträffar ofta när man klickar på en skadlig länk som leder till nedladdning av skadlig programvara, vilket krypterar filer och stänger ute dig.

Alternativt kan någon ta kontroll över ditt system, kopiera känslig information och pressa dig att betala, annars hotas du med offentliggörande. Ibland används metoder som social ingenjörskonst där man manipulerar psykologin och får offret att tro på ett intrång som kanske inte har ägt rum.

DDoS-attacker

En DDoS-attack (Distributed Denial of Service) används ibland för att dölja dataintrång. Det innebär att ditt nätverk översvämmas med falska förfrågningar, vilket hindrar legitima användare från att komma åt det.

Detta utförs med hjälp av ett nätverk av infekterade servrar (botnät) eller med hjälp av memcaching, vilket leder till serverkrascher eller fel. Beroende på hur omfattande din onlineverksamhet är, kan förlusterna bli mycket stora.

En DDoS-attack kan finansieras för så lite som 4 dollar per timme samtidigt som den orsakar förluster på hundratusentals dollar för offret. Utöver direkta förluster driver driftstopp även kunder till konkurrenter, vilket orsakar långsiktiga skador.

Större cyberutpressningsattacker

Låt oss granska några av de mest betydande incidenterna som har inträffat.

#1. WannaCry

WannaCry, som startade den 12 maj 2017, var en global ransomware-attack som drabbade datorer med Microsoft Windows. Den exakta omfattningen är fortfarande okänd då attacken fortfarande förekommer i olika former.

Under sin första dag infekterade WannaCry över 230 000 datorer i mer än 150 länder, vilket påverkade både stora företag och myndigheter över hela världen. Den kunde kopiera sig själv, installera, köra och spridas inom nätverket utan någon mänsklig interaktion.

WannaCry använde en sårbarhet i Windows genom exploatering av EternalBlue. Ironiskt nog utvecklades EternalBlue av USA:s NSA för att utnyttja en svaghet i Windows. Koden för denna exploatering stals och publicerades av hackergruppen The Shadow Brokers.

Microsoft, som var medvetna om problemet, släppte en uppdatering för att åtgärda det. Men majoriteten av användare som körde föråldrade system blev de primära måltavlorna.

Denna gång var räddaren Marcus Hutchins, som av misstag stoppade den skadliga programvaran genom att registrera en domän som nämndes i exploateringskoden. Det fungerade som en ”kill switch” som hindrade WannaCry från att spridas. Men historien innehåller mer än så, inklusive hur kill-switchen drabbades av en DDoS-attack och hur Hutchins överförde kontrollen över kill-switchen till Cloudflare. Mer information finns på TechCrunch.

De globala förlusterna uppskattas till cirka 4 miljarder dollar.

#2. CNA Financial

Den 21 mars 2021 upptäckte CNA Financial i Chicago att någon hade kopierat känsliga personuppgifter om deras anställda, entreprenörer och deras anhöriga. Detta uppdagades mer än två veckor senare, eftersom intrånget hade pågått sedan den 5 mars 2021.

Detta var en hybridattack som innefattade både datastöld och gisslantagning av CNA:s system. Hackarna, från den ryska gruppen Evil Corp, använde skadlig programvara för att kryptera CNA:s servrar. Efter förhandlingar om det initiala lösenkravet på 60 miljoner dollar kom man överens om 40 miljoner dollar, enligt Bloomberg.

#3. Colonial Pipeline

Intrånget i Colonial Pipeline orsakade störningar i bränsleleveranserna från en av de största rörledningarna i USA. Utredningen avslöjade att det berodde på ett enda lösenordsläckage på dark web.

Det är fortfarande oklart hur angriparna fick tag på rätt användarnamn som matchade det komprometterade lösenordet. Hackarna fick tillgång till Colonial-systemet via ett virtuellt privat nätverk som var avsett för distansarbetare. Eftersom multifaktorautentisering saknades räckte det med ett användarnamn och lösenord.

Efter en veckas aktivitet, den 7 maj 2021, hittade en anställd en lösensedel som krävde 4,4 miljoner dollar i kryptovaluta. Inom några timmar stängde ledningen hela rörledningen och anlitade cybersäkerhetsföretag för att utreda och begränsa skadan. Man upptäckte även en datastöld på 100 GB och hackarna hotade att offentliggöra den om lösensumman inte betalades.

Lösenprogrammet paralyserade fakturerings- och redovisningsavdelningen i Colonial IT-systemet. Lösensumman betalades kort efter attacken till DarkSide, en hackergrupp från Östeuropa. DarkSide tillhandahöll ett dekrypteringsverktyg som visade sig vara så långsamt att det tog en vecka att återställa rörledningens drift.

Det amerikanska justitiedepartementet meddelade den 7 juni 2021 att de hade återfått 63,7 bitcoins från den ursprungliga betalningen. FBI lyckades på något sätt få tillgång till de privata nycklarna till hackarnas konton och återfick 2,3 miljoner dollar, vilket var mindre än det betalade beloppet på grund av ett plötsligt fall i bitcoin-priset under perioden.

#4. Dyn

Dyn agerar som en DNS-tjänsteleverantör för många stora företag, inklusive Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify och PayPal. Dessa drabbades av en omfattande DDoS-attack den 21 oktober 2016.

Angriparen använde Mirai-botnätet som distribuerade ett stort antal infekterade IoT-enheter för att skicka falska DNS-förfrågningar. Denna trafik överbelastade DNS-servrarna och orsakade avbrott som resulterade i stora förluster över hela världen.

Även om attackens omfattning gör det svårt att beräkna den exakta summan som webbplatserna förlorade, drabbades Dyn själva hårt.

Cirka 14 500 domäner (ungefär 8 %) bytte till en annan DNS-leverantör direkt efter attacken.

Många fler har drabbats av liknande attacker som Amazon Web Services och GitHub, men låt oss avstå från att gå in på detaljer och istället fokusera på strategier för att förhindra sådana cyberutpressningshändelser.

Hur man förebygger cyberutpressning

Här är några grundläggande åtgärder som kan hjälpa dig att skydda dig mot dessa onlineattacker:

#1. Undvik att klicka på skadliga länkar

Angripare utnyttjar ofta en mänsklig egenskap: nyfikenhet.

Nätfiske-e-post var inkörsporten till cirka 54 % av ransomware-attackerna. Utöver att informera dig själv och dina anställda om skräppost, bör workshops ordnas regelbundet.

Dessa kan inkludera simulerade nätfiske-e-postmeddelanden som del av veckovisa övningar för att erbjuda praktisk träning. Det fungerar som en typ av vaccination där en liten mängd ”döda” virus skyddar mot levande hot.

Du kan också träna anställda att öppna misstänkta länkar och applikationer i en isolerad testmiljö (sandbox).

#2. Programuppdateringar och säkerhetslösningar

Oavsett vilket operativsystem du använder är föråldrad programvara ett enkelt byte för cyberutpressare. WannaCry kunde lätt ha undvikits om användare hade uppdaterat sina Windows-datorer i tid.

En vanlig missuppfattning är att Mac-användare är säkra. Det är helt fel. Malwarebytes rapport om skadlig programvara visar att Mac-användare inte ska känna sig säkra.

Windows har varit huvudmålet för stora attacker helt enkelt för att Mac inte var lika vanligt. Microsofts operativsystem har fortfarande en marknadsandel på nästan 74 %, och att rikta in sig på Mac-användare ansågs inte mödan värt.

Men eftersom situationen förändras såg Malwarebytes en ökning med 400 % av hot som riktades mot Mac OS från 2018 till 2019. Dessutom noterade de 11 hot per Mac jämfört med 5,8 hot per Windows-enhet.

En investering i en omfattande internetsäkerhetslösning, som Avast One, kan definitivt vara värdefull.

Det kan också vara bra att installera system för intrångsdetektering som Snort eller Suricata för ett förbättrat skydd.

#3. Använd starka lösenord

Colonial Pipeline-attacken inträffade på grund av att en anställd använde ett svagt lösenord två gånger.

Enligt en undersökning från Avast använder cirka 83 % av amerikanerna svaga lösenord, och 53 % använder samma lösenord på flera konton.

Det är svårt att övertyga användare att använda starka lösenord för sina personliga konton. Att begära att de gör det på jobbet verkar nästan omöjligt.

Vad är lösningen? Plattformar för användarautentisering.

Dessa plattformar kan användas för att införa krav på starka lösenord i din organisation. Det finns tredjepartsspecialister med flexibla planer beroende på företagets storlek. Det går också att börja med gratisversioner av tjänster som Ory, Supabase och Frontegg.

För personligt bruk, använd lösenordshanterare.

Gör det till en vana att byta lösenord regelbundet. Detta ökar säkerheten även om dina inloggningsuppgifter skulle stjälas på något sätt. Med premium lösenordshanterare som Lastpass, som automatiskt kan uppdatera lösenorden med ett enda klick, blir det dessutom enklare.

Det räcker inte bara med att ha ett komplicerat lösenord. Var kreativ med användarnamnet också.

#4. Säkerhetskopiering offline

Den avancerade nivån av dessa attacker kan ibland överlista även cybersäkerhetsexperter, än mindre en småföretagare.

Se därför till att ha uppdaterade säkerhetskopior. Det kan rädda situationen om olyckan skulle vara framme.

Säkerhetskopior offline är extra fördelaktiga. De är skyddade från cyberutpressare.

Se även till att du har bra alternativ för dataåterställning eftersom långa driftstopp kan leda till att det begärda lösenbeloppet verkar lockande. Det är just därför som vissa företag förhandlar med angriparna och till slut betalar stora summor.

Alternativt kan tredjepartslösningar för säkerhetskopiering och dataåterställning, som Acronis, vara till stor hjälp. De erbjuder skydd mot ransomware och smidiga mekanismer för dataåterställning.

#5. Content Delivery Network (CDN)

Många har upptäckt och avvärjt stora DDoS-attacker tack vare användningen av CDN.

Som nämnts tidigare var det tack vare ett bra CDN, Cloudflare, som WannaCrys killswitch kunde hållas online non-stop i två år. Det hjälpte också till att stå emot många DDoS-attacker under den perioden.

Ett CDN lagrar en cachad kopia av din webbplats på flera servrar runt om i världen. De omdirigerar överbelastning till sitt nätverk och undviker överbelastning och driftstopp på servrarna.

Denna strategi ger inte bara skydd mot DDoS-hot, utan resulterar också i snabba webbplatser för kunder över hela världen.

Det går inte att skapa en heltäckande lista över skydd mot cyberutpressning. Situationen utvecklas ständigt och det är bäst att ha en cybersäkerhetsexpert med ombord.

Men vad händer om det ändå inträffar? Vad bör du göra om du utsätts för ett cyberutpressningsförsök?

Hantera cyberutpressning

Det första som dyker upp i tankarna efter en ransomware-attack är ofta att betala lösensumman och få det överstökat.

Men det är inte alltid den bästa strategin.

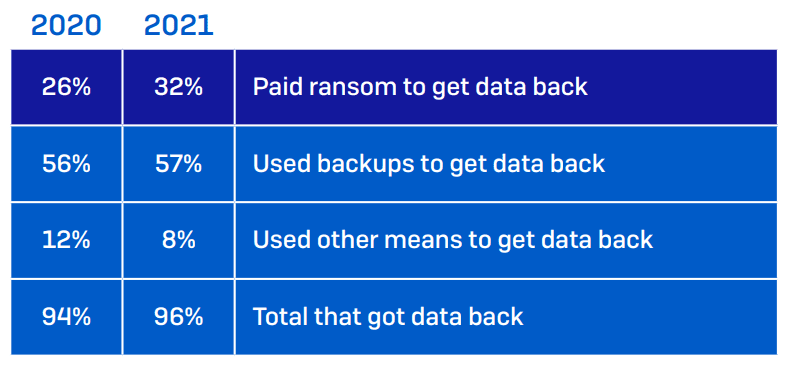

En undersökning utförd av SOPHOS, ett brittiskt IT-säkerhetsföretag, visar att det inte är en bra idé att betala lösensumman. Deras undersökningsrapport om attacker visar att endast 8 % av företagen lyckades återfå all data efter att ha betalat lösensumman, medan 29 % endast lyckades återställa 50 % eller mindre av den stulna/krypterade datan.

Att ge efter för lösensumman kan få motsatt effekt. Det gör dig beroende av angriparen och deras verktyg för att dekryptera din data, vilket försenar andra återställningsinsatser.

Det finns inte heller någon garanti för att verktyget från hackaren någonsin kommer att fungera. Det kan misslyckas eller infektera ditt system ytterligare. Att betala brottslingarna kan också signalera till dem att din organisation är en bra måltavla, vilket ökar risken för liknande attacker i framtiden.

Att betala ska vara en sista utväg. Andra metoder som att återställa säkerhetskopior är säkrare än att betala en okänd brottsling med kryptovaluta.

Vissa företag har kontaktat ledande cybersäkerhetsexperter och informerat brottsbekämpande myndigheter. Det var precis vad som räddade dem, som i fallet med FBI:s återhämtning av lösensumman från Colonial Pipeline-intrånget.

Cyberutpressning: Sammanfattning

Det är viktigt att veta att cyberutpressning inte är lika ovanligt som man kan tro. Det bästa är att stärka skyddet och säkerhetskopiera all data.

Om det ändå händer, håll dig lugn, sätt igång lokala räddningsinsatser och kontakta experter.

Försök att inte ge efter för lösensumman då det kanske inte fungerar även om du betalar stora summor.

PS: Det kan vara till fördel att gå igenom vår checklista för cybersäkerhet för företag.