Förstärk Säkerheten på Din WordPress-Sida: Skydd Mot XSS, Clickjacking och Andra Hot

Att garantera säkerheten för din webbplats är en hörnsten i en framgångsrik online-närvaro. Under en nyligen genomförd säkerhetsgranskning av min egen WordPress-sajt med hjälp av verktygen Acunetix och Netsparker, upptäckte jag några potentiella sårbarheter som kräver uppmärksamhet.

- Avsaknad av X-Frame-Options header

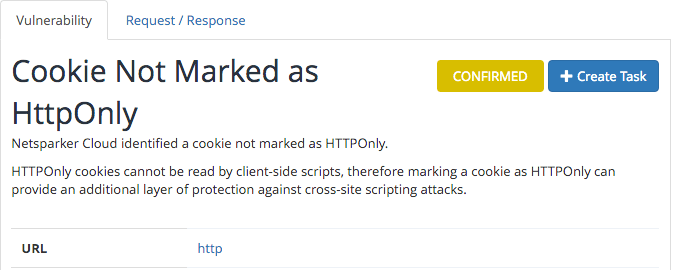

- Cookies som inte är märkta som HttpOnly

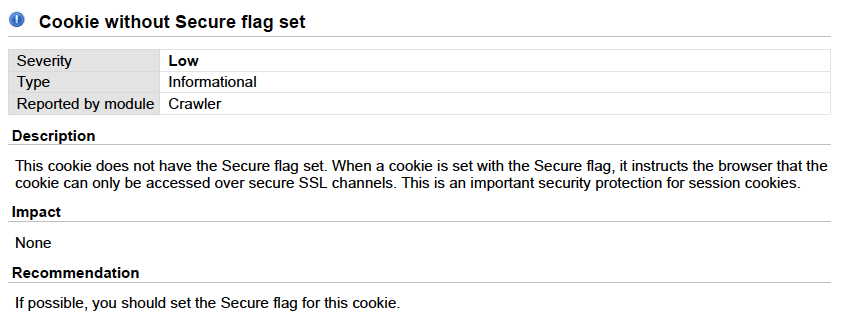

- Cookies utan den säkra flaggan

För de som använder dedikerad moln- eller VPS-hosting, kan dessa headers enkelt injiceras direkt i Apache eller Nginx. Men det är fullt möjligt att utföra samma sak direkt i WordPress, genom en enkel justering.

Notera: Efter att du har implementerat dessa åtgärder, använd ett verktyg som Secure Headers testverktyg för att verifiera att förändringarna har fått önskad effekt.

Genom att infoga den här typen av header, skyddar du din webbplats mot så kallade Clickjacking-attacker. Detta upptäcktes specifikt av Netsparker.

Lösning:

- Börja med att navigera till installationsmappen för din WordPress-webbplats. Om du använder delad hosting, kan du logga in på cPanel och där hitta filhanteraren.

- Gör en säkerhetskopia av filen

wp-config.phpinnan du gör några ändringar. - Redigera filen och lägg till följande kodrad:

header('X-Frame-Options: SAMEORIGIN');

- Spara ändringarna och uppdatera din webbplats för att säkerställa att förändringarna har trätt i kraft.

Cookies med HTTPOnly och Säker Flagga i WordPress

Att använda HTTPOnly-attributet för cookies instruerar webbläsaren att bara acceptera cookies från servern, vilket ger ett extra skydd mot XSS-attacker (Cross-Site Scripting).

Den ”säkra” flaggan säkerställer att cookien endast skickas via säkra SSL-anslutningar (HTTPS), vilket ytterligare förbättrar skyddet av sessionscookies.

Viktigt: Dessa åtgärder fungerar bäst på webbplatser som använder HTTPS. Om din webbplats fortfarande använder HTTP, är det starkt rekommenderat att övergå till HTTPS för bättre säkerhet.

Lösning:

- Återigen, gör en backup av

wp-config.phpfilen. - Öppna filen för redigering och lägg till följande kodsnutt:

@ini_set('session.cookie_httponly', true);

@ini_set('session.cookie_secure', true);

@ini_set('session.use_only_cookies', true);

- Spara filen och uppdatera webbplatsen.

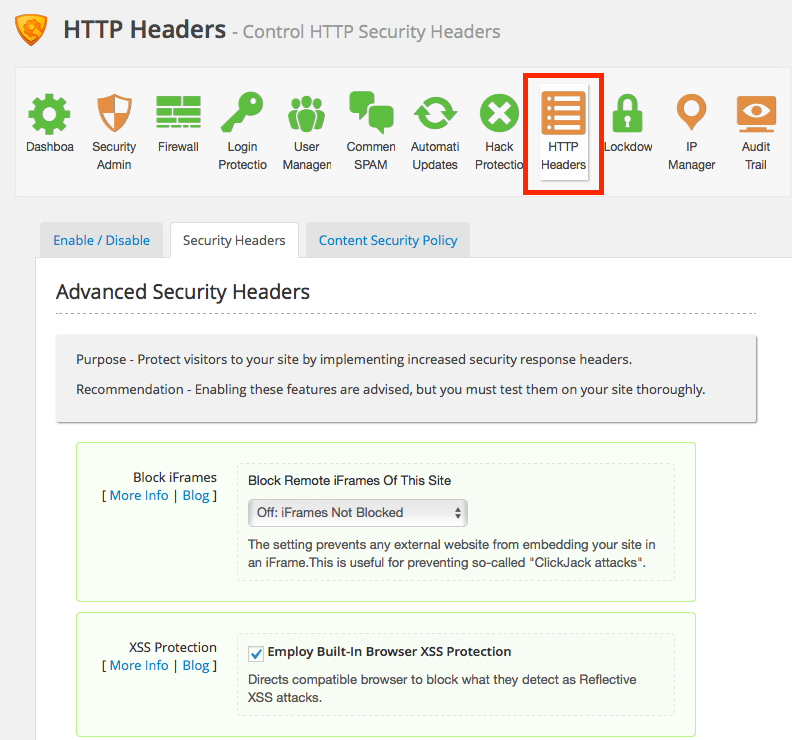

Om du föredrar att inte manuellt redigera koden, finns det plugins som kan hjälpa. Ett exempel är Shield-plugin, som erbjuder verktyg för att blockera iFrames och skydda mot XSS-attacker.

Efter installation av detta plugin, gå till ”HTTP Headers” sektionen och aktivera de nödvändiga inställningarna.

Jag hoppas att den informationen bidrar till att minska sårbarheterna på din WordPress-webbplats.

Men vänta lite till…

Är du intresserad av att implementera ännu säkrare headers?

OWASP rekommenderar tio säkra headers. Om du använder VPS eller moln, kan du konsultera denna implementeringsguide för Apache och Nginx. För delad hosting eller om du vill hantera allt direkt i WordPress, kan du pröva detta plugin.

Sammanfattning

Att säkra en webbplats är en kontinuerlig process som kräver ständig uppmärksamhet. Om du vill lämna över ansvaret för säkerhet till experter, kan du undersöka SUCURI WAF. De tar hand om både säkerheten och prestandan på din webbplats.

Hoppas du tyckte om artikeln! Dela den gärna med andra.