Förhindra Privilegieringsattacker: Strategier och Verktyg

Privilegieringsattacker inträffar när skadliga aktörer drar nytta av felaktiga konfigurationer, mjukvarufel, svaga lösenord eller andra säkerhetshål för att få tillgång till skyddade resurser. Denna typ av cyberattack syftar till att öka en angripares rättigheter inom ett system, vilket ger dem möjlighet att utföra otillåtna åtgärder.

En typisk attack kan inledas med att angriparen först skaffar sig tillträde till ett konto med begränsade behörigheter. Efter inloggning studerar angriparen systemet för att hitta ytterligare svagheter som kan utnyttjas. Genom att utnyttja dessa sårbarheter får angriparna privilegier som gör det möjligt att imitera riktiga användare, få tillgång till viktiga resurser och utföra uppgifter utan att bli upptäckta.

Det finns två huvudtyper av privilegieringsattacker: vertikala och horisontella.

En vertikal attack innebär att angriparen får tillträde till ett konto och sedan utför uppgifter med samma behörighet. En horisontell attack inleds med att angriparen komprometterar ett eller flera konton med begränsad åtkomst och sedan manipulerar systemet för att få högre administratörsbehörigheter.

Genom dessa ökade rättigheter kan angripare utföra administrativa uppgifter, sprida skadlig kod eller engagera sig i andra skadliga aktiviteter. Exempel på detta inkluderar att störa verksamheten, ändra säkerhetsinställningar, stjäla konfidentiell information eller skapa ”bakdörrar” för framtida attacker.

I likhet med andra typer av cyberattacker utnyttjar privilegieringsattacker sårbarheter i system, processer, nätverk, tjänster och applikationer. Det är därför möjligt att förebygga dessa attacker med en kombination av god säkerhetspraxis och effektiva verktyg. Organisationer bör implementera lösningar som kan upptäcka, skanna och förhindra potentiella och befintliga säkerhetsrisker.

Bästa metoder för att skydda mot attacker med privilegieringseskalering

Det är viktigt att organisationer skyddar sina system och data, även områden som kan tyckas mindre viktiga för angripare. Det räcker för en angripare att få tillgång till ett system för att börja leta efter sårbarheter som kan utnyttjas för att få högre behörighet. Förutom att skydda mot externa hot är det lika viktigt att implementera skydd mot interna attacker.

De specifika säkerhetsåtgärder som krävs kan variera beroende på system, nätverk, miljö och andra faktorer, men här är några generella tekniker som organisationer kan använda för att säkra sin infrastruktur:

Skydda och granska nätverk, system och applikationer

Utöver implementering av säkerhetslösningar i realtid är det kritiskt att regelbundet scanna alla delar av IT-infrastrukturen efter sårbarheter som kan utnyttjas av angripare. Genom att använda en sårbarhetsskanner kan du hitta outdaterade eller osäkra operativsystem och applikationer, felaktiga konfigurationer, svaga lösenord och andra brister som angripare kan använda.

Även om sårbarhetsskannrar kan identifiera svagheter i föråldrad programvara, kan det vara svårt att uppdatera alla system, särskilt om det gäller äldre komponenter eller omfattande produktionssystem.

I dessa fall kan man implementera ytterligare säkerhetslager, som brandväggar för webbapplikationer (WAF), för att upptäcka och stoppa skadlig nätverkstrafik. En WAF kan ge skydd även om det underliggande systemet är oskyddat eller föråldrat.

Korrekt hantering av privilegierade konton

Det är avgörande att hantera privilegierade konton och säkerställa att de är skyddade, används enligt bästa praxis och inte exponeras. Säkerhetsteamen behöver ha en översikt över alla konton, var de finns och hur de används.

Andra åtgärder inkluderar:

- Att minimera antalet och omfattningen av privilegierade konton samt övervaka och logga deras aktiviteter.

- Att analysera varje privilegierad användare och konto för att identifiera och hantera risker och potentiella hot.

- Att förebygga delning av konton och autentiseringsuppgifter.

- Att följa principen om minsta privilegium.

Övervakning av användarbeteende

Genom att analysera användarbeteende kan man upptäcka komprometterade identiteter. Angripare riktar ofta in sig på användaridentiteter som ger tillträde till organisationens system. Om de lyckas stjäla inloggningsuppgifter kan de logga in på nätverket och stanna oupptäckta under en längre tid.

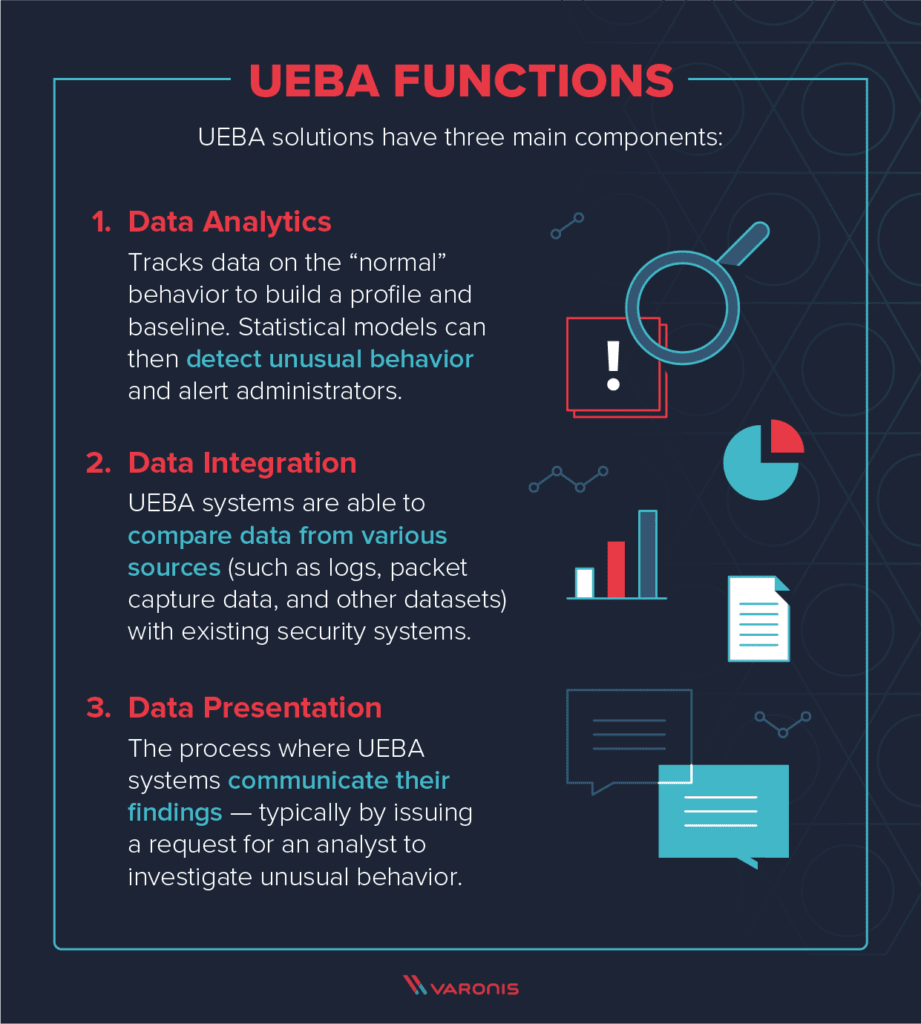

Eftersom manuell övervakning av varje användares beteende är svårt, är det bäst att implementera en lösning för analys av användar- och enhetsbeteende (UEBA). Ett sådant verktyg övervakar kontinuerligt användaraktivitet och skapar en baslinje för normalt beteende som används för att upptäcka avvikande aktiviteter som kan tyda på en kompromiss.

Profilen innehåller information om användarens plats, resurser, datafiler och tjänster som används, frekvens, interna och externa nätverk, antal värdar samt processer som körs. Denna information används för att identifiera misstänkta aktiviteter eller parametrar som avviker från baslinjen.

Starka lösenordspolicys och tillämpning

Upprätta och tillämpa starka policys som säkerställer att användare har unika och svåra lösenord. Multifaktorautentisering lägger till ett extra säkerhetslager och motverkar de sårbarheter som kan uppstå när manuell tillämpning av starka lösenordspolicys är svårt.

Säkerhetsteam bör använda verktyg som lösenordsgranskare, policyhanterare och andra verktyg som kan skanna system, identifiera svaga lösenord och uppmana till åtgärder. Verktygen ser till att användarna har starka lösenord med tillräcklig längd, komplexitet och som följer företagets riktlinjer.

Organisationer kan använda verktyg för företagslösenordshantering för att hjälpa användare skapa och använda komplexa och säkra lösenord som följer policys för tjänster som kräver autentisering. Extra säkerhetsåtgärder, som multifaktorautentisering för att låsa upp lösenordshanteraren, gör det i princip omöjligt för angripare att få tillgång till sparade autentiseringsuppgifter. Exempel på lösenordshanterare för företag är Keeper, Dashlane, och 1Password.

Rengör användarinmatning och säkra databaser

Angripare kan använda utsatta användarinmatningsfält och databaser för att injicera skadlig kod och kompromettera system. Därför bör säkerhetsteam använda bästa praxis som stark autentisering och effektiva verktyg för att skydda databaser och all datainmatning.

En bra metod är att kryptera all data både under överföring och lagring, samt att uppdatera databaser och rengöra all användarinmatning. Ytterligare åtgärder inkluderar att göra filer skrivskyddade och endast ge skrivbehörighet till de grupper och användare som behöver dem.

Utbilda användare

Användare är ofta den svagaste länken i en organisations säkerhetskedja. Det är därför viktigt att utbilda dem i hur de kan utföra sina uppgifter på ett säkert sätt. Ett enda klick av en användare kan leda till att hela nätverket eller systemet äventyras. Risker inkluderar att öppna skadliga länkar, besöka komprometterade webbplatser, använda svaga lösenord och mer.

Organisationer bör ha regelbundna säkerhetsutbildningar och verifiera att utbildningen är effektiv.

Verktyg för att förhindra attacker med privilegieringseskalering

För att förebygga privilegieringsattacker krävs en kombination av verktyg, inklusive de som nämns nedan.

Analyslösning för användar- och enhetsbeteende (UEBA)

Exabeam

Exabeam Security Management Platform är en AI-baserad analyslösning som spårar användar- och kontoaktiviteter i olika tjänster. Exabeam kan även mata in loggar från andra IT-system och säkerhetsverktyg, analysera dem och identifiera riskabla aktiviteter, hot och andra problem.

Funktioner inkluderar:

- Loggar och användbar information för incidentutredningar, som t.ex. sessioner där ett konto eller en användare först fått tillgång till en tjänst, server eller applikation, inloggningar från en ny VPN-anslutning eller från ett ovanligt land.

- Skalbarhet för moln- och lokala distributioner.

- Skapande av detaljerade tidslinjer som visar hela angreppets förlopp, baserat på normalt och onormalt konto- eller användarbeteende.

Cynet 360

Cynet 360-plattformen är en heltäckande lösning för beteendeanalys, nätverks- och endpoint-säkerhet. Den tillåter skapandet av användarprofiler inklusive deras geolokaliseringar, roller, arbetstider och åtkomstmönster till lokala och molnbaserade resurser.

Plattformen hjälper till att identifiera avvikande aktiviteter som:

- Första inloggningen på systemet eller en resurs.

- Ovanlig inloggningsplats eller användning av en ny VPN-anslutning.

- Flera samtidiga anslutningar till flera resurser under kort tid.

- Konton som får tillgång till resurser utanför ordinarie arbetstider.

Verktyg för lösenordssäkerhet

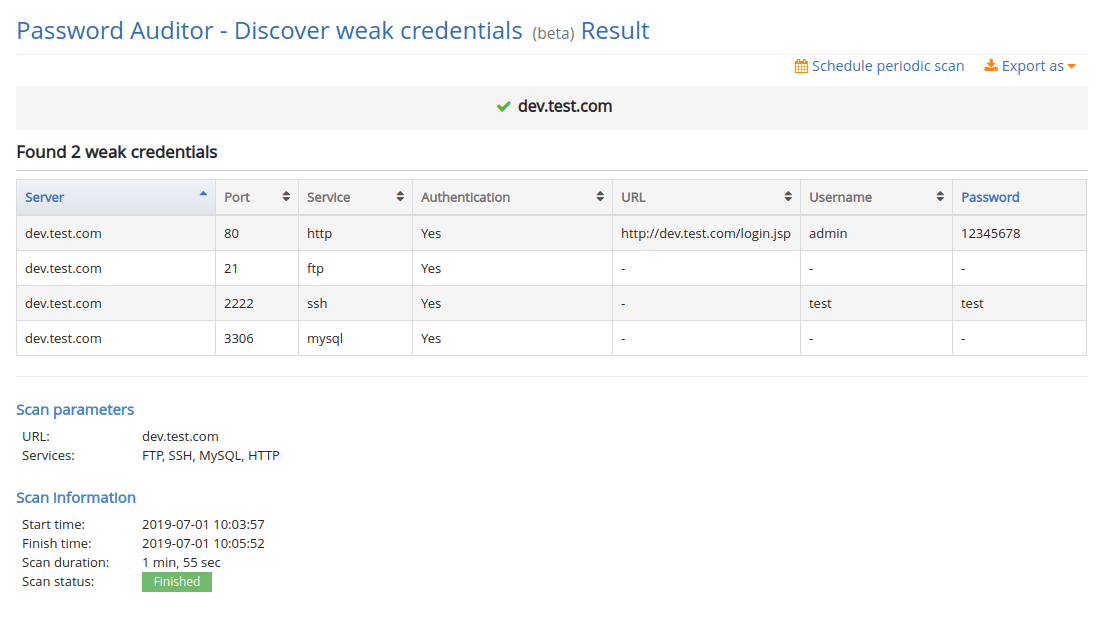

Lösenordsgranskare

Lösenordsgranskaren söker automatiskt efter svaga autentiseringsuppgifter för nätverkstjänster och webbapplikationer som HTTP-webbformulär, MySQL, FTP, SSH, RDP, nätverksroutrar och andra som kräver autentisering genom att skanna värdnamn och IP-adresser. Den försöker sedan logga in med vanliga kombinationer av användarnamn och lösenord för att identifiera konton med svaga uppgifter.

Password Manager Pro

ManageEngine Password Manager Pro erbjuder en omfattande lösning för hantering, kontroll, övervakning och revision av privilegierade konton under hela deras livscykel. Den hanterar privilegierade konton, SSL-certifikat, fjärråtkomst samt privilegierade sessioner.

Funktioner inkluderar:

- Automatisering och frekvent återställning av lösenord för kritiska system som servrar, nätverkskomponenter, databaser och andra resurser.

- Lagring och organisering av alla privilegierade och känsliga konton och lösenord i ett centraliserat och säkert valv.

- Hjälp organisationer att uppfylla kritiska säkerhetsrevisioner samt överensstämma med regleringsstandarder som HIPAA, PCI, SOX och fler.

- Säker delning av administrativa lösenord mellan teammedlemmar.

Sårbarhetsskannrar

Invicti

Invicti är en skalbar, automatiserad sårbarhetsskanner och hanteringslösning. Verktyget kan skanna komplexa nätverk och miljöer samtidigt som det integreras med andra system, inklusive CI/CD-lösningar, SDLC och andra. Invicti är optimerad för att upptäcka sårbarheter i komplexa miljöer och applikationer.

Invicti kan användas för att testa webbservrar för felaktiga säkerhetskonfigurationer som angripare kan utnyttja, samt SQL-injektioner, fjärrfilinkludering, Cross-Site Scripting (XSS) och andra sårbarheter som anges i OWASP Top-10 för webbapplikationer, webbtjänster, webbsidor, API:er med mera.

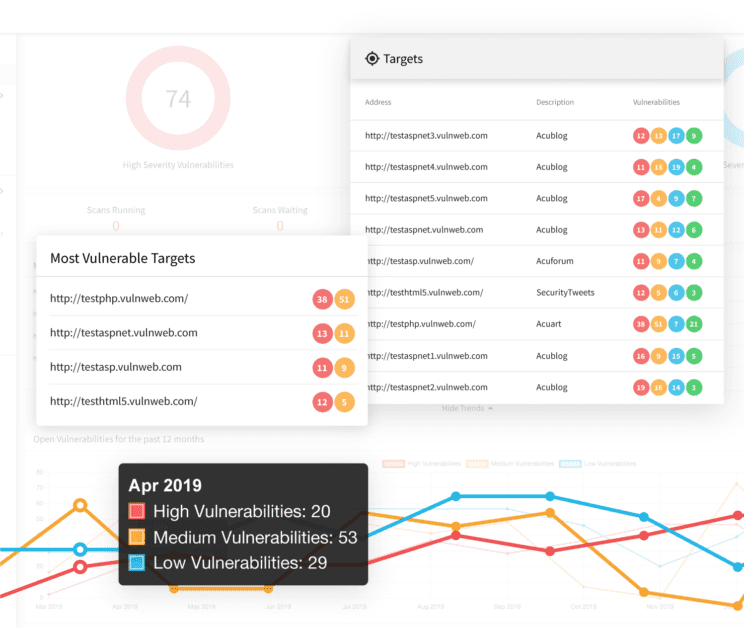

Acunetix

Acunetix är en heltäckande lösning som erbjuder inbyggd sårbarhetsskanning, hantering och integration med andra säkerhetsverktyg. Det hjälper till att automatisera sårbarhetshanteringsuppgifter som skanning och åtgärdande, vilket minskar resursbehovet.

Funktioner inkluderar:

- Integration med verktyg som Jenkins, GitHub, Jira, Mantis och fler.

- Alternativ för installation i lokala miljöer och i molnet.

- Anpassningsbar efter kundens miljö och krav samt stöd för olika plattformar.

- Snabb identifiering och hantering av en mängd säkerhetsproblem, inklusive webbattacker, Cross-site Scripting (XSS), SQL-injektioner, skadlig kod, felkonfigurationer, exponerade tillgångar med mera.

Programvarulösningar för Privileged Access Management (PAM)

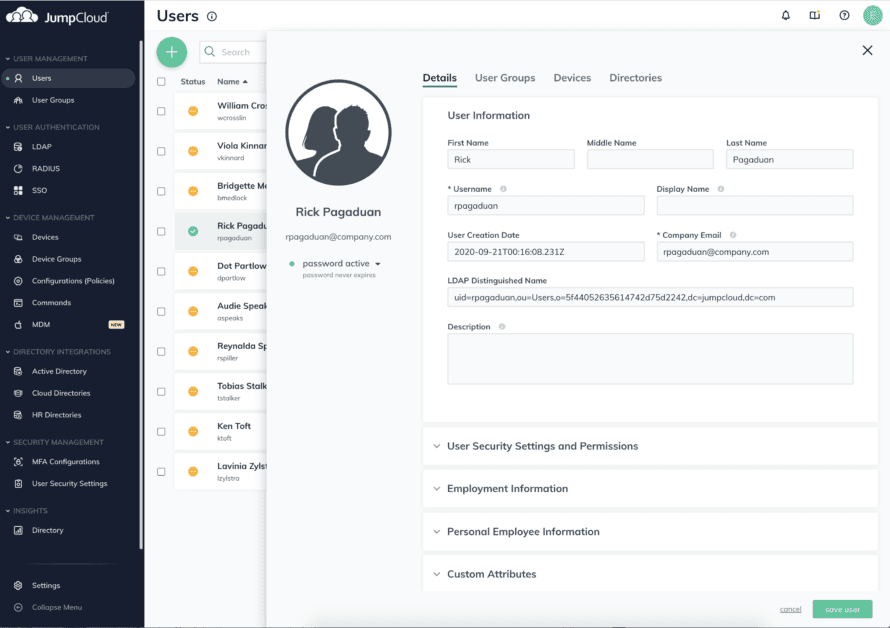

JumpCloud

JumpCloud är en Directory as a Service-lösning (DaaS) som säkert autentiserar och ansluter användare till nätverk, system, tjänster, appar och filer. Denna skalbara molnbaserade katalog hanterar, autentiserar och auktoriserar användare, applikationer och enheter.

Funktioner inkluderar:

- En säker och centraliserad katalog.

- Hantering av plattformsoberoende användaråtkomst.

- Enkel inloggning som kontrollerar användaråtkomst till applikationer via LDAP, SCIM och SAML 2.0.

- Säker åtkomst till lokala och molnservrar.

- Stöd för multifaktorautentisering.

- Automatiserad administration av säkerhet och relaterade funktioner som händelseloggning, skript, API-hantering och PowerShell med mera.

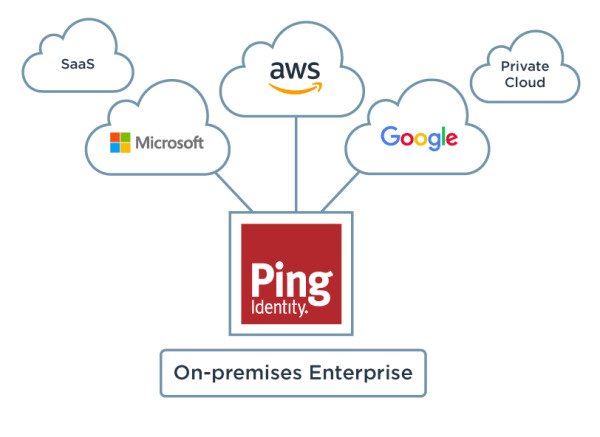

Ping Identity

Ping Identity är en plattform som tillhandahåller multifaktorautentisering, enkel inloggning, katalogtjänster och mer. Den gör det möjligt för organisationer att förbättra säkerheten och användarupplevelsen.

Funktioner:

- Enkel inloggning som tillhandahåller säker och pålitlig autentisering och tillgång till tjänster.

- Multifaktorautentisering som ger ett extra säkerhetslager.

- Förbättrad datastyrning och förmåga att följa integritetsbestämmelser.

- En katalogtjänst som tillhandahåller säker hantering av användaridentiteter och data i stor skala.

- Flexibla molndistributionsalternativ som Identity-as-a-Service (IDaaS), containerbaserad programvara med mera.

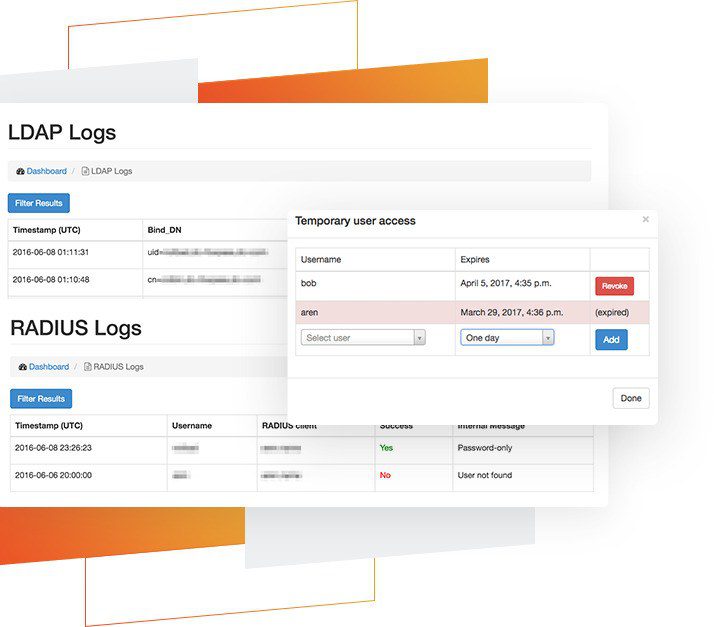

Foxpass

Foxpass är en skalbar identitets- och åtkomstkontrolllösning för lokala installationer och molninstallationer. Den tillhandahåller RADIUS-, LDAP- och SSH-nyckelhanteringsfunktioner som säkerställer att varje användare endast har tillgång till specifika nätverk, servrar, VPN och andra tjänster under tillåten tid.

Verktyget kan integreras med tjänster som Office 365, Google Apps med mera.

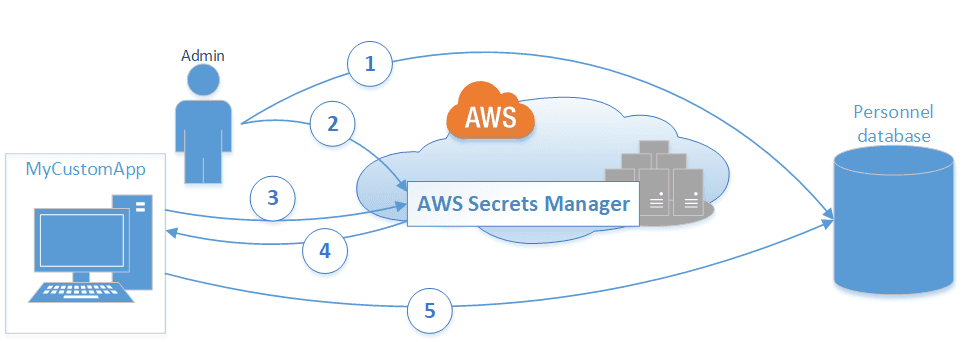

AWS Secrets Manager

AWS Secrets Manager ger ett pålitligt och effektivt sätt att säkra de hemligheter som krävs för att få tillgång till tjänster, applikationer och andra resurser. Den ger möjlighet att hantera, rotera och hämta API-nycklar, databasuppgifter och andra hemligheter på ett enkelt sätt.

Det finns fler lösningar för hemlighetshantering att utforska.

Sammanfattning

Privilegieringsattacker utnyttjar system- och processårbarheter i nätverk, tjänster och applikationer, liksom andra cyberattacker. Därför kan de förebyggas genom att använda rätt säkerhetsverktyg och -metoder.

Effektiva åtgärder inkluderar att följa principen om minsta privilegium, använda starka lösenord och autentiseringsmetoder, skydda känslig information, minska ytan för attacker, skydda autentiseringsuppgifter för konton med mera. Ytterligare åtgärder omfattar att hålla alla system, programvara och firmware uppdaterade, övervaka användarbeteende samt utbilda användare i säkra datorrutiner.