E-handelslandskapet har förstärkts dramatiskt på senare tid av framsteg inom internetteknik som gör att många fler människor kan ansluta till Internet och göra fler transaktioner.

Idag är det många fler företag som förlitar sig på sina webbplatser för en viktig inkomstkälla. Därför måste säkerheten för sådana webbplattformar prioriteras. I den här artikeln kommer vi att ta en titt på en lista över några av de bästa molnbaserade VAPT-verktygen (Vulnerability Assessment and Penetration Testing) som finns tillgängliga idag, och hur de kan utnyttjas av nystartade företag, små och medelstora företag.

Först måste en webbaserad eller e-handelsföretagare förstå skillnaderna och likheterna mellan Vulnerability Assessment (VA) och Penetration Testing (PT) för att informera ditt beslut när du gör val om vad som är bäst för ditt företag. Även om både VA och PT tillhandahåller kompletterande tjänster, finns det bara subtila skillnader i vad de syftar till att uppnå.

Innehållsförteckning

Skillnaden mellan VA och VT

När testaren utför en sårbarhetsbedömning (VA) strävar testaren efter att säkerställa att alla öppna sårbarheter i applikationen, webbplatsen eller nätverket definieras, identifieras, klassificeras och prioriteras. En sårbarhetsbedömning sägs vara en listorienterad övning. Detta kan uppnås genom att använda skanningsverktyg, som vi tar en titt på senare i den här artikeln. Det är viktigt att utföra en sådan övning eftersom det ger företag en kritisk inblick i var kryphålen finns och vad de behöver åtgärda. Denna övning är också det som ger den nödvändiga informationen för företag när de konfigurerar brandväggar, såsom WAF:er (Web Application Firewalls).

Å andra sidan är en penetrationstestning (PT)-övning mer direkt och sägs vara målinriktad. Syftet här är att inte bara undersöka applikationens försvar utan också att utnyttja sårbarheter som har upptäckts. Syftet med detta är att simulera verkliga cyberattacker på applikationen eller webbplatsen. En del av detta skulle kunna göras med hjälp av automatiserade verktyg; några kommer att räknas upp i artikeln och kan också göras manuellt. Detta är särskilt viktigt för att företag ska kunna förstå risknivån en sårbarhet utgör och bäst för att skydda sådan sårbarhet från eventuellt skadligt utnyttjande.

Därför skulle vi kunna motivera att; en sårbarhetsbedömning ger input till genomförandet av penetrationstestning. Därför måste du ha fullfunktionsverktyg som kan hjälpa dig att uppnå båda.

Låt oss utforska alternativen…

Astra

Astra är ett fullständigt molnbaserat VAPT-verktyg med ett speciellt fokus för e-handel; den stöder WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop och andra. Den levereras med en uppsättning applikationer, skadlig programvara och nätverkstester för att bedöma din webbapplikations säkerhet.

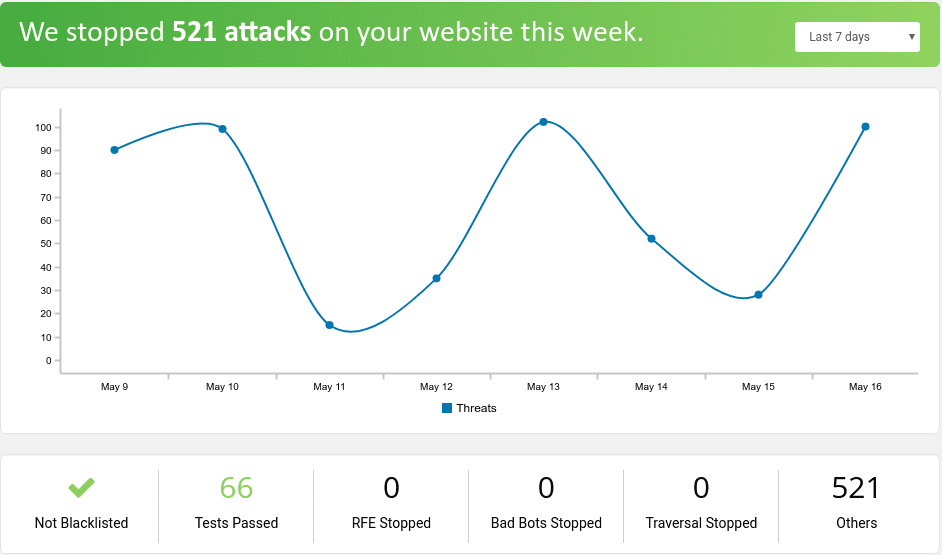

Den levereras med en intuitiv instrumentpanel som visar en grafisk analys av hot som blockerats på din webbplats, givet en viss tidslinje.

Vissa funktioner inkluderar.

- Tillämpning Statisk och dynamisk kodanalys

Med statisk kod och dynamisk analys, som kontrollerar en applikations kod före och under körning för att säkerställa att hot fångas upp i realtid, vilket omedelbart kan åtgärdas.

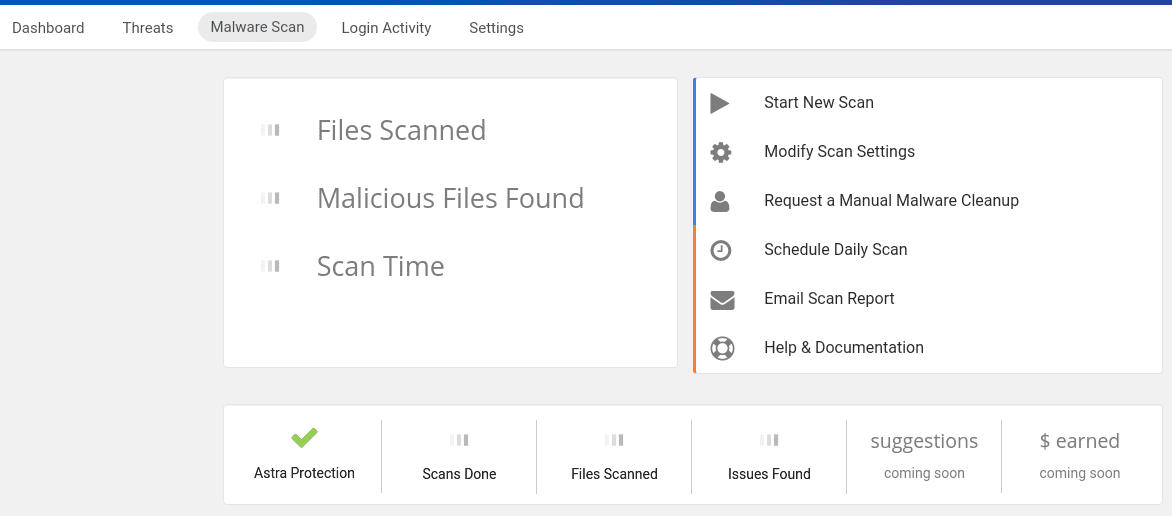

Den gör också en automatisk sökning efter känd skadlig programvara och tar bort dem. På samma sätt kontrollerar filskillnaden för att autentisera integriteten för dina filer, som kan ha modifierats av ett internt program eller extern angripare. Under skanningsavsnittet för skadlig programvara kan du få användbar information om möjlig skadlig programvara på din webbplats.

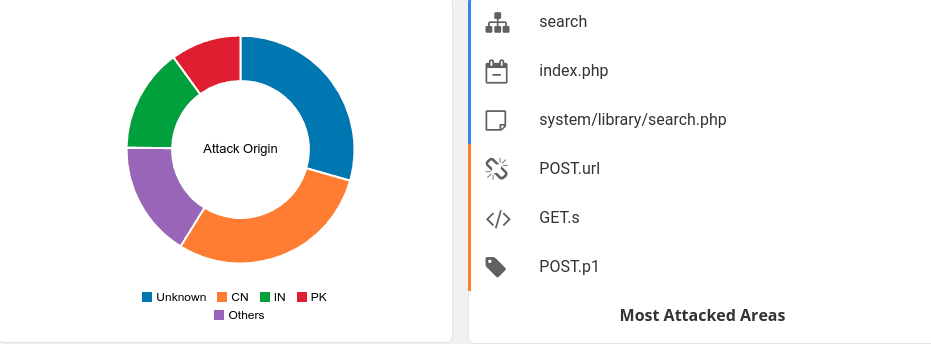

Astra gör också automatisk hot-detektering och loggning, vilket ger dig en inblick i vilka delar av applikationen som är mest sårbara för attacker vilka delar som utnyttjas mest baserat på tidigare attackförsök.

- Betalningsgateway och Infrastrukturtestning

Den kör betalningsgateway-pen-testning för applikationer med betalningsintegrationer – likaså Infrastrukturtester för att säkerställa säkerheten för applikationens lagringsinfrastruktur.

Astra kommer med ett nätverkspenetrationstest av routrar, switchar, skrivare och andra nätverksnoder som kan utsätta ditt företag för interna säkerhetsrisker.

På standarder är Astras testning baserad på stora säkerhetsstandarder, inklusive OWASP, PCI, SANS, CERT, ISO27001.

Invicti

Invicti är en företagsklar medelstor till stor företagslösning som har ett antal funktioner. Den har en robust skanningsfunktion som är varumärkesskyddad som Proof-Based-Scanning™-teknik med full automatisering och integration.

Invicti har ett stort antal integrationer med befintliga verktyg. Det är enkelt att integrera i problemspårningsverktyg som Jira, Clubhouse, Bugzilla, AzureDevops, etc. Det har också integrationer med projektledningssystem som Trello. Likaså med CI (Continuous Integration)-system som Jenkins, Gitlab CI/CD, Circle CI, Azure, etc. Detta ger Invicti möjligheten att integreras i din SDLC (Software Development Life Cycle); Därför kan dina byggpipelines nu inkludera en sårbarhetskontroll innan du rullar ut funktioner i din affärsapplikation.

En intelligenspanel ger dig insikt i vilka säkerhetsbuggar som finns i din applikation, deras svårighetsgrad och vilka som har åtgärdats. Det ger dig också sårbarhetsinformation från skanningsresultat och möjliga kryphål i säkerheten.

Hållbar

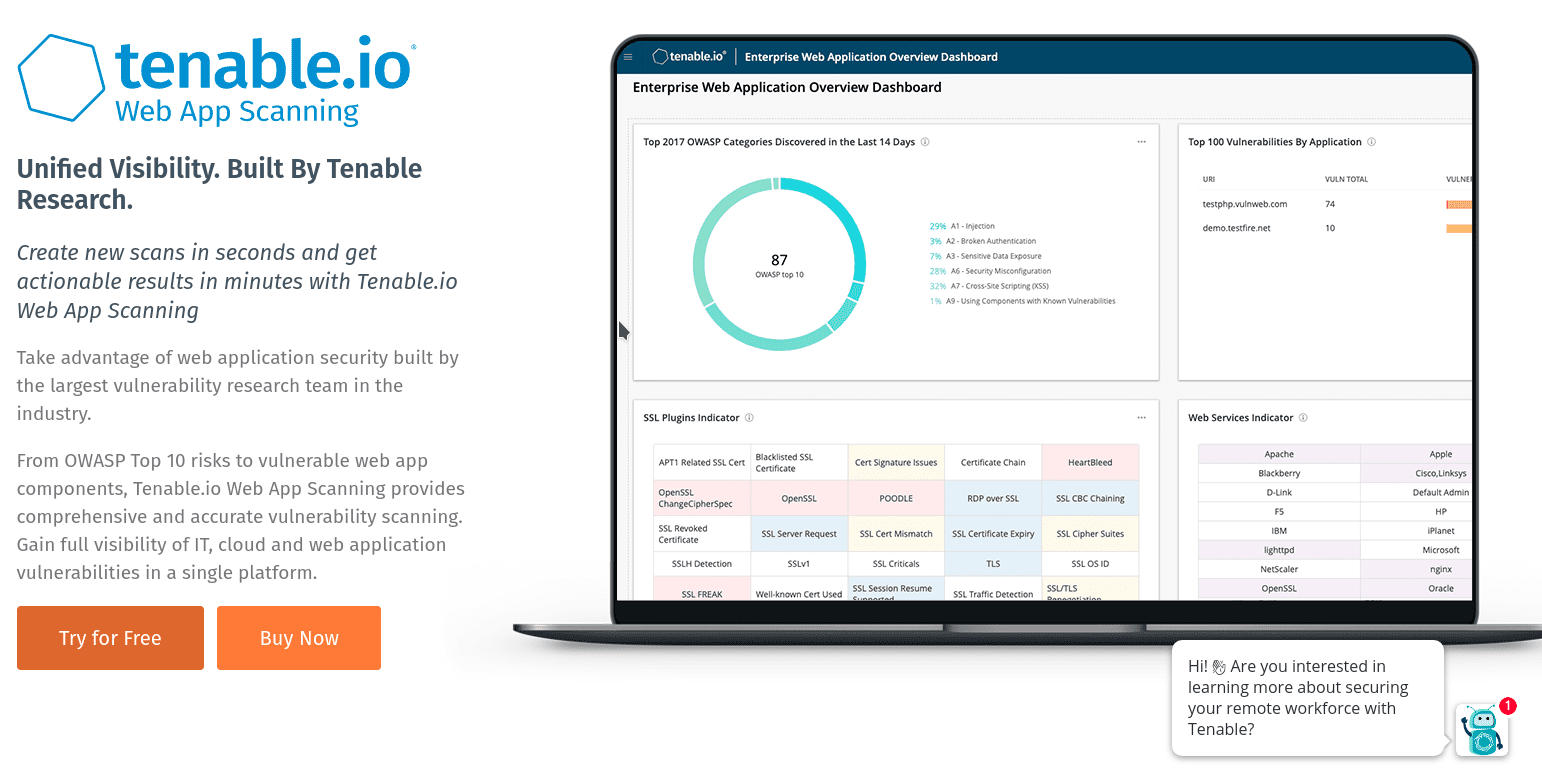

Tenable.io är ett företagsanpassat skanningsverktyg för webbapplikationer som ger dig viktiga insikter i säkerhetsutsikterna för alla dina webbapplikationer.

Det är lätt att ställa in och börja springa. Det här verktyget fokuserar inte bara på en enda applikation som du kör, utan alla webbappar du har distribuerat.

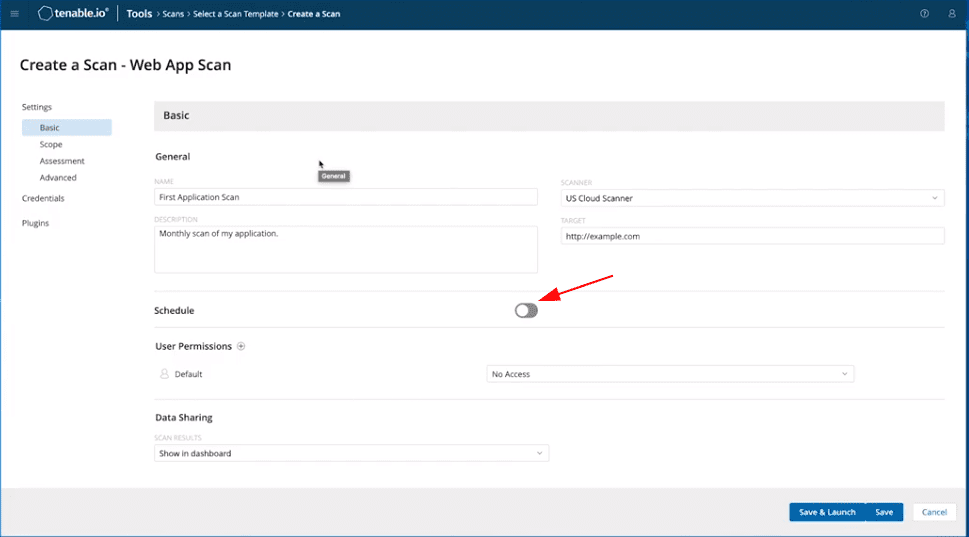

Den baserar också sin sårbarhetsskanning på mycket populära OWASP Top Ten Vulnerabilities. Detta gör det enkelt för alla säkerhetsgeneralister att initiera en webbappsskanning och förstå resultaten. Du kan schemalägga en automatisk genomsökning för att undvika en upprepad uppgift med manuell omsökning av program.

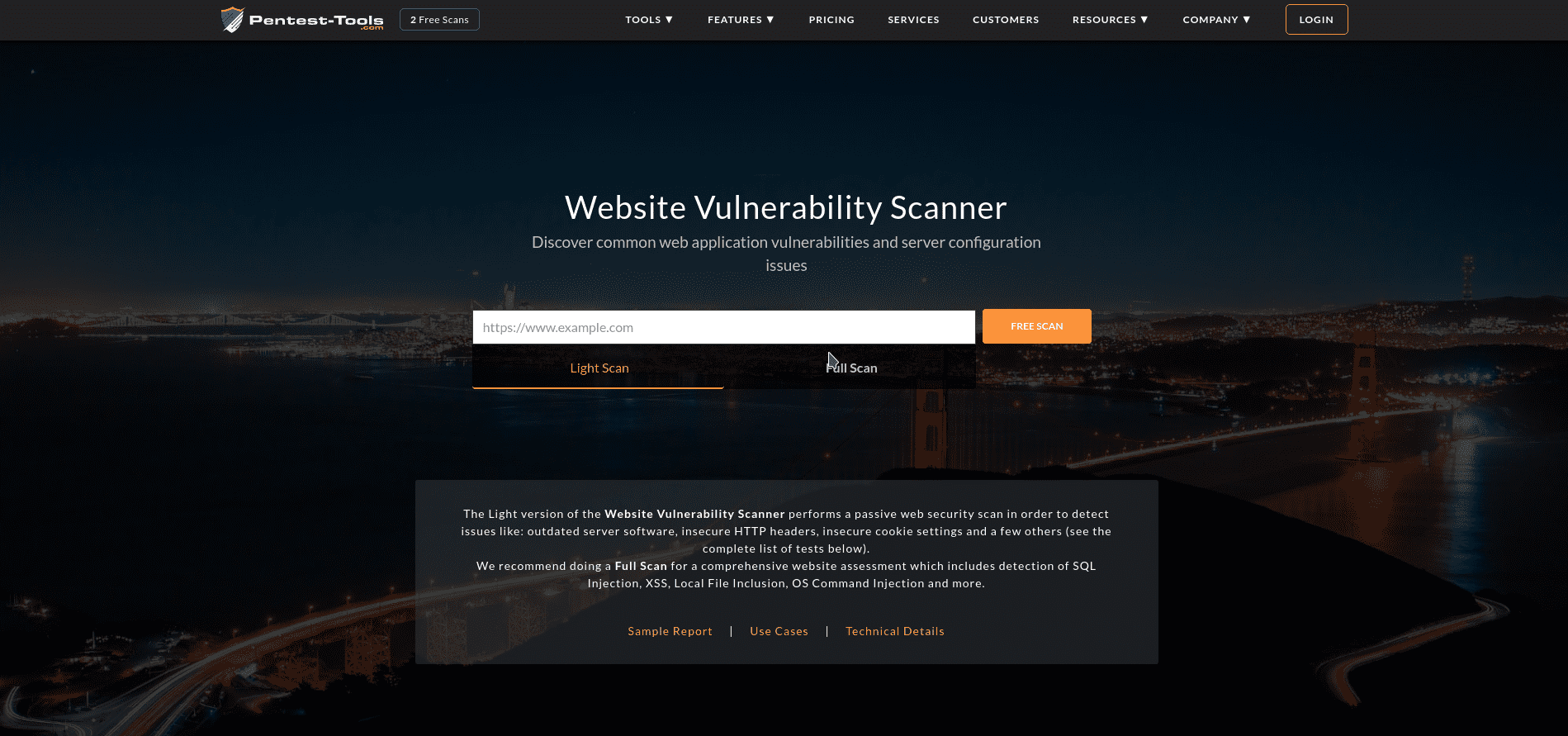

Pentest-verktyg skannern ger dig fullständig skanningsinformation om sårbarheter att leta efter på en webbplats.

Den täcker webbfingeravtryck, SQL-injektion, cross-site scripting, fjärrstyrning av kommandon, lokal/fjärrfilinkludering, etc. Gratis skanning är också tillgänglig men med begränsade funktioner.

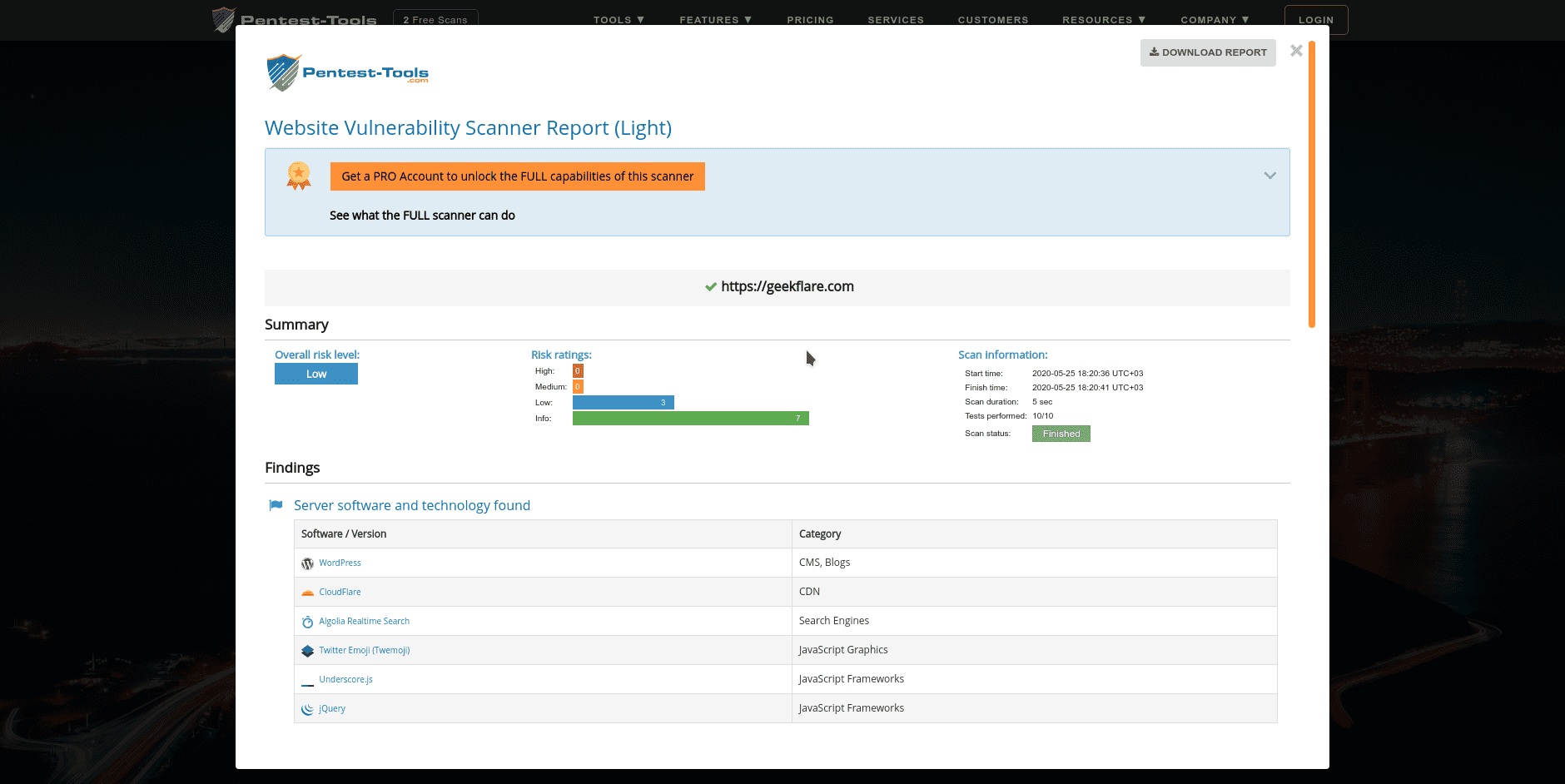

Rapportering visar detaljer om din webbplats och de olika sårbarheterna (om några) och deras svårighetsgrad. Här är en skärmdump av den kostnadsfria ”Light” Scan-rapporten.

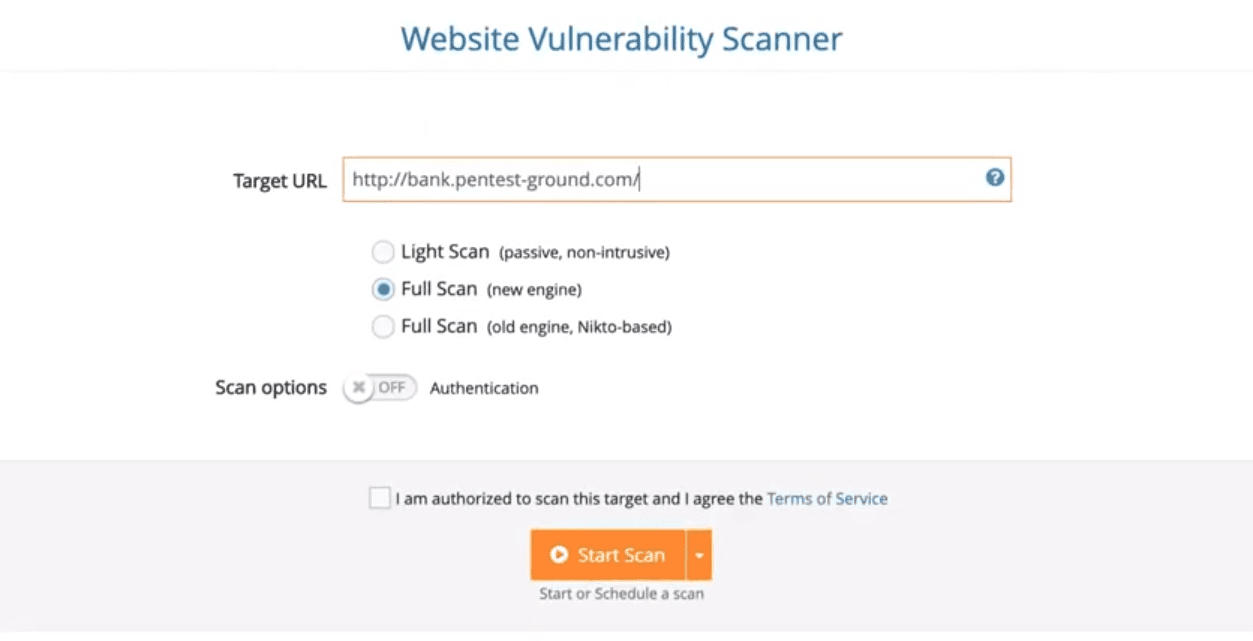

I PRO-kontot kan du välja vilket skanningsläge du vill utföra.

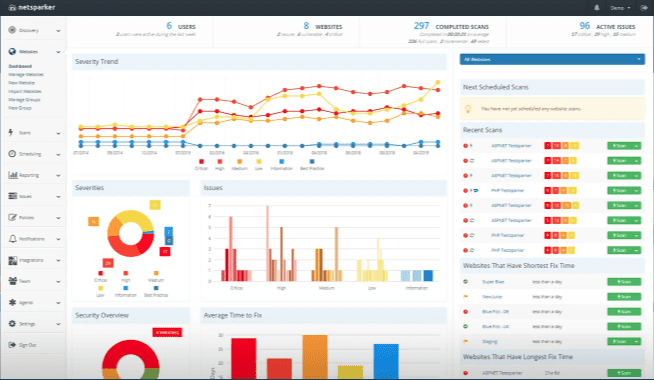

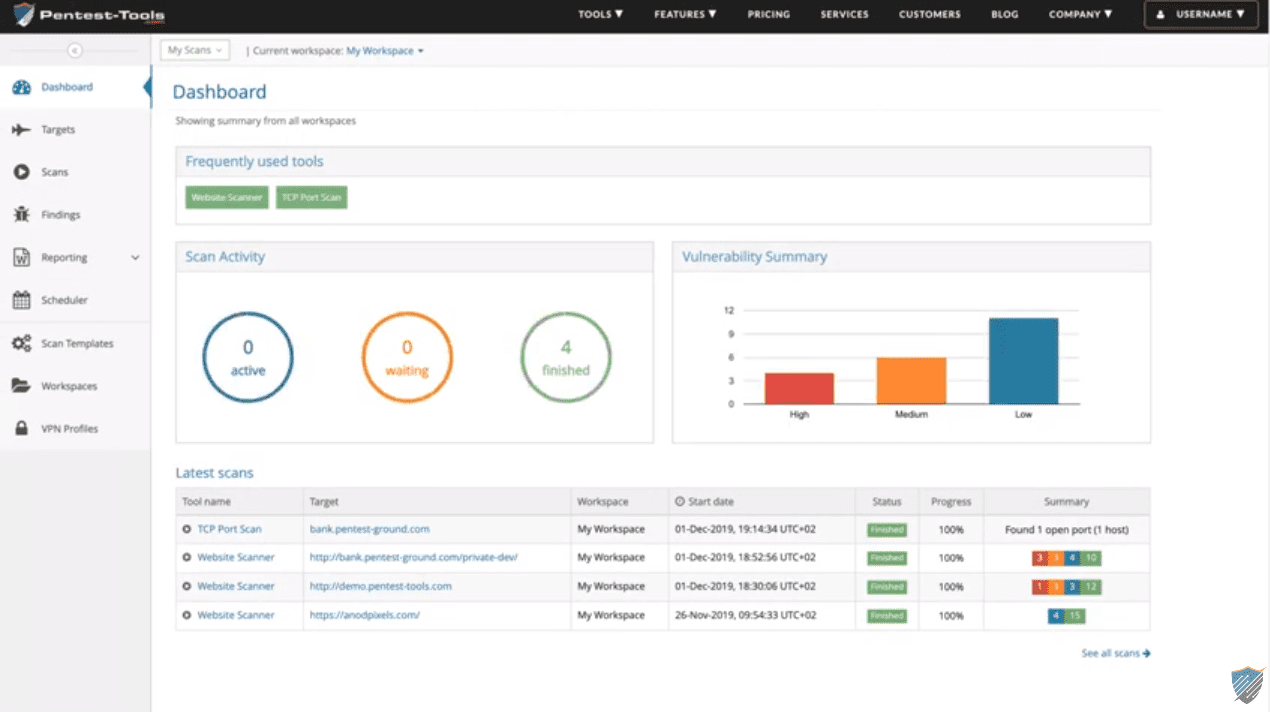

Instrumentpanelen är ganska intuitiv och ger en hälsosam inblick i alla genomförda skanningar och de varierande svårighetsgraderna.

Hotskanning kan också schemaläggas. På samma sätt har verktyget en rapporteringsfunktion som gör att en testare kan generera sårbarhetsrapporter från de skanningar som utförs.

Google SCC

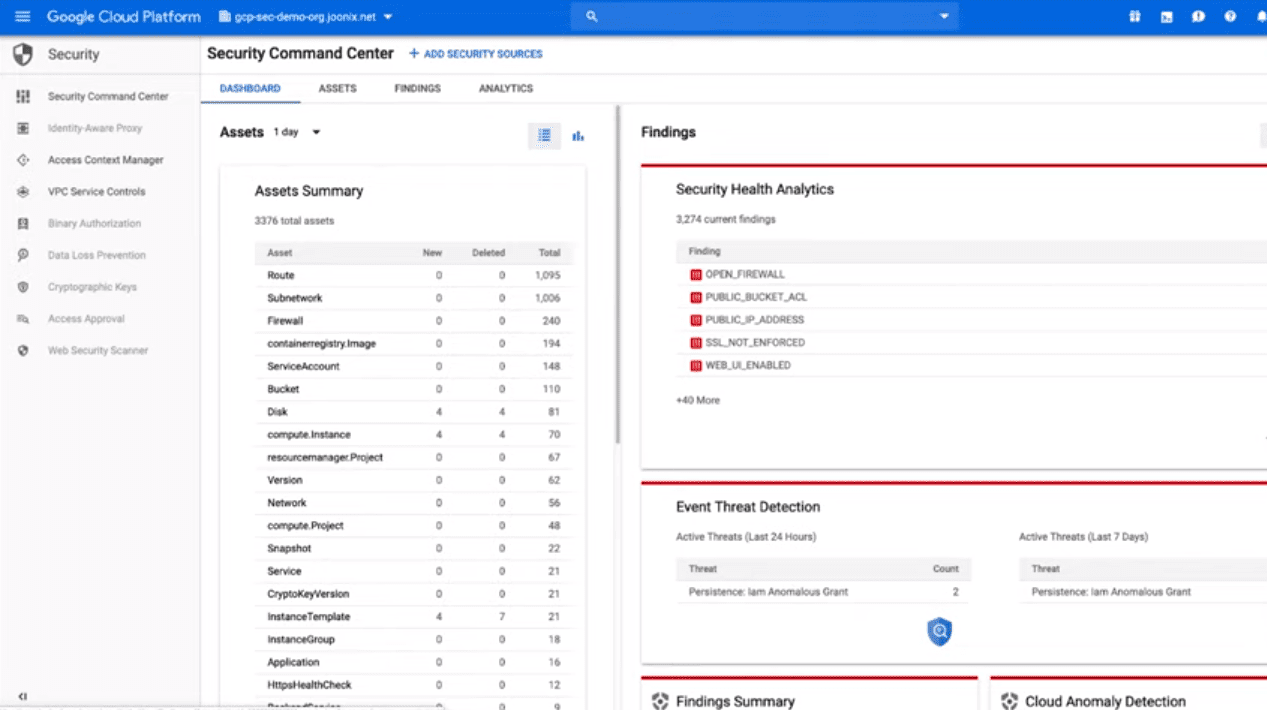

Säkerhetskommandocenter (SCC) är en säkerhetsövervakningsresurs för Google Cloud.

Detta ger Google Cloud-användare möjlighet att ställa in säkerhetsövervakning för sina befintliga projekt utan extra verktyg.

SCC innehåller en mängd olika inbyggda säkerhetskällor. Inklusive

- Cloud Anomaly Detection – Användbar för att upptäcka felaktiga datapaket som genereras från DDoS-attacker.

- Cloud Security Scanner – Användbar för att upptäcka sårbarheter som Cross-site Scripting (XSS), användning av klartextlösenord och inaktuella bibliotek i din app.

- Cloud DLP Data Discovery – Detta visar en lista över lagringshinkar som innehåller känslig och/eller reglerad data

- Forseti Cloud SCC Connector – Detta gör att du kan utveckla dina egna anpassade skannrar och detektorer

Det inkluderar även partnerlösningar som CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze. Alla som kan integreras i Cloud SCC.

Slutsats

Webbplatssäkerhet är utmanande, men tack vare verktygen som gör det enkelt att ta reda på vad som är sårbart och minska onlineriskerna. Om inte redan, prova ovanstående lösning idag för att skydda din onlineverksamhet.