Säkerhetslösningar för mjukvaruförsörjningskedjan är avgörande för att minska riskerna och skydda dina system mot potentiellt skadliga attacker.

Under senare år har säkerheten blivit en kritisk angelägenhet för både företag och privatpersoner, mot bakgrund av den eskalerande frekvensen av cyberattacker. Dessa attacker kan drabba alla typer av organisationer, enheter, system, IT-infrastrukturer och, inte minst, mjukvaruförsörjningskedjan.

Moderna mjukvaruförsörjningskedjor omfattar en mängd olika komponenter, såsom befintliga bibliotek, CI/CD-system, öppna källkodsarkiv, versionskontrollsystem, distributionsplattformar, övervakningsverktyg och testinstrument.

Den komplexitet som är inblandad i att bygga en mjukvarulösning, där kod dessutom ofta återanvänds i flera projekt, ökar attackytan för illasinnade aktörer som ständigt söker efter sårbarheter i de system som används.

När sådana sårbarheter upptäcks, utnyttjas de, vilket kan leda till dataintrång, infektion med skadlig programvara, ransomware-attacker och andra skadliga scenarier.

Därför är det av yttersta vikt för organisationer, utvecklare och mjukvaruleverantörer att stärka säkerheten inom sina mjukvaruleveranskedjor.

I den här artikeln kommer vi att utforska hur attacker på mjukvaruleveranskedjan ser ut, varför det är nödvändigt att säkra dessa kedjor och de bästa tillgängliga säkerhetslösningarna för att minimera riskerna.

Låt oss sätta igång!

Vad menas med säkerhet i mjukvaruförsörjningskedjan?

En mjukvaruförsörjningskedja består av alla system, processer, verktyg och resurser som ingår i utvecklingen av en applikation under hela dess mjukvaruutvecklingslivscykel (SDLC).

Säkerhet i mjukvaruförsörjningskedjan innebär att man skyddar alla dessa system, komponenter och metoder. Det kan handla om allt från protokoll, gränssnitt och egenutvecklad eller tredjepartskod till externa verktyg, infrastruktursystem och distributionssystem.

Källa: Mirantis

Precis som andra delar av din organisation är din leveranskedja sårbar för angrepp. I en attack på leveranskedjan letar hackare efter och utnyttjar sårbarheter i dina system och processer för att infiltrera kedjan. Detta kan orsaka dataintrång och andra säkerhetsrisker.

Några vanliga typer av attacker på mjukvaruleveranskedjan inkluderar:

- Ett komprometterat CI/CD-system som påverkar byggservrar, distributionsverktyg, testramverk och kodarkiv.

- Inbäddning av skadlig kod i verktyg med öppen källkod, till exempel genom skadliga commit till kodrepository.

- Felaktiga konfigurationer i CI/CD-miljöer under distribution och testning.

Här är några uppmärksammade exempel på attacker på mjukvaruförsörjningskedjan:

- SolarWinds-attacken: Hackare utnyttjade en sårbarhet i Orion-plattformen, vilket påverkade över 30 000 organisationer globalt.

- CodeCov-intrånget: I april 2021 komprometterades granskningsverktyget CodeCov, vilket resulterade i spridda effekter för dess användare.

- Mimecast-attacken: Angripare lyckades få tillgång till ett av Mimecasts digitala autentiseringscertifikat.

Varför är säkerheten i mjukvaruförsörjningskedjan viktig?

Som vi såg i exemplen ovan kan en enda sårbarhet i koden leda till omfattande intrång med långtgående konsekvenser för både individer och organisationer.

När utvecklingsteam distribuerar programvara, oavsett om det är för kommersiellt eller internt bruk, är produktens säkerhet av största vikt. Detta inkluderar även kod som de inte själva har skrivit och de tredjepartsverktyg som används. Att blint lita på externa resurser kan utgöra ett säkerhetshot om de innehåller sårbarheter.

Säkerhet i mjukvaruförsörjningskedjan handlar om att se till att all kod, verktyg och resurser håller högsta säkerhetsstandard, är oförfalskade, uppdaterade och fria från sårbarheter eller skadlig kod.

För att uppnå detta måste varje mjukvarukomponent kontrolleras under hela SDLC, inklusive intern kod, öppen källkod, protokoll, gränssnitt, utvecklingsverktyg, outsourcade tjänster och andra resurser som används i mjukvaruutvecklingen.

En heltäckande och tillförlitlig säkerhetslösning för mjukvaruförsörjningskedjan kan lindra problem genom att skanna programvaran efter kända sårbarheter och implementera nätverksskyddsmekanismer.

Dessa verktyg bidrar till att förebygga obehöriga ändringar och åtkomst, och därmed förhindra hot och attacker.

Låt oss nu undersöka några av de mest effektiva säkerhetsverktygen för mjukvaruförsörjningskedjan.

Slim.ai

Slim.ai erbjuder en plattform för att snabbt och säkert bygga behållare, vilket skyddar din mjukvaruförsörjningskedja utan att du behöver skriva ny kod.

Verktyget hjälper till att automatiskt upptäcka och eliminera sårbarheter i containerbaserade applikationer innan de når produktionsfasen. Detta säkerställer även att dina programvaruarbetsbelastningar är skyddade under produktionsfasen.

Slim.ai stärker och optimerar dina containrar samtidigt som det förenklar hanteringen. Du får detaljerad information om innehållet i dina containrar genom djupgående analyser av paket, metadata och lager.

Genom att integrera Slim.ai sömlöst i dina CI/CD-pipelines kan du automatisera processer, vilket sparar tid och minskar säkerhetsrisker utan manuell hantering.

Slim Starter Kit innehåller mallar som kan användas för att bygga applikationer på valfritt språk eller ramverk. Med containerintelligens kan du granska bildkonstruktion, paketdetaljer och sårbarheter, vilket ger värdefull insikt i din säkerhetsposture och hjälper dig att skapa optimerade bilder.

Docker Wasm

Wasm är ett lättviktigt, snabbt och modernt alternativ till de traditionella Windows- eller Linux-behållare som används i Docker. Docker och Wasm tillsammans gör det enklare att bygga, köra och dela moderna applikationer med ökad säkerhet.

Det finns många fördelar med att använda Docker för att säkra mjukvaruleveranskedjan. Docker gör mjukvaruutvecklingen mer förutsägbar och effektiv genom att automatisera uppgifter och eliminera behovet av repetitiva konfigurationsprocesser. Hela livscykeln för mjukvaruutveckling blir snabbare, enklare och mer portabel.

Docker tillhandahåller en komplett end-to-end-plattform som erbjuder API:er, CLI:er och användargränssnitt med inbyggda säkerhetsfunktioner, vilket underlättar en effektiv SDLC-process.

- Docker-bilder gör det enkelt att skapa applikationer på Mac och Windows.

- Använd Docker Compose för att bygga applikationer som består av flera containrar.

- Paketera programvara som portabla containerbilder som fungerar konsekvent i olika miljöer, som AWS ECS, Google GKE, Azure ACI, Kubernetes, och andra.

- Integrera med olika verktyg i hela mjukvaruutvecklingspipelinen, inklusive CircleCI, GitHub, VS Code, och andra.

- Anpassa bildåtkomst för utvecklare genom rollbaserade åtkomstkontroller (RBAC) och få insikt i aktivitetshistorik med Docker Hub Audit Logs.

- Öka innovationen genom att underlätta samarbete mellan utvecklare och teammedlemmar, samt möjliggöra enkel publicering av bilder på Docker Hub.

- Distribuera applikationer oberoende av varandra med olika containertekniker och programmeringsspråk. Detta minimerar konflikter mellan bibliotek, ramverk och språk.

- Använd Docker Compose CLI för att bygga applikationer snabbare. Du kan starta dem snabbt i molnet med Azure ACI eller AWS ECS, eller lokalt.

CycloneDX

CycloneDX är en modern standard för full-stack BOM (Bill of Materials) som erbjuder avancerade funktioner för att säkra leveranskedjor från online-hot och attacker.

Den stöder:

- Hardware Bill of Materials (HBOM): För inventering av hårdvarukomponenter i ICS, IoT och andra uppkopplade och inbäddade enheter.

- Software Bill of Materials (SBOM): För inventering av mjukvarutjänster och komponenter och deras beroenden.

- Operations Bill of Materials (OBOM): För full-stack runtime-inventeringskonfigurationer, miljöer och ytterligare beroenden.

- Software-as-a-Service (SaaSBOM): För inventering av slutpunkter, tjänster, klassificeringar och dataflöden i molnbaserade applikationer.

- Vulnerability Exploitability eXchange (VEX): För att kommunicera hur sårbara komponenter kan utnyttjas i produkter.

- Vulnerability Disclosure Reports (VDR): För att kommunicera kända och okända sårbarheter som påverkar tjänster och komponenter.

- BOV: För att dela data om sårbarheter mellan källor för underrättelse och system.

CycloneDX stöds av OWASP Foundation och förvaltas av CycloneDX Core Working Group. Det stöds också av en global informationssäkerhetsgemenskap.

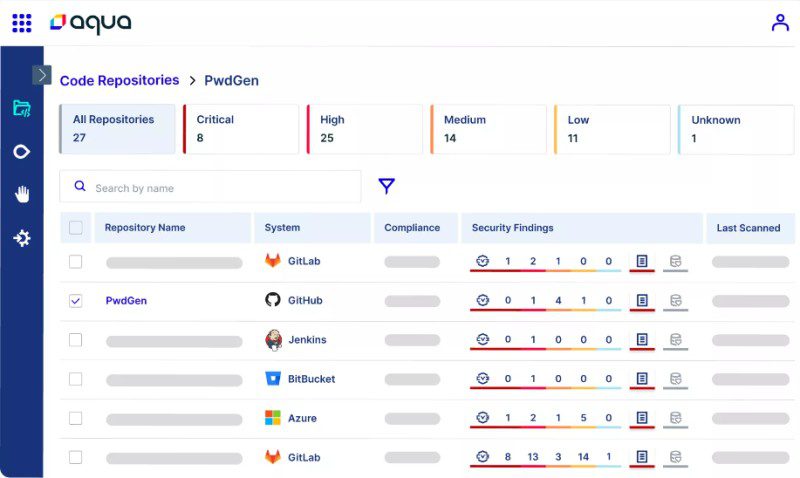

Aqua

Aqua erbjuder en komplett livscykelsäkerhet för mjukvaruleveranskedjan. Det kan skydda alla länkar i din mjukvaruförsörjningskedja för att minimera attackytor och upprätthålla kodintegritet.

Med Aqua kan du identifiera risker och sårbarheter i alla faser av mjukvarulivscykeln genom att skanna bilder och kod. Verktyget upptäcker även avslöjade hemligheter, felkonfigurationer i IaC och skadlig programvara, vilket förhindrar att problem eskalerar till produktionsfasen.

Du kan skydda dina processer och system i hela leveranskedjan för att utveckla och leverera din programvara till produktion. Aqua hjälper dig att övervaka säkerhetsposturen i dina DevOps-verktyg och se till att säkerhetskontroller är på plats.

Funktioner och fördelar:

- Universell kodskanning: Aqua kan skanna hela din källkod på bara några minuter och upptäcka sårbarheter, säkerhetsbrister, licensproblem med öppen källkod och mer. Regelbunden kodskanning ger tidig varning om nya risker i samband med kodändringar. Med Aqua Trivy Premium får du konsekventa resultat genom hela SDLC.

- Varningar i arbetsflödet: Få aviseringar direkt i IDE, Source Code Management-system (SCM) som kommentarer till pull-förfrågningar, molnförråd och CI-pipelines, redan innan programvaran släpps.

- Övervakning av beroenden med öppen källkod: Aqua graderar alla dina paket med öppen källkod baserat på popularitet, risker, underhåll och kvalitet. Utvecklare meddelas om kritiskt farliga paket introduceras. Detta hjälper till att säkerställa en enhetlig kvalitetsnivå i hela organisationen, innan ny kod läggs till.

- Pipelinesäkerhet: Få full insyn i dina CI-pipelines och navigera genom alla versioner som leder till produktionsmiljön. Implementera Static Pipeline Analysis för varje pipeline (t.ex. GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI) och förstå varje instruktion.

- Nästa generations SBOM: Gå bortom grundläggande SBOM-skapande och registrera varje steg från utvecklarens kodförändring till byggprocessen och genereringen av den slutliga artefakten. Kodsignering gör det möjligt att verifiera kodhistoriken och säkerställa att genererad kod är identisk med den som hamnar i utvecklingsverktygskedjan.

- Hantera CI/CD-posture: Aqua hjälper dig att upptäcka och lösa kritiska felkonfigurationer i din DevOps-plattform (t.ex. Jenkins, GitHub) och implementera Zero-Trust-säkerhet. Verktyget upprätthåller principen om minsta behörighet för att granska behörigheter i hela SDLC. Det kan också implementera Separation of Duties (SoD) för att minska säkerhetsrisker samtidigt som efterlevnaden säkerställs.

Dessutom kan du skapa och upprätthålla förtroende genom att skapa digitalt signerade SBOM:er och använda integritetsgrindar för att verifiera artefakter i CI/CD-pipelinen. Detta bidrar till att säkerställa att endast godkänd kod når produktionsfasen.

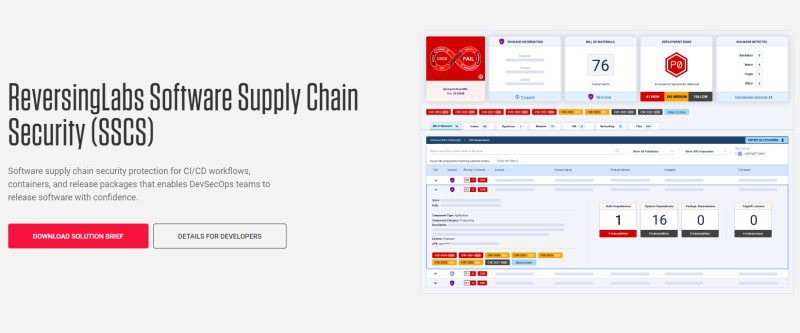

ReversingLabs

ReversingLabs erbjuder avancerad säkerhet för mjukvaruförsörjningskedjan (SSCS) för dina CI/CD-arbetsflöden, releasepaket och containrar, vilket gör det möjligt för DevSecOps-team att driftsätta applikationer med större trygghet.

Med verktyget kan du snabbt analysera större versioner, öppna källkodsbibliotek, tredjepartsprogramvara och containrar för hot. Du kan också upptäcka, åtgärda och prioritera högriskhot som döljer sig i programvaruberoenden.

ReversingLabs erbjuder anpassningsbara godkännandeprinciper för att säkerställa programvarans säkerhet innan den driftsätts. Verktyget sköter säkerheten under hela SDLC – från kontroll av källkod till hantering av beroenden i programvarukomponenter, CI/CD-processen och releasebilder.

Med ReversingLabs kan du enkelt upptäcka och åtgärda risker, komprometterade delar, skadliga paket, hemliga exponeringar och andra typer av hot i varje steg av organisationens mjukvaruutvecklingslivscykel.

Du kan också skydda dina kunder från oönskad manipulation, t.ex. otillåtna ändringar, bakdörrar och skadlig kod.

Verktyget erbjuder smidiga integrationer i leveranspipelinen. Integrationerna gör det möjligt att lösa högriskhot snabbare och i ett tidigt skede. ReversingLabs är en värdefull investering för både utvecklings- och SOC-team.

Snyk

Stärk säkerheten i din mjukvaruförsörjningskedja med Snyk, som hjälper till att skydda kritiska programvarukomponenter som containerbilder, öppna källkodsbibliotek, utvecklarverktyg och molninfrastruktur.

Snyk hjälper dig att förstå och hantera säkerheten i din leveranskedja genom att spåra beroenden, säkerställa säker design och åtgärda sårbarheter. Detta säkerställer att programvara designas med säkerhet i åtanke redan från början.

Med Snyk kan du spåra popularitet, underhåll och säkerhet för över 1 miljon öppna källkodspaket i olika ekosystem.

Genom att skanna programvaran kan du skapa en stycklista för att identifiera komponenter och deras interaktioner. Snyk hjälper dig att snabbare åtgärda säkerhetsrelaterade problem.

- Snyk Vulnerability Database och Snyk Advisor ger användbar och uppdaterad information om kritiska problem och hur man kan förebygga dem. Detta gör det enklare att hantera säkerhetshot innan projektet ens har börjat.

- Snyks granskningstjänster, Snyk Container och Snyk Open Source, kan analysera projekt och skapa SBOM:er som innehåller listor över kända sårbarheter, öppna källkodspaket och åtgärdsrekommendationer.

- Snyk integreras med flera verktyg, arbetsflöden och pipelines för att ge säkerhet i mjukvaruförsörjningskedjan. Integrationer inkluderar PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack och många fler.

Snyk stöds också av ledande system för säkerhetsinformation och erbjuder verktyg för att säkra dina beroenden i öppen källkod, anpassad kod, molninfrastruktur och containrar från en enda plattform.

Slutsats

Hoten på nätet växer och utgör allt större risker för företag, tillgångar och människor. Om du är en mjukvaruutvecklare eller ett företag som arbetar med mjukvaruutveckling måste du förbättra säkerheten i din mjukvaruförsörjningskedja genom att utnyttja de metoder och verktyg som beskrivs ovan. Dessa verktyg kan skydda hela din mjukvaruförsörjningskedja genom att effektivt minimera hot.

Du kan även utforska DevSecOps-verktyg.