Ta reda på om ditt GitHub-förråd innehåller känslig information som lösenord, hemliga nycklar, konfidentiell information etc.

GitHub används av miljontals användare för att hosta och dela koder. Det är fantastiskt, men ibland kan du/utvecklare/kodägare av misstag dumpa konfidentiell information i ett offentligt arkiv, vilket kan vara en katastrof.

Det finns många incidenter där konfidentiell data läckt ut på GitHub. Du kan inte eliminera mänskliga fel men kan vidta åtgärder för att minska det.

Hur säkerställer du att ditt förråd inte innehåller ett lösenord eller nyckel?

Enkelt svar – förvara inte.

Som en bästa praxis bör man använda hemlig hanteringsprogramvara för att lagra all känslig information.

Men i verkligheten kan du inte kontrollera andras beteende om du arbetar i ett team.

BTW, om du använder Git för att initiera och distribuera din applikation, skapar den .git-mappen, och om den är tillgänglig via Internet kan den avslöja känslig bekräftelse – som du inte vill ha och bör överväga att blockera .git URI.

Följande lösningar hjälper dig att hitta fel i ditt arkiv.

Innehållsförteckning

Hemlig skanning

GitHubs hemliga skanningsfunktion är ett kraftfullt verktyg som upptäcker oavsiktliga hemligheter gömda i din kod, vilket skyddar mot dataläckor och kompromisser. Det fungerar sömlöst för både offentliga och privata arkiv, och kammar noggrant igenom varje skrymsle för att avslöja eventuella hemligheter.

Men dess förmåga fortsätter. När en hemlighet upptäcks, vidtar GitHub proaktiva åtgärder genom att varna respektive tjänsteleverantörer och uppmana dem att snabbt minska eventuella risker. När det gäller privata arkiv, går GitHub det lilla extra genom att meddela organisationsägare eller administratörer, för att säkerställa att rätt personer inom ditt team omedelbart blir medvetna om situationen.

För att ge kontinuerlig synlighet visas varningar tydligt i förvaret, vilket fungerar som en tydlig signal för dig och ditt team att vidta snabba åtgärder. GitHubs hemliga skanningsfunktion fungerar som din vaksamma allierade och arbetar flitigt för att säkerställa att ingen hemlighet går obemärkt förbi och att dina projekt förblir säkra.

Omfamna kraften i hemlig skanning och kod med tillförsikt, i vetskap om att din känsliga information är skyddad.

Git Secrets

Låt mig presentera dig för git-secrets, ett verktyg som kan rädda oss från pinsamheten att av misstag lägga till hemligheter till våra Git-förråd. Den skannar commits, commit-meddelanden och sammanslagningar för att förhindra hemligt läckage i vår kod.

För att komma igång med Windows kör vi helt enkelt install.ps1 PowerShell-skriptet. Den kopierar nödvändiga filer till en installationskatalog och lägger till dem i vår användar PATH. Detta gör git-hemligheter lättillgängliga från var som helst i vår utvecklingsmiljö.

När git-secrets väl har installerats blir git-secrets vår vaksamma väktare, som kontrollerar om något commit-, commit-meddelande eller merge-historik matchar våra konfigurerade förbjudna mönster. Om den upptäcker en matchning, avvisar den befälet, vilket förhindrar att känslig information glider mellan stolarna.

Vi kan lägga till reguljära uttrycksmönster till en .gitallowed-fil i förvarets rotkatalog för att finjustera git-secrets. Detta hjälper till att filtrera bort alla rader som kan utlösa en varning men som är legitima, vilket ger rätt balans mellan säkerhet och bekvämlighet.

När du skannar en fil extraherar git-secrets alla rader som matchar förbjudna mönster och ger detaljerad information, inklusive filsökvägar, radnummer och de matchade linjerna. Den kontrollerar också om de matchade linjerna matchar våra registrerade tillåtna mönster. Bekräftelsen eller sammanfogningen anses vara säker om tillåtna mönster tar bort alla flaggade linjer. Däremot blockerar git-secrets processen om några matchade linjer inte matchar ett tillåtet mönster.

När vi använder git-hemligheter måste vi vara försiktiga. Förbjudna mönster bör inte vara för breda och tillåtna mönster bör inte vara för tillåtande. Att testa våra mönster med hjälp av ad-hoc-anrop till git-hemligheter – scan $filnamn säkerställer att de fungerar som avsett.

Om du är sugen på att dyka djupare in i git-hemligheter eller vill bidra till dess utveckling, hittar du projektet på GitHub. Det är ett projekt med öppen källkod som uppmuntrar samhällsbidrag. Gå med i gemenskapen och gör skillnad!

Med git-hemligheter kan vi koda tryggt, med vetskapen om att oavsiktliga hemligheter inte kommer att äventyra våra projekt. Låt oss anamma detta verktyg och hålla vår känsliga information säker.

Repoövervakare

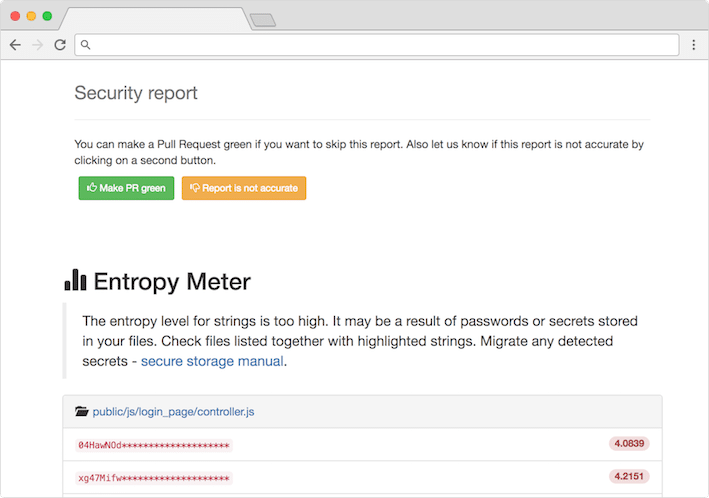

Jag har den här spännande nyheten: Repo-supervisor är ett kraftfullt verktyg som upptäcker hemligheter och lösenord i din kod. Att installera det är enkelt – lägg helt enkelt till en webhook till ditt GitHub-förråd. Repo-supervisor erbjuder två lägen: skanna pull-förfrågningar på GitHub eller skanna lokala kataloger från kommandoraden. Välj det läge som passar dig bäst.

För att ge dig ut på din resa med git-hemligheter, besök helt enkelt GitHub-förvaret och ladda ner den senaste versionen. Där kommer du att upptäcka paket som är skräddarsydda för AWS Lambda-distribution och ett användarvänligt CLI-läge. Med CLI-läget kan du dyka direkt in utan någon extra inställning, medan pull request-läget kräver implementering till AWS Lambda. Välj det alternativ som passar dina behov och börja utnyttja kraften hos git-hemligheter för att stärka säkerheten för din kodbas!

I CLI-läge, ange en katalog som ett argument, och Repo-supervisor skannar filtyper som stöds och bearbetar varje fil med en tokenizer som är specifik för dess typ. Den kör säkerhetskontroller på extraherade strängar och ger tydliga rapporter i vanlig text eller JSON-format.

För pull request-läge bearbetar Repo-supervisor webhook-nyttolaster, extraherar modifierade filer och utför säkerhetskontroller av de extraherade strängarna. Om problem upptäcks ställer den in CI-statusen till fel, länkar till rapporten. Inga problem innebär en framgångsrik CI-status.

Repo-supervisor är en fantastisk kodinspektör som håller våra hemligheter och lösenord säkra. Det säkerställer integriteten hos vår kodbas, vilket är avgörande i våra yrkesliv.

Ge Repo-supervisor ett försök! Installera den, konfigurera webhook och låt den söka efter hemligheter och lösenord. Njut av det extra lagret av säkerhet!

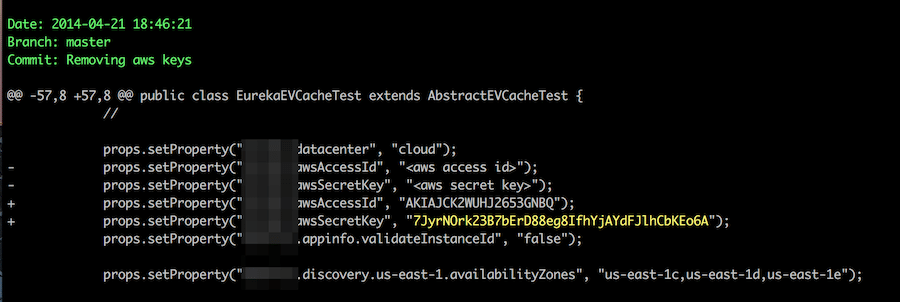

Tryffel Hog

Tillåt mig att presentera dig för ett otroligt verktyg som heter Truffle Hog. Betrakta det som din lojala kodkompis, som flitigt nosar upp alla spår av känslig information som lurar i dina arkiv. Truffle Hog är en mästare på att gräva djupt i ditt projekts historia och noggrant skanna efter potentiella läckor av värdefulla hemligheter som API-nycklar och lösenord.

Med sin arsenal av högentropikontroller och regexmönster är det här verktyget redo att upptäcka dessa dolda skatter och säkerställa att din kod förblir säker. Säg adjö till hemliga läckor och omfamna det vaksamma skyddet från Truffle Hog!

Och här är det bästa: Truffle Hogs senaste version är packad med många nya kraftfulla funktioner. Den har nu över 700 referensdetektorer som aktivt verifierar mot sina respektive API:er. Den stöder också scanning av GitHub, GitLab, filsystem, S3, GCS och Circle CI, vilket gör den otroligt mångsidig.

Inte nog med det, TruffleHog har nu inbyggt stöd för omedelbar verifiering av privata nycklar mot miljontals GitHub-användare och miljarder TLS-certifikat med sin banbrytande Driftwood-teknik. Den kan till och med skanna binärfiler och andra filformat, vilket säkerställer att ingen sten lämnas ovänd.

Dessutom är TruffleHog tillgänglig som både en GitHub Action och en pre-commit hook, som sömlöst integreras i ditt utvecklingsarbetsflöde. Den är designad för att vara bekväm och användarvänlig och ger ett extra lager av säkerhet utan att orsaka onödigt krångel.

Med Truffle Hog i din verktygslåda kan du tryggt skydda din kod från oavsiktlig exponering och hålla dina hemligheter inlåsta. Så ge Truffle Hog ett försök och låt det göra sin magi för att skydda dina projekt.

Git Hound

GitHound går utöver begränsningarna för andra verktyg genom att dra nytta av GitHub-kodsökning, mönstermatchning och sökning i commit-historik. Den kan söka i hela GitHub, inte bara specifika förråd, användare eller organisationer. Hur coolt är inte det?

Låt oss nu dyka in i dess fantastiska funktioner. Git Hound använder GitHub/Gist-kodsökning, vilket gör att den kan lokalisera känslig information spridd över GitHubs stora vidd, uppladdad av vem som helst. Det är som att ha en skattkarta för att avslöja potentiella sårbarheter.

Men GitHound slutar inte där. Den upptäcker känslig data genom att använda mönstermatchning, kontextuell information och strängentropi. Den gräver till och med djupt in i historiken för att hitta felaktigt raderade hemligheter, vilket säkerställer att ingen sten lämnas ovänd.

För att förenkla ditt liv, innehåller GitHound ett poängsystem som filtrerar bort vanliga falska positiva resultat och optimerar sitt sökande efter intensiv grävning av förvar. Den är utformad för att spara tid och ansträngning.

Och gissa vad? Git Hound är utrustad med base64-detekterings- och avkodningsmöjligheter. Den kan avslöja dolda hemligheter kodade i base64-format, vilket ger dig en extra fördel i din jakt på känslig information.

Dessutom erbjuder GitHound alternativ för att integrera den i större system. Du kan generera JSON-utdata och anpassa regexes enligt dina specifika behov. Det handlar om flexibilitet och att ge dig möjlighet att bygga vidare på dess grund.

Låt oss nu prata om dess spännande användningsfall. I företagsvärlden blir GitHound ovärderlig för att söka efter exponerade kund-API-nycklar. Det hjälper till att skydda känslig information och garanterar högsta säkerhetsnivå.

För buggprisjägare är Git Hound en spelväxlare. Det låter dig söka efter läckta API-tokens för anställda, vilket hjälper dig att upptäcka sårbarheter och tjäna de välförtjänta belöningarna. Är inte Git Hound fantastisk?

Gitleaks

Gitleaks är designad för att göra ditt liv enklare. Det är en lättanvänd, allt-i-ett-lösning som upptäcker hemligheter, oavsett om de är begravda i din kods förflutna eller nutid. Säg adjö till risken att exponera lösenord, API-nycklar eller tokens i dina projekt.

Att installera Gitleaks är enkelt. Du kan använda Homebrew, Docker eller Go, beroende på vad du föredrar. Dessutom erbjuder den flexibla implementeringsalternativ. Du kan ställa in den som en pre-commit hook direkt i ditt arkiv eller dra fördel av Gitleaks-Action för att integrera den sömlöst i dina GitHub-arbetsflöden. Allt handlar om att hitta den inställning som passar dig bäst.

Låt oss nu prata om kommandona som Gitleaks erbjuder. Först har vi kommandot ”detect”. Detta kraftfulla kommando gör att du kan skanna arkiv, kataloger och enskilda filer. Oavsett om du arbetar på din egen maskin eller i en CI-miljö, har Gitleaks dig täckt. Det ser till att ingen hemlighet glider mellan stolarna.

Men det är inte allt. Gitleaks tillhandahåller också kommandot ”skydda”. Det här kommandot skannar uttryckligen oengagerade ändringar i dina Git-förråd. Det fungerar som din sista försvarslinje och förhindrar att hemligheter oavsiktligt begås. Det är ett skydd som håller din kod ren och säker.

Tines, ett pålitligt namn i branschen, sponsrar Gitleaks. Med deras stöd fortsätter Gitleaks att utvecklas och förbättras, vilket ger dig de bästa hemliga upptäcktsmöjligheterna.

Så, mina unga proffs, låt inte hemligheter äventyra era projekt. Installera det, ställ in det och låt det göra det hårda arbetet med att skanna och skydda dina arkiv

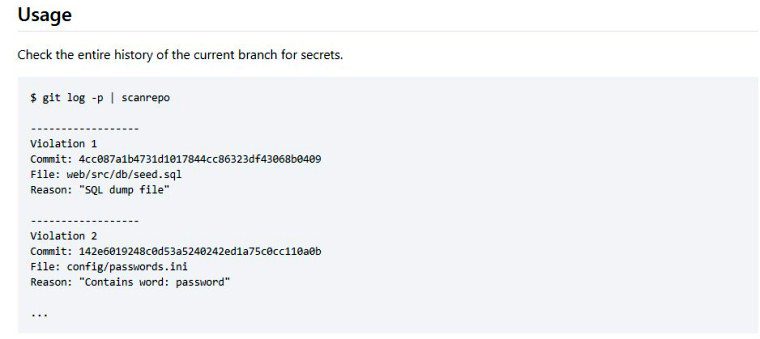

Repo Security Scanner

Repo-säkerhetsskannern är ett ovärderligt kommandoradsverktyg som är utformat för att hjälpa till att identifiera oavsiktligt engagerad känslig data, såsom lösenord, tokens, privata nycklar och andra hemligheter, i ditt Git-förråd.

Detta kraftfulla verktyg ger dig möjlighet att proaktivt upptäcka och åtgärda potentiella säkerhetsbrister som uppstår till följd av oavsiktlig inkludering av konfidentiell information i din kodbas. Genom att använda reposäkerhetsskannern kan du säkerställa integriteten hos ditt förvar och skydda dina känsliga data från obehörig åtkomst.

Repo Security Scanner fördjupar sig utan ansträngning i hela förvarets historia och presenterar snabbt omfattande skanningsresultat. Genom att utföra grundliga skanningar ger det dig möjlighet att proaktivt identifiera och snabbt åtgärda potentiella säkerhetsbrister som kan uppstå från avslöjade hemligheter i programvara med öppen källkod.

Git Guardian

GitGuardian är ett verktyg som gör det möjligt för utvecklare, säkerhets- och efterlevnadsteam att övervaka GitHub-aktivitet i realtid och identifiera sårbarheter på grund av exponerade hemligheter som API-tokens, säkerhetscertifikat, databasuppgifter, etc.

GitGuardian låter teamen genomdriva säkerhetspolicyer i privat och offentlig kod och andra datakällor.

GitGuardian huvudfunktioner är;

- Verktyget hjälper till att hitta känslig information, såsom hemligheter i den privata källkoden,

- Identifiera och åtgärda känsliga dataläckor på offentliga GitHub.

- Det är ett effektivt, transparent och lätt att ställa in hemligt upptäcktsverktyg.

- Bredare täckning och omfattande databas för att täcka nästan all känslig information i riskzonen.

- Sofistikerade mönstermatchningstekniker som förbättrar upptäcktsprocessen och effektiviteten.

Slutsats

Jag hoppas att detta ger dig en idé om att hitta känslig data i GitHub-förvaret. Om du använder AWS, kolla in den här artikeln för att skanna AWS-säkerhet och felkonfiguration. Håll utkik efter fler spännande verktyg som kommer att förbättra ditt yrkesliv. Lycka till med kodningen och håll hemligheterna inlåsta! 🔒