Hackare och cyberbrottslingar blir mer sofistikerade i dessa dagar, vilket gör det absolut nödvändigt att organisationer ligger före med skadliga medel och säkerställer högsta möjliga säkerhet.

Det primära målet för cyberbrottslingar är att skaffa data, som känslig kund- och företagsinformation, för skadliga syften. Hackare använder flera typer av attacker, som skadlig programvara, nätfiske och DDoS, för att komma åt företagets nätverk och äventyra dess data.

Och de gör detta genom attackvektorer, som inkluderar stulna referenser, virus, ransomware och mer.

Dessa cyberattacker kostar organisationer hundratals miljoner. Till exempel antyder kostnadsrapporten för 2022 att den genomsnittliga globala kostnaden för dataintrång är cirka 4,35 miljoner dollar, vilket gör det viktigt för organisationer att planera och minska potentialen för dessa attackvektorer.

I den här bloggen kommer vi att se exakt vad attackvektorer betyder, exempel och typer av attackvektorer, hur de skiljer sig från en attackyta och vilka åtgärder du kan vidta för att minimera riskerna och potentialen med attackvektorer för att behålla din organisations nätverk tryggt och säkert.

Innehållsförteckning

Vad är en attackvektor inom cybersäkerhet?

Attackvektorer, även kallade hotvektorer, är de medel eller vägar cyberangripare använder för att få olaglig åtkomst och penetrera nätverket, applikationen eller användarkontot för att utnyttja nätverkssårbarheter.

Enkelt uttryckt är en attackvektor en väg cyberbrottslingar tar för att nå ett mål (som en organisations nätverk) för att utföra en cyberattack.

Dessa rutter och medel kan inkludera svaga anställdas autentiseringsuppgifter, skadlig programvara, insiderhot, etc.

Flera enheter är ansvariga för att utnyttja dessa attackvektorer, inklusive illvilliga hackare, konkurrenter, cyberspionagegrupper och till och med frustrerade eller upprörda tidigare anställda.

Oavsett enhet eller grupp av individer använder de attackvektorerna för att stjäla ditt företags konfidentiella information, pressa pengar från dina anställda eller störa din verksamhet helt.

Därför är det mycket viktigt att minska mängden och påverkan av attackvektorer på ditt företags nätverk, och du kan göra detta genom att minska attackytan.

Ofta förväxlar individer attackvektorer och ytor med att vara samma men skiljer sig tydligt. Låt oss se hur.

Attackvektor mot attackyta

Även om de två lagen ofta används omväxlande, är de inte samma sak.

En attackvektor ger hackare medel eller en ingångspunkt till målet eller företagets nätverk. En attackyta är området i ett system eller en organisations nätverk som har attackerats eller är känsligt för hackning.

Den utgör alla åtkomstpunkter, säkerhetsrisker och ingångspunkter som exponerar ditt nätverk och som en obehörig enhet kan använda för att komma in i ditt nätverk eller system.

Anställda och deras enheter är en del av en organisations attackyta eftersom hackare kan äventyra sina referenser och sårbarheter, som oparpad programvara, för att utnyttja nätverket. Därför består en attackyta av alla kända och okända sårbarheter över systemen, nätverket och hårdvarukomponenterna.

Ju mindre ditt organisationsnätverks attackyta, desto lättare är det att skydda nätverket.

Därför bör det första och främsta steget mot att säkerställa cybersäkerhet för din organisation vara att minimera nätverkets attackyta med hjälp av avancerade säkerhetslösningar, som Zero Trust Security och Multi-Factor Authentication.

Hur fungerar attackvektorer?

Attackvektorer fungerar genom att utnyttja sårbarheter och svagheter i ett systems försvar.

Generellt sett har hackare och cyberbrottslingar djup kunskap om de vanliga attackvektorerna som finns inom nätverket. Därför, för att bestämma ett sätt att rikta in sig på en av dessa säkerhetsvektorer, letar hackare först upp säkerhetshål med dessa attackvektorer för att kompromissa och penetrera dem.

Hackare kan hitta dessa sårbarheter i ett operativsystem (OS) eller datorprogram. Ett kryphål i säkerheten kan öppnas av flera anledningar, som en felaktig eller felkonfigurerad säkerhetskonfiguration eller ett programmeringsfel. Samtidigt kan ett säkerhetsintrång också inträffa på grund av stulna personaluppgifter.

Hackare skannar ständigt företags nätverk för att hitta kryphål i säkerheten och ingångspunkter till system, nätverk och applikationer. I vissa fall kan hackare också rikta in sig på interna anställda och sårbara användare som medvetet eller omedvetet delar med sig av sina konton eller IT-uppgifter, vilket möjliggör obehörig nätverksåtkomst.

Attackvektorer kan delas upp i två primära typer:

#1. Passiva attackvektorer

Dessa attackvektormissbruk är försök från hackare att få tillgång till systemet eller övervaka det för öppna portar och sårbarheter för att samla in detaljer om målet. Dessa attacker försöker komma åt informationen utan att påverka systemet eller ändra dess data och resurser, vilket gör dem svåra att upptäcka och identifiera.

I stället för att skada organisationens nätverk eller system, hotar dessa attacker alltså dess data och konfidentialitet. Exempel på passiva attacker inkluderar nätfiske, typosquatting och social ingenjörskonstbaserade attacker.

#2. Aktiva attackvektorer

Den aktiva attackvektorn utnyttjar försök att förändra en organisations system och störa dess normala drift.

Angriparna riktar sig alltså mot och utnyttjar systemets sårbarheter, såsom skadlig programvara, ransomware, DDoS-attacker, man-in-the-middle-attacker eller inriktning mot svaga användarlösenord och användaruppgifter.

Men även om dessa generaliserar attackvektortyperna, här är likheterna i hur de flesta attackvektorerna fungerar:

- Angriparen upptäcker ett potentiellt mål.

- Angriparen samlar in information om målet med hjälp av nätfiske, social ingenjörskonst, skadlig programvara, automatisk sårbarhetsskanning och OPSEC.

- Angripare försöker identifiera potentiella attackvektorer med hjälp av denna information för att skapa verktyg för att utnyttja dem.

- Med hjälp av dessa verktyg får angripare obehörig och oautentiserad åtkomst till systemet eller nätverket för att installera skadlig kod eller stjäla känslig information.

- Angripare övervakar nätverket, stjäl konfidentiell data och information eller använder datorresurser.

Vi kan bättre förstå attackvektorer och hur de fungerar genom att titta på typerna av attackvektorer.

Vilka typer av attackvektorer finns det?

Nätverksbaserade attackvektorer

De nätverksbaserade attackerna kontrolleras och startas från en annan skadlig enhet än den i attacken. De inkluderar DDoS-attacker, lösenordsbaserade attacker som svaga referenser, DNS-spoofing, sessionskapning och man-in-the-middle-attacker.

#1. Denial of Distributed Services (DDoS)-attacker

DDoS-attacker är cyberattacker där angriparen översvämmar eller överbelastas ett nätverk eller en server med internettrafik med hjälp av massor av bots, som försöker störa tjänsten för att göra den obrukbar. Detta gör det svårt för användare och kunder att komma åt ett företags tjänster och kan också få webbplatser att krascha och gå ner.

Hur man undviker dem: Att minska organisationens attackyta är ett idealiskt sätt att mildra DDoS-attacker. Du kan göra detta genom att begränsa direktåtkomst till system och applikationer och kontrollera åtkomst genom IAM-system (Identity and Access Management). Att använda brandväggar för att filtrera och undvika skadlig trafik och försvarsverktyg som trafikdifferentiering och regelbunden riskbedömning är ett annat sätt att förhindra DDoS-attacker.

#2. Svaga meriter

Lösenordsåteranvändning eller svaga lösenord och referenser är gateways för hackare och angripare att komma åt och penetrera ett nätverk.

Hur man undviker dem: Organisationer måste utbilda sina anställda om säkra lösenord och referenser, investera i en enda inloggning eller en lösenordshanterare och spåra lösenordshygien i hela företagets nätverk för att hitta och upptäcka högriskanvändare och deras enheter.

#3. DNS-spoofing

DNS-spoofing, eller DNS-förgiftning, är en cyberattack där angriparen riktar sig mot och korrumperar domännamnssystemet (DNS) för att peka domännamnet till en felaktig IP-adress, och omdirigerar användare till skadliga servrar eller webbplatser när de försöker komma åt en webbplats.

Så här undviker du dem: Du måste ställa in DNS Security Extensions (DNSSE) för att skydda din serverregistrator från extern manipulering. Du kan också förhindra DNS-spoofing genom att använda programvara för automatiserad patchhantering för att applicera patchar på DNS-servrar regelbundet och utföra noggrann DNS-trafikfiltrering.

#4. Man-i-mitten attacker

Denna attack utnyttjar det offentliga Wi-Fi-nätverket för att avlyssna trafik, avlyssna eller manipulera kommunikation mellan enheter.

Hur man undviker dem: Du kan förhindra MITM-attacker genom att utnyttja ett slutpunktssäkerhetssystem, använda ett multifaktorautentiseringssystem och använda robusta nätverkssäkerhetslösningar som Zero Trust Security, som säkrar ditt företagsnätverk från skadliga aktörer.

Webbaserade attackvektorer

De webbaserade attackerna inkluderar cross-site scripting (XSS) och SQL-injektionsattacker. De lurar användarna som använder webbsystem och tjänster som hotvektor.

#1. SQL-injektionsattacker

SQL-injektioner använder skadliga SQL-frågor för att exponera servern för konfidentiell och känslig data och information som den annars inte skulle göra. Framgångsrika SQL-injektionsattacker kan få hackare att ändra data, förfalska identitet eller förstöra data, vilket gör den otillgänglig.

Så här undviker du dem: Du kan förhindra SQL-injektioner med hjälp av tredjepartsautentisering, lösenordshasning, webbapplikationsbrandvägg, genom att använda uppdaterad programvara och säkerställa regelbunden programuppdatering och kontinuerligt övervaka SQL-satser och databaser.

#2. Cross-Site Scripting (XSS)

XSS-attacker innebär att angriparen injicerar skadlig kod på en betrodd webbplats, påverkar besökare och inte attackerar själva webbplatsen. Detta gör att hackare kan komma åt webbläsarens lagrade register på grund av exekvering av oönskad kod och avslöja oönskad information.

Hur man undviker dem: Det bästa sättet att förhindra XSS-attacker är genom att koda och sanera användarinmatningen, hålla programvaran uppdaterad, skanna efter sårbarheter och implementera en säkerhetspolicy för innehåll.

Fysiska attackvektorer

Fysiska attacker är cybersäkerhetsattacker som påverkar webbplatsens verksamhet och fysiska miljö eller skadar egendom. De inkluderar nolldagsattacker eller oparpade applikationer eller mjukvara, svag kryptering, felkonfiguration, datainjektioner, brute force-attacker, etc.

#1. Zero-Day Attacks (Opatchade applikationer)

Zero-day-attacker riktar sig mot cybersäkerhetssårbarhet som inte har avslöjats offentligt eller som ingen letar efter.

Hur man undviker dem: Du kan förhindra nolldagsattacker med hjälp av hotintelligensplattformar, hotpreventionsmotorer, DNA-maldanalys, hotemulering och extrahering och CPU-nivåinspektion.

#2. Svag kryptering

Datakryptering skyddar digital datas konfidentialitet och döljer meddelandets sanna betydelse. Vanliga datakrypteringsmetoder inkluderar DNSSEC- och SSL-certifikat. Saknad eller svag kryptering exponerar data för obehöriga och illvilliga parter.

Hur man undviker dem: Du kan säkra den svaga krypteringshotsvektorn genom att använda starka krypteringsmetoder, som Rivest-Shamir-Adleman (RSA) och Advanced Encryption Standard (AES), och se till att alla protokoll är säkra.

#3. Felkonfiguration

Ett fel i systemkonfigurationen, eller om programmets eller installationsserverns konfiguration inte är inaktiverad, kan leda till dataintrång. Samtidigt gör användningen av standardanvändarnamnet och lösenorden det också lättare för hackare att komma åt och utnyttja systemet och fastställa de dolda bristerna.

Hur man undviker dem: Det är viktigt att automatisera konfigurationshanteringen för att förhindra konfigurationsavvikelser, övervaka applikationens inställningar och jämföra dem med bästa praxis – avslöja hot för felkonfigurerade enheter.

#4. Brute Force Attacker

Brute force-attacker är trial-and-error-baserade cyberattacker där attacker försöker komma åt organisationens nätverk på olika sätt, som att rikta in sig på svag kryptering, skicka infekterade e-postmeddelanden som innehåller skadlig programvara eller nätfiske-e-postmeddelanden tills en attack fungerar.

Så här undviker du dem: Du måste använda starka lösenord, använda MFA-lösningar, begränsa inloggningsförsök, använda webbapplikationsbrandvägg, använda CAPTCHA och övervaka IP-adresser för att förhindra brute force-attacker.

Skadlig programvara attacker

Skadlig programvara eller skadlig programvara är utformad för att störa system, sakta ner datorer, orsaka fel eller sprida virus i systemen. De inkluderar flera attacker, inklusive spionprogram, ransomware, virus och trojaner.

Hur man undviker dem: Säkerhet mot skadlig programvara kräver att företag använder teknik som brandväggar, sandlådor, anti-malware och antivirusprogram.

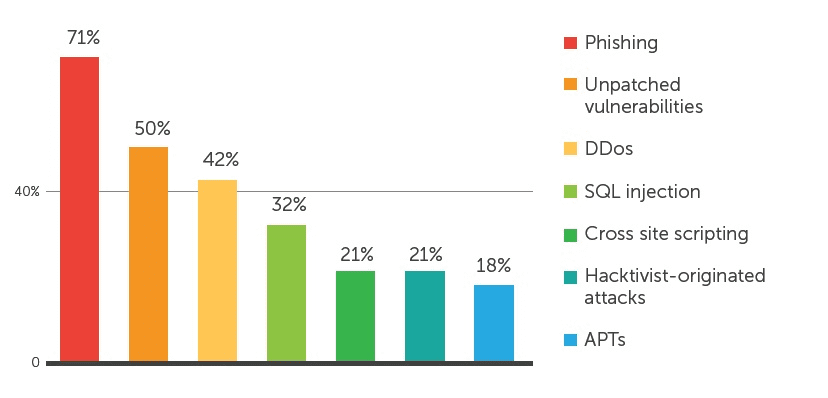

Nätfiskeattacker

Nätfiske är en vanlig attackvektor som växte med 61 % 2022.

Källa: cipsec.eu

Källa: cipsec.eu

Den förlitar sig på social ingenjörsteknik för att manipulera användare att klicka på skadliga webbadresser, ladda ner skadliga filer eller avslöja känslig information för att stjäla ekonomiska detaljer, få inloggningsuppgifter eller starta ransomware-attacker.

Så undviker du dem: Att distribuera MFA, använda skräppostfilter, säkerställa regelbundna programuppdateringar och korrigering, och blockera skadliga webbplatser är några sätt att skydda ditt företag från nätfiskeattacker.

Insiderhot

Skadliga insiders, som olyckliga anställda, är bland de största säkerhetshoten – de försöker komma åt företagets känsliga data för att missbruka den eller erbjuda obehörig åtkomst till externa parter.

Hur man undviker dem: Att övervaka nätverksåtkomst av anställda för ovanliga aktiviteter eller att de försöker komma åt filer som de normalt inte skulle göra är ett tecken på onormal användaraktivitet och kan hjälpa dig att förhindra en insiderrisk.

Hur skyddar du din organisation från attackvektorer?

Angripare kan infiltrera företagets nätverk och äventyra dess data på flera sätt. Därför måste organisationer implementera de senaste säkerhetsteknikerna och robusta policyer för att säkerställa nätverkssäkerhet mot skadliga attacker.

Här är några sätt som organisationer kan skydda sitt nätverk från attackvektorer:

- Använd starka lösenord och implementera starka autentiseringslösningar, som MFA, för att lägga till ett extra säkerhetslager.

- Genomför regelbundna revisioner och IT-sårbarhetstester för att upptäcka kryphål och uppdatera säkerhetspolicyer.

- Installera verktyg för säkerhetsövervakning och rapportering som varnar dig om obehörig åtkomst.

- Utför penetrationstester för att identifiera och testa säkerhetsbrister.

- Installera mjukvara och hårdvaruuppdateringar omedelbart och använd en automatiserad lösning.

- Använd krypteringsteknik, som AES, för att möjliggöra datakryptering på bärbara enheter och minska riskerna för datakompromettering.

- Tillhandahåll omfattande IT-säkerhetsutbildning till alla dina anställda – gör dem medvetna om de bästa säkerhetsrutinerna.

- Använd robusta åtkomstkontrollprotokoll och segmentera ditt nätverk – vilket gör det svårt för hackare att komma in i kärnan i ditt företagsnätverk.

Slutord

Angripare utnyttjar attackvektorer, som personalens autentiseringsuppgifter och dålig kryptering, för att äventyra ett företags nätverk och bryta mot dess data. Därför är det mycket viktigt att minska effekten av dessa vektorer för att förhindra cybersäkerhetsrisker.

Det mänskliga elementet (som inkluderar fel, missbruk och sociala attacker) som spelar en enorm roll i stulna referenser och nätfiskeattacker är en vanlig hotvektor – grundorsaken till cirka 82 % av dataintrången 2022.

Därför hjälper den här bloggen dig att förstå attackvektorer och sätt att minimera deras påverkan. Så använd den här bloggen för att implementera de bästa säkerhetsrutinerna för att säkra ditt företags framtid och förhindra ekonomiska förluster.

Kolla sedan in de främsta nätverkssårbarheterna att se upp för.