Försvar i djupet: En mångsidig strategi för cybersäkerhet

Cybersäkerhet handlar om att skydda datorsystem från skadliga angrepp. Inom detta område har man anammat säkerhetstänk från militären, särskilt strategin ”försvar i djupet” (Defense in Depth, DiD), för att stärka skyddet mot cyberattacker. Denna metod är inspirerad av militära taktiker för att förhindra och stoppa fientliga handlingar.

Konceptet försvar i djupet kan spåras tillbaka till medeltiden. Slott byggdes med flera lager av skydd, som vindbryggor, vallgravar, murar och vakttorn, vilket gjorde dem mer motståndskraftiga mot angrepp. Denna flerskiktade strategi ökade säkerheten markant.

Under första och andra världskriget använde militären liknande principer genom att anlägga skyttegravar, strategiskt placera maskingevär, bygga befästningar och använda stridsvagnshinder. Syftet var att bromsa fiendens framryckning, orsaka förluster och vinna tid för att kunna slå tillbaka.

Inom cybersäkerhet är försvar i djupet en metod där olika säkerhetsprodukter och kontroller, som brandväggar, kryptering och system för intrångsdetektering, används i kombination för att skydda nätverk och datorsystem från attacker.

Resultatet är en förbättrad säkerhet för kritisk information. Systemen blir svårare att penetrera, eftersom det finns flera lager av skydd. Om en säkerhetsåtgärd misslyckas, aktiveras andra skydd för att motverka hotet.

Försvar i djupet bygger på redundans inom cybersäkerhet, vilket är effektivt eftersom ingen enskild åtgärd kan stoppa alla typer av cyberattacker. Med flera lager av skydd får man ett bredare skydd som gör systemen svårare att kompromettera.

Grundläggande delar i försvar i djupet

Följande nyckelelement utgör försvar i djupet:

Fysiska säkerhetskontroller

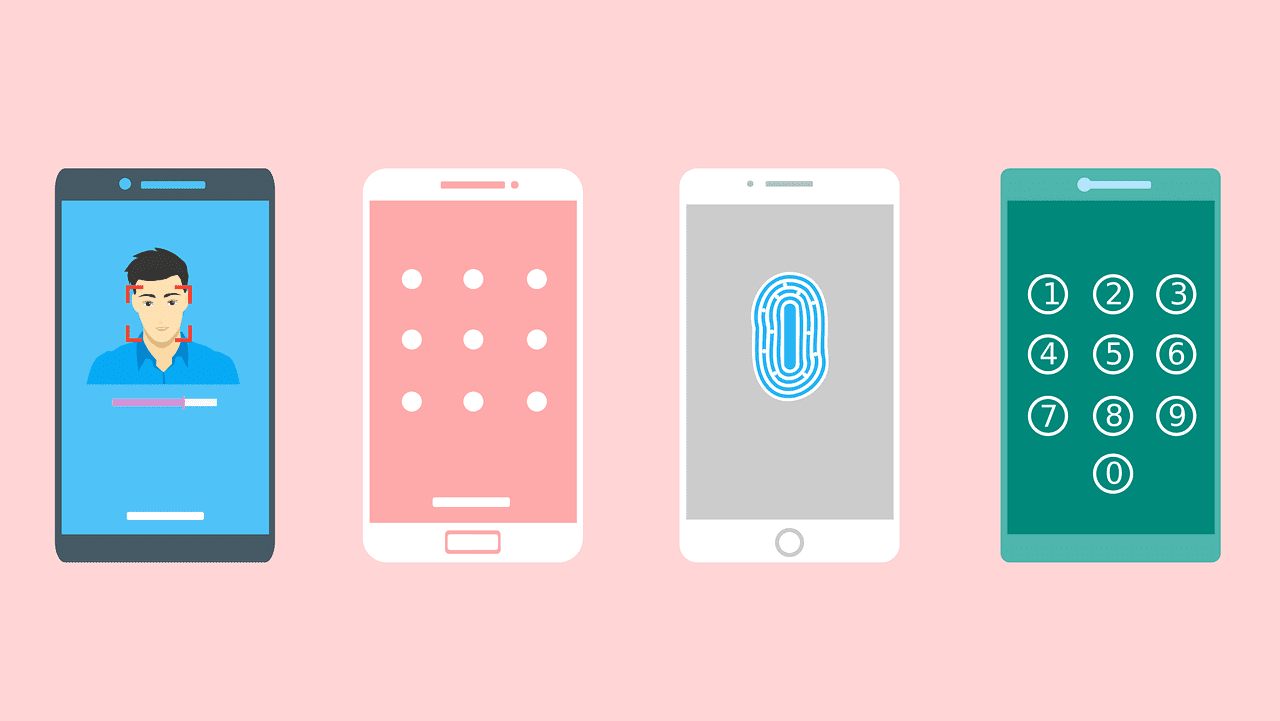

Fysiska säkerhetskontroller syftar till att skydda datorsystem genom att begränsa fysisk åtkomst. Det kan innebära övervakningskameror, låsta dörrar, kortläsare, biometriska system eller till och med vakter som bevakar rum med känsliga datorsystem.

Tekniska säkerhetskontroller

Tekniska säkerhetskontroller involverar hårdvara och mjukvara för att skydda system från angrepp. Exempel inkluderar brandväggar, multifaktorautentisering, intrångsdetekterings- eller förebyggande system (IDS/IPS), antivirusprogram och konfigurationshantering.

Administrativa säkerhetskontroller

Administrativa kontroller omfattar en organisations policyer och rutiner. Dessa styr hur personalen får tillgång till resurser och ger vägledning om säkerhetspraxis för att minimera mänskliga fel som kan leda till säkerhetsincidenter.

Varför är försvar i djupet viktigt?

Kevin Mitnick, som en gång kallades ”världens mest kända hacker”, har sagt att ”Allt är sårbart för attacker, med tillräckligt med tid och resurser.”

Detta påstående är fortfarande relevant idag. Med avancerade verktyg tillgängliga för angripare, är ingen enskild säkerhetslösning tillräcklig. Därför är försvar i djupet avgörande i en värld där hotaktörer har stora resurser.

Försvar i djupet tvingar organisationer att arbeta proaktivt med säkerhet. Man måste tänka på säkerheten för resurser även om en säkerhetsåtgärd misslyckas.

Med flera lager av säkerhet får företag ett robust skydd som minskar sannolikheten för att systemen komprometteras. Angripare får det mycket svårt att tränga in i systemen.

Dessutom tvingas organisationer att ta ett helhetsgrepp på säkerheten och ta itu med alla möjliga sätt som systemen kan drabbas. Precis som i militären, där försvar i djupet bromsar angrepp och ger tid för motåtgärder, fungerar det på samma sätt inom cybersäkerhet.

Försvar i djupet kan fördröja skadliga aktörer, ge administratörer tid att upptäcka angrepp och genomföra åtgärder innan systemen skadas.

Det minskar också skadorna om en säkerhetsåtgärd misslyckas, eftersom andra säkerhetskontroller begränsar åtkomsten och omfattningen av skadan.

Hur fungerar försvar i djupet?

Redundansen av säkerhetsåtgärder är central. Om en angripare försöker fysiskt ta sig in i lokalen och installera ett infekterat USB-minne, kan säkerhetsvakter och biometriska system stoppa det.

Om angriparen istället försöker attackera nätverket genom att skicka skadlig kod, kan en brandvägg som övervakar trafiken eller ett antivirusprogram stoppa angreppet.

Om angriparen lyckas kompromettera inloggningsuppgifter, kan multifaktorautentisering hindra dem från att få tillgång till systemet.

Skulle angriparen ta sig in, kan ett system för intrångsdetektering upptäcka och rapportera intrånget. Ett system för intrångsförebyggande kan aktivt stoppa hotet.

Om angriparen lyckas ta sig förbi alla dessa skydd, kan kryptering skydda känslig information under överföring och lagring.

Även om angripare kan vara målmedvetna, gör försvar i djupet det mycket svårt att få tillgång till systemet. Det kan avskräcka angripare eller ge organisationen tid att reagera innan systemen skadas.

Användningsområden för försvar i djupet

Försvar i djupet kan användas i en rad olika sammanhang. Här är några exempel:

#1. Nätverkssäkerhet

Ett vanligt användningsområde är att skydda nätverk från attacker. Detta kan innebära brandväggar som övervakar nätverkstrafik, intrångsskyddssystem som letar efter skadlig aktivitet och antivirusprogram för att skydda mot skadlig programvara.

Ett sista lager är att kryptera data i vila och data som överförs i nätverket. Även om en angripare tar sig förbi alla andra säkerhetsåtgärder, kan de inte använda datan eftersom den är krypterad.

#2. Slutpunktssäkerhet

Slutpunkter är enheter som servrar, datorer, virtuella maskiner och mobila enheter som ansluter till ett nätverk. Slutpunktssäkerhet innebär att skydda dessa enheter från hot.

En försvar-i-djupet-strategi kan innebära att fysiskt säkra platsen där slutpunkterna finns, använda starka lösenord, multifaktorautentisering för att kontrollera åtkomst och logga aktiviteter. Brandväggar, antivirusprogram och kryptering kan också användas.

#3. Applikationssäkerhet

Försvar i djupet är även viktigt för att säkra applikationer som hanterar känslig information som bankkonton, personnummer och adresser.

Här kan man använda bra kodningspraxis för att minimera säkerhetsbrister, regelbundna säkerhetstester, kryptering, multifaktorautentisering och aktivitetsloggning.

Skiktad säkerhet kontra försvar i djupet

Båda metoderna använder flera säkerhetslager, men skiljer sig åt i implementering och fokus. De bygger båda på redundans för att förbättra säkerheten.

Skiktad säkerhet innebär att flera säkerhetsåtgärder används för att skydda de mest utsatta områdena.

Säkerhetsmetoder läggs på samma lager. Till exempel kan man använda flera antivirusprogram eller brandväggar, så att om en lösning missar ett hot, kan en annan fånga upp det.

Skiktad säkerhet kan vara över olika lager för att förbättra säkerheten.

Försvar i djupet bygger istället redundans över flera lager och områden. Man skyddar datorsystem mot många olika typer av attacker.

Exempel kan vara brandväggar, multifaktorautentisering, intrångsdetekteringssystem, fysisk låsning av datorrum och antivirusprogram. Varje åtgärd hanterar olika säkerhetsproblem.

Slutsats

Tidigare cyberattacker har visat att skadliga aktörer kommer att testa olika metoder för att utnyttja sårbarheter i system. Eftersom angripare kan utföra många typer av attacker, kan organisationer inte förlita sig på en enda säkerhetslösning.

Därför är det viktigt att använda försvar i djupet för att skydda kritisk data. Alla möjliga kanaler som angripare kan använda täcks.

Försvar i djupet ger också möjlighet att bromsa angrepp och upptäcka pågående attacker, vilket ger tid att agera innan skadan sker.

Du kan också läsa mer om Honeypots och Honeynets inom cybersäkerhet.