Gitterbaserad kryptografiteknik är en utmärkt metod för att säkra information med hjälp av en serie matematiska formler.

Kryptografi finns i flera smaker. I allmänhet använder den en serie koder för att kryptera dina data.

Under den längsta tiden följde kryptografiska verktyg som krypteringsscheman ad-hoc-designer. Säkerhet var helt baserad på heuristik och intuition.

Dessutom är koder lättare att bryta; därför är säkra data en fråga för dem som använder kodbaserade säkerhetsdesigner.

Ett annat problem är att befintliga standarder för kryptografi inte är så tillförlitliga. Utvecklingen av kvantdatorer kan ytterligare bryta standarderna, vilket resulterar i en ökad bedrift bland användarna.

Därför är kryptering av personlig information viktigt för alla. Därefter uppstod ett krav på en ny idé eller teknik som ingen kunde bryta. Vi behövde förbättrade standarder som kan säkra data även efter användning av kvantdatorer.

Efter mycket brainstorming har en ny metod utvecklats, det vill säga Lattice-based Cryptography.

I den här artikeln kommer jag att diskutera gitterbaserad kryptografi, dess betydelse, hur det fungerar och mer.

Nu kör vi!

Innehållsförteckning

Vad är kryptografi?

Kryptografi är en teknik för att säkra kommunikation och information med hjälp av ett stort antal koder så att informationen kan läsas och bearbetas av dem som den är avsedd för. Detta kommer att förhindra obehörig åtkomst till data.

Termen ”kryptografi” skapas genom att kombinera två ord – krypta och skrift.

Här betyder ”krypt” ”dold” och ”grafi” betyder ”skrivande”.

Metoderna som används för att skydda din information kommer från olika matematiska begrepp och vissa regelbaserade beräkningar, dvs algoritmer för att förvandla meddelanden till ett allvarligt problem som verkar vara svårt att avkoda.

Det finns tre typer av kryptografi:

- Symmetrisk nyckelkryptering: Det är en typ av krypteringssystem som tillåter avsändaren av ett meddelande och dess mottagare att använda en enda nyckel för att koda och avkoda meddelanden. Denna metod är enklare och snabbare.

- Hash-funktioner: I den här algoritmen behöver du ingen nyckel. Ett hashvärde beräknas som vanlig text, vilket är svårt för innehållet att återställa. Olika operativsystem använder den här metoden för att kryptera lösenord.

- Asymmetrisk nyckelkryptering: Under denna teknik har ett par nycklar använts för att koda och avkoda information – en nyckel för kryptering och en annan nyckel för dekryptering. Den första nyckeln är offentlig, men den andra nyckeln är en privat nyckel som bara mottagaren känner till.

Vad är gitterbaserad kryptografi?

Gitterbaserad kryptografi är en enkel term som används för att bygga kryptografiska algoritmer som involverar gitter. Den används för post-kvantkryptering för att säkra information. Till skillnad från kända offentliga system är gitterbaserade system mer motståndskraftiga och kan motstå attacker från kvantdatorer.

Nu, om du undrar vad ett gitter är i sammanhanget med gitterbaserad kryptografi, låt mig klargöra det för dig.

Ett gitter påminner om ett rutnät som i diagrampapper som använder en uppsättning punkter som är placerade på ett kors och tvärs. Detta är inte ändligt; istället definierar ett gitter ett mönster som fortsätter i det oändliga. En uppsättning punkter är känd som en vektor där du kan lägga till tal i alla heltalsmultiplar. Det svåra är att hitta punkterna från detta oändliga rutnät som är nära någon punkt, låt oss säga 0.

Dessutom använder gitterbaserad kryptografi komplexa matematiska problem för att kryptera data, vilket gör det svårt för angripare att lösa den här typen av problem och stjäla data.

På tal om dess historia introducerades gitterbaserad kryptografi först av Miklos Ajtai år 1996, vars säkerhet baserades på gallerproblem.

1998 introducerade Joseph H. Silverman, Jill Pipher och Jeffrey Hoofstein ett gitterbaserat krypteringsschema för offentlig nyckel. Krypteringsschemat är dock inte så svårt att lösa. Slutligen, 2005, introducerade Oded Regev det första krypteringsschemat för offentlig nyckel som bevisligen tål även i värsta fall.

Sedan dess har uppföljningsarbetet fortsatt för att förbättra effektiviteten i det ursprungliga krypteringsschemat. 2009 kom Craig Gentry med det första homomorfa krypteringsschemat baserat på komplexa gitterproblem.

Exempel: CRYSTALS-Dilithium (digital signaturalgoritm) och CRYSTALS-KYBER (public key-kryptering och nyckeletableringsalgoritm).

Hur fungerar gitterbaserad kryptografi?

För att förstå arbetsprincipen för gitterbaserad, låt oss dyka in i några viktiga termer:

- Gitter: Gitter är i grunden tänkt som ett regelbundet rutnät av en uppsättning punkter som är oändliga till antalet.

- Vektor: En vektor är namnet på en punkt, och talen på den kallas koordinater. Till exempel är (2,3) en vektor med två koordinater – 2 och 3. Ett gitter är en samling av dessa vektorer i en oändlig serie.

- Grund: Gitter har stora objekt, men datorer har en begränsad mängd minne. Så matematiker och kryptografer tänkte på ett kortfattat sätt att använda galler. Så de använder ”basen” av ett gitter. Det är en samling vektorer som används för att presentera vilken punkt som helst i gitternätet som bildar ett gitter.

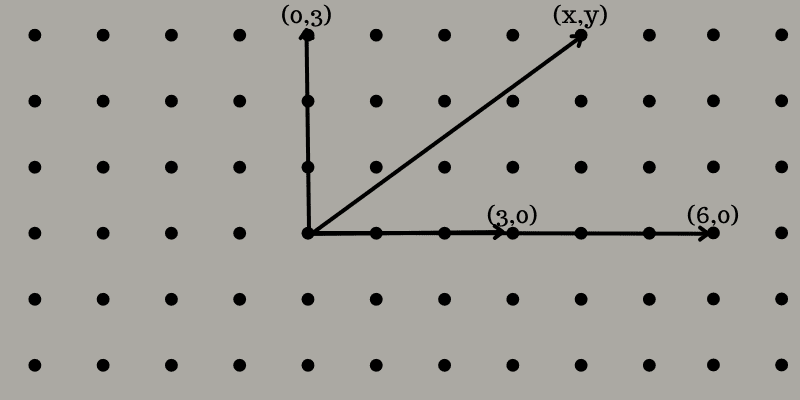

Låt oss nu ta ett 2D-gitter som ett exempel för att enkelt förstå konceptet. Här hittar du ett rutnät med punkter på en plan yta som ett papper. Låt oss välja två eller flera punkter som inte är en enda linje som går genom origo.

Du väljer till exempel (3,0) och (0,3). För att generera den tredje punkten med dessa punkter måste du välja två heltal, som 2 och -1. Multiplicera koordinaterna för (3,0) med 2 för att få (6,0) och (0,3) med -1 för att få (0, -3). Lägg till resultatpoängen för att få (6,-3).

Med den här metoden kan du generera hela rutnätet av punkter, jämnt fördelade från varandra vertikalt och horisontellt. Du kan namnge koordinaterna som (x,y), där du ser att x och y är jämna tal, inklusive 0.

Gitter delas in i tre kategorier:

- Aperiodisk: Ett aperiodiskt gitter är ett mönster som inte upprepas exakt, men det finns inga överlappningar och luckor.

- Kaotiskt: Ett kaotiskt gitter är ett mönster med överlappningar och luckor, vilket introducerar slumpmässighet i din ekvation.

- Periodiskt: Ett periodiskt gitter är ett mönster som upprepas om och om igen utan överlappningar och luckor.

Varje gitter fungerar som ett mönster där den med den kända vektorn bara kan dekryptera meddelandet. Eftersom den har många mönster, har angriparen svårt att hitta ursprungspunkten och nyckeln för att dekryptera den. Oavsett om du har gitter med 10 poäng eller 100 poäng kan den med rätt nyckel bara dekryptera informationen.

Om en angripare uppmanas att välja två slumpmässiga punkter, kommer det att vara svårt att avgöra vilken punkt på 10-punkts gittermönster som leder till 100-punktsgittret. Således, om du känner till nyckeln, kan du enkelt avkoda meddelandet.

Fördelar med gitterbaserad kryptografi

Gitterbaserad kryptografi erbjuder många fördelar för privatpersoner och företag.

Lägre energiförbrukning

Energiförbrukningen ökar med ökningen av användningen av alla system. Trots att den är snabbare förbrukar gitterbaserad kryptografi mindre energi jämfört med andra krypteringsscheman. Detta beror på att gitterbaserad kryptografi är implementerad i hårdvara, vilket resulterar i mindre strömförbrukning.

Till exempel är processorer designade för brytning av kryptovaluta mer energieffektiva än traditionella processorer när de använder gitterbaserad kryptografi.

Höghastighetsberäkning

Till skillnad från andra kryptografialgoritmer beräknas krypteringsschemat för gitter mycket snabbare. Snabbare beräkningstider resulterar i ökad prestanda, vilket ger bättre svar i realtid, såsom onlinespel eller strömmande media.

Lätt att implementera och flexibel

Nuförtiden letar företag efter flexibla alternativ och sparar tid. Gitterbaserad kryptografi är lätt att implementera eftersom den kräver mindre mängd resurser och är mycket tillgänglig. Du kan också enkelt implementera det på hårdvara från hyllan.

Dessutom används gitterbaserad kryptografi i flera applikationer, såsom digitala signaturer, nyckelutbyte och lösenordsbaserad kryptering. Begränsa dig inte till en design; istället kan du konstruera galler på olika sätt du kan. Det ger därför mycket flexibilitet.

Rimliga nyckelstorlekar

Gitterbaserade kryptografiska nyckelstorlekar är små men inte lika små som klassiska kryptografiska algoritmer eller kvantsäkra isogenibaserade scheman. Således kan du använda dessa nycklar i standardprotokoll.

Olika användningsområden

Gitter låter användare lösa en mängd olika säkerhetsutmaningar, inklusive praktiska konstruktioner som signaturer och nyckelavtal. Dessutom kan du få bygga säkerhetskanaler över hela din organisation för att säkra allas data, såsom helt homomorf kryptering och identitetsbaserad kryptering.

Matematisk grund

Eftersom algoritmen helt och hållet är baserad på matematiska problem är det svårt att få en riktig lösning på den om du inte känner till nyckeln. Detta ger säkerhet till individer och yrkesverksamma om deras informationssäkerhet.

Förstålighet

Algoritmerna som används i gitterbaserad kryptografi är baserade på enkel linjär algebra som kräver en mindre matematisk bakgrund för att förstå konceptet med dess funktion. Således kan du implementera detta på nolltid, vilket ger dig snabb säkerhet och effektivitet.

Lärresurser

Om du vill lära dig mer om teknik finns här några böcker och kurser du kan hänvisa till. Dessa är tillgängliga online och kan hjälpa dig att bli ett proffs i denna säkerhetsmetod. Låt oss dyka in i dessa böcker och kurser.

#1. Gitterbaserade kryptosystem: ett designperspektiv

Författarna till boken, Jiang Zhang och Zhenfeng Zhang, fokuserar på de gitterbaserade kryptosystemen som allmänt anses vara de mest lovande post-kvantkrypteringssystemen. Den här boken ger grundläggande insikter i den korrekta konstruktionen av säkerhetsskiktet från problem med hårda gitter.

Det primära konceptet är att informera dig om verktyget som kan användas för att välja val av gitter för att designa kryptosystem. Detta inkluderar design av attributbaserad kryptering, digitala signaturer, nyckelbyte, identitetsbaserad kryptering och offentlig nyckelkryptering.

#2. Gitterbaserad kryptografi med offentlig nyckel i hårdvara

Boken är skriven av Sujoy Sinha Roy och Ingrid Verbauwhede. De beskriver hur effektivt implementeringen av kryptografi med publik nyckel är, som hanterar kritiska säkerhetsutmaningar för stora mängder data som genereras av nätverket av anslutna enheter. Enheterna kan vara små radiofrekvensidentifieringstaggar, stationära datorer och mer.

Författarna undersöker också implementeringen av post-kvant homomorf kryptering och public-key kryptografi.

#3. Gitter och deras tillämpning i kryptografi:

Det här är ingen bok; istället en uppsats som skrevs av Merve Cakir år 2014 samtidigt som hon fortsatte med en kandidatexamen i ämnet datateknik. Syftet med boken är att identifiera egenskaperna hos gitterbaserade kryptosystem och hur användningen av signatur- och krypteringsscheman blir osäker i och med att en kvantdator kommer.

I avhandlingen föreslog författaren en alternativ kryptografi baserad på det värsta scenariot med gallerproblem. Hårdheten och säkerheten hos beräkningsproblem analyseras genom att erbjuda samarbete mellan komplexitetsteori, kryptografi med publik nyckel och linjär algebra.

#4. Grundläggande till avancerad nivå kryptografi

Den här kursen introduceras av Udemy som ger dig en tydlig uppfattning om kryptografi och några relaterade terminologier. I den här kursen kommer du att lära dig om kryptografi, hash, hacka och bryta kod, kryptoanalys och krypteringsdekryptering.

Du hittar 5 avsnitt, inklusive 17 föreläsningar, och kursens totala längd dvs 2h 7m. För att anmäla dig till den här kursen behöver du bara ha grundläggande kunskaper i datorer och gymnasiematematik.

Slutsats

Kryptografi är ett enkelt men kraftfullt verktyg för att skydda informationen som sparas i dina system. Det fungerar med hjälp av komplexa matematiska problem och olika algoritmer för att säkra data, vilket är allas primära mål nu för tiden.

Gitterbaserad kryptografi är en av de säkraste säkerhetsmekanismerna som använder enkel linjär algebra för att kryptera data. Det inkluderar gitter, vektorer och bas som används för att konstruera ett tufft mönster. Dekrypteringsmetoden beror på mönstren, och för det måste du känna till ursprungspunkten. Om du har nyckeln kan du enkelt dekryptera data.

Således är gitterbaserad kryptografi en beprövad teknik för att säkra data från individer och företag som är verksamma inom flera branscher, från IT- och säkerhetstjänstföretag till finans och många fler.

Du kan också läsa Cloud Cryptography.