Förstå LDAP: Ett djupgående perspektiv på katalogtjänster och användarhantering

I dagens digitala landskap är det vanligt att organisationer förlitar sig på LDAP (Lightweight Directory Access Protocol) som en grundläggande teknik för hantering av användarkonton, lagring av information och autentisering. Trots dess utbredda användning kan det uppstå förvirring kring LDAP och hur det relaterar till Active Directory. Denna artikel syftar till att klargöra LDAP, dess syfte och dess funktionssätt. Vi kommer att undersöka dess centrala funktioner, struktur och metoder för dataorganisation, samt dess betydelse för hantering av katalogtjänster och säker användarautentisering.

Vad är LDAP?

LDAP, förkortning för Lightweight Directory Access Protocol, är ett öppet protokoll som hanterar säker användarverifiering för lokala kataloger. Det är ett oberoende applikationsprotokoll, vilket gör det mångsidigt och användbart i distribuerade kataloginformationstjänster på Internet.

LDAP möjliggör för applikationer att effektivt hämta användarinformation, vilket gör det till en viktig komponent i flera IT-infrastrukturtjänster som e-post, behörighetskontroll, licenshantering och användarhantering. Det är viktigt att inte förväxla LDAP med aktiva katalogtjänster – databaser som företag använder för att organisera och säkra sina IT-resurser. Katalogtjänster underlättar lagring av beskrivande, statisk och värdefull information.

LDAP är det protokoll som dikterar hur data presenteras inom en katalogtjänst. Det säkerställer att användare kan ta emot information på ett standardiserat sätt. Detta innebär att LDAP ger organisationer möjlighet att hantera datainmatning i katalogtjänster med hjälp av sina verktyg. Inom Active Directory definierar LDAP hur poster struktureras utifrån olika dataelement.

Sammanfattningsvis är LDAP:

- Ett kommunikationsprotokoll.

- Ett öppet applikationsprotokoll, oberoende av leverantör.

- Ett programvaruprotokoll som lagrar och ordnar data för effektiv sökning.

- Designat för användning med lokala kataloger.

- Arbetar med Active Directory för att hantera statisk, beskrivande och viktig data.

- Inte ett nytt protokoll; det lanserades 2003.

Vad är syftet med LDAP?

LDAP:s syfte kan sammanfattas i tre huvudpunkter:

- Lagring av data i en LDAP/Active Directory.

- Autentisering av användares åtkomst till katalogen.

- Tillhandahålla ett standardiserat kommunikationssätt för applikationer att utbyta data med katalogtjänster.

LDAP fungerar som ett kommunikationsprotokoll som inte bara hanterar autentisering och behörigheter, utan också strukturerar data på ett sätt som underlättar sökning. Med LDAP kan organisationer lagra viktig information om användare och IT-resurser, inklusive autentiseringsuppgifter. Dessutom tillåter det administratörer att aktivt hantera åtkomstregler för att förbättra säkerheten.

Hur fungerar LDAP?

LDAP:s funktion är baserad på en klient-server-arkitektur.

När LDAP-autentisering initieras, använder den en klient-server-modell med följande komponenter:

- Directory System Agent (DSA): En server som använder LDAP i ett specifikt nätverk.

- Distinguished Name (DN): Anger sökvägen för att navigera i kataloginformationsträdet (DIT).

- Directory User Agent (DUA): En klient som används för att komma åt DSA:er.

- Relative Distinguished Name (RDN): Specificerar varje del av DN:s sökväg.

- Application Programming Interface (API): API:er används för att möjliggöra kommunikation mellan olika tjänster och produkter.

I autentiseringsprocessen initierar en användare en LDAP-klientapplikation, exempelvis ett e-postprogram. Administratören kan konfigurera hur klienten kommunicerar med katalogtjänsterna för autentisering, antingen via DN-autentisering eller genom annan metod.

Vid ett inloggningsförsök begärs DN-autentisering. LDAP-klienten kontaktar en DSA, som använder DN för att söka efter matchande poster i databasen. RDN (Relative Distinguished Name) är viktig för LDAP-sökningen, då den används i varje steg av sökningsprocessen genom Directory Information Tree (DIT).

Om sökningen är framgångsrik matchas användar-ID (UID) och lösenord för att validera användaren. Misslyckas sökningen returneras ogiltiga resultat.

Klienten kopplar sedan från LDAP-servern. Efter autentisering kan användaren interagera med tjänsterna via API:erna, med begränsningar baserade på de beviljade behörigheterna. Mer information om LDAP finns i dokumentet publicerat 2003 av Greg Vaneder och Mark Wahl, och för en djupare förståelse av sökfunktionaliteten i LDAP, se ”The LDAP Search Operation”.

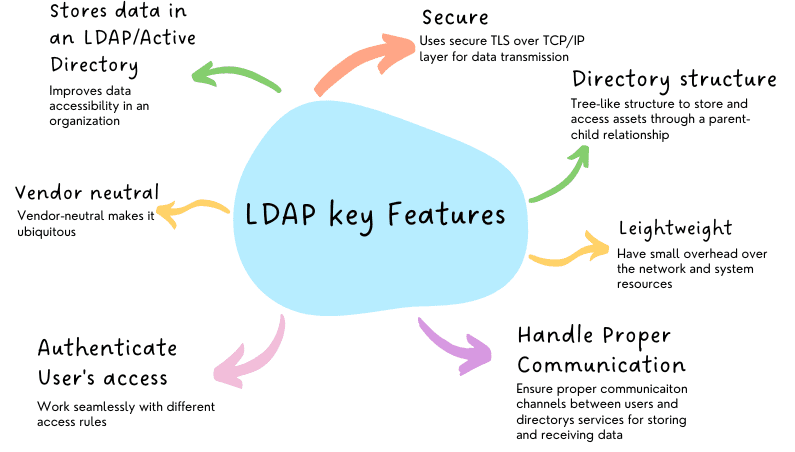

Viktiga funktioner i LDAP

LDAP erbjuder en rad funktioner, inklusive:

- Autentisering av användarsessioner: LDAP används för att autentisera användarsessioner mot databastjänster som Active Directory.

- Många typer av operationer: Det kan utföra flera operationer på en katalogserverdatabas, som att:

- Binda sessioner

- Ta bort LDAP-poster

- Ändra befintliga poster

- Söka och jämföra poster

- Avbryta förfrågningar

- Avbinda operationer

- Lättvikt: LDAP är utformad för att vara lättviktig, vilket minimerar belastningen på nätverket och systemresurser.

- Leverantörs- och protokollagnostisk: LDAP är oberoende av både leverantör och protokoll. Det fungerar med olika leverantörer, lösningar och protokoll, inklusive TCP/IP och X.25. Den senaste versionen, LDAPv3, använder TCP/IP.

- Katalogstruktur: LDAP använder en trädstruktur för att lagra och komma åt resurser i en katalogdatabas, vilket underlättar snabbare sökning och åtkomst.

- Standardisering: LDAP är standardiserat av IETF (Internet Engineering Task Force), vilket säkerställer kompatibilitet mellan olika leverantörer.

- Säkerhet: LDAP är utrustad med säkerhetsfunktioner, som använder säker TLS över TCP/IP-lagret eller Secure Socket Layer (SSL) för kryptering av dataöverföringar.

- Replikering: LDAP stödjer replikering över flera servrar, vilket ger redundans och tillgänglighet genom Syncrepl-replikeringsmotorn.

LDAP-katalogstruktur

LDAP-katalogen är strukturerad hierarkiskt, likt ett träd. Denna struktur ökar tillgängligheten och gör kataloginnehållet sökbart. Det är därför den kallas Directory Information Tree (DIT).

De olika nivåerna i LDAP-katalogstrukturen inkluderar:

- Rotkatalog

- Organisation

Rotkatalogen är den översta nivån, som innehåller alla andra poster. Under den finns länder, som sedan förgrenas till organisationer. Organisationer förgrenas vidare till organisationsenheter (OU), som i sin tur leder till individer och grupper.

För att förstå LDAP-katalogstrukturen, se följande exempel:

- Root (Top-level entry)

|

+-- Country: "dc=com" (e.g., dc=example,dc=com)

|

+-- Organization: "dc=example" (e.g., dc=example)

|

+-- Organizational Unit (OU): "ou=Users"

| |

| +-- User: "cn=Nitish Singh"

| |

| +-- User: "cn= Oliver Green"

|

+-- Organizational Unit (OU): "ou=Groups"

|

+-- Group: "cn=Admins"

|

+-- Group: "cn=Users"

|

+-- Group: “cn=Superusers”

Rotentiteten identifieras med DC (Domain Component). Om ”dc=com” identifieras rootposten som ”com”-domänen. Under root kan det finnas flera organisationer eller domäner, representerade av ”dc=organisation”. Varje organisation kan i sin tur innehålla flera organisationsenheter (OU) för logisk indelning. Exempel på OU kan vara ”användare”, ”grupper” eller ”superanvändare”. Under varje OU listas sedan individuella poster, som användare och grupper. I exemplet finns användarna ”Nitish Singh” och ”Oliver Green” under OU-användare och grupperna ”Admins”, ”Användare” och ”Superanvändare” under OU-grupper.

LDAP-katalogstrukturen beror starkt på Distinguished Name (DN) för att unikt identifiera varje post och hämta RDN (Relative Distinguished Name).

LDAP gemensamma element

För att förstå hur LDAP organiserar data måste vi förstå dess grundläggande datakomponenter:

- Attribut:

- Inlägg:

- Datainformationsträd

Attribut

Attribut är nyckel-värdepar som lagrar data i LDAP-systemet. Attributet ’mail’ används för att lagra e-postadresser.

Exempel: mail: [email protected]

Inlägg

Inlägg är samlingar av relaterade attribut som ger information om en specifik entitet.

Ett inlägg i LDIF-format (LDAP Data Interchange Format) kan se ut så här:

dn: sn=Hogwarts, ou=wizards, dc=WizardingWorld, dc=fiction objectclass: wizard sn: Hogwarts cn: Harry Potter

Datainformationsträd

Datainformationsträd (DIT) representerar data i ett LDAP-system. Då de flesta data är hierarkiskt organiserade, används trädstrukturer för att representera relationer mellan olika inlägg, analogt med ett filsystem.

LDAP-dataorganisation

LDAP använder DIT för att organisera och strukturera data hierarkiskt. När en ny post skapas läggs den till i strukturen som en underordnad till en befintlig post. DIT börjar med root, ofta en organisation, märkt med ”dc=com eller exempel. Plats kan anges med ”l=platsnamn eller organisationssegment, som ”ou=tech”.

Posterna använder Organization Unit (OU) objectClass, vilket är ett enkelt sätt att kategorisera information. RDN (Relative Distinguished Name) är den relativa namnet på ett element beroende på dess plats i DIT-hierarkin. För att få tillgång till en post måste du ange RDN-värden för entiteten tillsammans med förälderns RDN-värde, och den skapade vägen är känd som DN (Distinguished Name).

DN krävs när en post skapas, så att LDAP vet var den ska placeras. RDN fungerar som ett relativt värde, medan DN är en absolut väg.

Vikten av LDAP

LDAP är viktig ur två perspektiv:

- Hantering av katalogtjänster: LDAP är ett effektivt protokoll för lagring, åtkomst och säker hantering av LDAP-katalogdata, vilket möjliggör effektiv informationssökning, skalbarhet och replikering.

- Användarautentisering: LDAP utmärker sig också i användarautentisering och behörighetskontroll. När en anslutning har etablerats kan användaren få tillgång till lagrade resurser i enlighet med de åtkomstregler som administratören har fastställt.

LDAP jämfört med Active Directory

Det är inte ovanligt att LDAP och Active Directory blandas ihop. Även om de arbetar nära varandra, är det viktigt att förstå skillnaden. LDAP är ett protokoll medan Active Directory är en katalogtjänst som använder LDAP för att lagra organisationsdata i en hierarkisk struktur. Med andra ord är LDAP kommunikationsprotokollet som används för att komma åt katalogservrar, inklusive Active Directory.

Slutsats

LDAP är ett viktigt protokoll för att arbeta med aktiva katalogtjänster. Det är ett lättviktigt protokoll som minimerar belastningen på de tjänster och servrar som det används med. Dess öppen källkod, leverantörsneutralitet och standardisering gör att det kan integreras med befintliga system. Komplettera gärna din kunskap med information om Multi-Factor Authentication (MFA).