En dold fara: Fillös skadlig kod

Om tanken på att oavsiktligt installera skadlig programvara på din dator skrämmer dig, vänta tills du hör talas om fillös skadlig kod. Det är en slug angripare som inte lämnar några synliga spår på din lagringsenhet.

Traditionell skadlig kod är lättare att bekämpa när den väl har identifierats, eftersom den lämnar spår i form av filer på lagringsenheten. Dessa filer kan antivirusprogram skanna och ta bort. Fillös skadlig kod däremot, opererar helt i datorns minne (RAM), vilket gör den avsevärt svårare att upptäcka.

I den här artikeln kommer jag att dela med mig av all information du behöver för att förstå fillös skadlig kod och hur du bäst skyddar dig mot den.

Vad är fillös skadlig kod?

Fillös skadlig kod är, som namnet antyder, skadlig programvara som körs direkt från datorns minne. Den söker primärt efter sårbarheter i legitima program och tar sig sedan in via dem för att utföra sin skadliga aktivitet. I vissa fall kan den starta egna processer för att genomföra skadliga funktioner.

Eftersom traditionella antivirusprogram i huvudsak skannar nedladdade och installerade filer, är fillös skadlig kod betydligt svårare att upptäcka eftersom den inte är knuten till någon fysisk fil. Den kan utföra liknande skadliga åtgärder som annan skadlig kod, men den största skillnaden ligger i hur den opererar inuti datorn.

Hur sprids fillös skadlig kod?

Liksom många andra typer av skadlig kod, sprids fillös skadlig kod oftast via skadliga länkar i spam-e-post, infekterade webbplatser eller genom social manipulering. Däremot är den unik i sitt utförande, då den aktivt söker sårbarheter i program eller operativsystemet på den drabbade datorn.

Vanliga måltavlor är program som Powershell, Windows Management Instrumentation (WMI), webbläsare och potentiella osäkra insticksprogram. Genom att utnyttja sårbarheterna kan den injicera skadlig kod i det legitima programmet och utföra de uppgifter den programmerats för.

Till exempel kan en infekterad Powershell köra kommandon på administratörsnivå för att stjäla data eller kryptera viktig information.

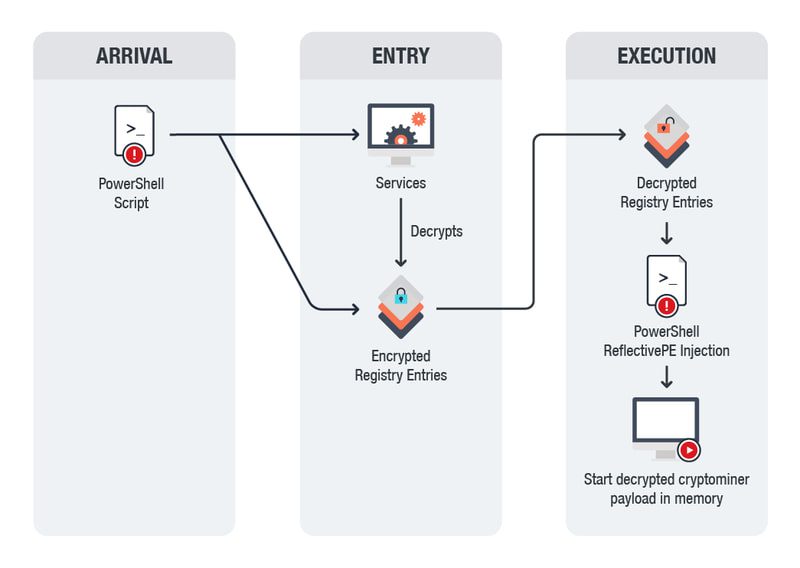

Bildkälla: TrendMicro

Bildkälla: TrendMicro

Fillös skadlig kod kan även använda en teknik som kallas ”processhålighet” (process hollowing). Då tömmer den en legitim process på sitt innehåll och ersätter det med sin egen skadliga kod. Detta gör att den kan fungera under legitimt namn.

PowerGhost är ett exempel på en fillös skadlig attack som använde WMI och Powershell för att utvinna kryptovaluta på företagsdatorer utan att upptäckas.

Vilka risker medför fillös skadlig kod?

Som tidigare nämnts kan fillös skadlig kod utföra de flesta skadliga åtgärder som annan skadlig kod. Allt beror på det specifika syftet som den programmerats för och vilka sårbarheter den utnyttjar.

Vanliga skadliga aktiviteter inkluderar datastöld, stöld av inloggningsuppgifter, datakryptering, övervakning, tangentloggning, kryptovaluta-utvinning, DDoS-attacker och manipulering av säkerhetsinställningar för att möjliggöra ytterligare attacker.

För att ge en tydligare bild, följer en lista över några omfattande attacker med fillös skadlig kod:

PowerWare: Denna typ av ransomware använde Powershell för att smygande köra kommandon för att låsa viktiga filer och försöka ge intryck av att de var krypterade. Därefter begärde den betalning i kryptovaluta.

PowerSniff: Spridningen skedde genom att utnyttja säkerhetsinställningar i Microsoft Word för att köra ett makro som skickades i ett dokument. Makrot sökte igenom datorn och stal inloggningsuppgifter.

TrickBot: Även om den inte helt och hållet var fillös, laddade TrickBot in sina moduler i minnet i en av sina mer avancerade versioner. Den primära uppgiften var att stjäla ekonomiska uppgifter.

Netwalker Ransomware: Ett annat ransomware som använder fillös taktik. Den krypterade dock datan på riktigt och ersatte legitima Microsoft-processer med skadlig kod för att dölja sig.

Hur upptäcker man fillös skadlig kod?

Eftersom fillös skadlig kod är utformad för att vara diskret, kan det vara mycket svårt att upptäcka den. Om du misstänker att du har klickat på en skadlig länk och att din dator kan vara infekterad, finns det några saker du kan göra för att identifiera problemet och vidta åtgärder.

Här är några vanliga tecken att vara uppmärksam på:

Ovanligt systembeteende: Fillös skadlig kod kan orsaka konstigt beteende som att appar öppnas och stängs av sig själva, att datorn fryser, kraschar eller startar om oväntat.

Prestandaförsämring: Du kan märka en plötslig nedgång i systemets prestanda eller att datorn fryser sig.

Ovanlig nätverksaktivitet: Förutom att nätverkshastigheten kan försämras kan du se misstänkt trafik till domäner som du inte känner igen. Jag rekommenderar alltid att använda GlassWire för nätverksanalys.

Hög CPU-användning: Öppna Aktivitetshanteraren och undersök om någon ovanlig process använder mycket CPU-kraft. En infekterad process använder ofta hög CPU-kraft även när den inte används aktivt.

Ändringar i antivirusprogrammet: Fillös skadlig kod kan försöka inaktivera ditt antivirusprogram för att göra datorn sårbar för mer skadlig kod.

Utöver dessa tecken bör du använda ett antivirusprogram med beteendedetektering för att fånga upp fillös skadlig kod. Dessa typer av antivirusprogram kan identifiera avvikande beteende i applikationer och processer och därmed upptäcka potentiella infektioner.

För detta ändamål har Kaspersky Antivirus dedikerade verktyg för skydd mot fillös skadlig kod. Dessa verktyg identifierar inte bara ovanligt beteende, utan skannar även känsliga Windows-funktioner som WMI eller Windows-registret efter skadlig kod. Kaspersky har även en lång historik av att upptäcka populära fillösa attacker.

Vad ska jag göra om min dator blir infekterad?

Om du misstänker att din dator är infekterad kan det vara för sent. Om den skadliga koden hade som mål att stjäla något, så har den förmodligen redan gjort det.

Din första försvarslinje är att stänga av datorn helt och starta om den. Eftersom RAM är ett flyktigt minne, raderas det helt när datorn stängs av. Detta tar automatiskt bort den fillösa koden, förhoppningsvis innan den orsakat skada.

Tyvärr har många fillösa skadliga program inbyggda metoder för att överleva omstarter, till exempel genom att ladda koden i en registerpost. Om möjligt, starta datorn i felsäkert läge och följ sedan metoderna nedan:

#1. Skanna med antivirusprogram

Du behöver ett antivirusprogram med funktioner som skyddar mot fillös skadlig kod. Jag rekommenderar fortfarande Kaspersky för att upptäcka ändringar som gjorts av fillös skadlig kod, men du kan också testa Malwarebytes som har AI-baserad beteendedetektering för just fillös skadlig kod.

#2. Använd systemåterställning

Systemåterställning kan återställa datorn till ett tidigare tillstånd och ångra alla ändringar som gjorts. Funktionen är som standard aktiverad på alla Windows-datorer, så den bör finnas tillgänglig om du inte själv har stängt av den.

Skriv bara ”Återställning” i Windows-sökning för att öppna Systemåterställning. Där ser du alla tillgängliga återställningspunkter. Välj en punkt från innan infektionen för att åtgärda alla ändringar.

#3. Återställ datorn

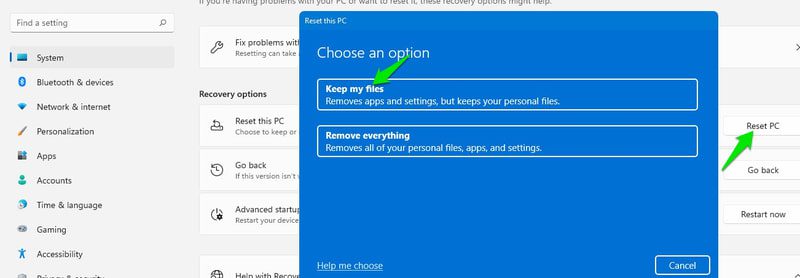

Om du inte har en återställningspunkt kan du återställa datorn för att åtgärda alla skador, samtidigt som du behåller dina lokala data. En återställning raderar dock alla installerade program, så säkerställ att du inte har sparad data som är viktig i dessa program.

I Windows-inställningar går du till System > Återställning och klickar sedan på Återställ PC. Klicka på ”Behåll mina filer” i popup-fönstret och följ instruktionerna för att återställa.

Hur skyddar man sig mot fillös skadlig kod?

Många av de åtgärder som skyddar mot vanlig skadlig kod fungerar även mot fillös skadlig kod. Se till att du har ett antivirusprogram med beteendedetektering och att du är försiktig med att ladda ner eller klicka på misstänkt innehåll.

Här är några extra säkerhetsåtgärder som är särskilt viktiga för att skydda mot fillös skadlig kod:

Håll operativsystem och appar uppdaterade

Fillös skadlig kod är starkt beroende av sårbarheter i appar och operativsystem. Se därför till att ditt operativsystem och alla dina appar är uppdaterade. Många uppdateringar innehåller korrigeringar för sårbarheter som fillös skadlig kod kan utnyttja.

Var försiktig med webbläsartillägg

Fillös skadlig kod kan även infektera webbläsartillägg som har säkerhetshål. Se till att du bara laddar ner pålitliga och välrenommerade webbläsartillägg och håll dem uppdaterade. Vid infektion rekommenderas att du installerar om tilläggen för att säkerställa att de inte är boven.

Övervaka nätverk

Nästan all fillös skadlig kod ansluter till sina egna servrar för att utföra sin uppgift. Ett verktyg som GlassWire kan inte bara visa misstänkta anslutningar utan även blockera dem automatiskt med sin inbyggda brandvägg. Jag rekommenderar att du ställer in aviseringar för att få meddelanden när misstänkta anslutningar upptäcks.

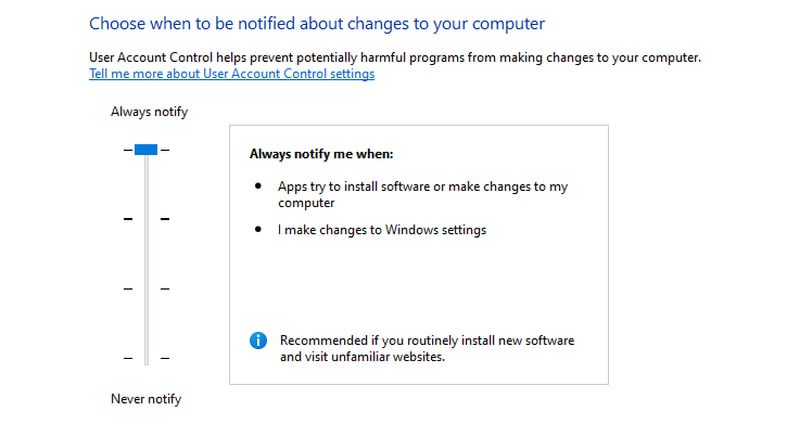

Öka säkerheten i Användarkontokontroll (UAC)

Du kan konfigurera Windows UAC för att alltid meddela dig när en systemändring görs, oavsett om det är du eller en app som försöker göra det. Det kan vara lite irriterande med alla meddelanden, men det ökar säkerheten avsevärt mot dold skadlig kod som fillös malware.

Sök efter UAC i Windows-sökning och klicka på ”Ändra inställningar för Användarkontokontroll”. Ställ säkerhetsreglaget till högsta nivån.

Använd en lösning för Endpoint Security

För företag kan en lösning för Endpoint Security skydda alla datorer i nätverket genom att centralisera säkerheten. Även om en enhet blir infekterad, förblir de andra enheterna i nätverket säkra. Säkerhetslösningen hjälper också till att åtgärda den infekterade enheten. Uppdateringarna sker i realtid, vilket innebär att sårbarheter korrigeras omedelbart.

CrowdStrike är en bra lösning som erbjuder AI-baserat skydd mot cyberattacker. Den har även en dedikerad minnesskanner funktion för att skydda mot fillös skadlig kod.

Slutord 🖥️🦠

Fillös skadlig kod är verkligen en av de mest sofistikerade formerna av skadlig kod. Hackare kan ibland använda den som en del av en större attack, antingen för att få en första åtkomst eller för att försvaga ett system. Som tur är kan många av dessa attacker undvikas om vi kontrollerar vår nyfikenhet och undviker att klicka på saker som vi är tveksamma till.

Du kan också läsa mer om hur man skannar och tar bort skadlig kod från Android- och iOS-telefoner.