Hantering av Privilegierad Åtkomst: En Viktig Säkerhetsåtgärd

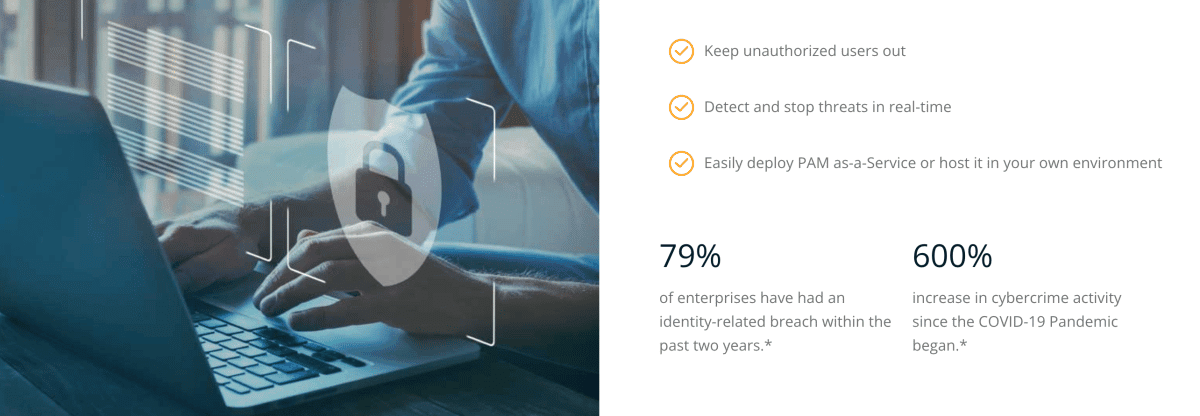

Som systemadministratör är du säkert bekant med riskerna som kommer med många konton som har förhöjd behörighet till känslig IT-utrustning. Denna artikel ger dig insikt i de bästa strategierna för att upprätthålla kontroll över dessa konton.

Situationen med privilegierad åtkomst kan snabbt eskalera när antalet användare växer, liksom antalet applikationer, enheter och till och med olika typer av infrastruktur. För att undvika en sådan knivig situation är det nödvändigt att använda en lösning för hantering av privilegierad åtkomst. Låt oss börja med att besvara den mest grundläggande frågan:

Vad Innebär Privilegierad Åtkomsthantering?

Privilegierad Åtkomsthantering (PAM) är en samling säkerhetsstrategier och tekniker som används för att styra förhöjd (”privilegierad”) åtkomst och behörigheter för användare, konton, processer och system inom en IT-miljö.

Genom att fastställa lämpliga kontroller för privilegierad åtkomst kan organisationer minska sin sårbarhet och förhindra (eller åtminstone mildra) skador som orsakas av externa angrepp, samt interna sabotageförsök eller oaktsamhet.

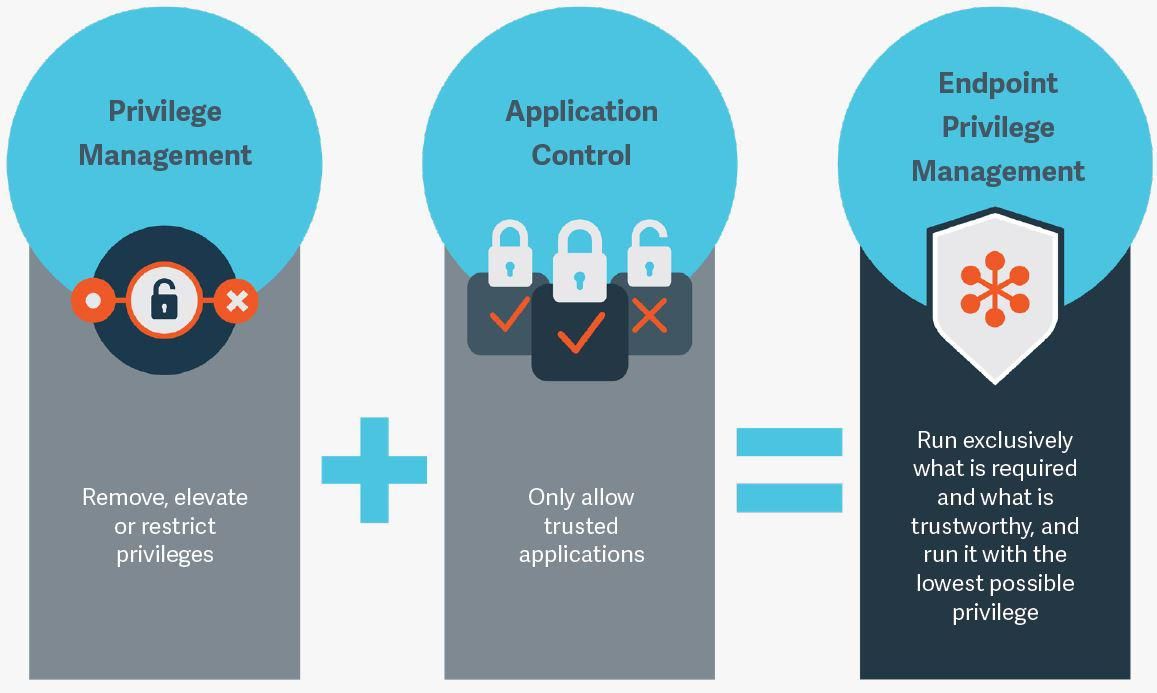

Även om privilegiehantering omfattar ett flertal strategier, är ett centralt mål att tillämpa principen om minsta privilegium. Detta innebär att begränsa åtkomsträttigheter och behörigheter till det absoluta minimum som krävs för att användare, konton, applikationer och enheter ska kunna utföra sina godkända aktiviteter.

Många experter anser att PAM är ett av de viktigaste säkerhetsinitiativen för att minimera cyberrisker och uppnå en hög avkastning på säkerhetsinvesteringar.

Hur Fungerar PAM (Privileged Access Management)?

Privilegierad åtkomsthantering bygger på principen om minsta privilegium, vilket säkerställer att även de mest privilegierade användarna endast har tillgång till det som är nödvändigt för deras arbete. Verktyg för hantering av privilegierad åtkomst är ofta integrerade i bredare PAM-lösningar, utformade för att hantera olika utmaningar relaterade till övervakning, säkerhet och hantering av privilegierade konton.

En lösning för privilegierad åtkomsthantering bör möjliggöra övervakning och loggning av all privilegierad åtkomstaktivitet, och sedan rapportera detta till en administratör. Administratören kan därmed övervaka privilegierad åtkomst och upptäcka potentiella missbruk.

Lösningen bör också underlätta för systemadministratörer att identifiera avvikelser och potentiella hot, så att de snabbt kan agera och begränsa skadan. De viktigaste funktionerna i en lösning för privilegierad åtkomsthantering bör innefatta:

- Identifiera, hantera och övervaka privilegierade konton i alla system och applikationer inom ett nätverk.

- Kontrollera åtkomst till privilegierade konton, inklusive åtkomst som kan delas eller vara tillgänglig i nödsituationer.

- Generera slumpmässiga och säkra autentiseringsuppgifter för privilegierade konton, inklusive lösenord, användarnamn och nycklar.

- Erbjuda multifaktorautentisering.

- Begränsa och kontrollera privilegierade kommandon, uppgifter och aktiviteter.

- Hantera delning av autentiseringsuppgifter mellan tjänster för att minska exponeringen.

PAM kontra IAM

Privileged Access Management (PAM) och Identity Access Management (IAM) är två centrala metoder för att upprätthålla en hög säkerhetsnivå och ge användare tillgång till IT-resurser oavsett plats och enhet.

Det är viktigt att affärs- och IT-personal förstår skillnaden mellan dessa två metoder och deras respektive roller när det gäller att skydda åtkomst till privat och känslig information.

IAM är en bredare term som främst används för att identifiera och auktorisera användare inom hela organisationen. PAM är en delmängd av IAM som specifikt fokuserar på privilegierade användare, de som behöver tillstånd att komma åt de mest känsliga uppgifterna.

IAM handlar om att identifiera, autentisera och auktorisera användarprofiler med hjälp av unika digitala identiteter. IAM-lösningar tillhandahåller företag en kombination av funktioner som stöder en nollförtroende-säkerhetsmodell, vilket kräver att användare verifierar sin identitet varje gång de begär åtkomst till en server, applikation, tjänst eller annan IT-tillgång.

Följande är en översikt över ledande PAM-lösningar, både molnbaserade och lokalt installerade.

StrongDM

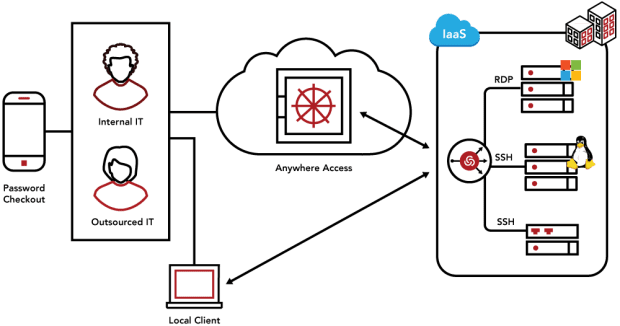

StrongDM erbjuder en plattform för åtkomst till infrastruktur som eliminerar behovet av slutpunktslösningar och täcker alla protokoll. Det fungerar som en proxy som kombinerar autentisering, auktorisering, nätverk och observerbarhetsmetoder i en och samma plattform.

Istället för att komplicera åtkomstprocessen, snabbar StrongDMs mekanismer för behörighetstilldelning upp åtkomsten genom att omedelbart bevilja och återkalla detaljerad åtkomst med hjälp av rollbaserad åtkomstkontroll (RBAC), attributbaserad åtkomstkontroll (ABAC) eller slutpunktsgodkännanden för alla resurser.

Anställnings- och avslutsprocesser förenklas med ett enda klick, och tillfälligt godkännande av förhöjda privilegier för känsliga operationer kan hanteras via Slack, Microsoft Teams och PagerDuty.

StrongDM gör det möjligt att koppla varje slutanvändare eller tjänst till de exakta resurser de behöver, oavsett plats. Dessutom ersätter det VPN-åtkomst och bastionvärdar med nollförtroendenätverk.

StrongDM har många automatiseringsalternativ, inklusive integrering av åtkomstarbetsflöden i befintliga distributionspipelines, strömning av loggar till SIEM-system och insamling av bevis för olika certifieringsrevisioner, såsom SOC 2, SOX, ISO 27001 och HIPAA.

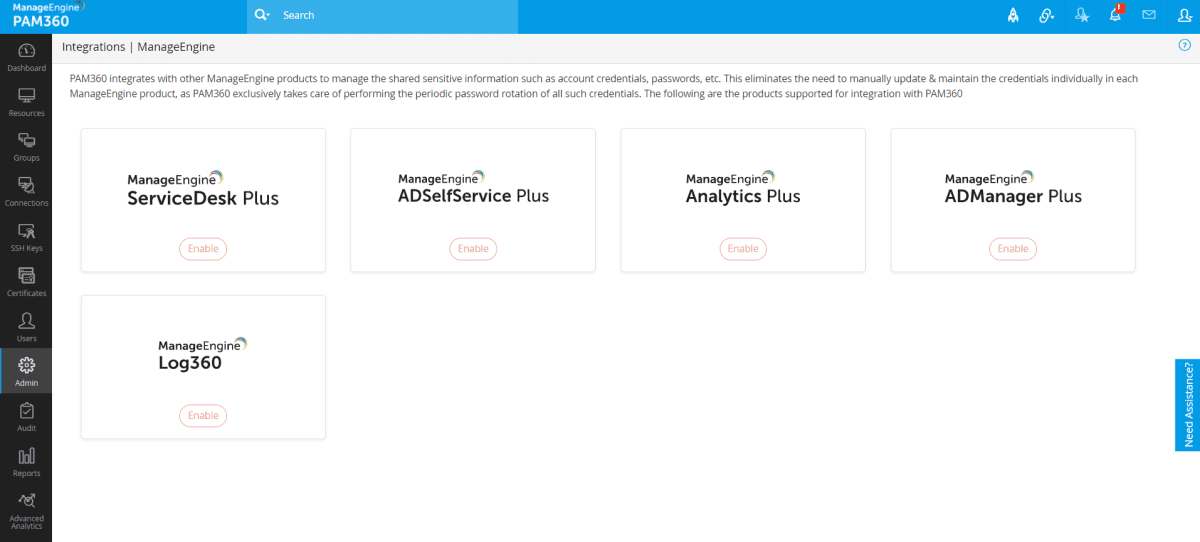

ManageEngine PAM360

PAM360 är en omfattande lösning för företag som vill integrera PAM i sin säkerhetsverksamhet. Med PAM360s kontextuella integreringsmöjligheter kan du skapa en centraliserad konsol där olika delar av ditt IT-ledningssystem är sammankopplade. Detta ger djupare korrelation av data om privilegierad åtkomst och övergripande nätverksdata, vilket underlättar meningsfulla slutsatser och snabbare åtgärder.

PAM360 säkerställer att ingen privilegierad åtkomstväg till dina verksamhetskritiska tillgångar lämnas ohanterad, okänd eller oövervakad. För att möjliggöra detta erbjuder den ett autentiseringsvalv där privilegierade konton kan lagras, med centraliserad hantering, rollbaserade åtkomstbehörigheter och AES-256-kryptering.

Med just-in-time-kontroller för domänkonton ger PAM360 förhöjda privilegier endast när användare behöver dem. Efter en viss period återkallas behörigheterna automatiskt och lösenorden återställs.

Förutom att hantera privilegierad åtkomst underlättar PAM360 för privilegierade användare att ansluta till fjärrvärdar med ett enda klick, utan behov av webbläsarplugin eller slutpunktsagenter. Denna funktion skapar en tunnel av anslutningar genom krypterade, lösenordslösa gateways som ger maximalt skydd.

Teleport

Teleport har som strategi att samla alla aspekter av åtkomst till infrastruktur på en enda plattform för mjukvaruingenjörer och de applikationer de utvecklar. Denna enhetliga plattform syftar till att minska sårbarheten och driftskostnaderna, samtidigt som produktiviteten förbättras och standarder efterlevs.

Teleports Access Plane är en öppen källkodslösning som ersätter delade autentiseringsuppgifter, VPN och äldre tekniker för privilegierad åtkomsthantering. Den är speciellt utformad för att ge nödvändig åtkomst till infrastrukturen utan att hindra arbetet eller minska IT-personalens produktivitet.

Säkerhetspersonal och ingenjörer kan få tillgång till Linux- och Windows-servrar, Kubernetes-kluster, databaser och DevOps-applikationer som CI/CD, versionskontroll och övervakningsinstrumentpaneler genom ett enda verktyg.

Teleport Server Access använder bland annat öppna standarder som X.509-certifikat, SAML, HTTPS och OpenID Connect. Utvecklarna har fokuserat på enkel installation och användning, eftersom dessa är viktiga för en bra användarupplevelse och en solid säkerhetsstrategi. Lösningen består av endast två binära filer: en klient som låter användare logga in för att få kortlivade certifikat, och Teleport-agenten som installeras på en Kubernetes-server eller ett kluster med ett enda kommando.

Okta

Okta är ett företag specialiserat på lösningar för autentisering, kataloghantering och enkel inloggning. De erbjuder också PAM-lösningar genom partners, som integreras med deras produkter för att tillhandahålla centraliserad identitetshantering, anpassningsbara och adaptiva åtkomstpolicyer, händelserapportering i realtid och minskad sårbarhet.

Genom Oktas integrerade lösningar kan företag automatiskt tillhandahålla/avaktivera privilegierade användare och administrativa konton, samtidigt som de ger direkt åtkomst till viktiga resurser. IT-administratörer kan upptäcka avvikande aktiviteter genom integration med säkerhetsanalyslösningar, och vidta åtgärder för att förebygga risker.

Boundary

HashiCorp erbjuder sin Boundary-lösning för att tillhandahålla identitetsbaserad åtkomsthantering för dynamiska infrastrukturer. Den ger också enkel och säker sessionshantering och fjärråtkomst till alla betrodda, identitetsbaserade system.

Genom att integrera HashiCorps Vault-lösning är det möjligt att säkra, lagra och strukturellt kontrollera åtkomst till tokens, lösenord, certifikat och krypteringsnycklar för att skydda hemligheter och annan känslig data via ett användargränssnitt, en CLI-session eller en HTTP-API.

Med Boundary är det möjligt att få tillgång till kritiska värdar och system via flera leverantörer separat, utan att behöva hantera individuella autentiseringsuppgifter för varje system. Det kan integreras med identitetsleverantörer, vilket eliminerar behovet av att exponera infrastrukturen för allmänheten.

Boundary är en plattformsoberoende lösning med öppen källkod. Som en del av HashiCorps portfölj ger den möjlighet att enkelt integreras i säkerhetsarbetsflöden, vilket gör det enkelt att distribuera den på de flesta offentliga molnplattformar. Den nödvändiga koden finns tillgänglig på GitHub och är redo att användas.

Delinea

Delineas lösningar för privilegierad åtkomsthantering syftar till att göra installationen och användningen så enkel som möjligt. Företaget strävar efter att göra sina lösningar intuitiva, vilket underlättar definitionen av åtkomstbegränsningar. Oavsett om det gäller molnet eller lokala miljöer är Delineas PAM-lösningar enkla att distribuera, konfigurera och hantera, utan att kompromissa med funktionalitet.

Delinea erbjuder en molnbaserad lösning som möjliggör driftsättning på hundratusentals maskiner. Denna lösning består av en Privilege Manager för arbetsstationer och Cloud Suite för servrar.

Privilege Manager identifierar maskiner, konton och applikationer med administratörsrättigheter, oavsett om det är på arbetsstationer eller servrar som finns i molnet. Den fungerar även på maskiner som tillhör olika domäner. Genom att definiera regler kan den automatiskt tillämpa policyer för att hantera privilegier, permanent definiera lokalt gruppmedlemskap och automatiskt rotera icke-mänskliga privilegierade autentiseringsuppgifter.

En policyguide gör det möjligt att höja, neka och begränsa applikationer med bara några få klick. Slutligen ger Delineas rapporteringsverktyg insiktsfull information om applikationer som blockeras av skadlig kod och efterlevnad av principen om minsta privilegium. Den erbjuder också Privileged Behavior Analytics-integrering med Privilege Manager Cloud.

BeyondTrust

BeyondTrust Privilege Management underlättar höjning av privilegier för kända och betrodda applikationer som kräver det, genom att kontrollera applikationsanvändningen och logga och rapportera privilegierade aktiviteter. Den gör detta genom att använda säkerhetsverktyg som redan finns i din infrastruktur.

Med Privilege Manager kan du ge användare exakt de behörigheter de behöver för att slutföra sina uppgifter, utan risk för överprivilegiering. Du kan också definiera policyer och behörighetsfördelningar, justera och bestämma åtkomstnivån i hela organisationen, för att undvika angrepp med skadlig kod som utnyttjar överprivilegierade konton.

Du kan använda detaljerade policyer för att höja applikationsprivilegier för vanliga Windows- eller Mac-användare och ge dem tillräcklig åtkomst för att slutföra varje uppgift. BeyondTrust Privilege Manager integreras med betrodda helpdesk-applikationer, sårbarhetsskannrar och SIEM-verktyg genom inbyggda anslutningar.

BeyondTrusts säkerhetsanalys för slutpunkter ger dig möjlighet att korrelera användarbeteende med säkerhetsinformation. Det ger dig också tillgång till en komplett granskning av all användaraktivitet, vilket gör det möjligt att påskynda kriminalteknisk analys och förenkla företagets efterlevnad.

One Identity

One Identitys Privileged Access Management (PAM)-lösningar minskar säkerhetsrisker och främjar företagets efterlevnad. Produkten erbjuds i SaaS- eller lokalt läge. Båda alternativen ger dig möjlighet att säkra, kontrollera, övervaka, analysera och styra privilegierad åtkomst i flera miljöer och plattformar.

Dessutom ger det flexibilitet att ge fullständiga privilegier till användare och applikationer endast när det är nödvändigt, och tillämpa en operativ modell med noll förtroende, minsta privilegier i alla andra situationer.

CyberArk

Med CyberArk Privileged Access Manager kan du automatiskt upptäcka och införliva privilegierade referenser och hemligheter som används av mänskliga eller icke-mänskliga enheter. Genom centraliserad policyhantering kan systemadministratörer använda CyberArks lösning för att definiera policyer för lösenordsrotation, lösenordskomplexitet, valvtilldelning per användare och mer.

Lösningen kan distribueras som en tjänst (SaaS-läge) eller installeras på dina egna servrar (självhanterad).

Centrify

De Centrifys Privilege Threat Analytics-tjänst upptäcker missbruk av privilegierad åtkomst genom att lägga till ett säkerhetslager i din moln- och lokala infrastruktur. Detta görs med hjälp av avancerad beteendeanalys och adaptiv multifaktorautentisering. Med Centrifys verktyg är det möjligt att få realtidsvarningar om avvikande beteende hos alla användare i ett nätverk.

Centrify Vault Suite låter dig tilldela privilegierad åtkomst till delade konton och referenser, hålla lösenord och programhemligheter under kontroll och säkra fjärrsessioner. Med Centrify Cloud Suite kan din organisation, oavsett storlek, globalt styra privilegierad åtkomst genom centralt hanterade policyer som dynamiskt tillämpas på servern.

Sammanfattning

Missbruk av privilegier är ett av de största hoten mot cybersäkerhet i dag, vilket ofta leder till kostsamma förluster och till och med lamslående verksamheter. Det är också en av de vanligaste angreppsvektorerna bland cyberbrottslingar, eftersom ett framgångsrikt angrepp ger fri tillgång till ett företags interna system, ofta utan att det upptäcks förrän skadan är skedd. Därför är det nödvändigt att använda en lämplig lösning för hantering av privilegierad åtkomst när riskerna för missbruk av kontoprivilegier blir svåra att hantera.