Cybersäkerhet framstår som ett allt viktigare område för företag och organisationer av alla typer och storlekar globalt.

Teknikens ständiga utveckling leder till att cyberkriminella hittar nya metoder och avancerade tekniker för att penetrera säkerhetsnätverk, vilket gör dataskydd och nätverkssäkerhet till en betydande utmaning för organisationer.

Det senaste decenniet, och särskilt de senaste åren, har bevittnat en anmärkningsvärd eskalering av cyberattacker, vilket rapporterats av WHO och Interpol. Detta har främst orsakats av distansarbete och de säkerhetsrisker och utmaningar som följde med det.

Statistiken visar att det sker ungefär 2200 cybersäkerhetsattacker per dag, och i genomsnitt inträffar en cyberattack var 39:e sekund. Detta innebär att ett företagsnätverk kan bli angripet precis just nu.

Även om det är omöjligt att helt eliminera risken för cyberattacker, är det avgörande för företag att förstå och identifiera de olika typerna av attacker och implementera förebyggande åtgärder.

Därför har jag sammanställt de mest betydande cybersäkerhetshoten man bör vara medveten om, tillsammans med förslag på hur man kan skydda sig mot dem. Men innan vi går in på detaljerna, låt oss undersöka varför cyberattacker utgör ett så allvarligt hot mot företag och organisationer globalt.

Hur cyberhot påverkar företag och organisationer

Det grundläggande syftet med en cybersäkerhetsattack är att få obehörig tillgång till ett företags nätverk eller datorsystem för att stjäla, ändra, förstöra eller avslöja känslig och konfidentiell information.

En cyberattack kan resultera i fullständig dataförlust, störningar, intrång eller manipulation. Detta kan orsaka stora ekonomiska förluster, skada företagets rykte och leda till brist på förtroende från kunderna.

Stora företag som Dropbox, Uber, Twilio och Revolut har alla upplevt cyberattacker i olika former, som nätfiske och dataintrång. Till exempel, i september 2022, exponerades information om 50 000 Revolut-kunder, inklusive adresser, namn, e-postadresser och delar av betalkortsuppgifter genom ett dataintrång.

Det är viktigt att förstå att dessa attacker inte bara riktar sig mot stora företag, utan även små och medelstora företag (SMF) löper stor risk, särskilt på grund av att de ofta har sämre säkerhetsåtgärder.

Enligt Verizons 2021 Data Breach Investigations Report (DBIR) var 1 av 5 offer för dataintrång små och medelstora företag. Genomsnittskostnaden för dessa förluster uppgick till 21 659 USD.

Cyberattackernas skadeståndskostnader ökar i takt med att de blir alltmer sofistikerade, vilket resulterar i betydande anseendeförluster för företagen. Experter förutspår att kostnaderna för cyberbrott kommer att nå 10,5 biljoner dollar år 2025, med en årlig tillväxt på 15% under de kommande fem åren.

Med tanke på detta allvarliga läge är det avgörande för företag att lära sig om cybersäkerhetsstatistik, främja en cybersäkerhetskultur, öka medvetenheten genom utbildning och vidta förebyggande åtgärder på alla nivåer. Det börjar med att man känner till de vanligaste och allvarligaste cybersäkerhetsriskerna.

Låt oss nu gå igenom listan över dessa hot.

Skadlig programvara

Skadlig programvara (malware) är ett av de allvarligaste cybersäkerhetshoten. Denna typ av programvara bryter sig in i företagsnätverk genom olika former, som virus, ransomware, maskar, botar, kryptojacking, trojaner och adware. Målet är att skada eller förstöra serverdata, eller stjäla konfidentiell information.

Skadlig programvara kan infektera ett system på många sätt, till exempel via skräppost, skadliga nedladdningar eller genom att ansluta till andra infekterade enheter.

Ett exempel på en attack med skadlig programvara är Emotet trojanen, som uppstod runt 2014 och upphörde 2021. Denna attack var sofistikerad och levererades i form av en falsk Windows-uppdatering som användare uppmanades att installera omedelbart. Hackarna spred den via nätfiske-e-postmeddelanden med skadliga länkar eller bilagor.

För att förhindra attacker med skadlig programvara, rekommenderas det att installera antivirus- och anti-malware-program, använda brandväggar, regelbundet uppdatera webbläsare och operativsystem och undvika misstänkta länkar. Om du söker efter programvara för att ta bort skadlig programvara, skulle jag rekommendera Malware Bytes Malware Removal Service, som erbjuder rigorösa hotanalyser och säkerställer effektiv borttagning av skadlig programvara, vilket möjliggör kontinuerlig produktivitet.

Läs mer om hur man tar bort skadlig programvara från datorer (Windows och macOS).

Nätfiske

Nätfiske är en framträdande cyberattack som använder social ingenjörskonst. Den står för 90% av alla dataintrång i organisationer.

Vid nätfiske utger sig angriparen för att vara en betrodd organisation eller person och försöker lura användare att klicka på skadliga länkar eller lämna ut känslig information via e-post, SMS, sociala medier eller telefon. Detta kan leda till skadliga nedladdningar eller att data äventyras.

Till exempel drabbades Crelan Bank i Belgien av en nätfiskeattack (BEC) där angriparen hackade en chefs e-postkonto och instruerade bankens anställda att överföra pengar till ett konto som kontrollerades av angriparen. Detta resulterade i att företaget förlorade cirka 75,8 miljoner dollar.

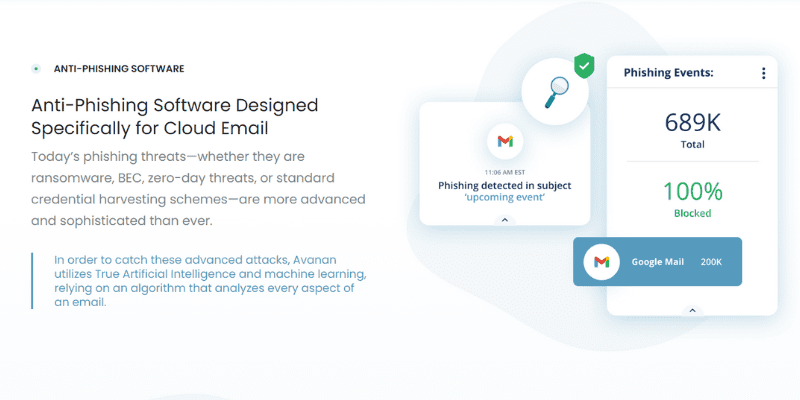

För att undvika att falla offer för nätfiske är det viktigt att använda multifaktorautentisering (MFA), starka e-postsäkerhetslösningar, verifiera avsändarens e-postadresser och använda verktyg som Avanans anti-phishing-programvara.

Ransomware

Ransomware är ett vanligt cybersäkerhetshot som innebär att angriparen krypterar eller stjäl en organisations data och sedan kräver en lösensumma för att återställa den. Detta gör det till en lönsam men kostsam cyberattack.

Många säkerhetsexperter kallar 2020 ”ransomwarens år” på grund av en ökning med 148% under COVID-19-pandemin.

I maj 2021 förlorade Brenntag, en nordamerikansk kemikaliedistributör, 150 GB data på grund av en ransomware-attack. DarkSide-gänget krävde 7,5 miljoner dollar i lösensumma. Företaget lyckades förhandla ner beloppet till 4,4 miljoner dollar, vilket de betalade för att förhindra att den stulna informationen offentliggjordes.

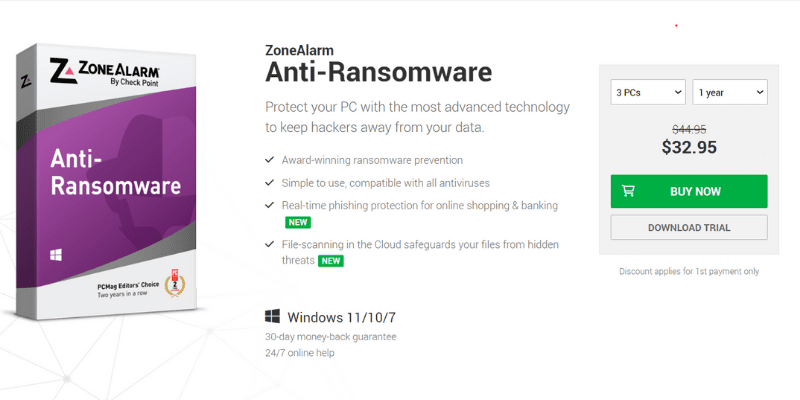

För att skydda sig mot ransomware och undvika stora ekonomiska förluster är det viktigt att ta regelbundna säkerhetskopior, ha ett starkt slutpunktsskydd och installera tillförlitlig anti-ransomware-programvara, som Zonalarm.

Supply chain-attacker

En supply chain-attack riktar sig mot en organisations tredjepartsleverantörer av programvara, hårdvara eller andra tjänster som är avgörande för organisationens leveranskedja.

Denna attack utnyttjar det förtroende som finns mellan ett företag och dess leverantörer, vilket gör det mycket viktigt för företag att granska sina tredje parter noggrant.

Angripare av programvaruleveranskedjan injicerar skadlig kod i företagsapplikationer för att infektera användare eller få tillgång till känslig information. Samtidigt saboterar angripare av hårdvaruleveranskedjan applikationens fysiska komponenter med samma mål. Detta undergräver företagets förtroende och rykte.

En incident är SolarWinds Orion-attacken 2020, då angriparna trängde in i SolarWinds mjukvaruutvecklingsmiljö och bäddade in skadlig kod i Orion-plattformens uppdateringar. Detta ledde till att över 18 000 organisationer installerade bakdörrar i sina nätverk via vanliga programuppdateringar, vilket gjorde att angriparna kunde få tillgång till konfidentiell information från globala privata företag och myndigheter.

Man kan förhindra dessa attacker genom att säkerställa mjukvarusäkerhet, korrekt patchhantering och använda verktyg som AquaSecs Supply Chain Security-lösning, som skyddar leveranskedjans länkar och bevarar kodintegriteten.

Zero-day-attacker

En zero-day-attack inträffar när en angripare utnyttjar en sårbarhet innan utvecklarna hinner åtgärda den. Detta innebär att företaget identifierar en sårbarhet i programvaran utan att det finns en omedelbar lösning, vilket ger hackarna möjlighet att omedelbart utnyttja den.

2020 drabbades Zoom av en zero-day-sårbarhetsattack som gjorde det möjligt för hackare att fjärråtkomst till användarnas datorer om de använde Windows 7 eller äldre versioner. Angriparen kunde ta full kontroll över datorn och få tillgång till filer om offret hade administratörsbehörighet.

En tillförlitlig och välkommunicerad patchhanteringsprocess och en incidenthanteringsplan kan hjälpa till att undvika zero-day-attacker. Det är även fördelaktigt att använda zero-day-attackförebyggande programvara, som Opawats Zero-day-förebyggande lösning, som fokuserar på e-postsäkerhet.

Man-in-the-middle-attacker

En man-in-the-middle-attack innebär att angriparen positionerar sig mellan två kommunicerande parter och kapar sessionen mellan en värd och en klient.

Dessa attacker, även kallade avlyssning, innebär att angriparen bryter klient-server-kommunikationen och skapar en ny kommunikationslinje. Detta gör att de kan stjäla personlig information och bankuppgifter, manipulera användare att vidta vissa åtgärder, initiera överföringar och mycket mer.

Ett exempel är när Lenovo 2014 distribuerade datorer med Superfish Visual adware, vilket gjorde det möjligt för angripare att skapa och distribuera annonser på krypterade webbplatser och ändra webbplatsernas SSL-certifikat. På så sätt kunde hackare se användarnas aktivitet och inloggningsuppgifter när de använde Chrome eller Internet Explorer.

För att skydda sig mot man-in-the-middle-attacker är det viktigt att använda data- och enhetskryptering, installera VPN, implementera multifaktorautentisering och installera pålitliga applikationssäkerhetslösningar, som Impervas web application firewall.

DDoS-attacker

En Distributed Denial of Service (DDoS)-attack överbelastar en webbserver med botar och internettrafik, vilket stör webbplatsens normala trafik, prestanda och tillgänglighet.

Den stora mängden irrelevant trafik till en målwebbplats förbrukar dess resurser, vilket gör det svårt att erbjuda en bra användarupplevelse och orsakar serverstopp. Detta gör webbplatsen otillgänglig för internetanvändare.

En lyckad DDoS-attack kan allvarligt skada ett företags rykte och trovärdighet. Sedan 2020 har DDoS-attacker ökat markant och statistiken visar att det skedde en 67% ökning av DDoS-attacker med lösensumma 2021.

I februari 2020 drabbades Amazon Web Services av en massiv DDoS-attack som riktades mot en icke namngiven AWS-kund. Angriparna använde sig av CLDAP-reflektion som förstärker dataförfrågningarna som skickas till mål-IP-adressen med 56 till 70 gånger.

Genomförande av riskbedömningar, användning av brandväggar och trafikdifferentieringslösningar, samt installation av tjänster som Cloudflares nätverkstjänster, kan avsevärt minska riskerna för DDoS-attacker.

SQL-injektion

SQL (Structured Query Language)-injektion inträffar när angriparen manipulerar en standard SQL-fråga eller -sats på en databasdriven webbplats eller applikation. Hackaren injicerar skadlig kod i SQL-frågorna, vilket gör att de kan se, redigera, ta bort eller manipulera viktig databasinformation.

Hackare i Miami använde SQL-injektion för att infiltrera flera organisationers system, bland annat 7-Eleven. De lyckades stjäla 130 miljoner kreditkortsnummer.

Att använda intrångsdetekteringssystem och verktyg som ManageEngines EventLog Analyzer kan hjälpa till att mildra och undvika SQL-injektioner.

XSS

Cross-site scripting (XSS)-attacker innebär att angriparen injicerar skadlig kod på en legitim webbplats.

Denna kod körs sedan som ett infekterat skript i användarens webbläsare, vilket gör att hackaren kan utge sig för att vara användaren eller stjäla känslig information som bankuppgifter eller inloggningsuppgifter.

XSS-attacker kan förebyggas genom att koda data på utdata, filtrera indata vid ankomst och använda lämpliga svarshuvuden. Man kan också upptäcka och minska risken för SQL-injektioner med ManageEngines EventLog Analyzer för att förhindra obehörig dataåtkomst.

Lösenordsbaserade attacker

I lösenordsbaserade attacker hackar angriparen en användares lösenord med verktyg som Hashcat och Aircrack. Det finns flera typer av lösenordsbaserade attacker, inklusive brute force-attacker, keylogger-attacker och ordboksattacker.

Vid en brute force-attack använder angriparen en trial-and-error-metod för att gissa användarens inloggningsuppgifter. En ordboksattack använder vanliga ord för att gissa lösenord, särskilt om de är svaga.

Keyloggers är skadlig programvara som registrerar tangenttryckningar och därmed kan stjäla lösenord, kreditkortsuppgifter och annan känslig data.

Utöver att använda starka lösenord och uppdatera dem regelbundet, kan man använda säkra hanteringslösningar som IPBan Pro för att eliminera hackare och brute force-inloggningsförsök och därmed säkerställa inloggningssäkerhet.

Avlyssning

En avlyssningsattack innebär att man fångar upp information mellan två parter för att få tillgång till känslig data. Syftet är att lyssna, spela in eller på annat sätt fånga upp data.

Avlyssning kan gälla verbal kommunikation, som textmeddelanden, e-post, fax, videokonferenser och annan data som överförs över ett nätverk.

Denna typ av attack kan leda till identitetsstöld, ekonomiska förluster, skadat rykte, komprometterad data, förnedring och mer. Avlyssningsrisker kan minskas genom att använda starka autentiserings- och krypteringslösningar, som NordVPN, sprida cybersäkerhetsmedvetenhet och säkerställa fysisk säkerhet.

IoT-attacker

Antalet arbeten hemifrån har ökat sedan pandemin, vilket också har ökat attackerna på smarta enheter och Internet of Things (IoT). IoT-attackerna ökade markant till 1,51 miljarder mellan januari och juni 2021.

Dessa attacker riktar sig mot IoT-baserade nätverk och enheter, som säkerhetskameror eller smarta termostater, med målet att ta kontroll över enheten eller stjäla data.

I juli 2015 utförde hackare en Jeep-hack och tog kontroll över en Jeep SUV genom att utnyttja en sårbarhet i uppdateringen av programvaran. De kunde sedan kontrollera fordonets hastighet och andra funktioner.

För att förhindra IoT-cyberattacker rekommenderas det att använda IoT-säkerhetslösningar för företag, industri och hälsovård.

Molnbaserade attacker

Sårbarheter i molntjänster ökar kraftigt, med en ökning på 150% under de senaste fem åren. Dessa attacker riktar sig mot molnbaserade plattformar som molnlagring, cloud computing och SaaS- och PaaS-modeller.

Dessa attacker kan orsaka dataförlust, dataexponering, obehörig åtkomst till känslig information och avbrott i tjänster.

I juli 2021 upplevde Kesaya en molnbaserad ransomware-attack i leveranskedjan. Hackare fick administrativ kontroll över tjänsterna och kunde infektera nätverk hos både tjänsteleverantörer och deras kunder.

För att förebygga sådana hot kan man säkerställa molnsäkerhet genom att välja Orca, en AI-driven molnsäkerhetsplattform som minskar riskerna i molnet.

Kryptojacking

Kryptojacking innebär att en angripare kapar någon annans dator för att utvinna kryptovaluta, som Bitcoin. Hackare kan komma åt en enhet genom att infektera den med skadliga onlineannonser, popup-fönster eller e-postmeddelanden med skadliga länkar.

För att förhindra kryptojacking-attacker kan man uppdatera programvara, installera en annonsblockerare eller en kryptojacking-blockerare, som Acronis programvarublockerare för kryptojacking. Acronis tillhandahåller även andra cyberskyddstjänster.

DoS-attacker

En Denial of Service (DoS)-attack överbelastar ett nätverk med falska förfrågningar. Detta leder till att servern inte kan hantera förfrågningarna, vilket stör dess funktion och gör den otillgänglig för användarna.

Till skillnad från DDoS-attacker, som kommer från flera system, initieras DoS-attacker från ett enda system.

2018 rapporterade Panda Security en spridning av ett kryptojackningsskript som kallas ”WannaMine” som infekterade flera stora företagsnätverk för att bryta kryptovalutan Monero.

DoS-attacker kan förhindras med hjälp av Content Delivery Networks (CDN), IP-blockering, hastighetsbegränsning och installation av lösningar som Radwares DDoS Attack Prevention.

Vattenhålsattacker

En vattenhålsattack är en cyberattack som riktas mot en specifik grupp användare eller en organisation genom att infektera webbplatser som de ofta besöker.

Precis som rovdjur lurar vid vattenhål för att attackera sitt byte, lurar cyberkriminella på vanliga eller nischade webbplatser och väntar på en möjlighet att infektera webbplatser som besökarna använder.

2015 utsatte kinesiska hackare Forbes för en vattenhålsattack. De utnyttjade sårbarheter i Adobe Flash Player och Internet Explorer för att visa infekterade versioner av Forbes ”Dagens tanke”-funktion, vilket gjorde det möjligt för angriparna att infektera användare som besökte Forbes webbplats.

Många medelstora och små företag använder Fortinets cybersäkerhetslösningar för att skydda sina nätverk från cyberattacker, som vattenhålsattacker.

Drive-by-attacker

En drive-by-nedladdningsattack innebär att skadlig kod laddas ner till en användares enhet utan deras vetskap eller samtycke.

Det är viktigt att ta bort föråldrad programvara, hålla webbplatser och operativsystem uppdaterade, använda starka lösenord för administratörskonton och utnyttja Fortinets cybersäkerhetslösningar för att säkerställa nätverks- och applikationssäkerhet och förebygga drive-by-attacker.

Trojansk häst

En trojansk häst är en typ av skadlig programvara som utger sig för att vara en legitim programvara, men när den väl installerats kan den leda till datamanipulation och kompromettering.

Den använder social ingenjörskonst för att få användaren att ladda ner och installera skadlig programvara på sina enheter.

Antivirusprogram som Spybot kan hjälpa till att skydda mot trojanska hästar och andra cyberhot.

Slutsats

Både stora och små företag står inför ökande risker för cyberattacker som hotar deras ekonomi, försäljning, rykte och trovärdighet.

Med alla dessa cybersäkerhetshot är det avgörande att vidta viktiga åtgärder för att skydda företag och säkerställa en fortsatt verksamhet.

Förhoppningsvis har den här artikeln gett dig värdefull information om vanliga cybersäkerhetsrisker och hur man kan undvika dem.

Nu när du känner till hoten är det dags att förbereda dig med dessa verktyg för cybersäkerhetssimulering för att förbättra din säkerhet.