Cybervärlden bebos av en mängd olika aktörer med skilda agendor. För att effektivt kunna skydda oss själva, krävs det en förståelse för dessa hot, deras drivkrafter och de metoder de använder.

Vilka är då de mest omtalade hackergrupperna som opererar i dag? Vilka är deras mål och vilka är deras motiv?

Vad är en hackergrupp?

Hackergrupper är oftast nätverk av skickliga, men omdömeslösa individer. Dessa grupper utnyttjar säkerhetsluckor i datasystem och nätverk. De utför attacker som DDoS (Distributed Denial-of-Service), sprider skadlig kod och stjäl känslig information. Motiven varierar, men brukar kretsa kring ekonomisk vinning, spionage, ideologiska mål eller ren spänning.

Dessa grupper består av hackare med olika specialiseringar, exempelvis ”white hat”-hackare (etiska hackare), ”black hat”-hackare (illvilliga hackare) och ”grey hat”-hackare, som befinner sig någonstans mittemellan.

Hackergrupper är kända för sin uppfinningsrikedom och använder avancerad teknik och taktik. Det kan vara s.k. ”zero-day exploits”, nätfiske och social manipulation för att nå sina mål. Målen kan vara alltifrån regeringar och organisationer till finansiella institutioner och kritisk infrastruktur, vilket understryker vikten av effektiva cybersäkerhetsåtgärder.

Genom att hålla oss uppdaterade om deras metoder kan vi stärka våra försvar, skydda känslig information och skapa en säkrare digital miljö. Låt oss bekanta oss med några av de hackergrupper som har blivit ökända inom cybersäkerhetsområdet.

1. Lazarusgruppen

Enligt Al Jazeera, kom denna hackergrupp i januari 2023 över 100 miljoner dollar i kryptovalutan Harmony. Det väckte återigen frågor kring Nordkoreas roll inom cybersäkerhet. Lazarusgruppen har dock en lång historia av liknande aktiviteter, inklusive attacker mot Sony och spridningen av det ökända WannaCry-viruset.

Deras styrka ligger i deras förmåga att anpassa sig och deras jakt på värdefulla mål. Från de första DDoS-attackerna mot den sydkoreanska regeringen till infiltration av banker globalt, har Lazarusgruppen stulit stora summor pengar och skapat rubriker. Deras attack mot Sony Pictures 2014, där konfidentiell information och kommande filmer läcktes, gav dem global uppmärksamhet. Idag fokuserar Lazarusgruppen främst på kryptovalutor.

Trots deras metoder och mål är deras identitet fortfarande ett mysterium. Är Lazarusgruppen finansierad av den nordkoreanska regeringen eller är det ett internationellt hackergäng?

2. BlackBasta

Denna ransomware-grupp etablerade sig snabbt i cybervärlden under 2022. De opererar som en ”Ransomware-as-a-Service” (RaaS) och har snabbt lämnat många företag som offer. Bleeping Computer rapporterade att den schweiziska teknikjätten ABB drabbades av ett ransomware-angrepp och känslig data hamnade i fel händer. BlackBasta är kända för sina välplanerade attacker.

BlackBasta har riktat in sig på organisationer i USA, Kanada, Storbritannien, Australien, Nya Zeeland och Japan. Det ryktas att gruppen har sina rötter i det nu nedlagda Conti-nätverket från Ryssland.

Med tanke på likheter i skadlig kod, läcksidor och kommunikationsmetoder, är det sannolikt att BlackBasta är en efterföljare till Conti-gruppen.

3. LockBit

LockBit är en RaaS-grupp som har varit aktiv sedan slutet av 2019. De säljer sina ransomware-tjänster till andra cyberkriminella. Gruppen marknadsför sig flitigt på forum som Exploit och RAMP och skryter om sin expertis.

LockBit har även en webbplats för att läcka information från sina offer på både ryska och engelska. Trots detta påstår de att de är baserade i Nederländerna och att de inte har några politiska motiv. För tillfället är LockBit den mest aktiva ransomware-gruppen i världen.

Allt började i september 2019 med ABCD ransomware, vars filer hade filtillägget ”.abcd virus”. I januari 2020 utvecklades LockBit till en RaaS-familj, antog sitt nya namn och inledde en ny era av digital piratkopiering.

4. Lapsus$

Denna hackergrupp blev ökänd efter en djärv ransomware-attack mot det brasilianska hälsoministeriet i december 2021 (enligt ZDNet), där vaccinationsdata för miljontals människor var i riskzonen. Gruppen har därefter attackerat flera stora teknikföretag, som Samsung, Microsoft och Nvidia. De har även stört tjänster från spelutvecklaren Ubisoft och misstänks ligga bakom attacken mot EA Games 2022.

Identiteten på dessa hackare är fortfarande oklar. Vissa källor tyder på att en engelsk tonåring kan vara hjärnan bakom gruppen, medan andra pekar mot Brasilien. Trots att The Verge rapporterar att Londonpolisen har arresterat sju personer kopplade till Lapsus$ (alla tonåringar), fortsätter gruppen att vara aktiv och håller myndigheter och företag på helspänn.

5. The Dark Overlord

The Dark Overlord (TDO) är kända för att utpressa stora organisationer och hotar att läcka känsliga dokument om de inte betalas. De inledde sin verksamhet med att sälja stulna journaler på dark web och gick sedan vidare till att attackera företag som Netflix, Disney och IMDb.

Enligt CNBC, övergick gruppen från utpressning till att initiera terrorrelaterade attacker mot skolor i Columbia Falls. De skickade hotfulla meddelanden till elever och föräldrar och krävde betalning för att inte skada barn. Attackerna resulterade i stängningen av över 30 skolor och att 15 000 elever blev hemma i en vecka. TDO hotade även att läcka hemliga dokument gällande ”9/11 Papers” om en lösensumma i Bitcoin inte betalades.

Trots att en av huvudmedlemmarna i TDO har gripits och dömts, är gruppens ursprung och identitet fortfarande okänd.

6. Clop

Clop attackerar främst stora, väletablerade företag inom finans, sjukvård och detaljhandel. Gruppen, som dök upp 2019, utnyttjar nätverkssårbarheter och nätfiske för att få tillgång till ett nätverk och sedan sprida sig till så många system som möjligt. De stjäl data och kräver lösensummor.

Några av deras offer är Software AG, ett tyskt mjukvaruföretag, University of California San Francisco (UCSF) och användare av Accellion File Transfer Appliance (FTA).

Clops snabba och sofistikerade metoder utgör ett stort hot mot företag världen över och visar på behovet av stark cybersäkerhet.

7. Anonym

Anonymous är ett välkänt, decentraliserat hackerkollektiv med rötter i 4chans anonyma forum. Från oskyldiga spratt har Anonym utvecklats till en kraft för att bekämpa censur och orättvisor.

Gruppen är känd för sina Guy Fawkes-masker och började sin verksamhet 2008 när de attackerade Scientologikyrkan som en reaktion på påstådd censur. Sedan dess har de även attackerat RIAA, FBI och ISIS. Trots att de förespråkar informationsfrihet och integritet, så skapar deras decentraliserade struktur debatter kring deras verkliga agenda.

Anonym har sett ett antal gripanden men deras aktivitet fortsätter att dyka upp regelbundet.

8. Dragonfly

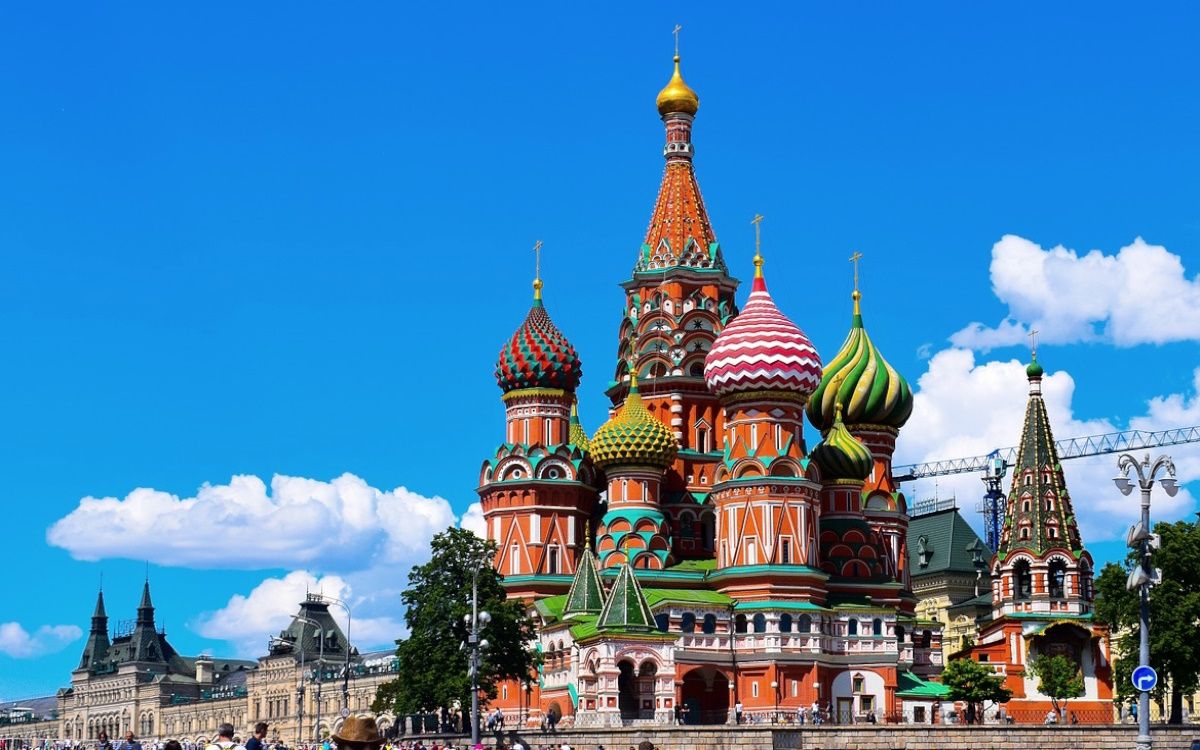

Dragonfly, även känd som Berserk Bear, Crouching Yeti, DYMALLOY och Iron Liberty, är en cyberspionagegrupp som tros bestå av högutbildade hackare från den ryska federala säkerhetstjänsten (FSB). Gruppen har varit aktiv sedan 2010 och attackerar kritisk infrastruktur i Europa och Nordamerika, samt försvars- och flygbolag och statliga system.

Dragonfly använder sofistikerade nätfiske- och komprometteringstaktiker. Trots att inga officiella händelser kopplats till gruppen är det vanligt att de associeras med den ryska regeringen.

Dragonflys DDoS-attacker har påverkat företag som distribuerar vatten och energi i flera länder, inklusive Tyskland, Ukraina, Schweiz, Turkiet och USA, vilket resulterat i strömavbrott som har drabbat tusentals medborgare.

9. Chaos Computer Club

Sedan 1981 har Chaos Computer Club (CCC) arbetat för integritet och säkerhet. Med sina cirka 7700 medlemmar är CCC Europas största grupp av ”white hat”-hackare.

Dessa hackare arbetar tillsammans i regionala grupper, s.k. ”Erfakreisen” och mindre ”Chaostreffs”. De arrangerar även ett årligt evenemang, Chaos Communication Congress, och ger ut publikationen ”Die Datenschleuder”.

Deras huvudfokus ligger på hacktivism, informationsfrihet och stark datasäkerhet. År 2022 hackade de sig in i videobaserade identifieringssystem och fick tillgång till privata hälsojournaler. Deras handling syftade till att belysa potentiella säkerhetsrisker och behovet av bättre skydd i känsliga applikationer.

10. APT41 aka Double Dragon

Double Dragon är en grupp som misstänks ha kopplingar till det kinesiska ministeriet för statssäkerhet (MSS), vilket gör dem till ett hot mot den kinesiska regeringens fiender. Trellix (tidigare FireEye), ett cybersäkerhetsföretag, tror att dessa cyberaktörer stöds av det kinesiska kommunistpartiet (KKP).

Double Dragon genomför både spioneri och personlig vinning, vilket är en fördelaktig situation för dem. De har attackerat sektorer som sjukvård, telekom, teknik och spelvärlden. Det verkar som att alla står på deras lista.

Det är bara början

Cyberkrigföringens värld förändras ständigt. Nya grupper kommer att dyka upp, gamla grupper kommer att försvinna och vissa kan återuppfinna sig själva. En sak är säker: det är en evig katt-och-råtta-lek.