Hur skyddar du din applikation och infrastruktur från säkerhetsrisker?

Detectify presenterar en komplett uppsättning verktyg för inventering och övervakning, inklusive sårbarhetsskanning, identifiering av värdar och kartläggning av programvara. Detta verktyg kan hjälpa dig undvika oväntade problem, som okända servrar med sårbarheter eller underdomäner som lätt kan tas över.

Många fel kan uppstå och utnyttjas av angripare. Här är några vanliga exempel:

- Onödiga portar som är öppna

- Exponering av osäkra underdomäner, känsliga filer eller inloggningsuppgifter

- Att lämna .git-katalogen tillgänglig

- Potentiella OWASP-sårbarheter som XSS, SSRF eller RCE

Du kan förstås utföra portskanning manuellt, leta efter underdomäner och testa för sårbarheter. Det fungerar bra om det görs ibland, men blir tidskrävande och inte kostnadseffektivt om det behövs ofta.

Så, vad är lösningen?

Använd Detectifys verktyg för tillgångsövervakning. Det övervakar resurserna i din webbapplikation och genomför regelbundna genomsökningar efter de risker som nämnts, samt många andra kontroller, för att skydda din verksamhet online 🛡️.

- Detectify har ett eget nätverk av etiska hackare som bidrar med forskning om sårbarheter. Det ger dig varningar som om de kom från en verklig angripare.

- Andra verktyg använder sig av signaturer och versionstestning som mer handlar om efterlevnad än verklig säkerhet. Detectifys hackare tillhandahåller den faktiska koden som används för att skapa säkerhetstesterna. Det ger en unik uppsättning tester som inte finns i andra produkter på marknaden.

- Resultatet? Ett säkrare sätt att testa säkerheten som bara ger dig bekräftade resultat.

- Säkerhetsfynd som faktiskt är värda att åtgärda!

I deras blogg berättar de att utvecklingstiden för Asset Monitoring-testerna har minskat till så lite som 25 minuter efter att en hackare har publicerat ett sårbarhetsfynd.

Låter intressant?

Låt oss se hur det fungerar.

För att börja använda Detectify Asset Monitoring är det första steget att bekräfta att du äger den domän du vill övervaka, eller att du har tillstånd att utföra en säkerhetsskanning. Detectify gör detta för att säkerställa att känslig information inte hamnar i fel händer.

Domänverifiering kan göras på flera sätt: genom att ladda upp en .txt-fil till domänens rotkatalog, med Google Analytics, via en DNS-post eller en meta-tagg på en webbsida. Det finns även ett alternativ för assisterad verifiering om inget av de självbetjänade alternativen fungerar för dig.

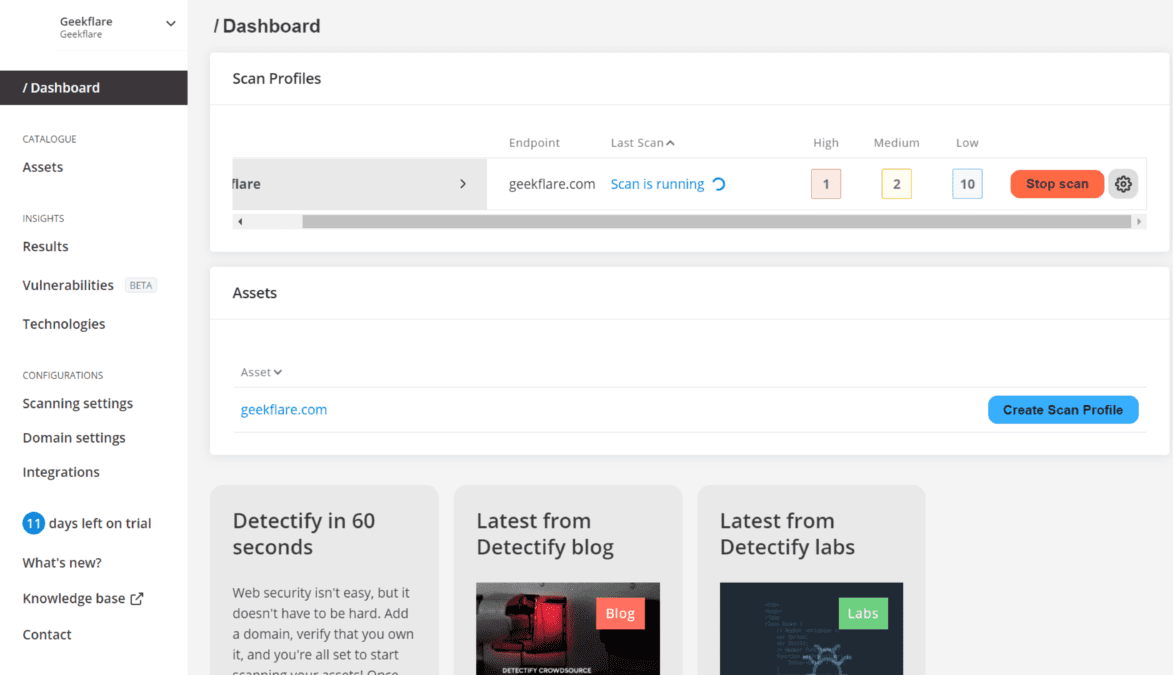

Skapa en skanningsprofil

Nästa steg är att skapa en skanningsprofil, som kan kopplas till en domän, underdomän eller IP-adress med HTTP- eller HTTPS-tjänster.

När du har en skanningsprofil kan du konfigurera den med olika inställningar.

Till exempel kan du ha två profiler kopplade till samma domän, men med olika autentiseringsuppgifter. Det gör att du kan utföra två olika skanningar på samma server och jämföra resultaten.

När skanningsprofilen är klar är du redo att starta genomsökningen. Det gör du enkelt genom att klicka på knappen ”Starta skanning” bredvid den profil du vill använda. Instrumentpanelen uppdateras och visar att en genomsökning pågår.

Tiden det tar att skanna beror på webbplatsens storlek. Om den är stor kan det ta timmar och du kan märka en viss försämring av webbplatsens prestanda medan skanningen pågår. Därför är det bra att skanna när webbplatsen inte är så belastad.

Skanningsrapporter

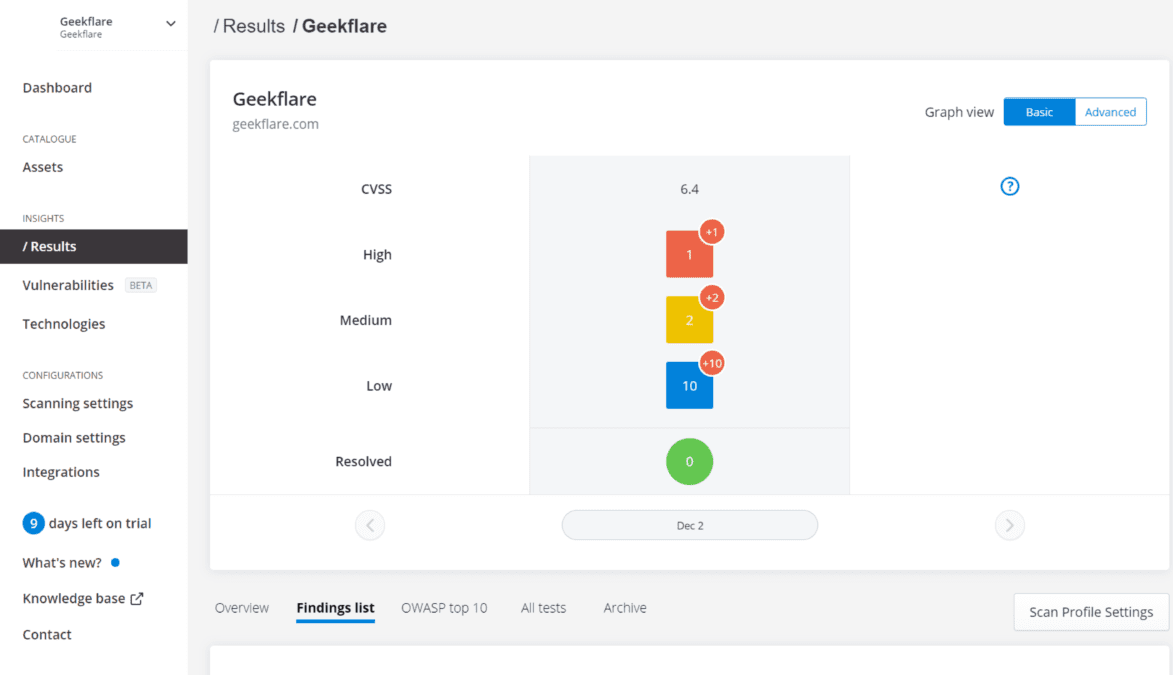

När Detectify har skannat din webbplats får du ett e-postmeddelande. Det innehåller information om hur lång tid skanningen tog, antalet problem som hittades grupperade efter svårighetsgrad och en övergripande hotpoäng som visar webbplatsens säkerhetsstatus.

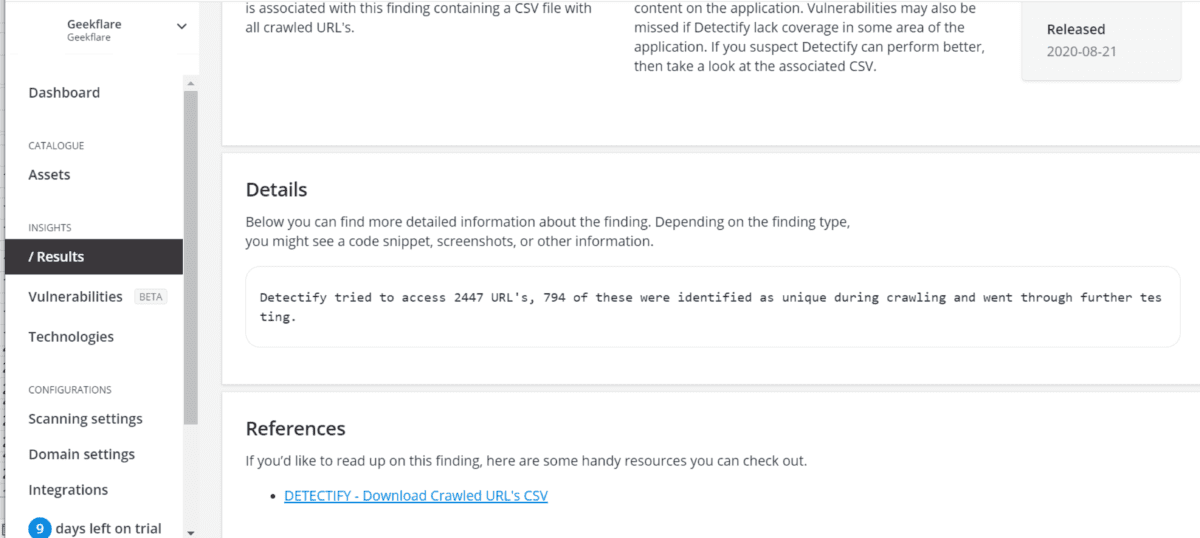

Du kan se vilka webbadresser som genomsöktes genom att gå till den senaste skanningsrapporten och klicka på ”Genomsökta webbadresser”. Detaljerna visar hur många webbadresser som verktyget försökte komma åt och hur många som identifierades som unika.

Det finns en länk längst ner på sidan för att ladda ner en CSV-fil med alla genomsökta webbadresser och deras statuskoder. Du kan granska listan för att kontrollera att alla viktiga delar av din webbplats har undersökts.

För att underlätta planeringen av åtgärder och ge mer precisa resultat i framtida skanningar, kan du tagga varje fynd som ”Åtgärdat”, ”Accepterad risk” eller ”Falskt positivt”. Om du taggar ett fynd som ”Åtgärdat” kommer skannern att använda samma tagg i framtida rapporter så att du inte behöver hantera det igen. En ”Accepterad risk” är något som du inte vill rapportera i varje skanning, medan ”Falskt positivt” är något som ser ut som en sårbarhet men inte är det.

Oj! Det fanns många problem som jag inte kände till.

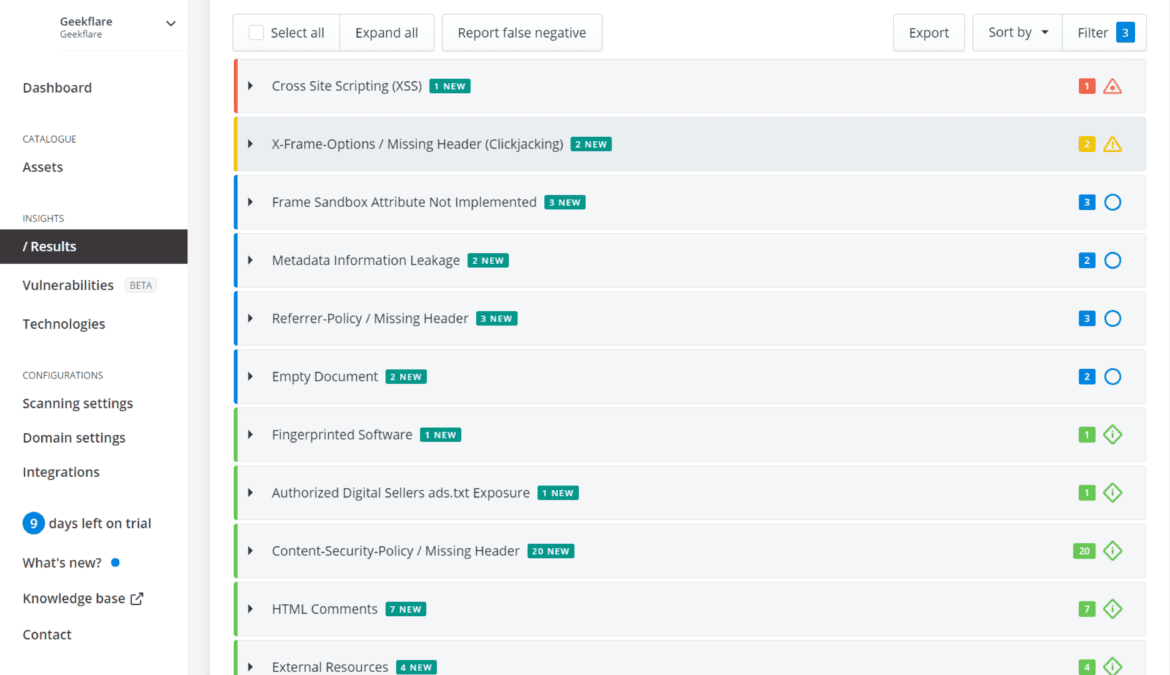

Detectify erbjuder flera olika sidor och vyer för att visa skanningsresultaten. Vyn ”Alla tester” visar alla sårbarheter som skanningen upptäckte. Om du känner till OWASP-klassificeringen kan du titta på OWASP-vyn för att se hur sårbar din webbplats är för de 10 största sårbarheterna.

För att finjustera framtida skanningar kan du använda Detectifys vit- och svartlistningsalternativ. Du kan lägga till webbplatsområden som kan döljas eftersom inga länkar pekar till dem, eller blockera sökvägar som du inte vill att verktyget ska besöka.

Tillgångsinventeringen

Detectifys tillgångsinventering visar en lista över dina huvudresurser – som tillagda domäner och IP-adresser – med värdefull information som hjälper dig att skydda dina IT-investeringar. Bredvid varje resurs visar en blå eller grå ikon om tillgångsövervakning är aktiverat eller inaktiverat.

Genom att klicka på en resurs i inventeringen får du en översikt. Där kan du se underdomäner, skanningsprofiler, identifieringstekniker, fynd från tillgångsövervakning, resursinställningar och mycket mer.

Resultat från tillgångsövervakning

Resultaten grupperas i tre kategorier utifrån svårighetsgrad: hög, medel och låg.

Fynd med hög svårighetsgrad visar problem där känslig information (till exempel kunduppgifter eller lösenord) har blivit offentlig eller kan utnyttjas.

Fynd med medel svårighetsgrad visar situationer där viss information exponeras. Även om exponeringen kanske inte är skadlig i sig, kan en hackare använda informationen i kombination med annan data för att orsaka skada.

Fynd med låg svårighetsgrad visar underdomäner som kan tas över och bör kontrolleras för att säkerställa att de ägs av rätt person.

Detectify erbjuder en kunskapsbas med många instruktioner och tips som hjälper dig att hantera de fynd som identifierats under genomsökningen. När du har åtgärdat problemen kan du köra en ny genomsökning för att kontrollera att åtgärderna har fungerat. Med hjälp av exportalternativen kan du skapa PDF-, XML- eller JSON-filer med resultatrapporter och skicka dem till tredje part eller tjänster som Trello eller JIRA.

Få ut det mesta av Detectify

Detectifys bästa praxis rekommenderar att du lägger till ett domännamn utan underdomäner för att få en överblick över hela din webbplats, om den inte är för stor. Det finns en tidsgräns på 9 timmar för en hel genomsökning. Efter det går skannern vidare till nästa steg. Därför kan det vara en bra idé att dela upp din domän i mindre skanningsprofiler.

Din första genomsökning kan visa att vissa resurser har fler sårbarheter än andra. Det är en bra anledning att dela upp din domän, förutom tidsbesparing. Du bör identifiera de mest kritiska underdomänerna och skapa en separat skanningsprofil för var och en av dem.

Var uppmärksam på listan ”Upptäckta värdar”, eftersom den kan visa oväntade fynd, till exempel system som du inte visste att du hade. Listan hjälper dig att identifiera de viktigaste applikationerna som kräver en mer djupgående skanning och därför en egen profil.

Detectify rekommenderar att du definierar mindre områden för varje skanningsprofil för att få mer exakta och konsekventa resultat. Det är också bra att dela upp områdena baserat på liknande tekniker eller ramverk. Det gör att skannern kan köra mer relevanta tester för varje profil.

Slutsats

Tillgångsinventering och övervakning är viktigt för alla storlekar av webbplatser, inklusive e-handel, SaaS, detaljhandel, finans och marknadsplatser. Lämna ingen resurs oövervakad. Prova gratis i 2 veckor för att se hur det kan hjälpa dig att upptäcka säkerhetshål och förbättra säkerheten för webbapplikationer.