”Känn din fiende och känn dig själv, då behöver du inte frukta utfallet av hundra strider.” – Sun Tzu

För varje penetrationstestare eller säkerhetsexpert som engagerar sig i ett penntestprojekt, är informationsinhämtning av högsta vikt. Att ha kännedom om de rätta verktygen för att identifiera och samla specifik data är essentiellt för att förstå målet djupare.

Denna artikel kommer att undersöka en samling onlineverktyg som säkerhetspersonal kan använda för att lokalisera relevant information och dra nytta av målets sårbarheter.

Identifiera målets tekniska plattform

Innan man går in på att söka efter e-postadresser och annan extern information som rör målet, är det av vikt att först fastställa dess tekniska infrastruktur. Att exempelvis veta att målet är byggt med PHP Laravel och MySQL, ger penntestaren vägledning i vilka typer av attacker som kan vara relevanta.

BuiltWith

BuiltWith fungerar som en teknikdetektor eller profilerare. Den tillhandahåller pentestare med realtidsinformation om målet genom ett domän-API och ett domän live API. Domän-API:et förser pentestare med detaljer som analysverktyg, integrerade plugins, ramverk, bibliotek, och mer.

Domänens API bygger på en databas som tillhandahålls av BuiltWith, som uppdateras med både aktuell och historisk teknisk information om målet.

Sökfunktionen ger samma information som via domän-API:et. Det live-API:et å andra sidan gör en mer omfattande sökning på den angivna domänen eller webbadressen, nästan omedelbart.

Båda API:erna kan integreras i en säkerhetsprodukt för att förse användare med relevant teknisk information.

Wappalyzer

Wappalyzer är ett verktyg för teknisk profilering som används för att extrahera information om målets tekniska infrastruktur. Om du vill veta vilket CMS, bibliotek eller ramverk som målet använder, är Wappalyzer ett utmärkt val.

Det finns olika sätt att använda Wappalyzer; du kan hämta information via Lookup API. Denna metod är populär bland säkerhetsingenjörer och utvecklare för att integrera Wappalyzer i sina säkerhetsprodukter. Alternativt kan Wappalyzer installeras som ett webbläsartillägg för Chrome, Firefox och Edge.

Hitta underdomäner för målet

En domän är namnet på en webbplats medan en underdomän är en ytterligare del av domännamnet.

En domän har ofta en eller flera tillhörande underdomäner. Därför är det viktigt att kunna lokalisera dessa underdomäner kopplade till måldomänen.

Dnsdumpster

Dnsdumpster är ett kostnadsfritt verktyg för domänundersökning som kan hitta underdomäner associerade med en måldomän. Den utför detta genom att sammanställa data från Shodan, Maxmind, och andra sökmotorer. Antalet sökningar är begränsat. Om du vill kringgå denna begränsning kan du utforska deras kommersiella produkt, domänprofileraren.

Domänprofileraren utför domänupptäckt på ett liknande sätt som Dnsdumpster, men inkluderar ytterligare information som DNS-poster. Till skillnad från Dnsdumpster är domänprofileraren inte gratis, utan kräver en betald prenumeration.

Både Dnsdumpster och domänprofileraren tillhandahålls av hackertarget.com.

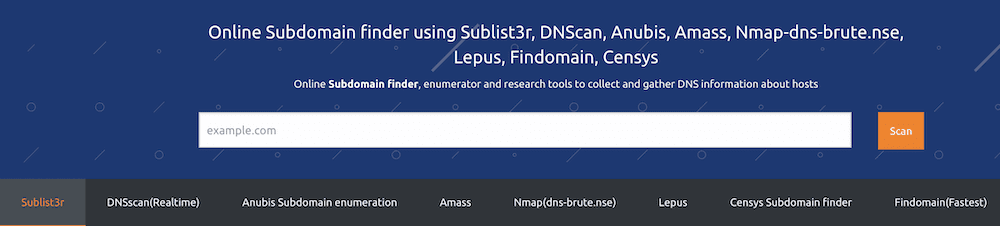

nmmapper

nmmapper använder inbyggda spaningsverktyg som Sublister, DNScan, Lepus och Amass för att söka efter underdomäner.

NMMAPPER erbjuder också en mängd andra verktyg som pingtest, DNS-sökning, och WAF-detektor.

Hitta e-postadresser

För att kunna testa om ett företag är sårbart för nätfiske är det nödvändigt att hitta e-postadresser till anställda.

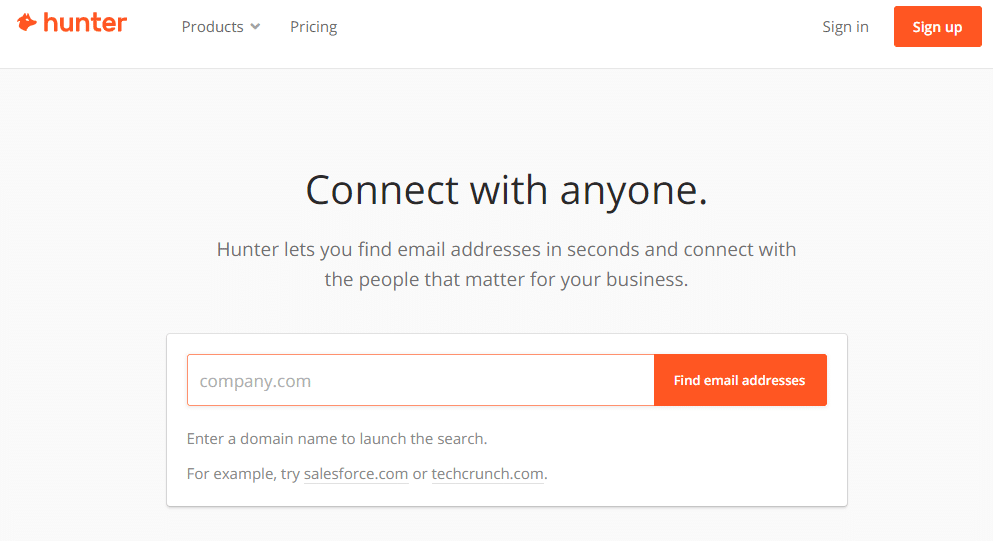

Hunter

Hunter är en populär e-postsöktjänst som låter dig söka efter e-postadresser via domänsökning eller e-postsökning. Domänsökningsmetoden låter dig söka efter e-postadresser baserat på domännamn.

Hunter erbjuder även ett API.

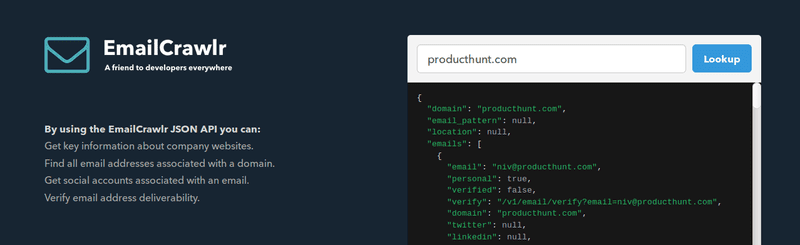

EmailCrawlr

Användargränssnitt eller API – valet är ditt.

EmailCrawlr returnerar en lista med e-postadresser i JSON-format.

Skrapp

Även om Skrapp främst är avsett för e-postmarknadsföring, kan det söka efter e-postadresser genom dess domänsökningsfunktion. En annan funktion, e-postsökaren, gör det möjligt att importera en CSV-fil med anställdas och företags namn för att returnera e-postadresser i bulk.

Det finns även ett REST API tillgängligt för de som vill söka efter e-postadresser programmatiskt.

Utforska fler verktyg för att hitta e-post.

Hitta mappar och filer

I ett testprojekt är det viktigt att känna till vilka filer och mappar som finns på målwebbservern. Ofta kan känslig information som administratörslösenord eller GitHub-nycklar hittas i dessa filer och mappar.

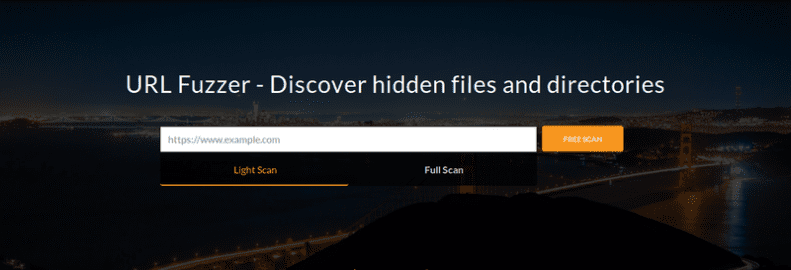

URL Fuzzer

Url Fuzzer är en onlinetjänst från Pentest-Tools. Den använder en anpassad ordlista för att hitta dolda filer och kataloger, vilken innehåller över 1000 vanliga namn på kända filer och kataloger.

Den låter dig skanna efter dolda resurser via en snabb eller fullständig genomsökning. Fullständig genomsökning är endast tillgänglig för registrerade användare.

Pentest Tools har mer än 20 verktyg för informationsinsamling, webbsäkerhetstestning, infrastrukturskanning och exploateringshjälp.

Diverse information

När vi behöver information om internetanslutna enheter som routrar, webbkameror, skrivare och kylskåp, är Shodan det verktyg vi förlitar oss på.

Shodan

Vi kan använda Shodan för att få detaljerad information. Shodan är en sökmotor likt Google, men söker igenom de delar av internet som annars är osynliga för att hitta information om internetanslutna enheter. Även om Shodan är inriktad på cybersäkerhet kan alla använda den för att lära sig mer om dessa enheter.

Med Shodan kan du exempelvis ta reda på hur många företag som använder Nginx webbserver, eller hur många Apache-servrar som finns i Tyskland eller San Francisco. Shodan har även filter som hjälper till att begränsa dina sökningar.

Verktyg för att hitta exploits

I detta avsnitt går vi igenom olika sökverktyg och onlinetjänster som är tillgängliga för säkerhetsforskare.

Paketstorm

Paketstorm är en tjänst inom informationssäkerhet som är känd för att publicera aktuella och historiska säkerhetsartiklar och verktyg. De publicerar även aktuell information om exploits för att testa CVE:s. Tjänsten drivs av en grupp cybersäkerhetsproffs.

Exploit-DB

Exploit-DB är den mest populära kostnadsfria databasen för exploits. Det är ett projekt från Offensive Security som samlar in bedrifter som har skickats in av allmänheten för penetrationstestning.

Sårbarhet-Lab

Sårbarhet-Lab ger tillgång till en omfattande databas med sårbarheter, inklusive exploits och ”proof-of-concepts” för forskningsändamål. Du måste registrera ett konto innan du kan lämna in exploits eller använda dem.

Slutsats

Jag hoppas att dessa verktyg kommer att vara till hjälp i ditt forskningsarbete. Kom ihåg att använda dem på ett ansvarsfullt sätt, enbart för utbildningsändamål på dina egna tillgångar, eller när du har tillstånd att utföra tester på ett mål.

Fortsätt att utforska verktyg för rättsmedicinsk undersökning.