Analys av befintliga system: Vad är Reverse Engineering?

Reverse engineering, eller baklängeskonstruktion, är en process där man studerar en befintlig produkt eller ett system i syfte att förstå dess konstruktion, interna funktion och hur den opererar. Det är en djupgående undersökning som går ut på att dekonstruera något för att se hur det är sammansatt.

Denna metod används ofta för att skaffa sig en djupare kunskap om en produkt eller ett system. Det kan handla om att förbättra en befintlig lösning, skapa konkurrenskraftiga produkter eller system, eller identifiera och åtgärda svagheter och säkerhetsproblem. Reverse engineering är en viktig teknik inom flera områden, bland annat mjukvaruutveckling, tillverkningsindustri och informationssäkerhet.

Det är dock viktigt att vara medveten om att reverse engineering även kan användas för oärliga syften, som till exempel att stjäla företagshemligheter eller framställa kopior av produkter. Därför är denna process ofta reglerad av lagar som rör immaterialrätt och affärshemligheter.

För att bli duktig inom reverse engineering behöver en säkerhetsexpert ha en gedigen kunskap inom datavetenskap och programmering. Erfarenhet av verktyg som disassemblers och debuggers är också nödvändig.

Hur går reverse engineering till?

I grund och botten går reverse engineering ut på att analysera ett system för att förstå dess beståndsdelar, hur de fungerar och hur systemet opererar. Målet är att förstå funktionaliteten eller att skapa en kopia eller liknelse av systemet.

Denna teknik är användbar för en mängd olika ändamål. Det kan vara att förstå hur ett system fungerar, att identifiera svagheter i systemets konstruktion, att utveckla kompatibla eller alternativa versioner av systemet, eller att förbättra originaldesignen.

Processen involverar ofta att ta isär systemet eller enheten för att studera dess komponenter och hur de är sammansatta. Detta kan innebära att man plockar isär fysiska enheter eller analyserar koden och strukturen i mjukvarusystem.

Efter att systemet har demonterats, undersöks och analyseras varje komponent noggrant. Målet är att förstå deras funktion och hur de samverkar för att skapa systemets helhet.

Det är avgörande att respektera andras immateriella rättigheter vid reverse engineering. Tekniken bör enbart användas för lagliga och etiska ändamål.

Reverse engineering inom säkerhet

Inom säkerhetsområdet är syftet med reverse engineering att identifiera och minimera potentiella sårbarheter i en produkt eller ett system. Detta görs genom att granska produktens design, kod eller komponenter för att förstå dess funktion och identifiera eventuella svagheter.

Säkerhetsforskare kan till exempel använda reverse engineering för att granska en mjukvaruapplikation och hitta sårbarheter som kan utnyttjas av illvilliga aktörer. Det kan handla om att granska applikationens kod, analysera nätverkstrafik eller studera interaktioner med andra system.

När potentiella sårbarheter har identifierats, arbetar säkerhetsforskarna med att utveckla lösningar för att minska riskerna. Det kan innebära att de patchar applikationens kod eller implementerar ytterligare säkerhetsåtgärder. Detta bidrar till att förbättra produktens eller systemets övergripande säkerhet och skydda den mot potentiella attacker.

Stegen i reverse engineering

Reverse engineering följer vanligen följande steg:

- Identifiera målet: Första steget är att identifiera den specifika produkt eller det system som ska studeras. Målet är att få en djupare förståelse för dess design, interna funktion och funktionalitet.

- Samla information: Detta innebär att samla in data om produkten eller systemet från olika källor. Det kan vara designdokumentation, källkod eller användarhandböcker.

- Analysera: Analysera den insamlade informationen för att förstå systemets konstruktion och hur det fungerar. Detta kan innebära att man plockar isär produkten, granskar dess komponenter och hur de interagerar, eller studerar designdokumentationen och koden.

- Skapa en modell: Konstruera en modell som korrekt representerar systemets design, interna funktion och funktionalitet. Modellen kan användas för vidare studier, ändringar eller förbättringar.

- Använd kunskapen: När modellen är klar, kan kunskapen från reverse engineering användas för att förbättra produkten eller systemet. Det kan även handla om att skapa konkurrerande produkter eller identifiera och åtgärda brister. Man kan ändra designen, koden eller komponenterna, eller utveckla nya produkter baserat på den inhämtade kunskapen.

Låt oss nu utforska några av de mest användbara verktygen för reverse engineering.

Ghidra

Ghidra är en gratis och öppen källkod programvara för reverse engineering (SRE) som utvecklats av National Security Agency (NSA). Verktyget används för att dekonstruera, dekompilera och analysera binär kod.

Ghidra är designat för att vara ett robust och skalbart SRE-verktyg som används av både myndigheter och det bredare säkerhetssamhället. Verktyget offentliggjordes år 2019 och är gratis att ladda ner och använda.

Ghidra har ett användarvänligt gränssnitt och en modulär design som gör det möjligt för användare att anpassa verktyget efter deras specifika behov.

Dessutom har Ghidra en dekompilator som kan konvertera assembler kod till högnivåspråk som C eller Java. Detta underlättar förståelsen av en binär fils funktionalitet.

Androguard

Androguard är ett verktyg med öppen källkod som används för reverse engineering och analys av Android-applikationer. Det är skriven i Python och kan användas för att analysera Android-appars struktur och beteende.

Androguard innehåller en mängd verktyg för olika typer av analyser. Det inkluderar demontering, dekompilering och deobfuskering av Android-appar. Det kan användas för att analysera koden, extrahera resurser och identifiera potentiella sårbarheter.

Androguard används flitigt av forskare och säkerhetsexperter för att analysera säkerheten i Android-applikationer.

Det erbjuder många funktioner för reverse engineering, inklusive stöd för flera filformat, förmågan att utföra statisk och dynamisk analys, samt integration med andra verktyg som IDA Pro och radare2.

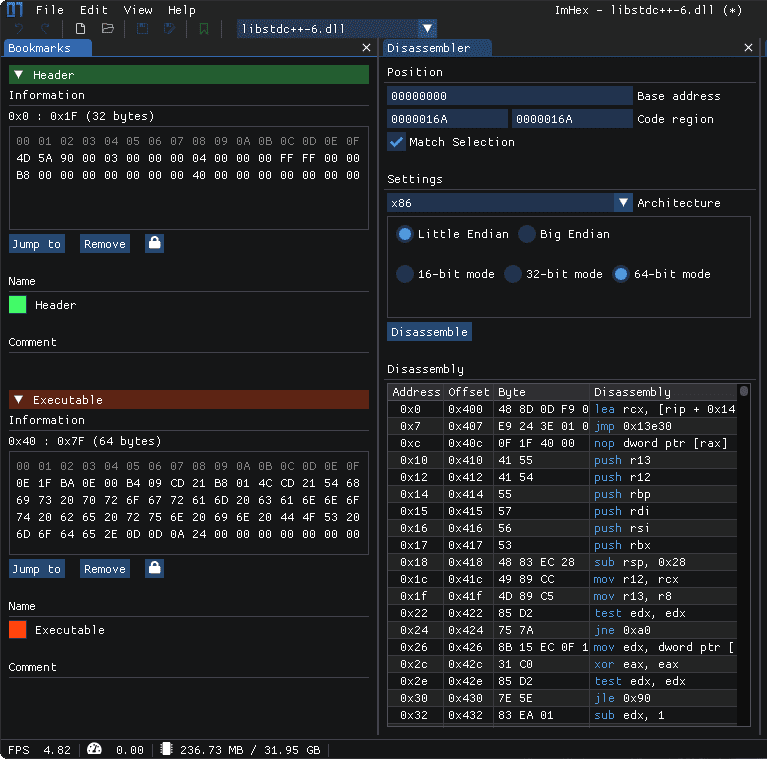

ImHex

ImHex är en hex-editor, en programvara som låter användare visa och redigera binär data. Hex-editors används ofta av programmerare, säkerhetsforskare och andra tekniska användare för att undersöka filinnehåll på låg nivå. De är särskilt användbara för att analysera filer i binärt format som exekverbara filer.

ImHex är en gratis hex-editor med öppen källkod som finns tillgänglig för Windows och Linux. Den har ett användarvänligt gränssnitt och ett stort antal funktioner som gör den lätt att använda.

Några av ImHex nyckelfunktioner är stöd för stora filer, en flexibel sök- och ersättningsfunktion och möjligheten att jämföra filer sida vid sida. ImHex tillåter även användare att definiera sina egna datatyper, vilket är användbart för att undersöka specifika typer av data i en fil.

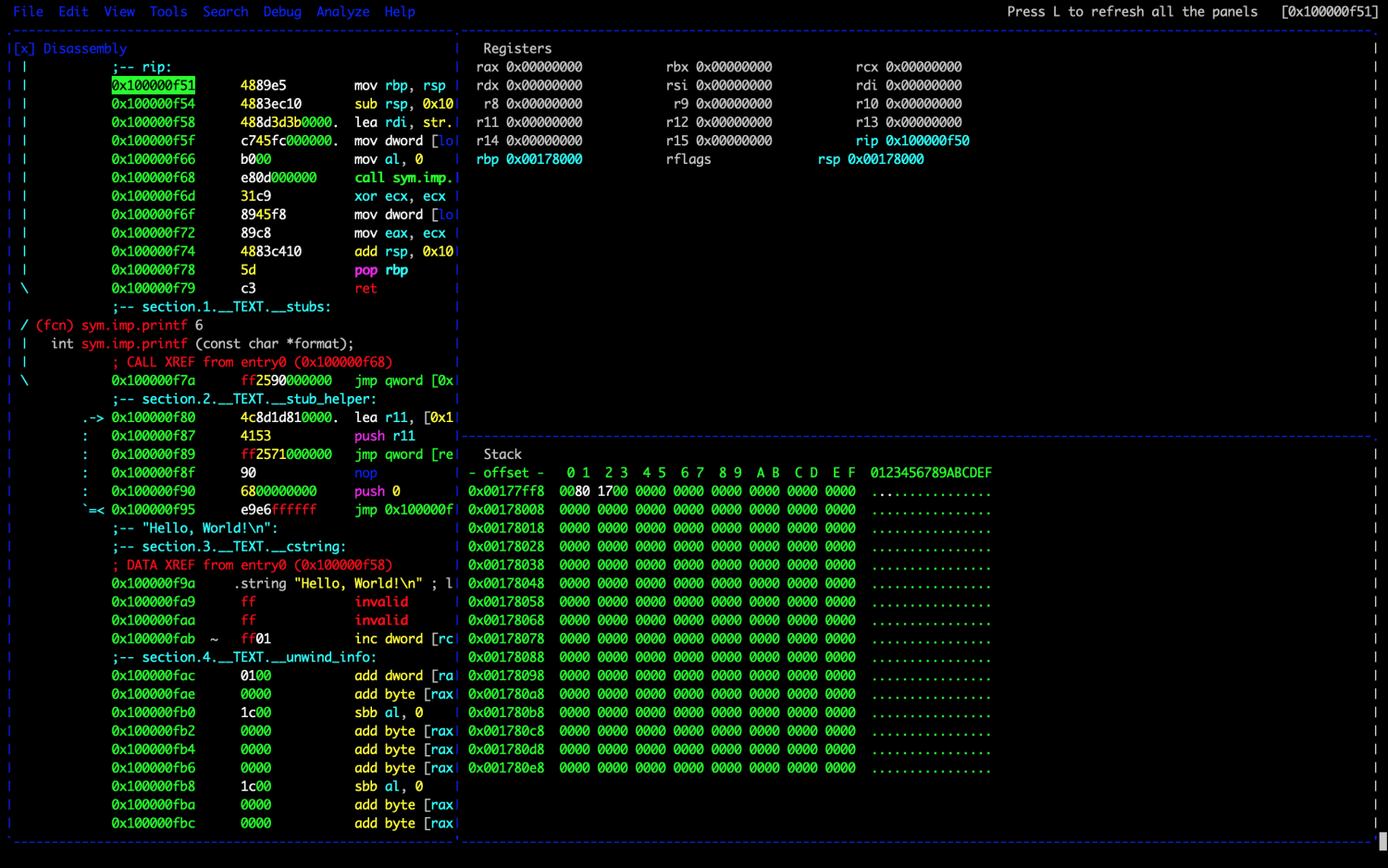

Radare 2

Radare2 är ett ramverk med öppen källkod för reverse engineering. Det används för att dekonstruera, analysera och felsöka binära filer. Radare2 är skrivet i C och finns tillgängligt för flera plattformar, inklusive Windows, Linux och macOS.

Detta verktyg används flitigt av säkerhetsforskare för olika ändamål, som reverse engineering, sårbarhetsanalys och kriminalteknik. Det har ett kommandoradsgränssnitt och en kraftfull skriptmotor som gör det möjligt att automatisera komplexa uppgifter och utöka verktygets kapacitet.

Radare2 har en disassembler som kan omvandla binär kod till läsbar assembler, vilket underlättar förståelsen för hur en binär fil fungerar.

Det erbjuder olika funktioner för reverse engineering, inklusive stöd för flera arkitekturer och filformat, förmågan att utföra statisk och dynamisk analys, och integration med andra verktyg som debuggers och disassemblers.

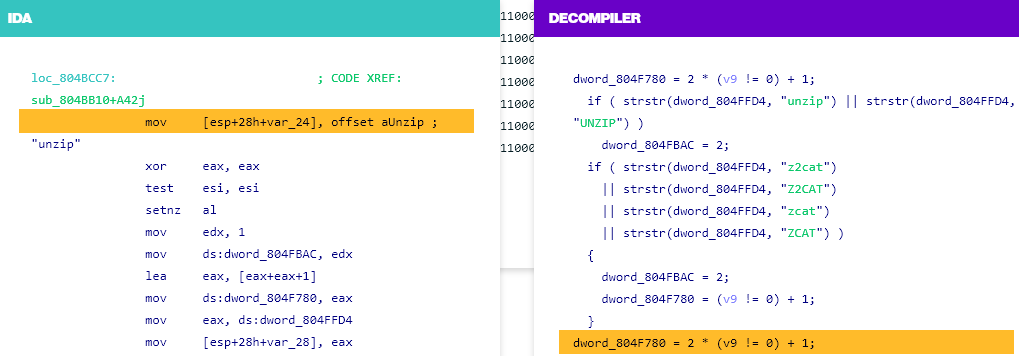

IDA Pro

IDA Pro (Interactive Disassembler Pro) är en kommersiell demonterare och debugger som ofta används av säkerhetsforskare för att analysera kompilerad kod. Det kan användas för att reverse engineera körbara filer och andra binära filer.

Det erbjuder många funktioner för statisk och dynamisk analys, inklusive stöd för flera arkitekturer och filformat. Det har även förmågan att skapa och modifiera demonteringar, och kan integreras med andra verktyg som debuggers och dekompilatorer.

IDA Pro stöder plattformsoberoende kompatibilitet och erbjuder både ett grafiskt användargränssnitt och ett skriptspråk för att automatisera komplexa uppgifter. Det betraktas som en av de mest kraftfulla och funktionsrika demonterarna som finns, men är även känd för sin branta inlärningskurva och höga pris.

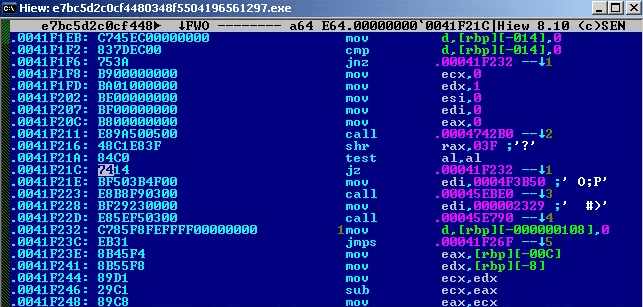

Hiew

Hiew är en binär filvisare och redigerare för Microsoft Windows. Det är ett populärt verktyg bland mjukvaruutvecklare och säkerhetsforskare. Hiew ger användarna möjlighet att visa och redigera rådata för en binär fil, samt demontera maskinkod till assemblerspråk.

Hiew kan även användas för att söka efter mönster eller strängar i en binär fil, samt jämföra två filer för skillnader. Hiew är inte öppen källkod och är inte fritt tillgängligt, utan säljs via utvecklarens webbplats.

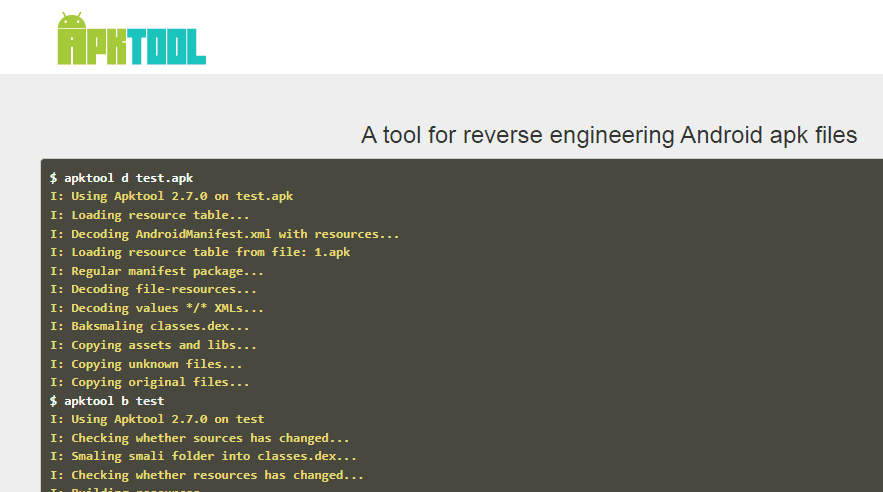

Apktool är ett gratis och öppet källkodsverktyg för reverse engineering av Android apk-filer. Det är skrivet i Java och kan köras på alla plattformar som stöder Java. Apktool tillåter användare att dekonstruera resurserna i en apk-fil och återskapa appen med vissa ändringar.

Det används flitigt av Android-utvecklare och moddare för att anpassa appar, samt av säkerhetsforskare för att utföra statisk analys av Android-appar.

Verktyget kan avkoda resurserna i en apk-fil och skapa en läsbar representation av appens kod och innehåll.

Apktool kan även användas för att genomföra säkerhetsanalyser på Android-appar, eftersom det ger användare möjlighet att inspektera appens kod och resurser. Användare kan göra ändringar i appens utseende och beteende.

Det är dock viktigt för användare att respektera apputvecklarnas immateriella rättigheter och endast använda Apktool för juridiska och etiska ändamål.

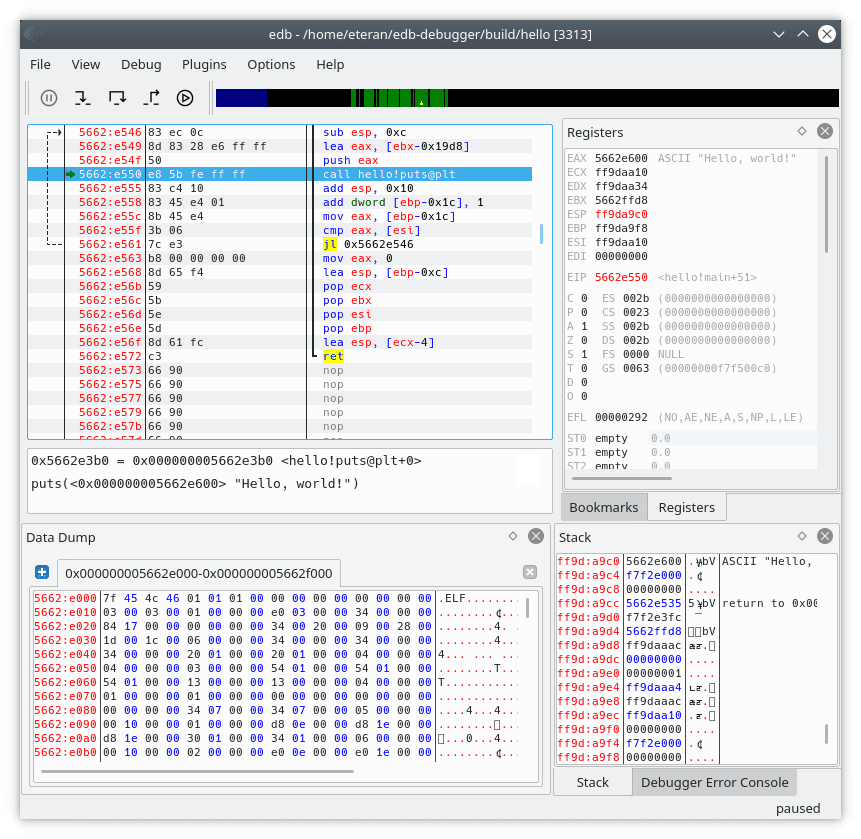

edb-debugger

EDB är en gratis debugger med öppen källkod som fungerar på Linux, Windows och macOS. Det är ett kraftfullt verktyg som kan användas för att analysera och felsöka en mängd olika körbara filer, inklusive ELF-, PE-, Mach-O- och Java-klassfiler.

EDB erbjuder många funktioner som gör den till ett värdefullt verktyg inom mjukvaruutveckling och reverse engineering.

En av EDB:s viktigaste funktioner är det användarvänliga gränssnittet, vilket gör den enkel att använda även för nybörjare inom felsökning. EDB har olika vyer, såsom en demonteringsvy, en minneskarta och en registervy. Dessa ger detaljerad information om tillståndet för programmet som felsöks.

EDB tillåter användare att ställa in brytpunkter, gå stegvis genom kod och inspektera variablers värden. Det underlättar analys och felsökning av program.

Dessutom stöder EDB en mängd olika processorarkitekturer och operativsystem. Det gör verktyget mångsidigt och användbart på olika plattformar.

Java Snoop

JavaSnoop är ett verktyg som låter användare ändra beteendet hos Java-applikationer under körning. Det är utformat för säkerhetstester och analys, och kan användas för att identifiera och exploatera sårbarheter i Java-applikationer.

JavaSnoop fungerar genom att ansluta till en Java-process som körs och injicera kod. Detta ger användaren möjlighet att ändra programmets beteende i realtid. Det kan vara användbart för att analysera och testa säkerheten i Java-applikationer.

JavaSnoop finns tillgängligt som ett fristående verktyg och som en plugin för den populära plattformen för säkerhetstester av webbapplikationer, Burp Suite. Det är skrivet i Java och kan köras på alla plattformar som stöder Java, inklusive Windows, Linux och macOS.

Några av JavaSnoop nyckelfunktioner är möjligheten att avlyssna och ändra metodanrop, visa och ändra variablers värden, samt definiera egna krokar för att automatisera uppgifter.

Slutsats

Reverse engineering är en viktig färdighet för säkerhetsexperter. Det ger dem förmågan att förstå designen, den interna driften och funktionaliteten hos en produkt eller ett system. Det hjälper till att identifiera och minimera sårbarheter eller brister.

Detta är särskilt användbart för att identifiera och hantera noll-dags-sårbarheter. Dessa är sårbarheter som är okända för tillverkaren eller utvecklaren och som ännu inte har åtgärdats.

Reverse engineering kan vara en utmanande och komplex färdighet att bemästra. Det är dock ett värdefullt verktyg för säkerhetsexperter som vill identifiera och minimera potentiella sårbarheter i mjukvaruapplikationer och system.

Du kan även vara intresserad av att lära dig mer om de bästa verktygen för NetFlow-analys och insamling för ditt nätverk.