Hotbildens utveckling och behovet av hotintelligens

Cyberkriminella blir alltmer sofistikerade och använder en mångfald av tekniker för att tjäna pengar, där nya attackmetoder och den minskade tröskeln för att initiera attacker spelar en stor roll. Framväxten av ”ransomware as a service” (RaaS) har ytterligare förvärrat denna problematik. För att effektivt skydda sig mot dessa hot krävs en stark säkerhetsinfrastruktur där hotintelligens utgör en grundläggande komponent. Genom att samla in och analysera information om aktuella hot, kan organisationer bättre skydda sig mot skadliga angrepp.

Vad är en hotintelligensplattform?

En hotintelligensplattform (TIP) är en teknik som gör det möjligt för organisationer att samla in, bearbeta och integrera hotintelligensdata från en mängd olika källor. Med hjälp av denna information kan företag proaktivt upptäcka och minimera potentiella säkerhetsrisker, samt skydda sig mot framtida cyberattacker. Genom att kontinuerligt övervaka cyberhot och sårbarheter kan organisationer identifiera och reagera på potentiella intrång innan de skadar IT-tillgångar.

Hur fungerar en hotintelligensplattform?

Hotintelligensplattformar bidrar till att minska risken för dataintrång genom att centralisera data från flera källor. Dessa källor kan innefatta öppen källkodsinformation (OSINT), information från dark web, samt egna specialiserade informationsflöden. Genom att analysera denna data kan plattformen identifiera mönster, trender och potentiella hot. Denna information delas sedan med säkerhetsteam (SOC) och andra säkerhetssystem, som brandväggar, intrångsdetektionssystem och SIEM-system, för att minimera skador på IT-infrastrukturen.

Fördelar med hotintelligensplattformar

Användningen av en hotintelligensplattform ger organisationer flera fördelar, bland annat:

- Proaktiv identifiering av hot

- Förstärkt säkerhetsposition

- Effektivare resursallokering

- Rationalisering av säkerhetsarbetet

Andra fördelar inkluderar automatiserade säkerhetsåtgärder, minskade kostnader och ökad transparens i organisationens säkerhetssituation.

Viktiga funktioner i en hotintelligensplattform

De viktigaste funktionerna hos en hotintelligensplattform inkluderar:

- Förmåga att samla in data

- Prioritering av hot i realtid

- Analys av hot

- Övervakning av dark web

- Databas och grafisk visualisering av attacker och hot

- Integration med befintliga säkerhetsverktyg och system

- Undersökning av skadlig kod, nätfiske och andra illvilliga aktiviteter

De mest avancerade plattformarna kan samla in, standardisera, sammanställa och organisera hotintelligensdata från en mängd olika källor och format.

Några ledande hotintelligensplattformar

Autofokus

AutoFocus, från Palo Alto Networks, är en molnbaserad plattform för hotintelligens. Den ger användare möjligheten att identifiera kritiska attacker, göra initiala bedömningar och implementera åtgärder för att avhjälpa situationen. Detta sker utan att kräva ytterligare IT-resurser. Plattformen samlar in hotdata från företagets nätverk, bransch och globala underrättelseströmningar. Enhet 42, Palo Alto Networks forskarteam, levererar information om de senaste skadliga kampanjerna direkt till instrumentpanelen, vilket ger ökad insyn i illasinnade aktörers metoder och strategier.

Nyckelfunktioner hos AutoFocus

- Tillgång till Enhet 42 forskningsdata som avslöjar de senaste skadliga koderna, deras taktiker och metoder.

- Bearbetar 46 miljoner DNS-förfrågningar dagligen.

- Samlar in data från tredjepartskällor som Cisco, Fortinet och CheckPoint.

- Integreras med SIEM-verktyg och andra system genom ett RESTful API.

- Inkluderar fördefinierade tagggrupper för ransomware, banktrojaner och hackningsverktyg.

- Möjliggör skapande av anpassade taggar.

- Stödjer olika dataformat som STIX, JSON, TXT och CSV.

Prisuppgifter är inte offentliga; potentiella köpare bör kontakta Palo Alto Networks för offerter och produktdemonstrationer.

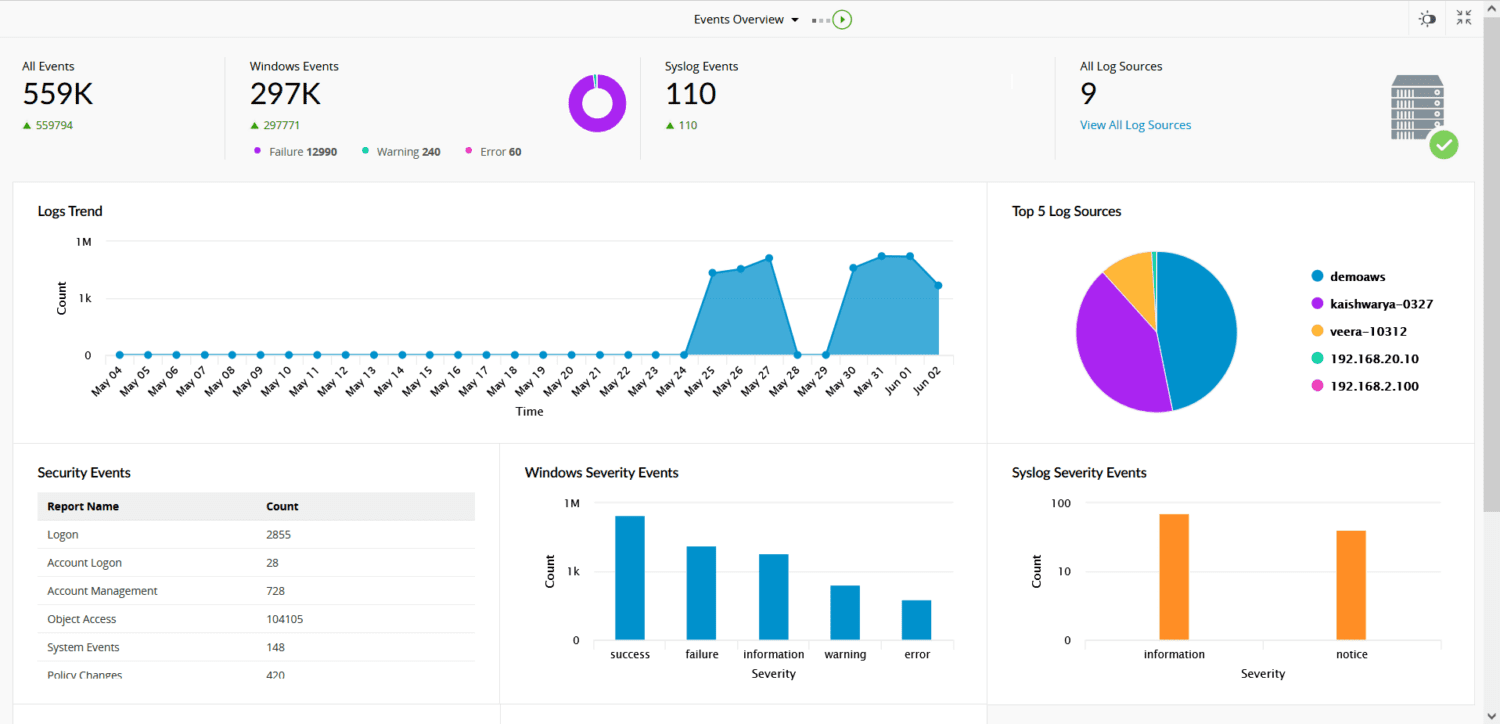

ManageEngine Log360

ManageEngine Log360 är ett verktyg för logghantering och SIEM som ger företag inblick i sin nätverkssäkerhet, övervakar förändringar i Active Directory, och skyddar molnmiljöer. Log360 sammanför funktionaliteten i fem olika ManageEngine-verktyg, vilket gör det till en omfattande säkerhetslösning.

Log360:s hotintelligensmodul innehåller en databas med globala skadliga IP-adresser och en STIX/TAXII-processor som regelbundet hämtar data från globala hotflöden.

Nyckelfunktioner hos Log360

- Integrerade CASB-funktioner (Cloud Access Security Broker) för att övervaka data i molnet.

- Identifierar hot i hela företagsnätverket, inklusive slutpunkter, brandväggar och molntjänster.

- Realtidsdetektering av incidenter och övervakning av filintegritet.

- Använder MITRE ATT&CK-ramverket för att prioritera hot.

- Avancerad attackdetektering genom regelbaserad realtidskorrelation, maskininlärning (UEBA) och signaturbaserad detektering.

- Integrerad funktion för Data Loss Prevention (DLP).

- Säkerhetsanalys i realtid.

- Integrerad efterlevnadshantering.

Log360 finns i både en gratis- och en betalversion (Professional). Användare kan utvärdera alla funktioner i Professional-versionen under en 30-dagars provperiod.

AlienVault USM

AlienVault USM, utvecklad av AT&T, är en plattform som erbjuder detektering, bedömning, incidenthantering och efterlevnadshantering. Plattformen uppdateras var 30:e minut av AlienVault Labs med den senaste informationen om attacker, hot, sårbarheter och misstänkt beteende.

AlienVault USM ger en översikt över företagets säkerhetsarkitektur och möjliggör övervakning av nätverk och enheter. Den inkluderar också SIEM-funktioner, molnintrångsdetektering för AWS, Azure och GCP, nätverksintrångsdetektering (NIDS), värdintrångsdetektering (HIDS) och slutpunktsdetektering och -svar (EDR).

Nyckelfunktioner hos AlienVault USM

- Realtidsdetektering av botnät.

- Identifiering av C&C-trafik (kommando och kontroll).

- Avancerad detektering av ihållande hot (APT).

- Stödjer efterlevnad av standarder som GDPR, PCI DSS, HIPAA och ISO 27001.

- Nätverks- och värd-IDS-signaturer.

- Centraliserad händelse- och logginsamling.

- Detektering av dataexfiltrering.

- Övervakning av moln- och lokala miljöer.

Priserna börjar på $1 075 per månad för basplanen, och en 14-dagars gratis testperiod finns tillgänglig.

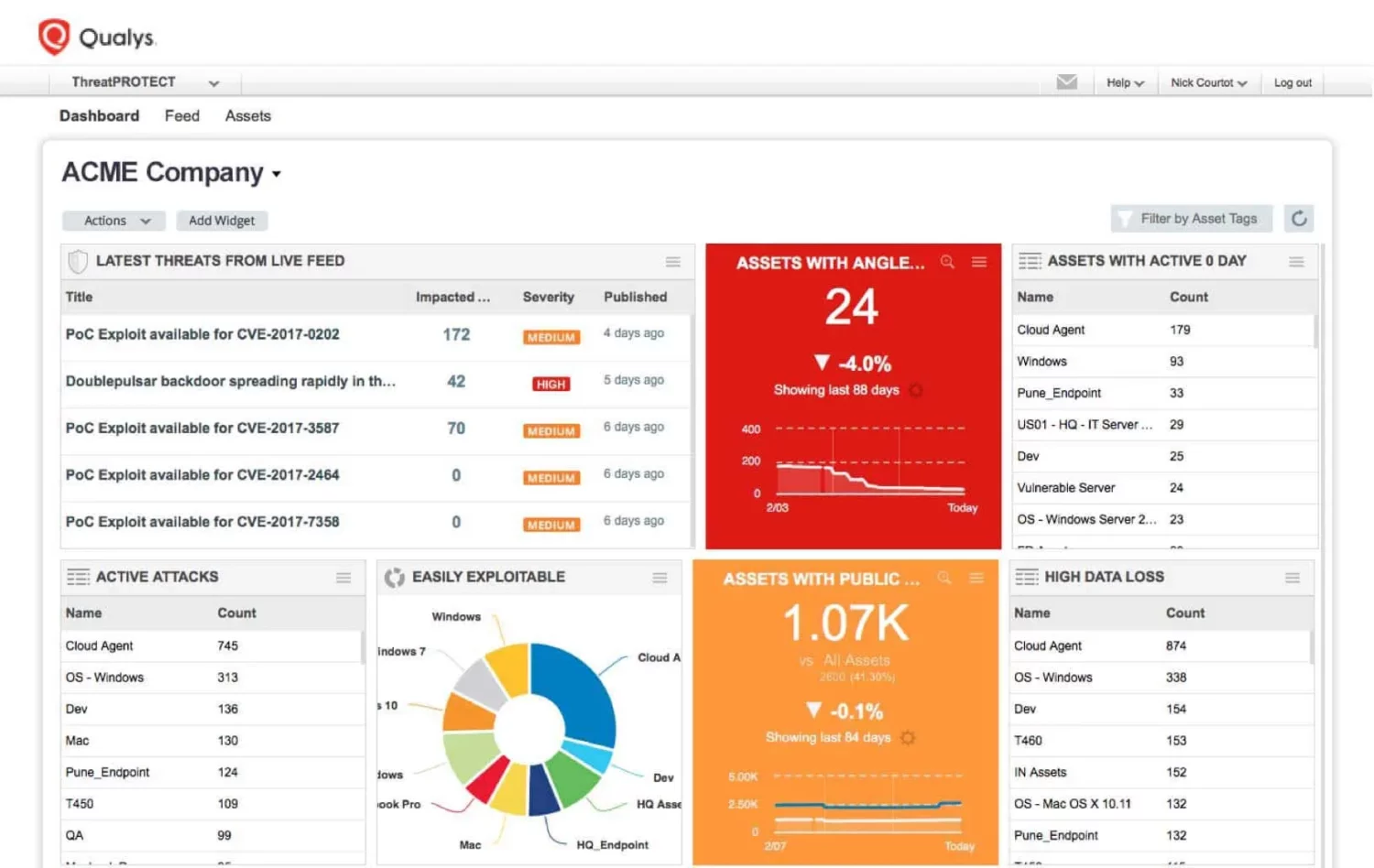

Qualys Hot Protection

Qualys Threat Protection är en molntjänst för avancerat hotskydd. Den ger information i realtid om sårbarheter och kombinerar resultat från Qualys och externa källor. Den jämför kontinuerligt extern hotinformation med företagets sårbarheter och IT-inventering. Användare kan anpassa instrumentpanelen med widgets och sökningar, samt sortera och filtrera sökresultat.

Nyckelfunktioner hos Qualys Hot Protection

- Centraliserad kontroll- och visualiseringspanel.

- Live-flöde för sårbarhetsinformation.

- RTI för olika hotkategorier, inklusive noll-dagsattacker, utnyttjanden och skadlig programvara.

- En sökmotor för att hitta specifika tillgångar och sårbarheter.

- Jämförelse av extern hotinformation med befintliga sårbarheter.

En 30-dagars gratis testperiod erbjuds för potentiella köpare.

SOCRadar

SOCRadar beskrivs som en SaaS-baserad Extended Threat Intelligence (XTI)-plattform som kombinerar extern attackytshantering (EASM), tjänster för skydd mot digitala risker (DRPS) och hotintelligens (CTI). Plattformen ger insyn i infrastrukturen, nätverken och dataresurserna. SOCRadars funktioner inkluderar realtidshotintelligens, automatiserad övervakning av dark web och integrerad incidenthantering.

Nyckelfunktioner hos SOCRadar

- Integration med befintliga säkerhetssystem som SOAR, EDR, MDR, XDR och SIEM-lösningar.

- Tillgång till över 150 informationskällor.

- Information om en mängd olika säkerhetsrisker, inklusive skadlig programvara, botnät och ransomware.

- Bransch- och regionsbaserad övervakning.

- MITRE ATT&CK-kartläggning.

- Över 6 000 åtkomstlistor (inloggningsuppgifter och kreditkort).

- Övervakning av djupa och mörka webben.

- Identifiering av intrång i autentiseringsuppgifter.

SOCRadar erbjuder två versioner: CTI4SOC och XTI. Båda finns i gratis och betalversion. CTI4SOC-planen börjar på $9 999 per år.

Solarwinds Security Event Manager

Solarwinds Security Event Manager är en SIEM-plattform som samlar in, standardiserar och korrelerar loggdata från över 100 fördefinierade källor. Plattformen gör det möjligt att hantera säkerhetspolicyer och skydda nätverk, och analyserar loggar i realtid.

Nyckelfunktioner hos Solarwinds Security Event Manager

- Övervakning av infrastruktur dygnet runt.

- 100 förbyggda kontakter inklusive Atlassian JIRA, Cisco, Microsoft och IBM.

- Automatiserad efterlevnad och riskhantering.

- Övervakning av filintegritet.

- Logginsamling, händelsekorrelation och övervakning av hotdata.

- Över 700 inbyggda korrelationsregler.

- Exportera rapporter i PDF- eller CSV-format.

En 30-dagars gratis provperiod erbjuds. Verktyget licensieras baserat på antalet noder som skickar logg- och händelseinformation. Priserna börjar på $2 877 för en prenumerationslicens och $5 607 för en permanent licens.

Tenable.sc

Tenable.sc, baserad på Nessus-tekniken, är en plattform för hantering av sårbarheter. Den samlar in och utvärderar sårbarhetsdata, analyserar trender över tid och låter användare prioritera och vidta åtgärder. Produktfamiljen Tenable.sc möjliggör identifiering, undersökning, prioritering och åtgärdande av sårbarheter.

Nyckelfunktioner hos Tenable.sc

- Stödjer efterlevnad av standarder som CERT, NIST, DISA STIG och HIPAA/HITECH.

- Passiv tillgångsupptäckt för att identifiera IT-tillgångar i nätverket.

- Frekventa uppdateringar om sårbarhetskontroller, noll-dagsforskning och konfigurationsriktmärken.

- Ett bibliotek med över 67 000 vanliga sårbarheter (CVE).

- Realtidsdetektering av botnät och kommando- och kontrolltrafik.

- En centraliserad kontrollpanel för att hantera nätverket.

Tenable.sc licensieras per år och per tillgång. Ettårslicensen börjar på $5 364,25.

Slutsats

Denna översikt har beskrivit sju hotintelligensplattformar och deras framstående funktioner. Valet av den bästa plattformen beror på organisationens specifika behov och preferenser. Genom att begära en produktdemonstration eller registrera sig för en gratis provperiod kan man utvärdera plattformen i praktiken. Det är också viktigt att säkerställa att plattformen erbjuder kvalitativ support och regelbundna uppdateringar av hotflöden. Avslutningsvis kan det vara värdefullt att utforska simuleringsverktyg för cyberattacker för att ytterligare stärka företagets säkerhet.