Alla onlineföretag eller e-handelswebbplatser har många tillgångar som lätt kan utnyttjas om de inte är ordentligt säkrade eller förblir obemärkta.

Om du äger en e-handelssida är du förmodligen inte medveten om att du kan ha öppna portar, privata git-förråd eller exponerade underdomäner – för att nämna några – som angripare kan utnyttja för att få tillgång till känslig information som finns i dina system.

Vad du behöver för att minska riskerna för en attack och dess potentiella skada är en tillgångsövervakning och inventeringslösning. Att använda tillgångsövervakning är som att anlita en hacker för att penetrera dina nätverk för att berätta var du har sårbarheter: det efterliknar angripares agerande för att skissera och dimensionera ett måls attackyta och dess svagheter.

Förutom övervakning är inventering av dina tillgångar ett grundläggande steg för att veta vad som finns i din globala hybrid-IT-miljö och vad som behöver säkras. En inventering hjälper dig att upptäcka gömda eller okända tillgångar kopplade till din IT-miljö.

Helst bör ett inventeringsverktyg hjälpa dig att normalisera och kategorisera efter produktfamiljer, vilket eliminerar variationer i leverantörs- och produktnamn. Denna inventering bör ge dig detaljerad information om varje tillgång, inklusive installerad programvara, tjänster som körs och andra viktiga föremål.

Låt oss se den mest relevanta SaaS-baserade tillgångsövervaknings- och inventeringsarenan.

Innehållsförteckning

Identifiera tillgångsövervakning

Upptäcka erbjuder en kraftfull webbläsare som automatiserar säkerhetsmoduler i stor skala, kontrollerar sårbarheter för ingångspunkter och täcker en bred attackyta. Testerna som utförs av Detectify kommer att avslöja XSS-, SSRF-, RCE-sårbarheter, känsliga filexponeringar, API-nycklar eller lösenord som exponeras i sidsvar, exponering av data genom interna övervakningsverktyg och sårbarheter för genomgång av vägar.

Detectify är värd för sin egen privata gemenskap av etiska hackare för att crowdsource sårbarhetsforskning så det ger dig varningar från en riktig angripares perspektiv. Detectify-säkerhetsteamet granskar fynd från hackare med vita hattar och automatiserar dem till skannern.

Andra funktioner i Detectify Asset Monitoring inkluderar spårning av ändringar i din mjukvarustapel och upptäcka potentiella underdomänövertaganden. Genom att använda fingeravtrycksteknik rapporterar Asset Monitoring om programvaran som den upptäcker, vilket hjälper dig att hålla koll på alla falska installationer eller förändringar i din tekniska stack.

Du kan ha underdomäner som du inte längre använder och oavsiktligt pekar på tjänster från tredje part. Dessa underdomäner kan registreras på dessa tredje parter av illvilliga hackare som i slutändan kan kapa dem. Detectify kan förhindra att dina underdomäner kapas, antingen genom att använda en lista över underdomäner du tillhandahåller eller genom upptäckt.

Detectify erbjuder olika månatliga prenumerationsplaner som anpassar sig till behoven hos varje onlineföretag eller e-handel. Du kan testa tjänsten med en 2-veckors gratis provperiod som ger dig 14 dagar för att fixa så många vanliga sårbarheter som den kan upptäcka.

Läs den detaljerade guiden om hur du kan förbättra webbapplikationssäkerheten med Detectify.

Qualys tillgångsinventering

Qualys erbjuder sin Global IT Asset Inventory-app, som hjälper alla företag att göra allt synligt och eliminera manuell inventering. Med hjälp av ett sensornätverk och en AI kan Qualys lösning upptäcka lokala enheter och applikationer, tillsammans med behållare, slutpunkter, mobil-, moln- och IoT-tillgångar.

Vad du får är en 100 % realtidssynlighet av din hybrid-IT-miljö, i form av instrumentpaneler med ren, organiserad data.

Med Qualys Asset Inventory kan du få omedelbara svar på frågor som:

Hur många datorer har inte den senaste versionen av Windows 10 installerad?

Vilka klientenheter kör otillåten programvara?

Lösningen ger dig detaljerad information om varje tillgång, inklusive körande tjänster, hårdvaruspecifikationer och nätverkstrafik. Den får också metadata som mjukvarulicenser, hårdvaru- och mjukvarulivscykler med mera.

Qualys AI tar hand om kategoriseringen och normaliseringen av lagerdata och omvandlar den till en enda informationskälla för dina säkerhets-, IT- och efterlevnadsteam. En serie dynamiska och anpassningsbara instrumentpaneler låter dig visualisera ditt IT-inventering på vilket sätt du vill.

Qualys lösning är 100 % molnbaserad, med enkla installations- och hanteringsprocedurer, och dess lagerkapacitet kan skalas från en handfull till en miljon tillgångar.

Du kan komma igång GRATIS med begränsade funktioner. Qualys erbjuder många andra gratistjänster, inklusive API Security Assessment, SSL Labs, BrowserCheck och 60-dagars Remote Endpoint Protection.

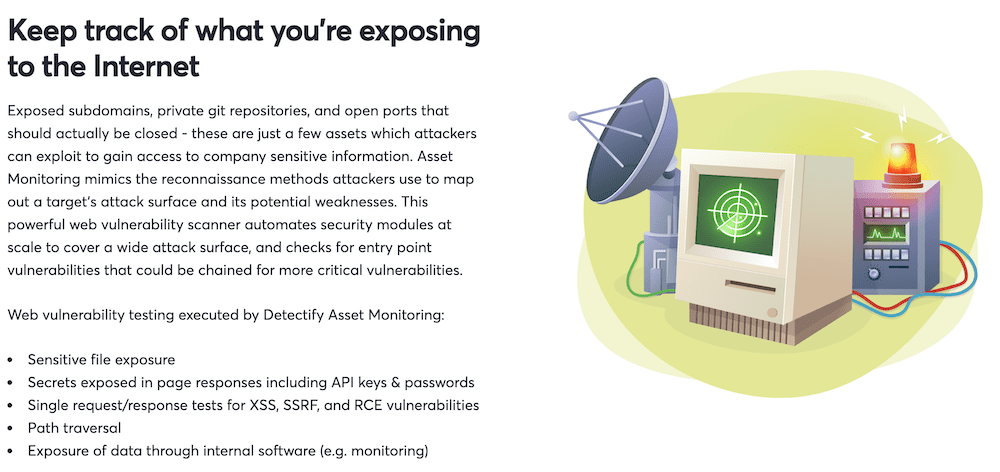

Ivanti neuroner

Ivanti neuroner förslaget består av en Hyper-Automation-plattform utformad för att tillhandahålla självbetjäning till slutanvändare på ett kontinuerligt, proaktivt och förutsägbart sätt. Syftet med denna plattform är att hantera alla typer av enheter, från moln till kant, vilket ger dem möjligheten att självläka och självskydda.

Normalitet efter 2020 innebär att företag har anställda som arbetar när som helst och var som helst och förväntar sig snabba, konsumentliknande upplevelser. Denna situation genererar en explosiv tillväxt av edge-tjänster och endpoints, vilket ökar cybersäkerhetshoten. Med Ivanti Neurons for Edge Intelligence får ditt IT-team förmågan att snabbt upptäcka dessa hot, söka efter alla edge-enheter med hjälp av naturlig språkbehandling (NLP) och få realtidsintelligens över hela företaget.

När Ivanti Neurons for Healing väl kommer in i spelet, distribueras en armé av automationsrobotar längs hela ditt nätverk för att diagnostisera alla tillgångar, åtgärda prestanda-, säkerhets- och konfigurationsproblem och upprätthålla efterlevnaden av dina endpoints. Alla rutinuppgifter är automatiserade, vilket skapar en självläkande miljö som minskar kostnaderna och förbättrar produktiviteten.

Med Ivanti-plattformen kan tiden som krävs för att samla in och normalisera tillgångsinformation minska från veckor till minuter. Din tillgångshanteringsdatabas kommer att fyllas med handlingsbara insikter från hårdvaru- och mjukvarulagerdata och information om programvaraanvändning.

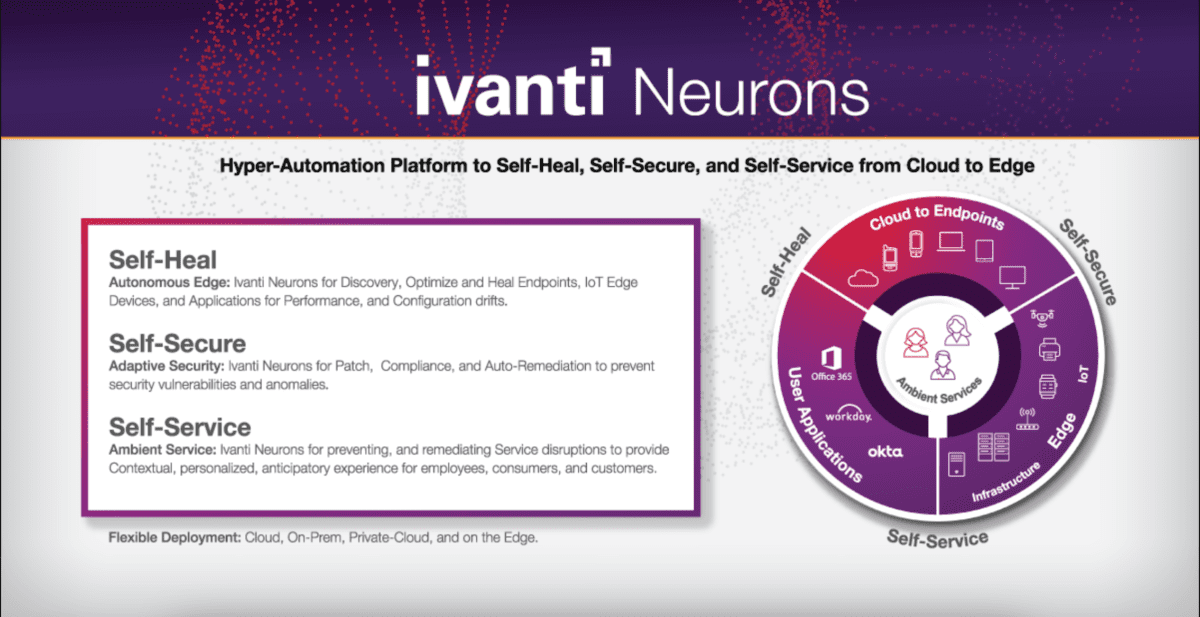

Tanium tillgång

Strategiska beslut kräver uppdaterade, realistiska data. När det gäller IT-drift är en full förståelse för dina tillgångar och vad som körs på dem ett måste för att fatta rätt beslut och förvandla din investering i IT till en drivkraft för ditt företag istället för en börda.

Tanium tillgång ger dig realtidsdata om dina tillgångar, oavsett var de är eller om de är online eller offline.

Tanium Asset gör sitt arbete utan att kräva extra infrastruktur och utan att installera agenter på endpoints. En enhetlig plattformsmetod ger slutpunktskontroll och synlighet, ger lagerinformation i realtid om dina tillgångar, vilket befriar ditt IT-team från komplicerade eller handgjorda rapporter. Med hjälp av anpassningsbara instrumentpaneler kan du fokusera på tillgångarna efter avdelning, användargrupp, plats och andra parametrar.

Korrekt information kan hjälpa dig att öka genomströmningen genom att återta underutnyttjade tillgångar. Tanium Asset matar din Configuration Management Database (CMDB) med realtidsdata, och ser till att du alltid har den senaste informationen för att veta varje tillgångs utnyttjandegrad och dess senast kända tillstånd.

Taniums lösningssvit hanterar dina moln-, slutanvändar- och datacentersystem från en enhetlig plattform i massiv skala. Denna plattform är byggd för att leverera alla dess tjänster – patchning, inventering, efterlevnad och incidentrespons – från en enda agent. Samtidigt ger Tanium-klienten full synlighet av endpoints, tillsammans med möjligheten att vidta åtgärder på dem.

Hållbar

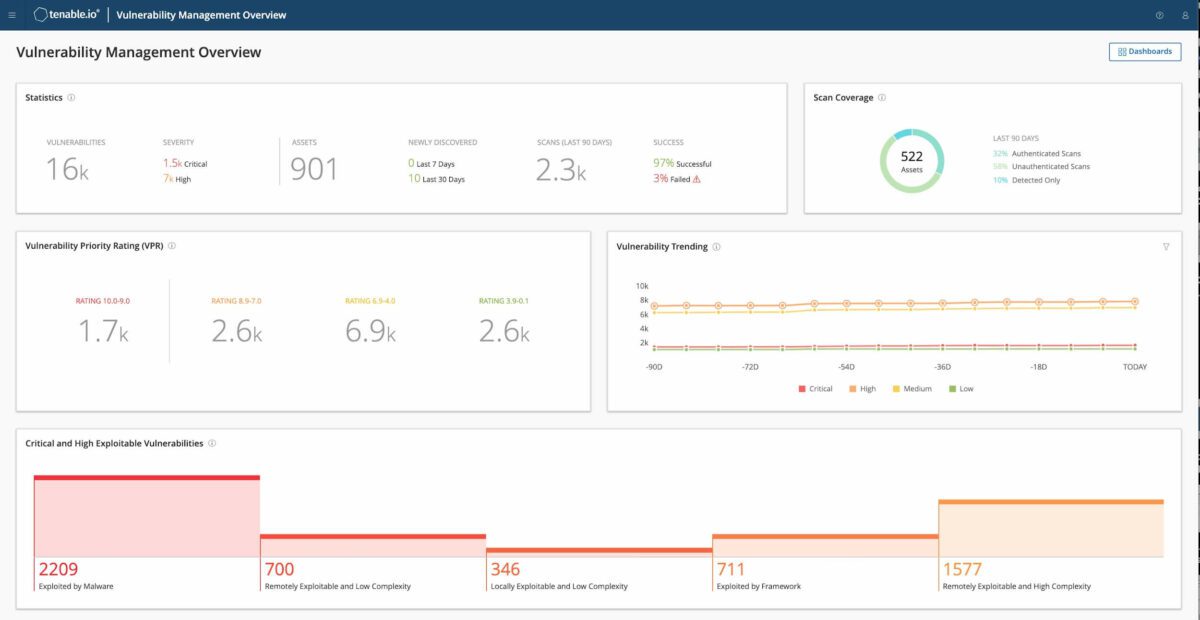

När du har full överblick över hela din attackyta kan du fråga dig själv: Var ska jag börja? Tenable.io hjälper dig inom det området, så att du snabbt kan undersöka, identifiera och prioritera sårbarheter, så att du vet var du ska lägga dina ansträngningar.

Tenable får sin kraft från Nessus teknologi, ett populärt verktyg för fjärrsäkerhetsskanning. Den tillhandahåller aktiv skanning, molnanslutningar, passiv övervakning, agenter och CMDB-integrationer för att ge kontinuerlig synlighet av kända och tidigare okända tillgångar.

Tenable kombinerar sin täckning för mer än 60 000 sårbarheter med datavetenskapliga tekniker och hotintelligens, och sammanställer förståeliga riskpoäng som låter dig bestämma vilka sårbarheter som ska åtgärdas först.

Du behöver inte längre nätverksskannrar eller agenter för att upptäcka dina tillgångar i molnet. Med molnbaserade verktyg och Frictionless Assessment-teknik erbjuder Tenable.io kontinuerlig och nästan realtidssynlighet av din AWS eller andra molninfrastrukturer.

Prissättningen beror på antalet tillgångar du behöver övervaka och skydda. Du kan få lösningen installerad på några sekunder och börja få praktiska resultat på några minuter.

En lösning för obehagliga överraskningar

Överraskningar är bra till födelsedagsfester och julklappar. Men när det kommer till IT-kapitalförvaltning är det bättre att undvika överraskningar. Om du har sårbara applikationer och enheter i ditt moln, i ditt datacenter eller din kant, ju tidigare du vet om det, desto större chans har du att åtgärda det och undvika att bli utsatta för cyberattacker.