Även om Linux-baserade system ofta anses ogenomträngliga, finns det fortfarande risker som måste tas på allvar.

Rootkits, virus, ransomware och många andra skadliga program kan ofta attackera och orsaka problem med Linux-servrar.

Oavsett operativsystem är säkerhetsåtgärder ett måste för servrar. Stora varumärken och organisationer har tagit säkerhetsåtgärderna i sina händer och utvecklat verktyg som inte bara upptäcker brister och skadlig programvara utan också korrigerar dem och vidtar förebyggande åtgärder.

Lyckligtvis finns det verktyg tillgängliga för ett lågt pris eller gratis som kan hjälpa till med denna process. De kan upptäcka brister i olika delar av en Linux-baserad server.

Innehållsförteckning

Lynis

Lynis är ett välkänt säkerhetsverktyg och ett föredraget alternativ för experter på Linux. Det fungerar även på system baserade på Unix och macOS. Det är en mjukvaruapp med öppen källkod som har använts sedan 2007 under en GPL-licens.

Lynis kan upptäcka säkerhetshål och konfigurationsbrister. Men det går utöver det: istället för att bara avslöja sårbarheterna föreslår det korrigerande åtgärder. Det är därför, för att få detaljerade revisionsrapporter, är det nödvändigt att köra det på värdsystemet.

Installation är inte nödvändig för att använda Lynis. Du kan extrahera det från ett nedladdat paket eller en tarball och köra det. Du kan också hämta den från en Git-klon för att få tillgång till hela dokumentationen och källkoden.

Lynis skapades av den ursprungliga författaren till Rkhunter, Michael Boelen. Den har två typer av tjänster baserade på individer och företag. I båda fallen har den en enastående prestanda.

Chkrootkit

Som du kanske redan har gissat, chkrootkit är ett verktyg för att kontrollera om det finns rootkits. Rootkits är en typ av skadlig programvara som kan ge serveråtkomst till en obehörig användare. Om du kör en Linux-baserad server kan rootkits vara ett problem.

chkrootkit är ett av de mest använda Unix-baserade programmen som kan upptäcka rootkits. Den använder ”strängar” och ”grep” (Linux-verktygskommandon) för att upptäcka problem.

Den kan antingen användas från en alternativ katalog eller från en räddningsskiva, om du vill att den ska verifiera ett redan komprometterat system. De olika komponenterna i Chkrootkit tar hand om att leta efter raderade poster i ”wtmp”- och ”lastlog”-filerna, hitta sniffer-poster eller rootkit-konfigurationsfiler och leta efter dolda poster i ”/proc” eller anrop till ”readdir”-programmet.

För att använda chkrootkit bör du hämta den senaste versionen från en server, extrahera källfilerna, kompilera dem och du är redo att gå.

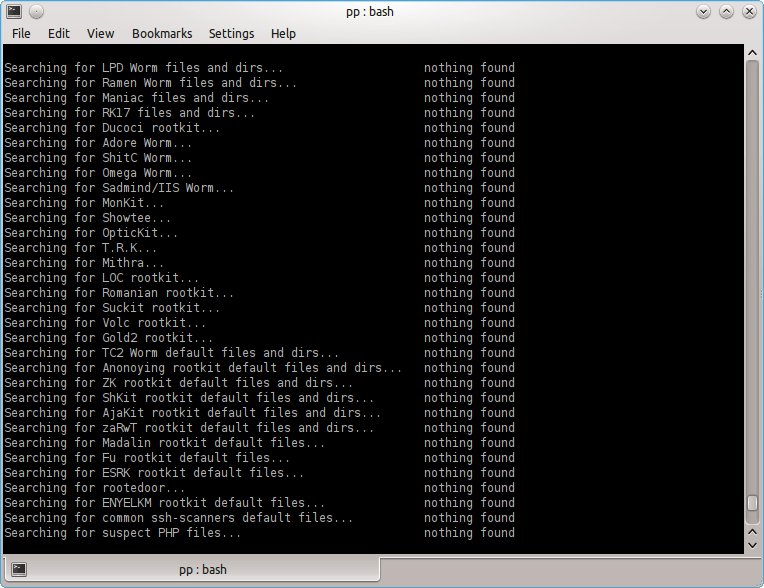

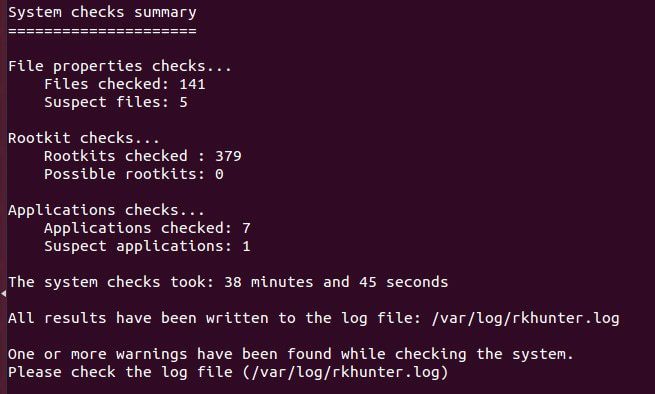

Rkhunter

Utvecklaren Micheal Boelen var personen bakom tillverkningen Rkhunter (Rootkit Hunter) 2003. Det är ett lämpligt verktyg för POSIX-system och kan hjälpa till med upptäckten av rootkits och andra sårbarheter. Rkhunter går grundligt igenom filer (antingen dolda eller synliga), standardkataloger, kärnmoduler och felkonfigurerade behörigheter.

Efter en rutinkontroll jämför den dem med säkra och korrekta register över databaser och letar efter misstänkta program. Eftersom programmet är skrivet i Bash kan det inte bara köras på Linux-maskiner utan även på praktiskt taget alla versioner av Unix.

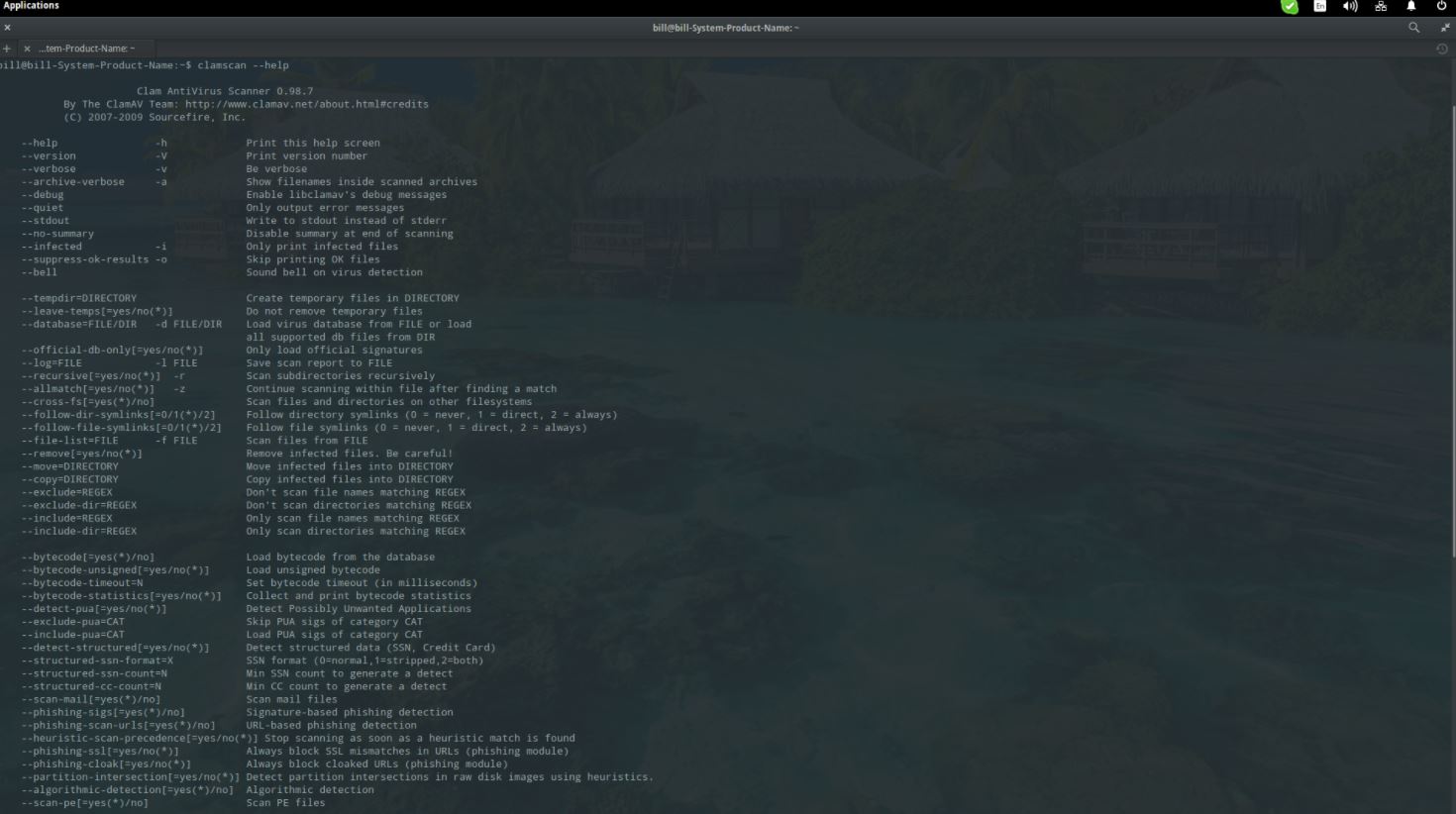

ClamAV

Skrivet i C++, ClamAV är ett antivirus med öppen källkod som kan hjälpa till med att upptäcka virus, trojaner och många andra typer av skadlig programvara. Det är ett helt gratis verktyg, det är därför många människor använder det för att skanna sin personliga information, inklusive e-post, efter alla typer av skadliga filer. Den fungerar också avsevärt som en skanner på serversidan.

Verktyget utvecklades initialt, speciellt för Unix. Ändå har den tredjepartsversioner som kan användas på Linux, BSD, AIX, macOS, OSF, OpenVMS och Solaris. Clam AV gör en automatisk och regelbunden uppdatering av sin databas, för att kunna upptäcka även de senaste hoten. Den tillåter kommandoradsskanning och den har en skalbar demon med flera trådar för att förbättra skanningshastigheten.

Det kan gå igenom olika typer av filer för att upptäcka sårbarheter. Den stöder alla typer av komprimerade filer, inklusive RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS-format, BinHex och nästan alla typer av e-postsystem.

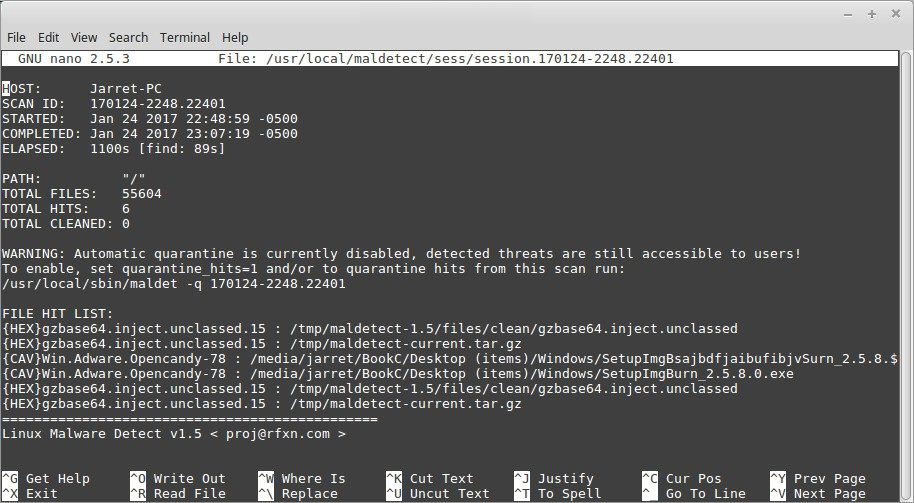

LMD

Upptäck Linux Malware – eller LMD, för kort – är ett annat välkänt antivirusprogram för Linux-system, speciellt designat kring de hot som vanligtvis finns i värdmiljöer. Liksom många andra verktyg som kan upptäcka skadlig kod och rootkits, använder LMD en signaturdatabas för att hitta skadlig kod och snabbt avsluta den.

LMD begränsar sig inte till sin egen signaturdatabas. Det kan utnyttja ClamAV och Team Cymrus databaser för att hitta ännu fler virus. För att fylla sin databas fångar LMD hotdata från system för upptäckt av nätverkskantintrång. Genom att göra detta kan den generera nya signaturer för skadlig programvara som aktivt används i attacker.

LMD kan användas via kommandoraden ”maldet”. Verktyget är speciellt gjort för Linux-plattformar och kan enkelt söka igenom Linux-servrar.

Radare 2

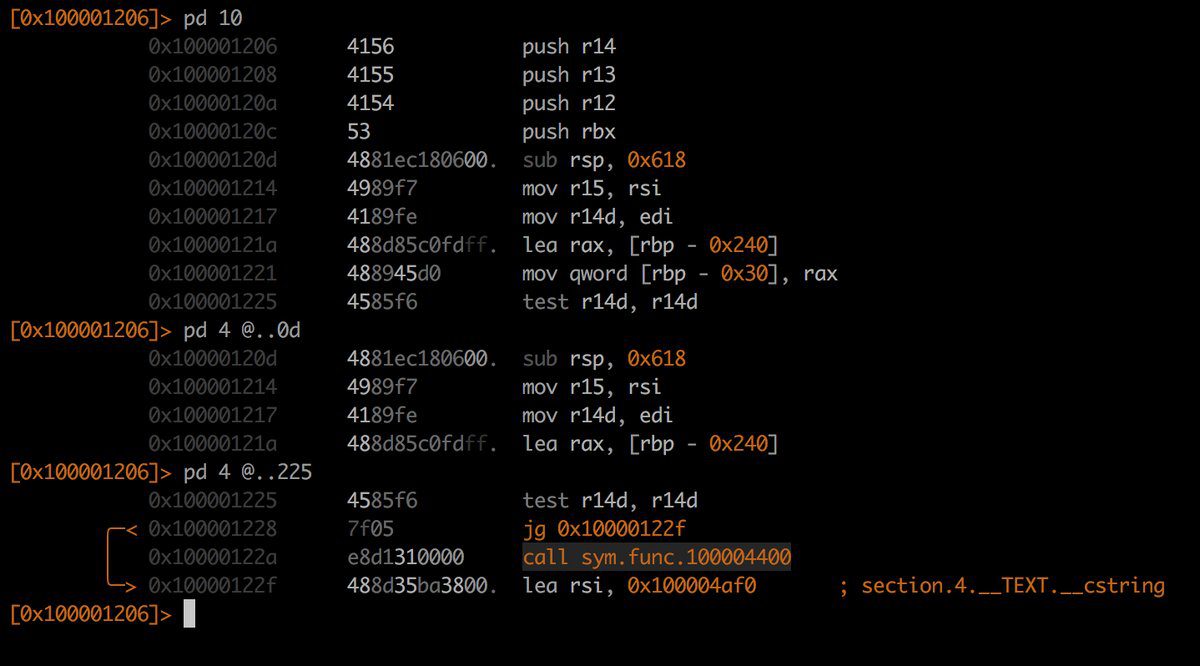

Radare 2 (R2) är ett ramverk för att analysera binärer och göra omvänd konstruktion med utmärkta detekteringsförmåga. Den kan upptäcka felaktiga binärfiler, vilket ger användaren verktygen för att hantera dem, vilket neutraliserar potentiella hot. Den använder sdb, som är en NoSQL-databas. Mjukvarusäkerhetsforskare och mjukvaruutvecklare föredrar detta verktyg för dess utmärkta datapresentationsförmåga.

En av de enastående egenskaperna hos Radare2 är att användaren inte tvingas använda kommandoraden för att utföra uppgifter som statisk/dynamisk analys och mjukvaruexploatering. Det rekommenderas för alla typer av forskning om binära data.

OpenVAS

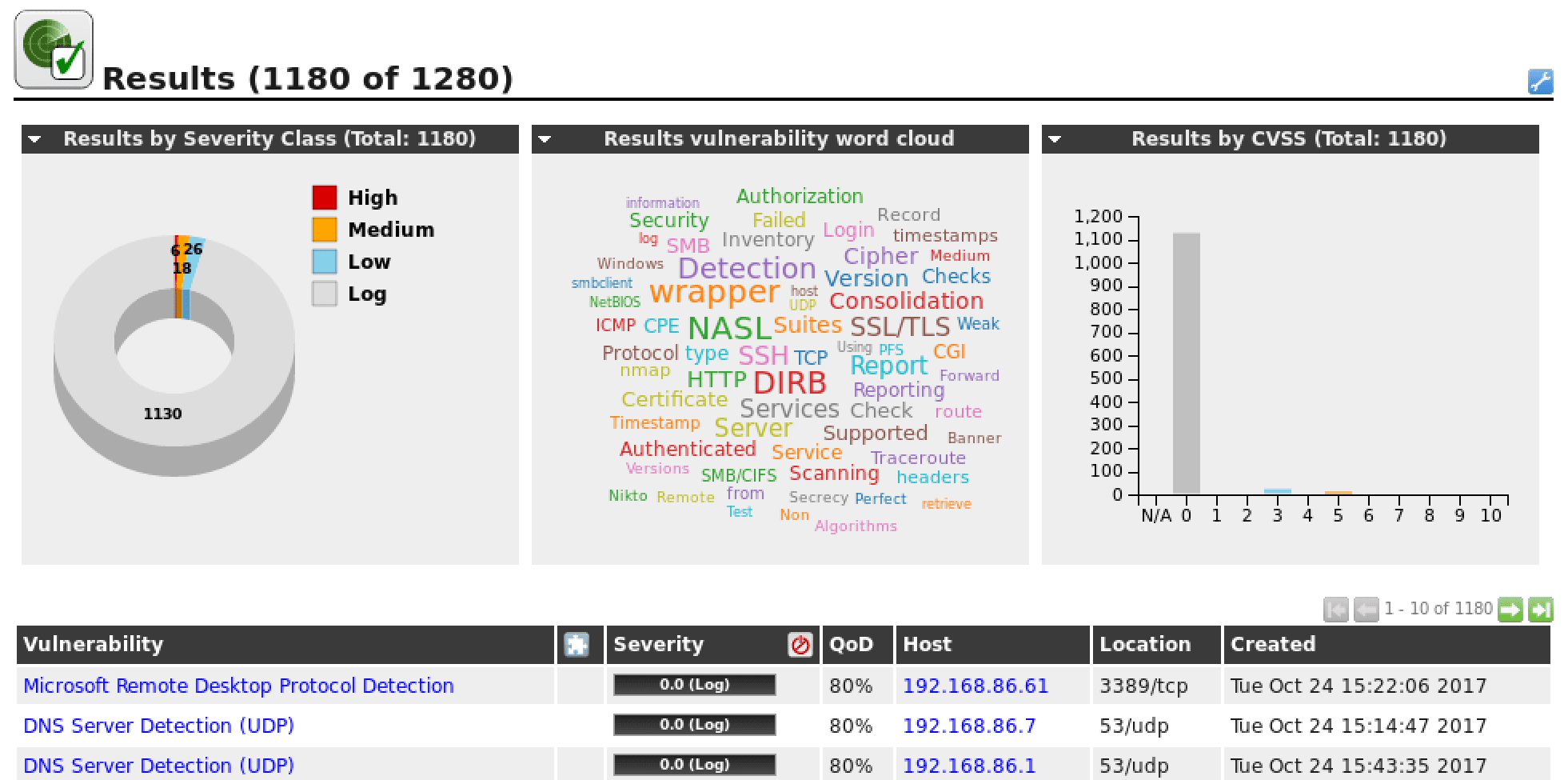

Open Vulnerability Assessment System, eller OpenVAS, är ett värdsystem för att skanna sårbarheter och hantera dem. Den är designad för företag av alla storlekar och hjälper dem att upptäcka säkerhetsproblem som är dolda i deras infrastruktur. Till en början var produkten känd som GNessUs, tills dess nuvarande ägare, Greenbone Networks, bytte namn till OpenVAS.

Sedan version 4.0 tillåter OpenVAS kontinuerlig uppdatering – vanligtvis under perioder på mindre än 24 timmar – av sin nätverkssårbarhetstestning (NVT)-bas. I juni 2016 hade den mer än 47 000 NVT.

Säkerhetsexperter använder OpenVAS på grund av dess förmåga att skanna snabbt. Den har också utmärkt konfigurerbarhet. OpenVAS-program kan användas från en fristående virtuell maskin för att göra säker efterforskning av skadlig programvara. Dess källkod är tillgänglig under en GNU GPL-licens. Många andra verktyg för att upptäcka sårbarheter är beroende av OpenVAS – det är därför det tas som ett viktigt program i Linux-baserade plattformar.

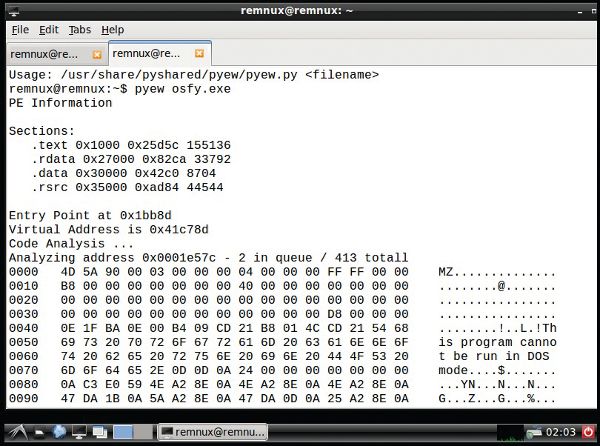

REMnux

REMnux använder omvända konstruktionsmetoder för att analysera skadlig programvara. Det kan upptäcka många webbläsarbaserade problem, dolda i JavaScript-obfuskerade kodavsnitt och Flash-applets. Det är också kapabelt att skanna PDF-filer och utföra minnesforskning. Verktyget hjälper till med att upptäcka skadliga program i mappar och filer som inte kan skannas enkelt med andra virusupptäckningsprogram.

Det är effektivt på grund av dess avkodnings- och reverse-engineering-förmåga. Det kan bestämma egenskaperna hos misstänkta program, och eftersom det är lätt, är det mycket omöjligt att upptäcka av smarta skadliga program. Den kan användas på både Linux och Windows, och dess funktionalitet kan förbättras med hjälp av andra skanningsverktyg.

Tiger

1992 började Texas A&M University arbeta med Tiger för att öka säkerheten på sina campusdatorer. Nu är det ett populärt program för Unix-liknande plattformar. En unik sak med verktyget är att det inte bara är ett säkerhetsgranskningsverktyg utan också ett intrångsdetekteringssystem.

Verktyget är gratis att använda under en GPL-licens. Det är beroende av POSIX-verktyg, och tillsammans kan de skapa ett perfekt ramverk som kan öka säkerheten för din server avsevärt. Tiger är helt skrivet på skalspråk – det är en av anledningarna till dess effektivitet. Den är lämplig för att kontrollera systemstatus och konfiguration, och dess mångsidiga användning gör den mycket populär bland personer som använder POSIX-verktyg.

Maltrail

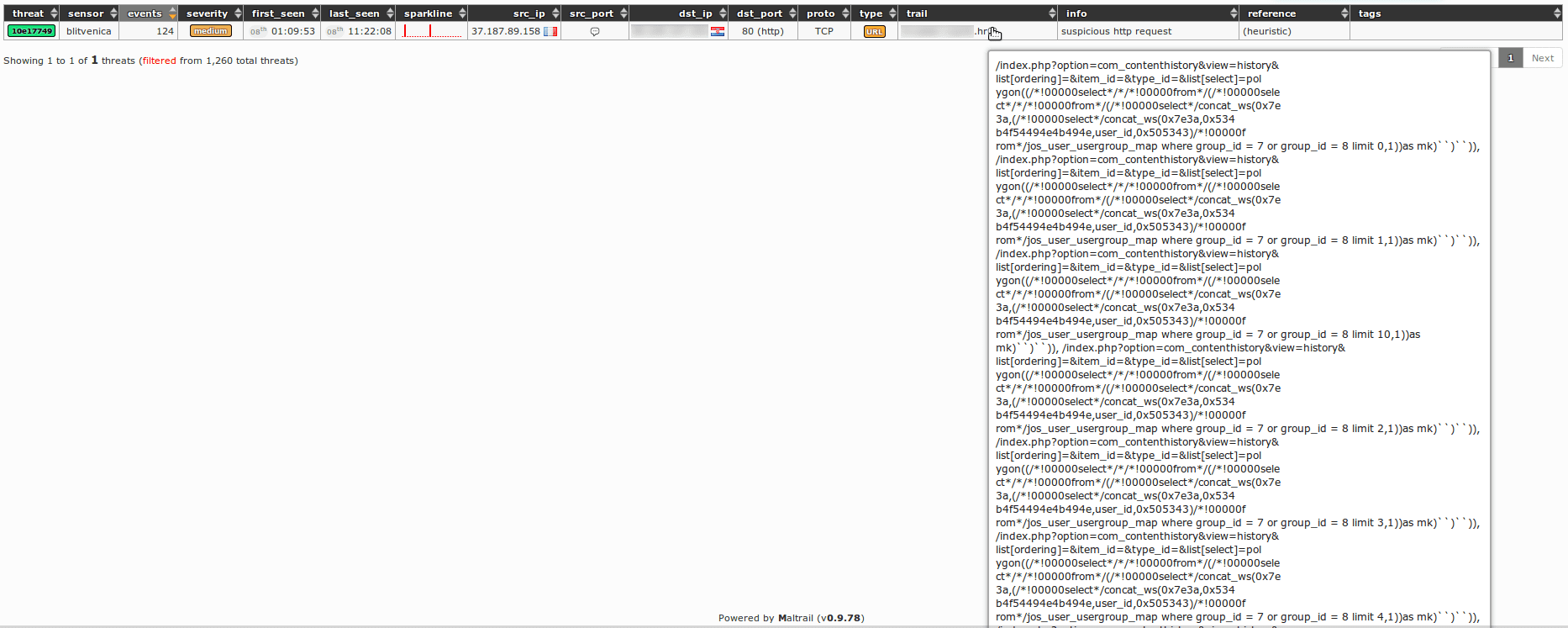

Maltrail är ett trafikdetekteringssystem som kan hålla din servers trafik ren och hjälpa den att undvika alla typer av skadliga hot. Den utför den uppgiften genom att jämföra trafikkällorna med svartlistade webbplatser som publiceras online.

Förutom att leta efter svartlistade webbplatser, använder den också avancerade heuristiska mekanismer för att upptäcka olika typer av hot. Även om det är en valfri funktion, kommer den väl till pass när du tror att din server redan har blivit attackerad.

Den har en sensor som kan upptäcka trafiken som en server får och skicka informationen till Maltrail-servern. Detekteringssystemet verifierar om trafiken är tillräckligt bra för att utbyta data mellan en server och källan.

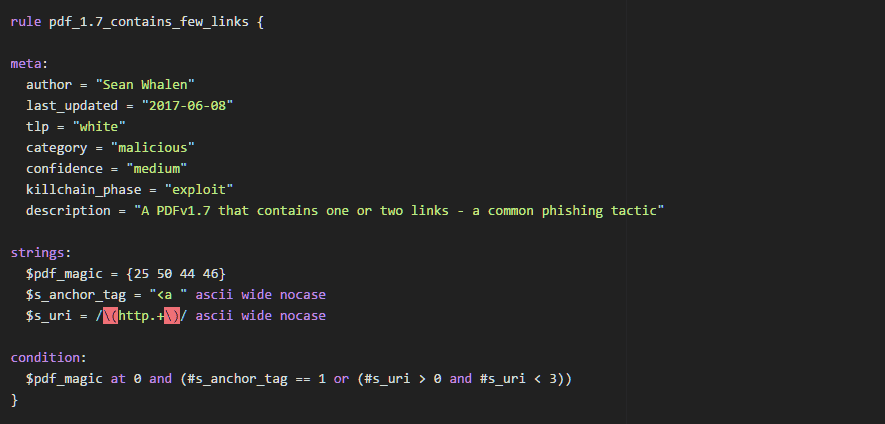

YARA

Gjord för Linux, Windows och macOS, YARA (Yet Another Ridiculous Acronym) är ett av de viktigaste verktygen som används för forskning och upptäckt av skadliga program. Den använder text- eller binära mönster för att förenkla och påskynda upptäcktsprocessen, vilket resulterar i en snabb och enkel uppgift.

YARA har några extra funktioner, men du behöver OpenSSL-biblioteket för att använda dem. Även om du inte har det biblioteket kan du använda YARA för grundläggande skadlig forskning genom en regelbaserad motor. Den kan också användas i Cuckoo Sandbox, en Python-baserad sandlåda som är idealisk för säker forskning av skadlig programvara.

Hur väljer man det bästa verktyget?

Alla verktyg vi har nämnt ovan fungerar väldigt bra, och när ett verktyg är populärt i Linux-miljöer kan du vara ganska säker på att tusentals erfarna användare använder det. En sak som systemadministratörer bör komma ihåg är att varje applikation vanligtvis är beroende av andra program. Det är till exempel fallet med ClamAV och OpenVAS.

Du måste förstå vad ditt system behöver och inom vilka områden det kan ha sårbarheter. Använd först ett lättviktigt verktyg för att undersöka vilket avsnitt som behöver uppmärksamhet. Använd sedan rätt verktyg för att lösa problemet.