I dagens teknikvärld är det av yttersta vikt att söka efter sårbarheter i molnbaserade system som en del av en robust cybersäkerhetsstrategi.

Nätverksoperatörer vidtar grundläggande säkerhetsåtgärder i sitt dagliga arbete, men vissa dolda svagheter kan vara svåra att upptäcka med blotta ögat. Detta skapar ett behov av automatiserade molnsäkerhetsskanningar.

Teknikintresserade förväntas ha grundläggande kunskaper om hur man utför en sårbarhetsskanning i molnmiljöer. Processen inleds med att lära sig mer om de verktyg som finns tillgängliga för detta. Flera sårbarhetsskannrar är tillgängliga till låg eller ingen kostnad, men det är viktigt att kunna identifiera de mest effektiva alternativen.

Vad är en sårbarhetsskanner?

En sårbarhetsskanner är ett programverktyg som är utvecklat för att automatiskt granska applikationer och nätverk efter felkonfigurationer och säkerhetsbrister. Dessa verktyg utför automatiska säkerhetstester för att identifiera säkerhetsrisker i ett molnnätverk. De har även en kontinuerligt uppdaterad databas med molnsårbarheter, vilket möjliggör effektiva säkerhetsskanningar.

Hur man väljer rätt sårbarhetsskanner

Det är avgörande att välja en lämplig sårbarhetsskanner för molnsäkerhet. Många verktyg finns tillgängliga, men alla erbjuder inte samma funktioner. Här är några faktorer att tänka på vid valet av verktyg:

Välj en skanner som:

- Kan skanna komplexa webbapplikationer

- Övervakar kritiska system och försvar

- Ger rekommendationer för att åtgärda sårbarheter

- Följer relevanta lagar och branschstandarder

- Har en tydlig instrumentpanel med riskanalyser

Det är viktigt att jämföra och granska olika verktyg för molnsårbarhetsskanning. Varje verktyg kan erbjuda unika fördelar som säkerställer att systemnätverk och webbapplikationer fungerar problemfritt och är säkra för användning i organisationer och privata företag.

Sårbarhetsskannrar erbjuder molnövervakning och säkerhetsskydd, vilket innebär bland annat:

- Skanning av system och nätverk efter brister

- Utförande av ad-hoc säkerhetstester vid behov

- Spårning, diagnostisering och åtgärdande av sårbarheter i molnet

- Identifiering och korrigering av felkonfigurationer i nätverk

Här följer en genomgång av fem framstående sårbarhetsskannrar för molnsäkerhet:

Intruder Cloud Security

Intruder är ett specialiserat verktyg för molnsårbarhetsskanning, utformat för att analysera AWS-, Azure- och Google Cloud-miljöer. Det är en proaktiv skanner som effektivt upptäcker alla typer av cybersäkerhetsrisker i digital infrastruktur. Intruder fokuserar på att hitta svagheter i utsatta system för att förebygga kostsamma dataintrång.

Skannerns styrka ligger i dess förmåga att skanna perimetern av nätverket. Den är utformad för att upptäcka nya sårbarheter och därigenom säkerställa att nätverkets yttre gränser är väl skyddade. Dessutom använder den en strömlinjeformad metod för att identifiera buggar och risker.

Om Intruder Cloud Security används blir det avsevärt svårare för hackare att bryta sig in i nätverket. Skannern identifierar alla svagheter och minskar därmed risken för att obehöriga ska utnyttja dem. Intruder har också ett intuitivt hanteringssystem som underlättar identifieringen och åtgärdandet av sårbarheter. Detta verktyg rekommenderas starkt.

Aqua Cloud Security

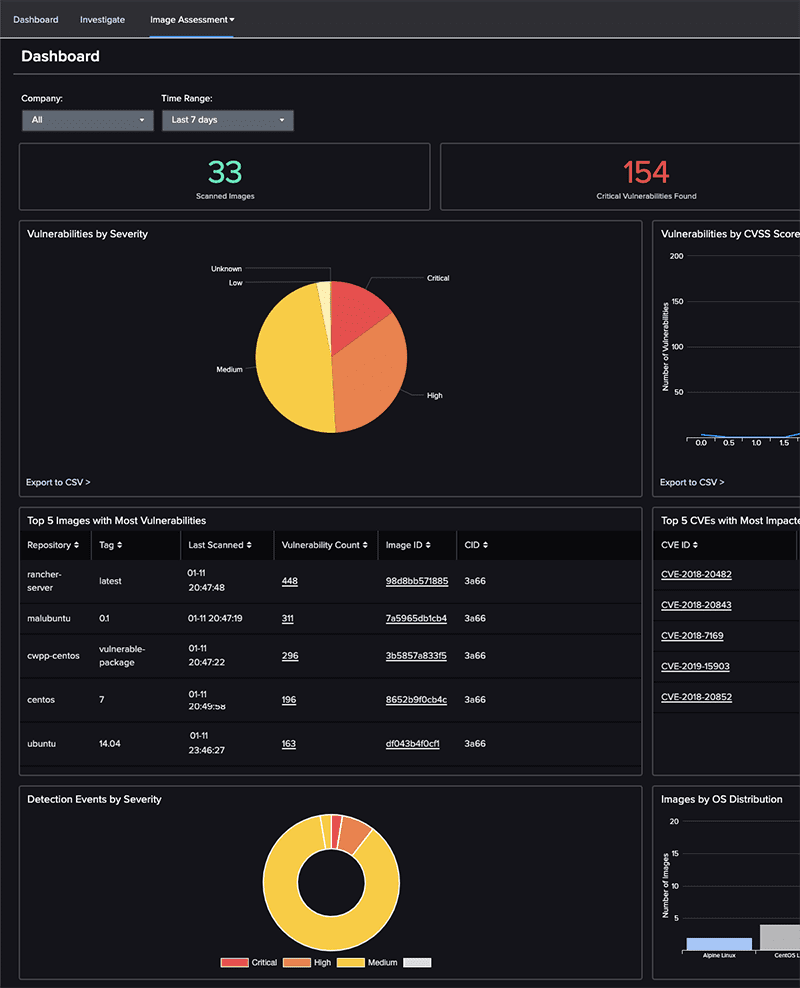

Aqua Cloud Security är en sårbarhetsskanner som är utformad för att analysera, övervaka och åtgärda konfigurationsproblem i offentliga molnkonton. Verktyget följer bästa praxis och efterlevnadsstandarder i molnbaserade miljöer som AWS, Azure, Oracle Cloud och Google Cloud. Det erbjuder en komplett plattform för skydd av molnbaserade applikationer.

Detta är en av de främsta sårbarhetsskannrarna för molnsäkerhet i organisationer. Nätverkssäkerhetsexperter använder skannern för olika ändamål, såsom sårbarhetsskanning, molnsäkerhetshantering, hotanalys, Kubernetes-säkerhet, serverlös säkerhet, containersäkerhet, virtuell maskinsäkerhet och integrationer med molnplattformar.

Aqua Cloud Security Scanner erbjuder användarna olika CSPM-lösningar, inklusive SaaS och öppen källkods-säkerhet. Verktyget hjälper till att säkra konfigurationer i offentliga molntjänster med CloudSploit, samt ger omfattande lösningar för hantering av säkerhet i flera molnmiljöer. Fel är nästan oundvikliga i komplexa molnmiljöer, och om de inte upptäcks i tid kan de leda till felkonfigurationer som kan eskalera till allvarliga säkerhetsproblem.

Därför har Aqua Cloud Security utvecklat en helhetsstrategi för att förebygga dataintrång.

Qualys Cloud Security

Qualys Cloud Security är en molnplattform som är utmärkt för att identifiera, klassificera och övervaka sårbarheter i molnet, samtidigt som man säkerställer att interna och externa policyer följs. Denna sårbarhetsskanner prioriterar genomsökning och åtgärdande genom att automatiskt hitta och eliminera skadlig programvara i webbapplikationer och på systemwebbplatser.

Qualys erbjuder integration med offentliga moln, vilket ger användarna fullständig överblick över installationer i molnet. De flesta offentliga molnplattformar använder en modell med ”delat säkerhetsansvar”, vilket innebär att användarna själva förväntas skydda sina arbetsbelastningar i molnet. Detta kan vara en utmanande uppgift att hantera manuellt, och därför föredrar många användare att använda sårbarhetsskannrar.

Qualys ger fullständig insyn med heltäckande IT-säkerhet och överensstämmelse med hybrid IT- och AWS-distributioner. Verktyget övervakar kontinuerligt AWS-tillgångar och resurser med avseende på säkerhetsproblem, felkonfigurationer och icke-standardiserade distributioner. Det är en utmärkt skanner för att analysera molnmiljöer och upptäcka sårbarheter i komplexa interna nätverk. Den har ett centralt gränssnitt med en så kallad ”single pane of glass” och en CloudView-instrumentpanel som gör det möjligt för användare att övervaka webbapplikationer och alla AWS-tillgångar i flera konton via ett centraliserat användargränssnitt.

Rapid7 Insight Cloud Security

Rapid7 InsightCloudSec är en plattform som räknas som en av de främsta sårbarhetsskannrarna för molnsäkerhet. Den är utformad för att säkra molntjänster och har en plattform som erbjuder webbapplikationssäkerhet, sårbarhetshantering, hotdetektering och åtgärder, inklusive hantering av säkerhetsexperter och konsulttjänster.

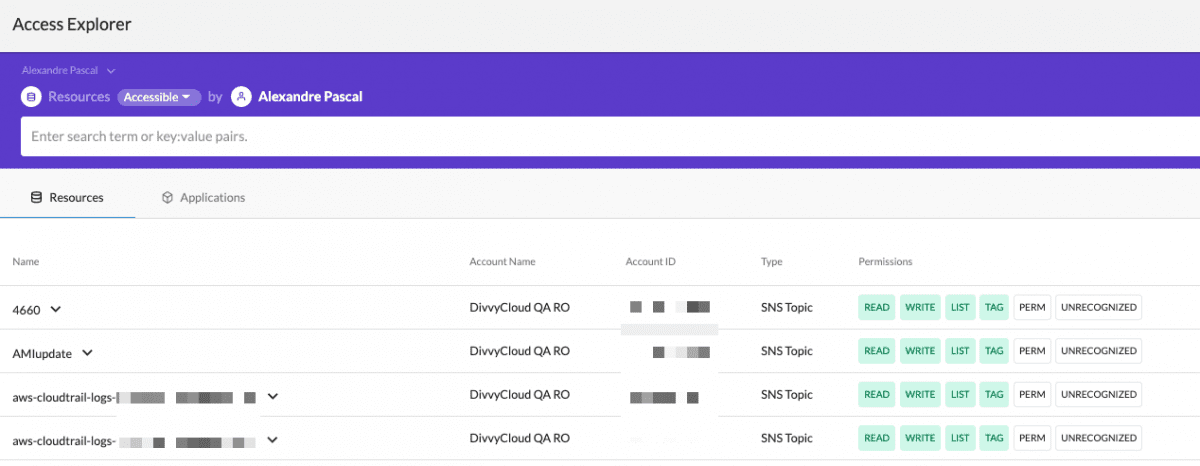

De säkra molntjänsterna från Rapid7 InsightCloudSec hjälper företag att driva sin verksamhet framåt på bästa möjliga sätt. Det ger användarna möjlighet att innovera genom kontinuerlig säkerhet och efterlevnad. Plattformen erbjuder utmärkta fördelar, inklusive skydd av molnbaserade arbetsbelastningar, hantering av säkerhetsstatus och identitets- och åtkomsthantering.

Rapid7 är en helt integrerad molnbaserad plattform som erbjuder funktioner som: riskbedömning och revision, enhetlig insyn och övervakning, automatisering och realtidsåtgärder, styrning av molnidentitet och åtkomsthantering, skydd mot hot, utbyggbar plattform och infrastruktur som kodsäkerhet, Kubernetes-säkerhet och statuskontroll. Listan är lång.

CrowdStrike Cloud Security

CrowdStrike Cloud Security är en förstklassig sårbarhetsskanner som är utformad för molnsäkerhetstjänster. Den stoppar molnintrång med enhetlig hantering av säkerhetsstatus och förebyggande av intrång i multi- och hybridmolnmiljöer via en enda plattform. Denna plattform har förändrat hur molnsäkerhetsautomatisering utförs för webbapplikationer och nätverk.

CrowdStrike erbjuder fulltäckande molnbaserad säkerhet och skyddar arbetsbelastningar, värdar och behållare. Det ger DevOps-team möjlighet att upptäcka och åtgärda problem innan de påverkar systemet negativt. Dessutom kan säkerhetsteam använda denna molnsäkerhetsskanner för att skydda sig mot molnintrång med hjälp av data och analyser i molnskala. Sårbarhetsskannern minskar arbetsbelastningen för både molnsäkerhets- och DevOps-team, eftersom molninstallationer automatiskt optimeras med ett enhetligt skydd.

Funktionerna inkluderar bland annat automatisk upptäckt av sårbarheter i molnet, detektering och förebyggande av hot, kontinuerligt skydd vid drift, inklusive EDR för arbetsbelastningar och behållare i molnet. Dessutom kan webbutvecklare bygga och köra webbapplikationer i vetskap om att de är skyddade mot dataintrång. När hot har upptäckts och åtgärdats kommer molnapplikationer att köras smidigare och snabbare.

Slutsats 👩💻

Sårbarhetsskannrar är avgörande för molnsäkerhet, eftersom de snabbt kan upptäcka systemsvagheter och prioritera effektiva åtgärder. Detta kommer att minska arbetsbelastningen för säkerhetsteam i organisationer. Alla skannrar som presenterats i denna guide erbjuder utmärkta fördelar.

Skannrarna låter användare utföra analyser genom att logga in på webbplatsen som auktoriserade användare. Därefter övervakar och skannar de automatiskt svaga punkter i systemet. De upptäcker även anomalier i nätverkets paketkonfiguration för att hindra hackare från att utnyttja system. Automatisk sårbarhetsbedömning är mycket viktig för molnsäkerhetstjänster.

Sårbarhetsskannrar kan upptäcka tusentals sårbarheter och identifiera den faktiska risken genom att verifiera dem. När detta är gjort prioriteras åtgärder utifrån risknivån för varje sårbarhet. Alla fem skannrar som beskrivits har testats och är pålitliga, så användarna kan känna sig trygga.

Slutligen är det viktigt att notera att sårbarhetsskanning skiljer sig från penetrationstestning.

Sårbarhetsskannrar upptäcker sårbarheter och klassificerar dem efter risknivå. De korrelerar dessa risker med programvara, enheter och operativsystem som är anslutna till molnnätverket. Felkonfigurationer upptäcks också i nätverket.

Penetrationstestning är en annan metod, där de upptäckta sårbarheterna utnyttjas i ett molnbaserat nätverk. Därför utförs penetrationstestning efter att sårbarhetsskanningen är klar. Båda dessa säkerhetsprocesser är viktiga för att säkerställa att webbapplikationer och nätverk är säkra och skyddade från hot.