känna fienden och du känner dig själv, du behöver inte frukta resultatet av hundra strider. – Sun Tzu

Spaning är avgörande för varje penetrationstestare eller säkerhetsingenjör som arbetar med ett penntestningsprojekt. Att känna till rätt verktyg för att hitta eller upptäcka specifik information gör det enkelt för pentestern att lära sig mer om målet.

Den här artikeln kommer att titta på en lista över onlineverktyg som säkerhetspersonal kan använda för att hitta specifik information och utnyttja målet.

Innehållsförteckning

Hitta teknologistacken för målet.

Innan du hittar eller upptäcker e-postadresser och annan extern information relaterad till målet, är det nödvändigt att hitta målets teknologistack. Att till exempel veta att målet är byggt med PHP Laravel och MySQL hjälper pentestern att ta reda på vilken typ av utnyttjande som ska användas mot målet.

Byggd Med

BuiltWith är en tekniksökning eller profilerare. Det ger pentestare information i realtid om målet via domän-API och domän live API. Domän-API:et matar pentestare med teknisk information såsom analystjänst, inbäddade plugins, ramverk, bibliotek, etc.

Domänens API förlitar sig på en BuiltWith-databas för att tillhandahålla aktuell och historisk teknikinformation om målet.

Sökfältet Lookup hämtar samma information som tillhandahålls av domänens API. Å andra sidan utför domänens live-API en omfattande sökning på domänen eller URL som tillhandahålls omedelbart eller i realtid.

Det är möjligt att integrera båda API:erna i en säkerhetsprodukt för att mata slutanvändare med teknisk information.

Wappalyzer

Wappalyzer är en teknikprofilerare som används för att extrahera information relaterad till målets teknologistack. Om du vill ta reda på vilket CMS eller bibliotek målet använder och vilket ramverk som helst, är Wappalyzer verktyget att använda.

Det finns olika sätt att använda – du kan komma åt information om målet genom att använda Lookup API. Denna metod används mest av säkerhetsingenjörer eller infosec-utvecklare för att integrera Wappalyzer som en teknikprofilerare i en säkerhetsprodukt. Annars kan du installera Wappalyzer som ett webbläsartillägg för Krom, Firefoxoch Kant.

Upptäck subdomäner för målet

En domän är namnet på en webbplats. En underdomän är en extra del av domännamnet.

Vanligtvis är domänen associerad med en eller flera underdomäner. Därför är det viktigt att veta hur man hittar eller upptäcker underdomäner relaterade till måldomänen.

Dnsdumpster

Dnsdumpster är ett gratis domänforskningsverktyg som kan upptäcka underdomäner relaterade till måldomänen. Den utför underdomänupptäckt genom att vidarebefordra data från Shodan, Maxmind, och andra sökmotorer. Det finns en gräns för hur många domäner du får söka. Om du vill övervinna denna gräns kan du prova deras kommersiella produkt som heter domänprofilerare.

Sättet som domänprofiler utför domänupptäckt på är ganska likt Dnsdumpster. Domänprofileraren innehåller dock ytterligare information, såsom DNS-poster. Till skillnad från Dnsdumpster är domänprofileraren inte gratis. Det kräver en fullständig medlemskapsplan.

Både Dnsdumpster och domänprofileringstjänsten tillhör hackertarget.com.

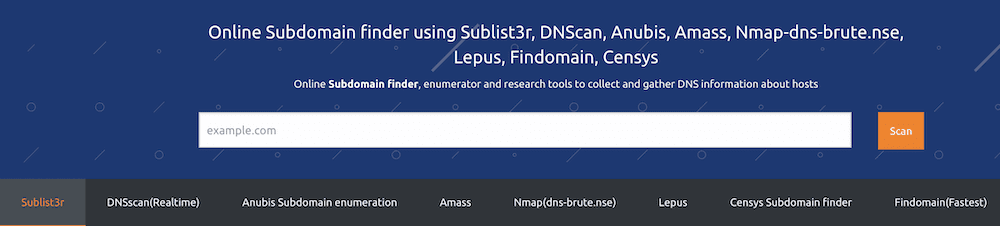

nmmapper

nmmapper utnyttjar inhemska spaningsverktyg som Sublister, DNScan, Lepus och Amass för att söka efter underdomäner.

NMMAPER har massor av andra verktyg som pingtest, DNS-sökning, WAF-detektor, etc.

Hitta e-postadresser

För att effektivt testa om ett företag är sårbart för nätfiske eller inte, måste du hitta e-postadresser till anställda som arbetar för målföretaget.

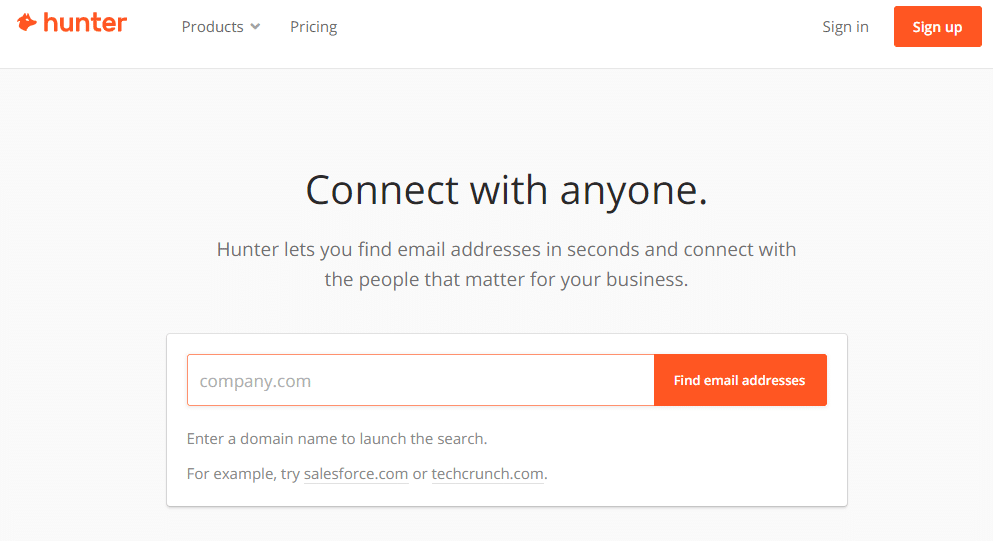

Jägare

Hunter är en populär e-postsöktjänst. Det låter vem som helst söka efter e-postadresser via domänsökningsmetod eller e-postsökmetoden. Med domänsökningsmetoden kan du söka efter en e-postadress via domännamn.

Hunter erbjuder också API.

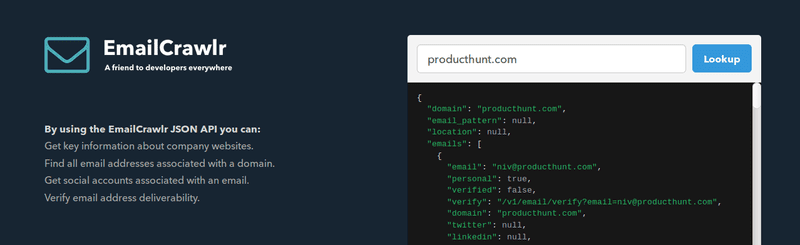

EmailCrawlr

GUI eller API – ditt val.

EmailCrawlr returnerar en lista med e-postadresser i JSON-format.

Skrapp

Fastän Skrapp lämpar sig för e-postmarknadsföring, den kan söka e-postadresser via domänsökningsfunktionen. Det finns en annan funktion som kallas e-postsökare. Det låter dig importera en CSV-fil med namnen på anställda och företag. Det returnerar e-postadresser i bulk.

Det finns en vila API tillgängligt för dem som föredrar att söka efter e-postadresser programmatiskt.

Utforska fler verktyg för att hitta e-post.

Hitta mappar och filer

Det är viktigt att veta vilken typ av filer eller mappar som finns på målwebbservern i ett testprojekt. Du hittar vanligtvis känslig information i filer och mappar som administratörslösenord, GitHub-nyckel och så på en webbserver.

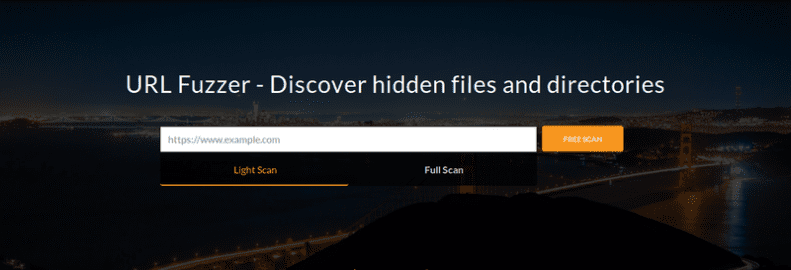

URL Fuzzer

Url Fuzzer är en onlinetjänst från Pentest-Tools. Den använder en specialbyggd ordlista för att upptäcka dolda filer och kataloger. Ordlistan innehåller mer än 1000 vanliga namn på kända filer och kataloger.

Det låter dig skanna efter dolda resurser via en lätt scan eller full scan. Fullskanningsläget är endast för registrerade användare.

Pentest Tools har mer än 20 verktyg för informationsinsamling, webbsäkerhetstestning, infrastrukturskanning och exploateringshjälpare.

Diverse Information

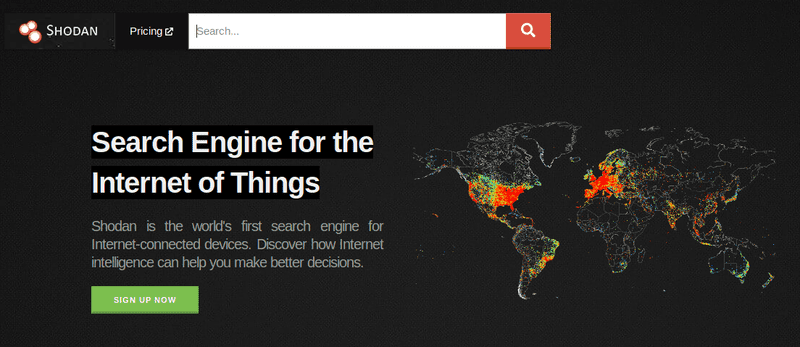

I en situation där vi behöver information om internetanslutna enheter som routrar, webbkameror, skrivare, kylskåp och så vidare, måste vi lita på Shodan.

Shodan

Vi kan lita på Shodan att förse oss med detaljerad information. Precis som Google är Shodan en sökmotor. Den söker igenom de osynliga delarna av internet efter information på internetanslutna enheter. Även om Shodan är en sökmotor för cybersäkerhet, kan alla som är intresserade av att veta mer om dessa enheter använda den.

Till exempel kan du använda Shodan-sökmotorn för att hitta hur många företag som använder Nginx-webbservern eller hur många apache-servrar som är tillgängliga i Tyskland eller San Fransico. Shodan tillhandahåller även filter för att begränsa din sökning till ett specifikt resultat.

Utnyttja sökverktyg

I det här avsnittet tittar vi på olika sökverktyg eller tjänster online som är tillgängliga för säkerhetsforskare.

Paketstorm

Även om paketstorm är en informationssäkerhetstjänst som är känd för att publicera aktuella och historiska säkerhetsartiklar och verktyg, publicerar den också aktuella exploateringar för att testa CVE:s. En grupp cybersäkerhetsproffs driver det.

Exploat-DB

Exploat-DB är den mest populära gratis databasexploateringen. Det är ett projekt från Offensiv säkerhet för att samla in bedrifter som lämnats in av allmänheten för penetrationstestningsändamål.

Sårbarhet-Lab

Sårbarhet-Lab ger tillgång till en stor databas över sårbarheter med utnyttjande och proofs-of-concept för forskningsändamål. Du måste registrera ett konto innan du kan skicka in exploits eller använda dem.

Slutsats

Jag hoppas att ovanstående verktyg hjälper dig med ditt forskningsarbete. De är strikt avsedda att användas i utbildningssyfte på din tillgång eller har tillstånd att köra testet på ett mål.

Utforska sedan rättsmedicinska undersökningsverktyg.