Trots att Linux-baserade system ofta uppfattas som mycket säkra, existerar det fortfarande hot som inte bör ignoreras.

Skadlig programvara som rootkits, virus och ransomware kan utgöra en fara och skapa problem för Linux-servrar.

Oavsett vilket operativsystem som används är det nödvändigt med säkerhetsåtgärder för servrar. Stora företag och organisationer har tagit säkerhetsarbetet i egna händer och utvecklat verktyg som inte bara identifierar brister och skadlig programvara, utan även åtgärdar dem och implementerar förebyggande metoder.

Som tur är finns det verktyg tillgängliga, både kostnadsfria och till låga priser, som kan underlätta denna process. Dessa verktyg kan upptäcka svagheter i olika delar av en Linux-baserad server.

Lynis

Lynis är ett välkänt säkerhetsverktyg och ett populärt val bland Linux-experter. Det fungerar även på system baserade på Unix och macOS. Det är en programvara med öppen källkod som har funnits sedan 2007 under en GPL-licens.

Lynis kan identifiera säkerhetsluckor och konfigurationsfel. Men det går längre än så: istället för att bara peka ut sårbarheterna, ger det förslag på åtgärder. För att få detaljerade revisionsrapporter är det nödvändigt att köra verktyget direkt på värdsystemet.

Ingen installation krävs för att använda Lynis. Det kan köras direkt från en nedladdad fil eller tarball. Alternativt kan det hämtas från en Git-klon för att få full tillgång till dokumentationen och källkoden.

Lynis skapades av Michael Boelen, som också är den ursprungliga författaren till Rkhunter. Det erbjuder två typer av tjänster, anpassade för både individer och företag. I båda fallen levererar det utmärkta resultat.

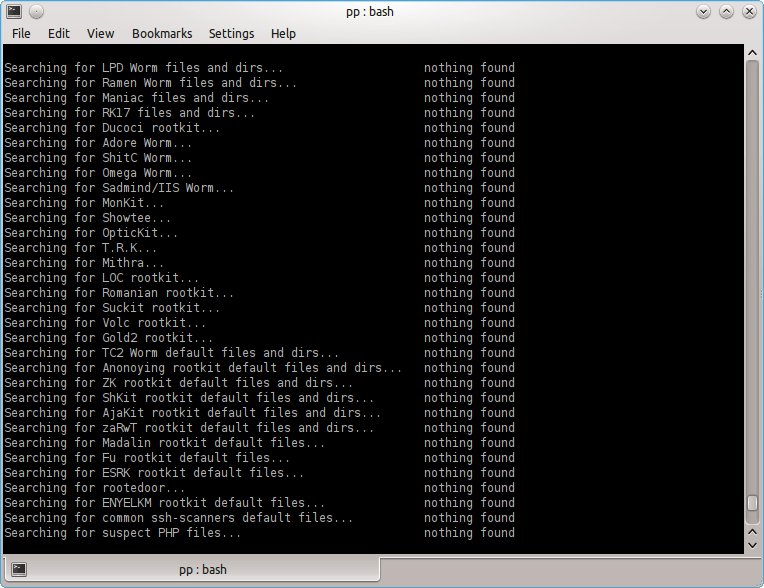

Chkrootkit

Som namnet antyder, är chkrootkit ett verktyg för att leta efter rootkits. Rootkits är en typ av skadlig kod som kan ge obehöriga användare tillgång till en server. För den som använder en Linux-baserad server kan rootkits vara ett betydande problem.

Chkrootkit är ett av de mest använda Unix-baserade programmen för att upptäcka rootkits. Det använder ”strängar” och ”grep” (kommandoradsverktyg i Linux) för att hitta problem.

Det kan användas från en alternativ katalog eller från en räddningsskiva om man vill undersöka ett system som misstänks ha blivit infekterat. De olika komponenterna i Chkrootkit letar efter raderade inlägg i filerna ”wtmp” och ”lastlog”, upptäcker ”sniffer”-inlägg eller konfigurationsfiler för rootkits och söker efter dolda filer i ”/proc” eller anrop till programmet ”readdir”.

För att använda chkrootkit laddar man ner den senaste versionen från en server, packar upp källfilerna, kompilerar dem, och sedan är man redo.

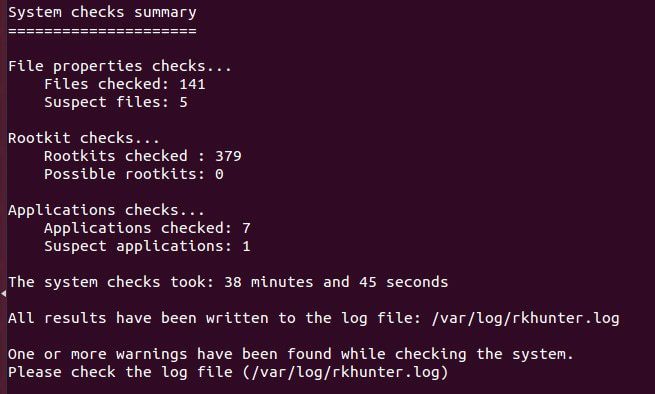

Rkhunter

Utvecklaren Michael Boelen skapade Rkhunter (Rootkit Hunter) år 2003. Det är ett lämpligt verktyg för POSIX-system och kan bidra till upptäckt av rootkits och andra sårbarheter. Rkhunter granskar noggrant filer (både dolda och synliga), standardkataloger, kärnmoduler och felaktiga behörigheter.

Efter en rutinmässig kontroll jämför det resultaten med säkra databasregister för att upptäcka misstänkta program. Eftersom programmet är skrivet i Bash, kan det köras på Linux-maskiner men också på nästan alla versioner av Unix.

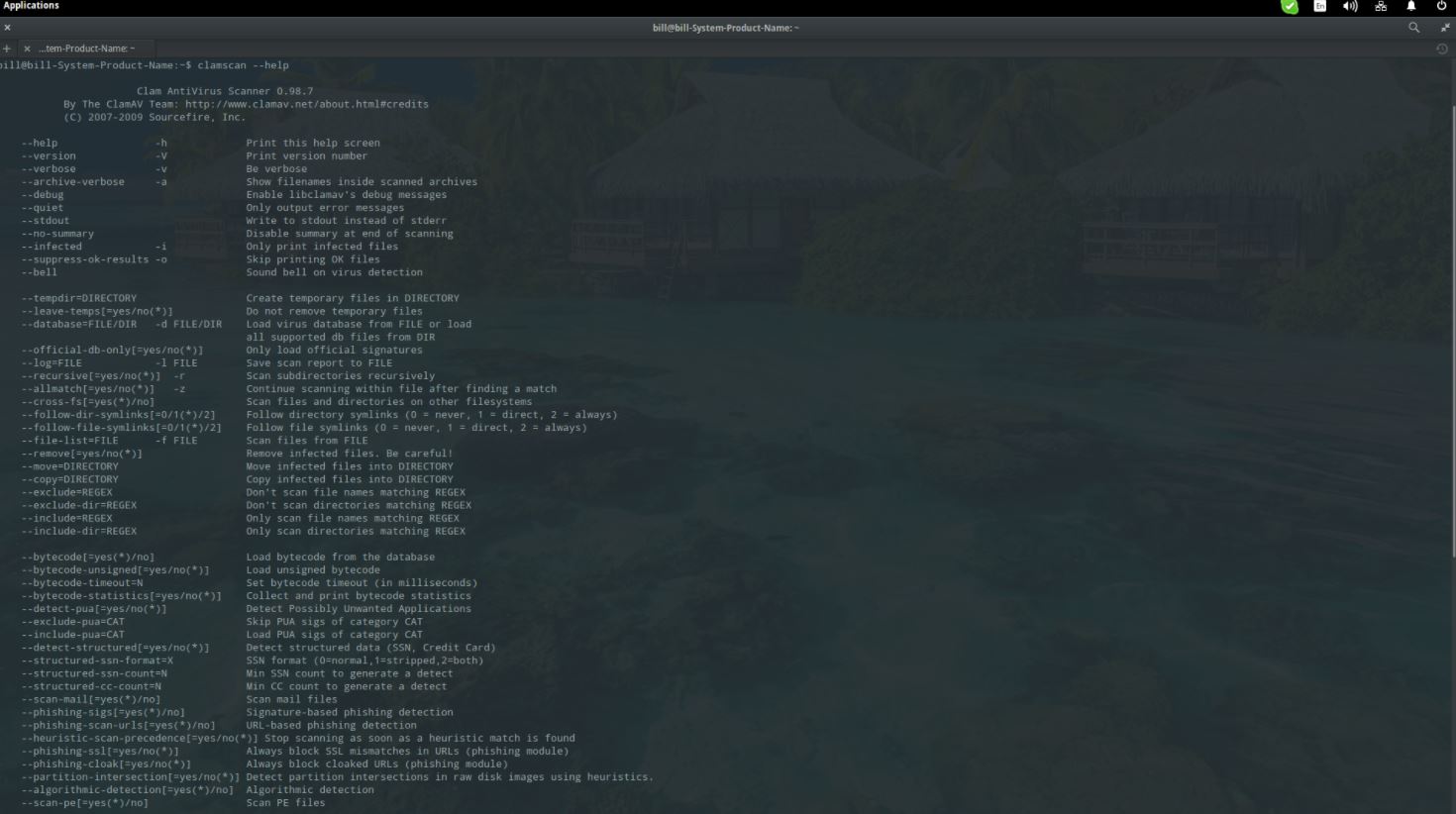

ClamAV

Skrivet i C++, är ClamAV ett antivirusprogram med öppen källkod som kan hjälpa till att upptäcka virus, trojaner och många andra typer av skadlig programvara. Det är ett helt kostnadsfritt verktyg, vilket gör det populärt för att skanna personlig information, inklusive e-post, efter skadliga filer. Det fungerar även bra som skanner på serversidan.

Verktyget utvecklades ursprungligen för Unix, men det finns tredjepartsversioner som kan användas på Linux, BSD, AIX, macOS, OSF, OpenVMS och Solaris. ClamAV uppdaterar sin databas automatiskt och regelbundet för att upptäcka även de senaste hoten. Det tillåter kommandoradsskanning och har en skalbar demon med flera trådar för att snabba upp skanningen.

Det kan genomsöka olika filtyper för att hitta sårbarheter. Det stöder alla typer av komprimerade filer, inklusive RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS-format, BinHex och nästan alla typer av e-postsystem.

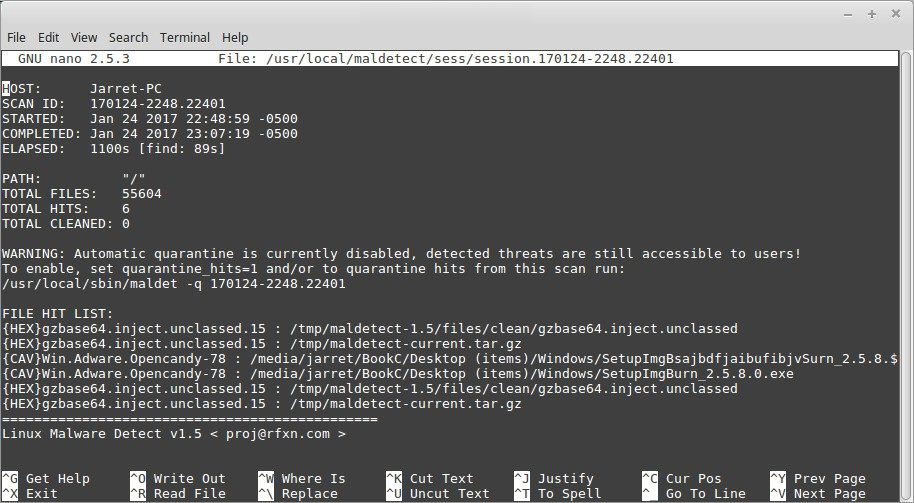

LMD

Linux Malware Detect, eller LMD, är ett annat välkänt antivirusprogram för Linux-system, särskilt anpassat för de hot som ofta förekommer i värdmiljöer. Liksom många andra verktyg som kan upptäcka skadlig kod och rootkits, använder LMD en signaturdatabas för att hitta och snabbt avlägsna skadlig programvara.

LMD är inte begränsat till sin egen signaturdatabas. Det kan även använda databaser från ClamAV och Team Cymru för att hitta ännu fler virus. För att utöka sin databas samlar LMD hotdata från system för att upptäcka intrång vid nätverksgränsen. På så sätt kan det generera nya signaturer för skadlig programvara som används i pågående attacker.

LMD kan användas via kommandoraden med kommandot ”maldet”. Verktyget är speciellt utvecklat för Linux-plattformar och kan enkelt genomsöka Linux-servrar.

Radare 2

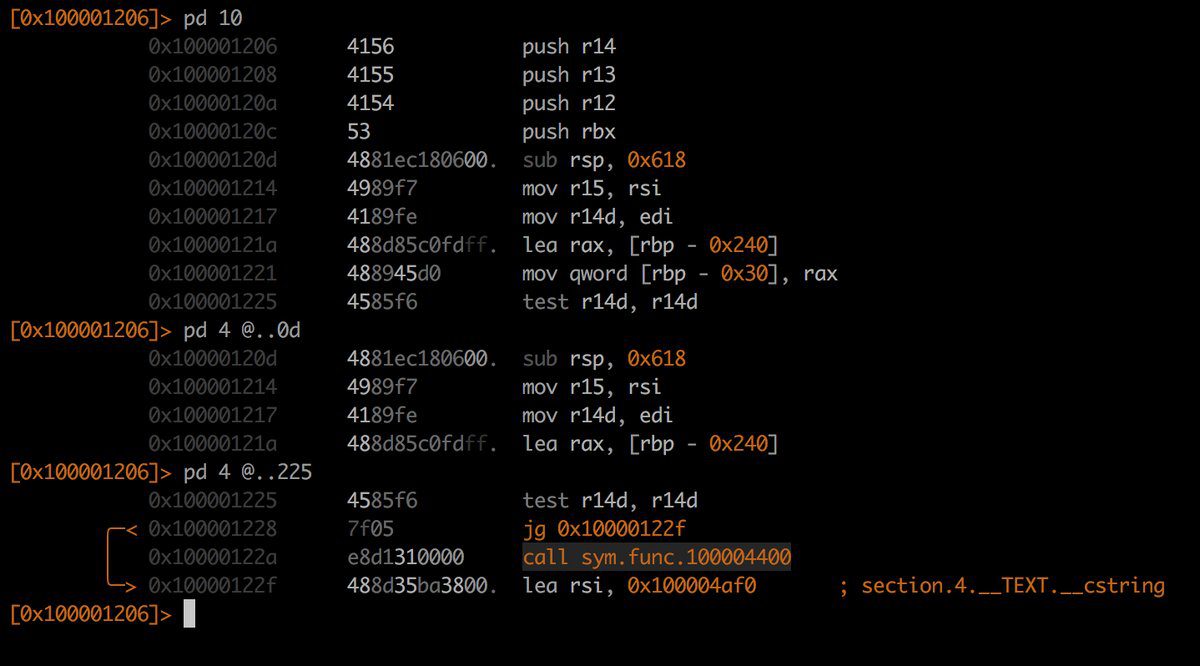

Radare 2 (R2) är ett ramverk för att analysera binärfiler och utföra reverse engineering med utmärkta detektionsmöjligheter. Det kan hitta felaktiga binärfiler och ge användaren de verktyg som behövs för att hantera dem och neutralisera potentiella hot. Det använder sdb, en NoSQL-databas. Säkerhetsforskare och mjukvaruutvecklare föredrar detta verktyg för dess goda datavisualiseringsförmåga.

En av de unika egenskaperna med Radare2 är att användaren inte är tvungen att använda kommandoraden för att utföra uppgifter som statisk/dynamisk analys och mjukvaruexploatering. Det rekommenderas för alla typer av forskning om binära data.

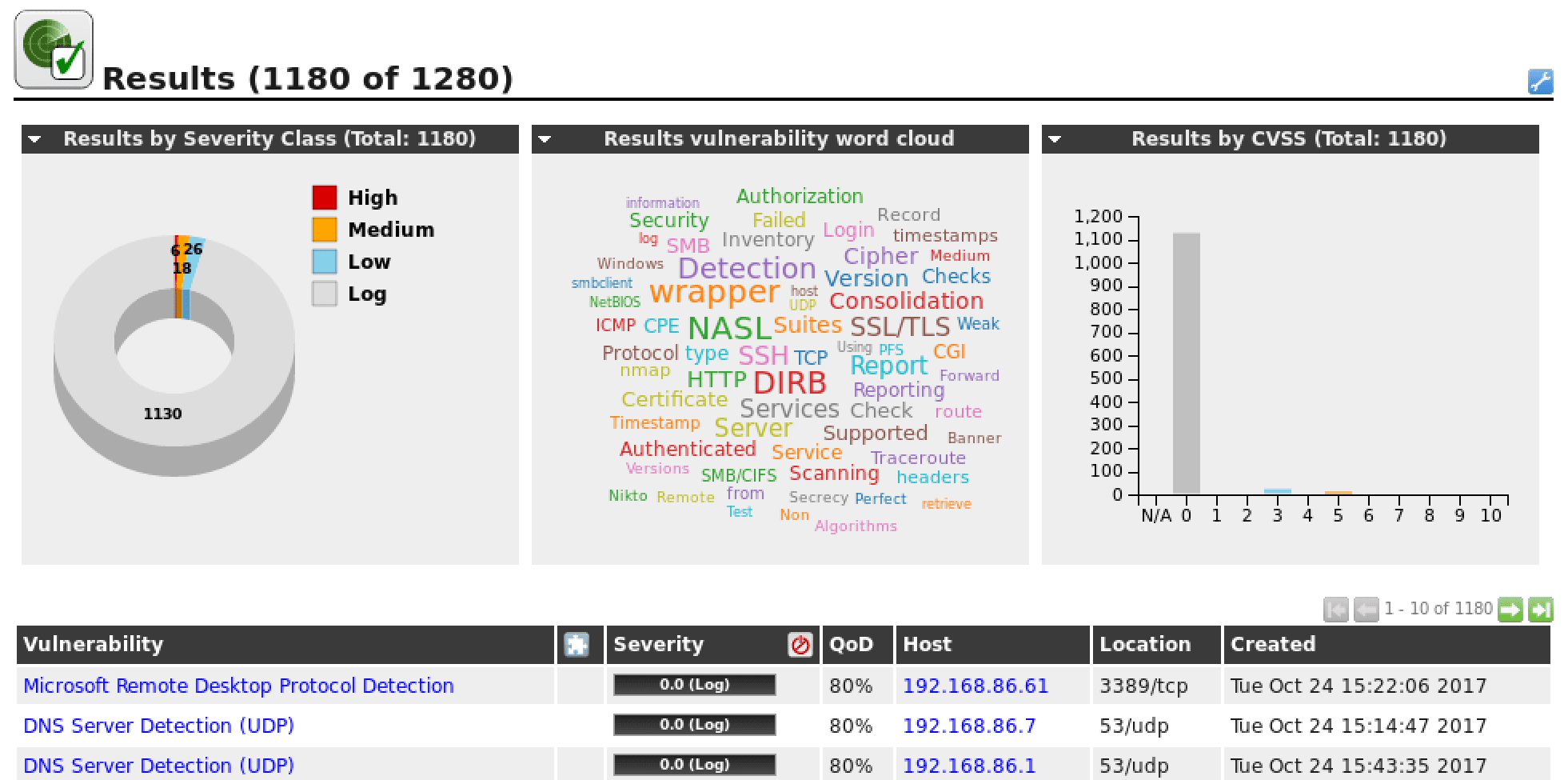

OpenVAS

Open Vulnerability Assessment System, eller OpenVAS, är ett system för att skanna sårbarheter och hantera dem. Det är utformat för företag av alla storlekar och hjälper dem att identifiera säkerhetsproblem som döljer sig i deras infrastruktur. Från början var produkten känd som GNessUs, tills den nuvarande ägaren, Greenbone Networks, bytte namn till OpenVAS.

Sedan version 4.0 tillåter OpenVAS kontinuerlig uppdatering – vanligen inom 24 timmar – av sin databas för nätverkssårbarhetstestning (NVT). I juni 2016 hade den över 47 000 NVT.

Säkerhetsexperter använder OpenVAS tack vare dess förmåga att skanna snabbt och den goda anpassningsbarheten. OpenVAS kan användas från en fristående virtuell maskin för att undersöka skadlig programvara på ett säkert sätt. Källkoden är tillgänglig under en GNU GPL-licens. Många andra verktyg för att upptäcka sårbarheter bygger på OpenVAS, vilket gör det till ett viktigt program på Linux-baserade plattformar.

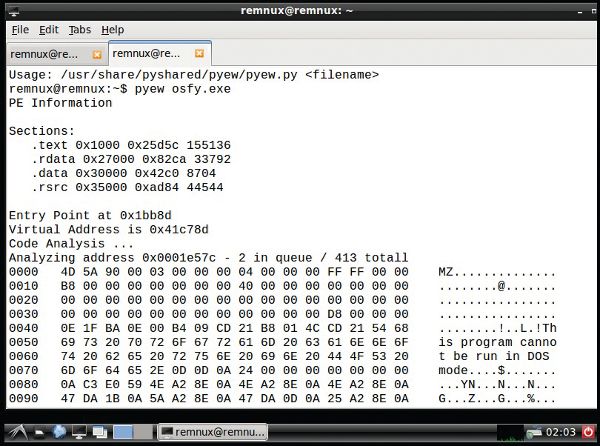

REMnux

REMnux använder metoder för reverse engineering för att analysera skadlig programvara. Det kan upptäcka många webbläsarbaserade problem som gömmer sig i JavaScript-kod och Flash-applets. Det kan också skanna PDF-filer och utföra minnesforskning. Verktyget hjälper till att upptäcka skadlig kod i mappar och filer som inte enkelt kan skannas av andra antivirusprogram.

Det är effektivt på grund av dess förmåga att avkoda och genomföra reverse engineering. Det kan fastställa egenskaperna hos misstänkta program, och eftersom det är lättviktigt är det mycket svårt för smarta skadliga program att upptäcka det. Det kan användas på både Linux och Windows och dess funktionalitet kan utökas med hjälp av andra skanningsverktyg.

Tiger

År 1992 började Texas A&M University arbeta med Tiger för att förbättra säkerheten på sina universitetsdatorer. Nu är det ett populärt program för Unix-liknande plattformar. Det unika med verktyget är att det inte bara är ett säkerhetsgranskningsverktyg, utan också ett system för att upptäcka intrång.

Verktyget är kostnadsfritt att använda under en GPL-licens. Det bygger på POSIX-verktyg som tillsammans skapar ett ramverk som kan förbättra säkerheten på din server avsevärt. Tiger är helt skrivet i skalspråk, vilket är en av anledningarna till dess effektivitet. Det är lämpligt för att kontrollera systemstatus och konfiguration, och dess mångsidiga användning gör det populärt bland dem som använder POSIX-verktyg.

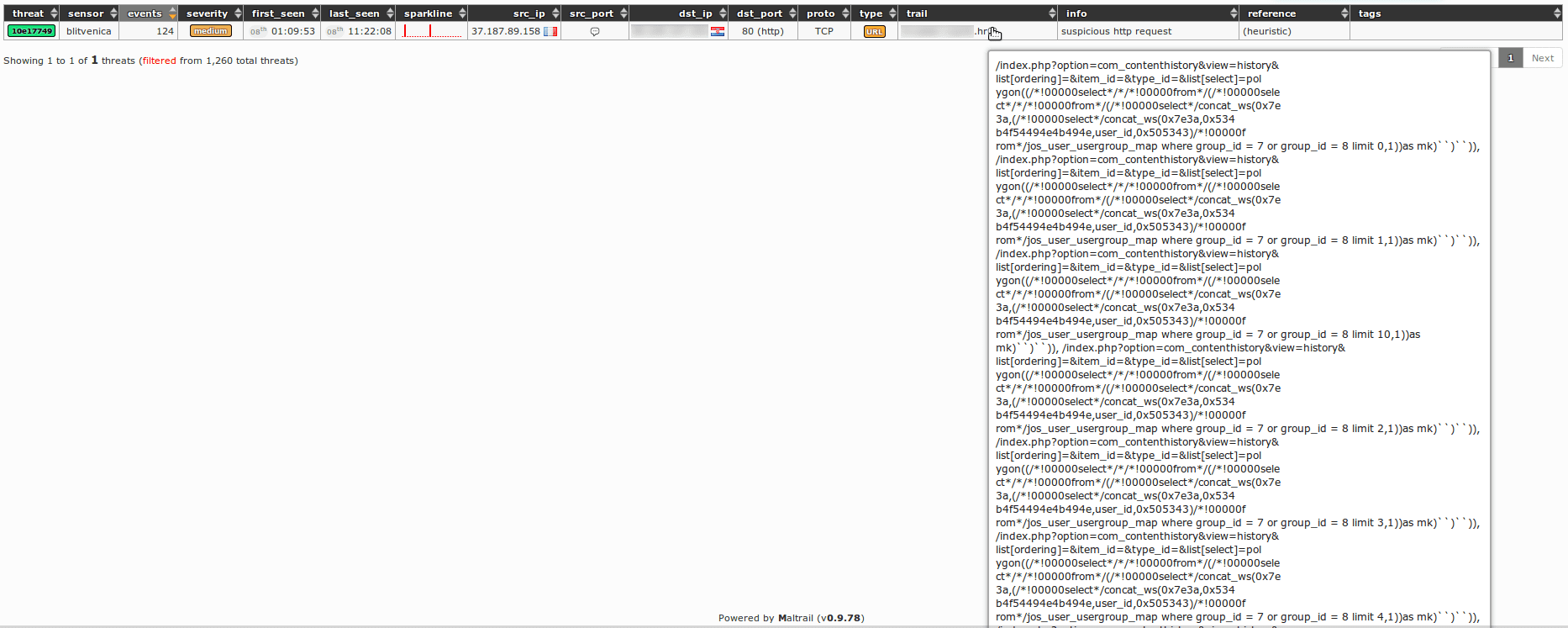

Maltrail

Maltrail är ett system för att upptäcka trafik som kan hålla din servers trafik ren och skydda den från skadliga hot. Det gör detta genom att jämföra trafikkällorna med svartlistade webbplatser som publiceras online.

Förutom att leta efter svartlistade webbplatser använder det även avancerade heuristiska mekanismer för att upptäcka olika typer av hot. Även om det är en valfri funktion, är det mycket användbart om du misstänker att din server redan har blivit attackerad.

Det har en sensor som kan upptäcka trafiken som en server tar emot och skicka informationen till Maltrail-servern. Systemet verifierar om trafiken är tillräckligt bra för datautbyte mellan en server och källan.

YARA

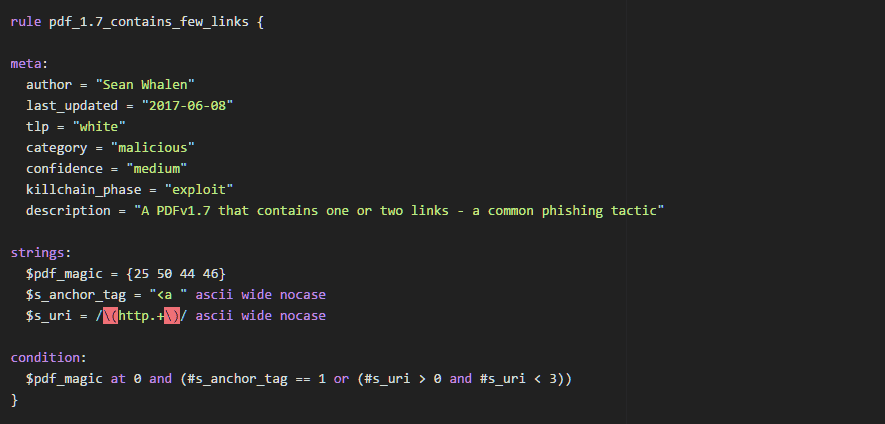

Utvecklat för Linux, Windows och macOS, är YARA (Yet Another Ridiculous Acronym) ett viktigt verktyg för forskning och upptäckt av skadlig programvara. Det använder text- eller binära mönster för att förenkla och påskynda upptäckten.

YARA har några extrafunktioner, men du behöver OpenSSL-biblioteket för att använda dem. Även utan det biblioteket kan du använda YARA för grundläggande forskning om skadlig programvara med en regelbaserad motor. Det kan också användas i Cuckoo Sandbox, en Python-baserad sandlåda som är idealisk för säker forskning om skadlig programvara.

Hur väljer man det bästa verktyget?

Alla verktyg som nämnts ovan fungerar mycket bra. När ett verktyg är populärt i Linux-miljöer kan man vara ganska säker på att det används av tusentals erfarna användare. Något som systemadministratörer bör komma ihåg är att varje applikation ofta är beroende av andra program. Det är till exempel fallet med ClamAV och OpenVAS.

Man måste förstå vad ens system behöver och vilka områden som kan ha svagheter. Använd först ett lättviktigt verktyg för att identifiera de delar som behöver uppmärksamhet. Använd sedan rätt verktyg för att lösa problemet.