”De som är villiga att avstå från en grundläggande frihet för att erhålla en liten tillfällig trygghet förtjänar varken frihet eller trygghet.” – Benjamin Franklin

Social manipulation, eller ”social engineering”, har länge stått i fokus när det gäller säkerhetshot. Experter inom området har diskuterat detta flitigt, men många inser inte den fulla potentialen för fara och hur skadligt det faktiskt kan vara.

För hackare utgör social manipulation ofta det enklaste och mest effektiva sättet att kringgå säkerhetsprotokoll. Internet har gett oss otroliga möjligheter genom att sammankoppla enheter utan geografiska begränsningar. Detta har lett till framsteg inom kommunikation och samarbete, men har också skapat sårbarheter som möjliggör intrång i personlig information och integritet.

Sedan urminnes tider har människor försökt koda och skydda information. En välkänd metod från antiken är Caesarchiffer, där meddelanden kodas genom att förskjuta bokstäverna i alfabetet. Till exempel, ”hej världen” kan med en förskjutning på ett steg bli ”ifmmp xpsmf”. Den som ska läsa meddelandet måste då förskjuta bokstäverna ett steg bakåt för att förstå det.

Trots sin enkelhet, användes denna kodningsteknik i nästan 2000 år!

Idag har vi mer avancerade säkerhetssystem, men säkerhet är fortfarande en konstant utmaning.

Det är viktigt att förstå att hackare använder en mängd olika tekniker för att komma åt känslig information. Låt oss titta på några av dessa för att förstå varför social manipulation är ett så allvarligt problem.

Brute Force & Ordboksattacker

En ”brute force”-attack innebär att en hackare använder avancerade verktyg för att försöka knäcka ett lösenord genom att systematiskt testa alla möjliga kombinationer av tecken. En ordboksattack innebär att angriparen använder en lista med ord, i hopp om att ett av dem ska matcha användarens lösenord.

Även om en brute force-attack är kraftfull, är den mindre vanlig nuförtiden tack vare moderna säkerhetsalgoritmer. För att ge ett exempel, om mitt lösenord är ”[email protected]!!!”, vilket är 22 tecken långt, så skulle det krävas 22 fakultet för en dator att gå igenom alla möjliga kombinationer. Det är en enorm mängd beräkningar.

Dessutom finns det hash-algoritmer som konverterar lösenordet till en ”hash”, vilket gör det ännu svårare för ett brute force-system att gissa. Till exempel kan det tidigare lösenordet hashas till d734516b1518646398c1e2eefa2dfe99. Detta skapar ett ännu starkare skydd för lösenordet. Vi kommer att undersöka säkerhetstekniker mer detaljerat senare.

Om du är WordPress-användare och vill skydda dig mot ”brute force”-attacker, kolla in den här guiden.

DDoS-attacker

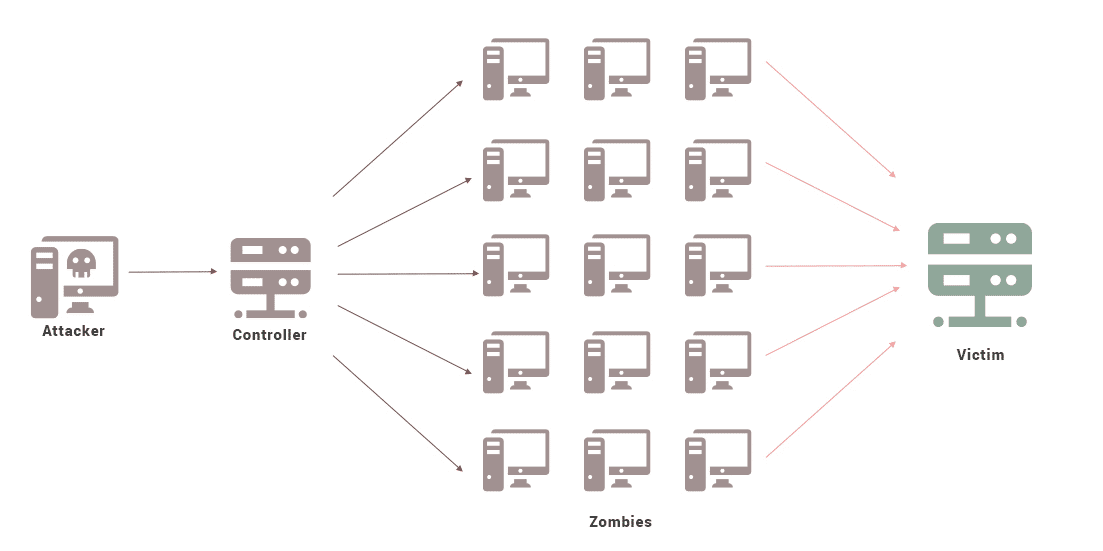

Distribuerade Denial of Service-attacker (DDoS) inträffar när en användare hindras från att nå legitima internetresurser. Detta kan ske på användarens sida eller på den tjänst användaren försöker nå.

En DDoS-attack leder ofta till förluster av intäkter eller användarbas. För att genomföra en sådan attack kan en hackare ta kontroll över ett flertal datorer över internet. Dessa datorer, som utgör ett ”BotNet”, kan användas för att destabilisera nätverk eller överbelasta nätverkstrafiken med onödig data, vilket leder till överbelastning och sammanbrott av nätverksresurser.

Nätfiske

Nätfiske är en form av hacking där angriparen försöker stjäla användaruppgifter genom att skapa falska inloggningssidor. Vanligtvis skickar angriparen ett skadligt e-postmeddelande som ser ut att komma från en pålitlig källa, som en bank eller social medieplattform, med en länk där användaren ska ange sina uppgifter. Länkarna ser ut att leda till legitima webbplatser, men en närmare granskning avslöjar att de är falska.

Till exempel har nätfiskare använt ”paypai.com” för att lura Paypal-användare att avslöja sina inloggningsuppgifter.

Ett typiskt nätfiske-e-postmeddelande kan se ut så här:

”Kära användare,

Vi har upptäckt misstänkt aktivitet på ditt konto. Klicka här för att ändra ditt lösenord nu för att undvika att ditt konto spärras.”

Det är inte omöjligt att du någon gång utsatts för nätfiske. Har du till exempel någon gång loggat in på en webbplats och sedan, efter att ha klickat på ”logga in”, hamnat tillbaka på inloggningssidan? Då har du troligtvis blivit utsatt för nätfiske.

Hur fungerar Social Manipulation?

Trots att krypteringsalgoritmer blir allt svårare att knäcka, är social manipulation fortfarande ett effektivt verktyg för hackare.

En social manipulatör samlar information om dig för att komma åt dina onlinekonton och andra skyddade resurser. Ofta får angriparen offret att frivilligt avslöja personlig information genom psykologisk manipulation. En skrämmande aspekt är att informationen inte nödvändigtvis behöver komma direkt från dig, utan från någon annan som känner till den.

Vanligtvis är det inte den person som manipuleras som är det direkta målet.

Till exempel rapporterades ett stort telekombolag i Kanada nyligen ha utsatts för en social manipulationsattack. Kundtjänstpersonalen lurades att avslöja en kunds uppgifter, vilket resulterade i ett så kallat SIM-byte och en förlust på 30 000 dollar.

Sociala manipulatörer spelar på människors osäkerhet, slarv och okunskap för att få dem att lämna ut viktig information. I en tid där fjärrsupport är vanligt förekommande, har organisationer upplevt allt fler fall av den här typen av intrång på grund av det mänskliga felet.

Vem som helst kan bli offer för social manipulation, och det skrämmande är att du kan bli hackad utan att ens vara medveten om det!

Hur skyddar du dig mot Social Manipulation?

- Undvik att använda personlig information som födelsedatum, namn på husdjur eller barn som lösenord.

- Använd inte svaga lösenord. Om du har svårt att komma ihåg komplexa lösenord, använd en lösenordshanterare.

- Var uppmärksam på uppenbara lögner. En social manipulatör vet oftast inte tillräckligt för att direkt kunna hacka dig. De ger felaktig information i hopp om att du ska rätta dem och avslöja rätt information, och sedan fortsätter de att begära mer. Gå inte på det!

- Kontrollera avsändaren och domänens legitimitet innan du agerar på e-postmeddelanden.

- Kontakta din bank omedelbart om du upptäcker misstänkt aktivitet på ditt konto.

- Om du plötsligt tappar mobilmottagningen, kontakta din operatör omedelbart. Det kan vara ett SIM-bytesbedrägeri.

- Aktivera tvåfaktorsautentisering (2FA) på tjänster som stöder det.

Sammanfattning

Dessa åtgärder är inte en garanterad lösning mot social manipulation, men de gör det betydligt svårare för en hackare att få tag i dig.