En cyberattack är ett avsiktligt och skadligt försök att få obehörig åtkomst till ett datorsystem eller nätverk genom befintliga sårbarheter. Detta kan göras för att stjäla känslig information och störa normal verksamhet.

På senare tid har ransomware blivit det bästa verktyget för cyberangrepp bland cyberbrottslingar. Ransomware sprids vanligtvis genom bland annat nätfiske-e-post, drive-by-nedladdningar, piratkopierad programvara och fjärrskrivbordsprotokoll.

När en dator har infekterats med ransomware, krypterar ransomwaren kritiska filer i datorn. Hackare kräver sedan en lösensumma för att återställa den krypterade informationen.

Cyberattacker kan äventyra ett lands nationella säkerhet, lamslå operationer i nyckelsektorer av en ekonomi och orsaka enorm skada och allvarliga ekonomiska förluster. Det här är exakt vad som hände med cyberattacken WannaCry ransomware.

Den 12 maj 2017 tros ransomware kallad WannaCry ha sitt ursprung från Nordkorea, spridit sig över världen och infekterat över 200 000 datorsystem i över 150 länder på mindre än två dagar. WannaCry riktade datorsystem som kör Windows operativsystem. Den utnyttjade en sårbarhet i operativsystemets servermeddelandeblocksprotokoll.

Ett av de största offren för attacken var United Kingdom National Health Service (NHS). Över 70 000 av deras enheter, inklusive datorer, teater, diagnostisk utrustning och MR-skannrar, var infekterade. Läkare kunde inte komma åt sina system eller patientjournaler som behövdes för att ta hand om patienter. Denna attack kostade NHS nära 100 miljoner dollar.

Så illa kan man bli. Det kan dock bli mycket värre, speciellt med nya och farligare Ransomware som BlackCat, som lämnar efter sig en väg full av offer.

Innehållsförteckning

BlackCat Ransomware

BlackCat ransomware, kallad ALPHV av dess utvecklare, är skadlig programvara som vid infektering av ett system exfiltrerar och krypterar data i det drabbade systemet. Exfiltrering innebär kopiering och överföring av data som lagras i ett system. När BlackCat har exfiltrerat och krypterat kritisk data, ställs ett krav på lösen som ska betalas i kryptovaluta. BlackCat-offer måste betala den begärda lösensumman för att återfå tillgång till sina data.

BlackCat är ingen vanlig ransomware. BlackCat var den första framgångsrika ransomware som skrevs i Rust, till skillnad från andra ransomware som vanligtvis skrivs i C, C++, C#, Java eller Python. BlackCat var dessutom den första ransomware-familjen som hade en webbplats på den tydliga webben där de läcker stulen information från sina attacker.

En annan viktig skillnad från andra Ransomware är att BlackCat fungerar som Ransomware som en tjänst (RaaS). Raas är en affärsmodell för cyberbrott där skapare av ransomware hyr ut eller säljer sina ransomware som en tjänst till andra individer eller grupper.

I den här modellen tillhandahåller skapare av ransomware alla nödvändiga verktyg och infrastruktur för andra att distribuera och utföra ransomware-attacker. Detta i utbyte mot att en del av deras vinster kommer från betalningar av ransomware.

Detta förklarar varför BlackCat mestadels har riktat sig mot organisationer och företag, eftersom de vanligtvis är mer villiga att betala lösen jämfört med individer. Organisationer och företag betalar också en större lösensumma jämfört med individer. Mänsklig vägledning och beslutsfattande i cyberattacker är kända som Cyber Threat-aktörer (CTA).

För att tvinga offren att betala lösensumman använder BlackCat ”trippelutpressningstekniken”. Det handlar om att kopiera och överföra offrens data och kryptera uppgifterna på deras system. Offren uppmanas sedan att betala lösensumma för att komma åt deras krypterade data. Underlåtenhet att göra det leder till att deras data läcker ut till allmänheten och/eller överbelastningsattacker (DOS) lanseras på deras system.

Slutligen kontaktas de som kommer att beröras av dataläckan och informeras om att deras data kommer att läcka. Dessa är vanligtvis kunder, anställda och andra dotterbolag. Detta görs för att pressa offerorganisationerna att betala lösensumma för att undvika rykteförlust och stämningar till följd av dataläckage.

Hur BlackCat Ransomware fungerar

Enligt en blixtvarning som släppts av FBI, använder BlackCat ransomware tidigare komprometterade användaruppgifter för att få tillgång till system.

När det väl är framgångsrikt i systemet använder BlackCat den åtkomst den har för att äventyra användar- och administratörskonton som är lagrade i den aktiva katalogen. Detta gör att den kan använda Windows Task Scheduler för att konfigurera skadliga grupprincipobjekt (GPO) som tillåter BlackCat att distribuera sin ransomware för att kryptera filer i ett system.

Under en BlackCat-attack används PowerShell-skript tillsammans med Cobalt Strike för att inaktivera säkerhetsfunktioner i ett offers nätverk. BlackCat stjäl sedan offrens data från där den lagras, inklusive från molnleverantörer. När detta är gjort, distribuerar cyberhotsaktören som styr attacken BlackCat ransomware för att kryptera data i offrets system.

Offren får sedan en lösenseddel som informerar dem om att deras system har drabbats av en attack och viktiga filer krypteras. Lösen ger också instruktioner om hur man betalar lösen.

Varför är BlackCat farligare än den genomsnittliga ransomware?

BlackCat är farligt jämfört med den genomsnittliga ransomware av ett antal anledningar:

Det är skrivet i Rust

Rust är ett programmeringsspråk som är snabbt, säkert och erbjuder förbättrad prestanda och effektiv minneshantering. Genom att använda Rust skördar BlackCat alla dessa fördelar, vilket gör det till ett mycket komplext och effektivt ransomware med snabb kryptering. Det gör också BlackCat svårt att omvända konstruktion. Rust är ett plattformsoberoende språk som gör att hotaktörer enkelt kan anpassa BlackCat för att rikta in sig på olika operativsystem, såsom Windows och Linux, vilket ökar deras utbud av potentiella offer.

Den använder en RaaS affärsmodell

BlackCats användning av ransomware som en tjänstemodell tillåter många hotaktörer att distribuera komplex ransomware utan att behöva veta hur man skapar en. BlackCat gör allt det tunga arbetet för hotaktörer, som bara behöver distribuera det i ett sårbart system. Detta gör sofistikerade ransomware-attacker lätta för hotaktörer som är intresserade av att utnyttja sårbara system.

Det erbjuder enorma utbetalningar till affiliates

Med BlackCat som använder en Raas-modell tjänar skaparna pengar genom att ta ett snitt från lösensumman som betalas ut till hotaktörer som distribuerar den. Till skillnad från andra Raas-familjer som tar upp till 30 % av en hotaktörs lösensumma, tillåter BlackCat hotaktörer att behålla 80 % till 90 % av lösensumman de gör. Detta ökar BlackCats dragningskraft till hotaktörer, vilket gör att BlackCat kan få fler affiliates som är villiga att använda den i cyberattacker.

Den har en offentlig läckagesida på den tydliga webben

Till skillnad från andra ransomware som läcker stulen information på den mörka webben, läcker BlackCat stulen information på en webbplats som är tillgänglig på den tydliga webben. Genom att läcka stulen data i klartext kan fler människor komma åt data, vilket ökar konsekvenserna av en cyberattack och sätter mer press på offren att betala lösensumman.

Programmeringsspråket Rust har gjort BlackCat mycket effektiv i sin attack. Genom att använda en Raas-modell och erbjuda en enorm utbetalning, tilltalar BlackCat fler hotaktörer som är mer benägna att använda den i attacker.

BlackCat Ransomware Infection Chain

BlackCat får första åtkomst till ett system genom att använda komprometterade autentiseringsuppgifter eller genom att utnyttja sårbarheter i Microsoft Exchange Server. Efter att ha fått tillgång till ett system tar de illvilliga aktörerna ner systemets säkerhetsförsvar och samlar in information om offrets nätverk och höjer deras privilegier.

BlackCat ransomware rör sig sedan i sidled i nätverket och får tillgång till så många system som möjligt. Detta kommer väl till pass under kravet på lösen. Ju fler system som attackeras, desto mer sannolikt kommer ett offer att betala lösensumman.

Skadliga aktörer exfiltrerar sedan systemets data som ska användas vid utpressning. När kritisk data har exfiltrerats är scenen inställd för att BlackCat-nyttolasten ska levereras.

Skadliga skådespelare levererar BlackCat med Rust. BlackCat stoppar först tjänster som säkerhetskopiering, antivirusprogram, Windows Internettjänster och virtuella maskiner. När detta är gjort, krypterar BlackCat filer i systemet och förstör ett systems bakgrundsbild och ersätter den med lösensumman.

Skydda från BlackCat Ransomware

Även om BlackCat har visat sig vara farligare än andra ransomware som vi sett tidigare, kan organisationer skydda sig mot ransomware på ett antal sätt:

Kryptera kritiska data

En del av Blackhats utpressningsstrategi innebär att hota att läcka ett offers data. Genom att kryptera kritisk data lägger en organisation till ett extra lager av skydd till sina data, vilket försämrar utpressningsteknikerna som används av BlackHat-hotaktörer. Även om det läcker kommer det inte att vara i ett läsbart format.

Uppdatera regelbundet system

I forskning gjord av Microsoft avslöjades det att BlackCat i vissa fall utnyttjade oparpade utbytesservrar för att få tillgång till en organisations system. Programvaruföretag släpper regelbundet programuppdateringar för att åtgärda sårbarheter och säkerhetsproblem som kan ha upptäckts i deras system. För att vara säker, installera programkorrigeringar så snart de är tillgängliga.

Säkerhetskopiera data på en säker plats

Organisationer bör prioritera att regelbundet säkerhetskopiera data och lagra data på en separat och säker offline plats. Detta för att säkerställa att även om kritisk data krypteras, kan den fortfarande återställas från befintliga säkerhetskopior.

Implementera multifaktorautentisering

Förutom att använda starka lösenord i ett system, implementera multifaktorautentisering, vilket kräver flera autentiseringsuppgifter innan åtkomst till ett system beviljas. Detta kan göras genom att konfigurera ett system för att generera ett engångslösenord som skickas till ett länkat telefonnummer eller e-post, som krävs för att komma åt ett system.

Övervaka aktivitet på ett nätverk och filer i ett system

Organisationer bör ständigt övervaka aktiviteten på sina nätverk för att upptäcka och reagera på misstänkta aktiviteter i sina nätverk så snabbt som möjligt. Aktiviteter på ett nätverk bör också loggas och granskas av säkerhetsexperter för att identifiera potentiella hot. Slutligen bör system sättas på plats för att spåra hur filer i ett system nås, vem som kommer åt dem och hur de används.

Genom att kryptera kritisk data, se till att systemen är uppdaterade, regelbundet säkerhetskopiera data, implementera multifaktorautentisering och övervaka aktivitet i ett system. Organisationer kan ligga steget före och förhindra attacker från BlackCat.

Lärresurser: Ransomware

För att lära dig mer om cyberattacker och hur du skyddar dig mot attacker från ransomware som BlackCat rekommenderar vi att du tar någon av dessa kurser eller läser böckerna som föreslås nedan:

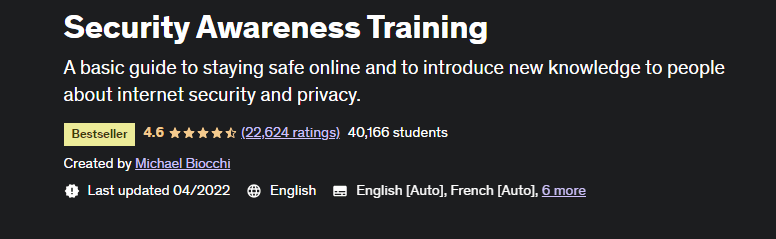

#1. Utbildning för säkerhetsmedvetenhet

Det här är en fantastisk kurs för alla som är intresserade av att vara säkra på internet. Kursen erbjuds av Dr. Michael Biocchi, en Certified Information Systems Security Professional (CISSP).

Kursen behandlar nätfiske, social ingenjörskonst, dataläckage, lösenord, säker surfning och personliga enheter och ger allmänna tips om hur du kan vara säker online. Kursen uppdateras regelbundet och alla som använder internet kan dra nytta av den.

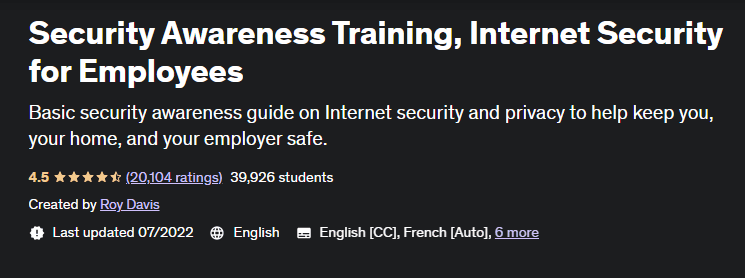

#2. Säkerhetsmedvetandeutbildning, Internetsäkerhet för anställda

Den här kursen är skräddarsydd för vardagliga internetanvändare och syftar till att utbilda dem om säkerhetshot som människor ofta inte är medvetna om och hur de kan skydda sig mot hoten.

Kursen som erbjuds av Roy Davis, en CISSP-certifierad informationssäkerhetsexpert, täcker användar- och enhetsansvar, nätfiske och andra skadliga e-postmeddelanden, social ingenjörskonst, datahantering, lösenord och säkerhetsfrågor, säker surfning, mobila enheter och Ransomware. Genom att genomföra kursen får du ett intyg om att du är klar, vilket räcker för att följa dataregleringspolicyn på de flesta arbetsplatser.

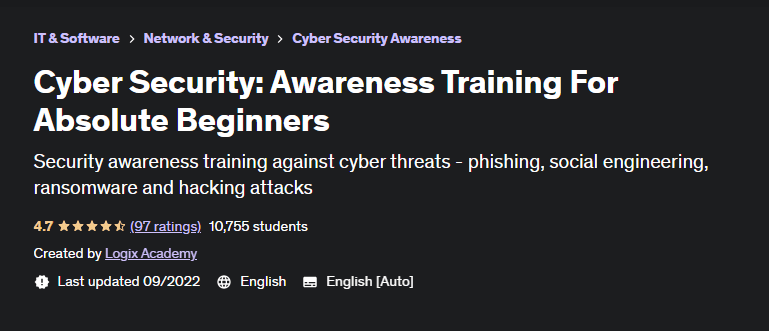

#3. Cybersäkerhet: Medvetenhetsträning för absolut nybörjare

Det här är en Udemy-kurs som erbjuds av Usman Ashraf från Logix Academy, en utbildnings- och certifieringsstartup. Usman är CISSP-certifierad och har en Ph.D. i datornätverk och massor av bransch- och undervisningserfarenhet.

Den här kursen ger eleverna en djupdykning i social ingenjörskonst, lösenord, säker bortskaffande av data, virtuella privata nätverk (VPN), skadlig programvara, ransomware och tips för säker surfning och förklarar hur cookies används för att spåra människor. Kursen är icke-teknisk.

#4. Ransomware avslöjat

Det här är en bok av Nihad A. Hassan, en oberoende informationssäkerhetskonsult och expert på cybersäkerhet och digital forensik. Boken lär ut hur man dämpar och hanterar ransomware-attacker och ger läsarna en djupgående titt på de olika typerna av ransomware som finns, deras distributionsstrategier och återställningsmetoder.

Boken täcker också steg att följa i händelse av ransomware-infektion. Detta omfattar hur man betalar lösensummor, hur man säkerhetskopierar och återställer påverkade filer och hur man söker online efter dekrypteringsverktyg för att dekryptera infekterade filer. Den täcker också hur organisationer kan utveckla en räddningsplan för ransomware-incidenter för att minimera skador på ransomware och återställa normal verksamhet snabbt.

#5. Ransomware: Förstå. Förhindra. Ta igen sig

I den här boken svarar Allan Liska, senior säkerhetsarkitekt och ransomware-specialist på Recorded Future, på alla svåra frågor som rör Ransomware.

Boken ger en historisk kontext om varför ransomware har blivit vanligare de senaste åren, hur man stoppar ransomware-attacker, sårbarheter som illvilliga aktörer riktar sig till med ransomware och en guide för att överleva en ransomware-attack med minimal skada. Dessutom svarar boken på den mycket viktiga frågan, ska du betala lösensumman? Den här boken erbjuder en spännande utforskning av ransomware.

#6. Spelbok för skydd mot ransomware

För alla individer eller organisationer som vill beväpna sig mot ransomware är den här boken ett måste att läsa. I den här boken erbjuder Roger A. Grimes, expert på datorsäkerhet och penetration, sin stora erfarenhet och kunskap inom området för att hjälpa människor och organisationer att skydda sig mot ransomware.

Boken erbjuder en handlingsbar plan för organisationer som vill formulera robusta försvar mot ransomware. Den lär också ut hur man upptäcker en attack, begränsar skador snabbt och avgör om man ska betala lösen eller inte. Den erbjuder också en spelplan för att hjälpa organisationer att begränsa rykte och ekonomisk skada orsakad av allvarliga säkerhetsöverträdelser.

Slutligen lär den ut hur man kan komma fram till en säker grund för cybersäkerhetsförsäkring och rättsskydd för att mildra störningarna i affärer och vardagsliv.

Författarens anteckning

BlackCat är ett revolutionerande ransomware som kommer att förändra status quo när det kommer till cybersäkerhet. I mars 2022 hade BlackCat framgångsrikt attackerat över 60 organisationer och lyckats få uppmärksamhet från FBI. BlackCat är ett allvarligt hot, och ingen organisation har råd att ignorera det.

Genom att använda ett modernt programmeringsspråk och okonventionella metoder för attack, kryptering och utpressning av lösen har BlackCat lämnat säkerhetsexperter i kapp. Men kriget mot denna ransomware är inte förlorat.

Genom att implementera strategier som lyfts fram i den här artikeln och minimera möjligheten för mänskliga fel att exponera datorsystem, kan organisationer ligga steget före och förhindra den katastrofala attacken av BlackCat ransomware.