Utforska de Dolda Sidorna av Google: En Guide till Google Dorking

Det är fascinerande vilka möjligheter som öppnas när man utforskar Googles sökmotor lite mer djupgående. Det kallas Google Dorking, eller ibland Google Hacking, och det handlar om att använda specifika sökkommandon för att hitta information som inte är direkt tillgänglig via vanliga sökningar.

Som skribent inom SEO har jag själv använt Google Dorks flera gånger för att undersöka konkurrenter och upptäcka ämnen som kan vara underbehandlade. Det är ett kraftfullt verktyg för att hitta exakt det man söker.

Du kan också använda Google Dorking på det sätt som passar dina specifika behov.

Men innan du ger dig in i Google Dorking, är det viktigt att förstå terminologin och var gränsen går. Det handlar om att veta skillnaden mellan etiskt och oetiskt användande.

Google Dorking i sig är inte olagligt så länge den information som samlas in används för forskning. Men om informationen används för utpressning eller liknande, övergår aktiviteten snabbt till det olagliga.

Google har inte heller överseende med den här typen av sökningar och kan straffa den IP-adress varifrån dessa kommandon kommer. Det är även möjligt att bli åtalad för brott, så man bör agera med försiktighet.

Denna guide kommer att gå igenom allt du behöver veta om Google Dorking, en intressant teknik för etisk hackning, och hur du kan använda den ansvarsfullt.

Vad är Google Dorking?

Google Dorking är en avancerad sökteknik som används för att hitta information som oftast inte dyker upp i de vanliga sökresultaten. Genom att använda speciella sökoperatorer och söksträngar, så kallade ”dorks”, kan man hitta specifika data.

Man kan likna Google Dorking vid en bakdörr som kringgår Googles algoritmer, vilket gör det möjligt att hitta information som vanliga sökningar inte avslöjar. Det kan vara allt från administratörssidor till inloggningssidor för företag.

Det är också möjligt att hitta konfidentiella dokument som PDF-filer eller Excel-ark med rätt Dork-kommandon.

Använt på rätt sätt kan Google Dorking vara ett ovärderligt verktyg för att hitta specifik information och webbsidor, vilket sparar tid genom att filtrera bort oväsentliga resultat.

Å andra sidan kan det användas på fel sätt av hackare för att komma åt oskyddad information och filer från företag eller privatpersoner som av misstag publicerats på nätet.

Ditt ansvar som användare avgör huruvida Dorking används för gott eller ont.

Hur Fungerar Google Dorking?

Även om vem som helst kan använda Google Dorking för forskningsändamål, används det flitigt av cybersäkerhetsexperter för att identifiera sårbarheter i system. Dessa experter är ofta etiska hackare, även kallade ”white-hat hackers”.

Hackare med oetiska avsikter, så kallade ”black-hat hackers”, använder Google Dorking för att hitta webbplatser med svagheter. De letar efter känsliga uppgifter och filer om sina offer, som de sedan använder i skadliga syften.

(Någon som gillar Mr Robot? 😉)

Sökmotorer har använts för Google Dorking sedan tidigt 2000-tal, och Googles effektiva sökfunktioner gör det enkelt att utföra dessa sökningar.

Med rätt dork-fråga kan hackare få tillgång till en stor mängd information som inte är tillgänglig via vanliga sökningar. Det kan inkludera:

- Lösenord och användarnamn

- E-postlistor

- Konfidentiella dokument

- Personlig information (ekonomisk, demografisk, plats etc.)

- Sårbarheter på webbplatser

Enligt statistik från Norton, upplever nästan 88% av företag någon form av cyberattack varje år, vilket innebär att många företag är måltavlor nästan dagligen.

Etiska hackare använder den insamlade informationen för att stärka sina system, medan oetiska hackare använder den för att utföra cyberbrott, spioneri, identitetsstöld och trakasserier online.

Denna information kan också säljas vidare till andra kriminella på det mörka nätet för stora summor pengar. Här är stegen som en hackare kan ta för att stjäla personlig information med Google Dorking:

#1. Undersökning

Det första steget i en hackningsprocess är att samla så mycket information som möjligt om målet. Det kan vara konfidentiella dokument, användarnamn och lösenord, allt som en hackare kan komma över. Det här steget kallas också för ”recon”, ”footprinting” eller ”fingeravtryck”.

Google Dorking är en form av passiv undersökning, vilket innebär att hackaren hämtar information som är allmänt tillgänglig online.

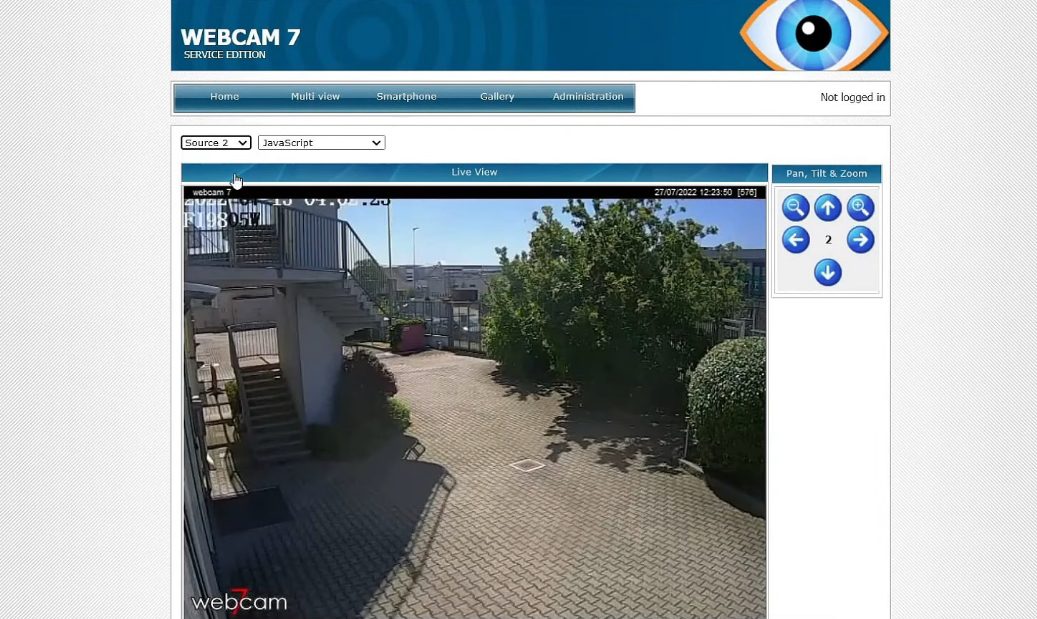

Denna information kan av misstag ha gjorts tillgänglig online. Till exempel kan ett företag oavsiktligt ha laddat upp en PDF med användarnamn och lösenord, eller lämnat sina webbkameror öppna för internet.

#2. Skanning

I det här steget har hackaren samlat in data, såsom webbadresser, PDF-filer och e-postlistor. Hackaren skannar sedan informationen genom att öppna och läsa filerna, gå igenom länkarna eller använda ett skanningsverktyg för att hitta den eftersökta informationen.

#3. Tillgång

Hackaren använder den information som samlats in för att få tillgång till systemet eller databasen.

#4. Underhåll av Tillgång

Hackaren etablerar en anslutning, temporär eller permanent, med systemet eller databasen för att enkelt kunna återansluta sig vid behov.

Denna anslutning gör det möjligt för hackaren att återvända till systemet senare om de blir avbrutna eller behöver komma åt det igen.

#5. Utgång

Hackaren rensar sina spår och lämnar systemet spårlöst. De tar bort eventuella bakdörrar och rensar loggar för att inte lämna några bevis på intrånget.

Laglighet kring Google Dorking

Som tidigare nämnts är Google Dorking inte olagligt så länge det endast används för forskningsändamål.

Det är viktigt att notera att själva sökningen av information med avancerade söksträngar och operatorer (fas 1) är vad som definierar Google Dorking.

Så fort du klickar på ett sökresultat, öppnar en webbadress, laddar ner ett dokument eller får tillgång till länkar utan tillåtelse, går du in i fas 2.

Efter detta steg kan du ställas till svars för databrott som kan straffas enligt lag.

Det är alltså viktigt att vara försiktig och agera med god avsikt. 👍

Genom att använda avancerade sökfrågor och söksträngar, kan du filtrera bort de irrelevanta resultaten och hitta exakt det du letar efter.

Google Dork Query – Betydelse och Exempel

Det finns flera vanliga frågeoperationer inom Google Dorking som kan hjälpa dig att hitta specifik information samtidigt som du filtrerar bort irrelevanta resultat.

Jag använder själv några av dessa sökfrågor, som ”allintitle”, ”inurl” och ”filetype”, när jag analyserar SERP (sökmotorernas resultatsidor). Det hjälper mig att utforma en exakt innehållsstrategi för ett visst ämne.

Jag kommer nu att dela med mig av några av de mest användbara Google Dork-frågorna. Jag kommer att förklara hur de fungerar, vilka resultat de ger och hur du kan använda resultaten till din fördel. Här är några av de vanligaste operatorerna som används i Google Dorking.

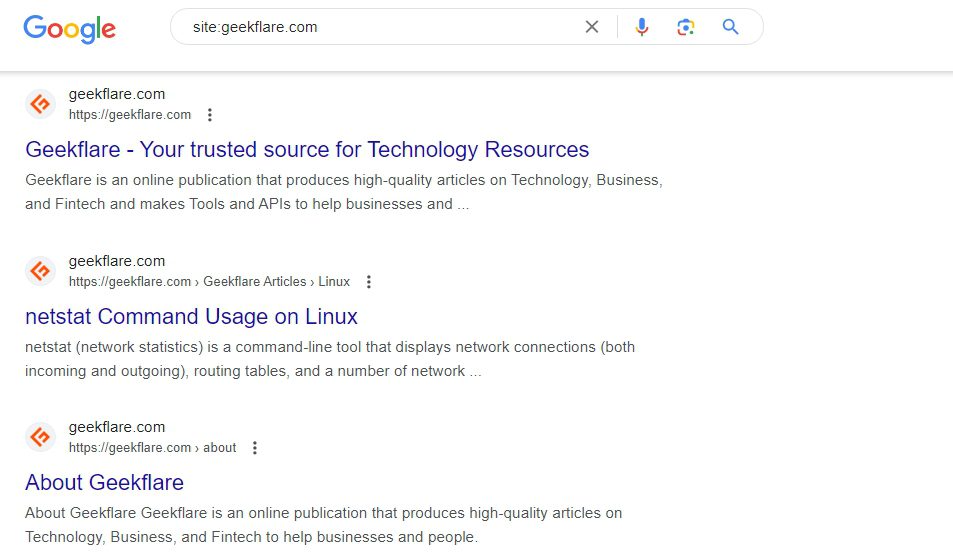

#1. ”site:”

Om du bara vill söka efter webbsidor på en specifik webbplats kan du använda operatorn ”site:”. Den begränsar din sökning till en specifik webbplats, toppdomän eller underdomän.

Den här frågan visar de offentliga sidorna på den specifika webbplatsen, domänen eller underdomänen. Du kan även kombinera den med andra sökfrågor för att få ännu mer specifika resultat.

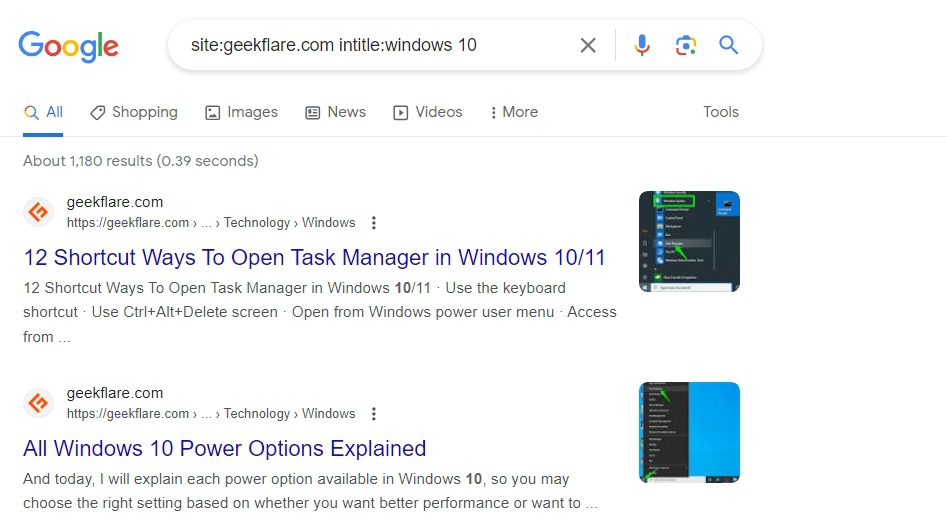

#2. ”intitle:”/”allintitle:”

Att inkludera primära sökord i SEO-titeln är en grundläggande SEO-metod. Med hjälp av dork-frågan ”intitle:” kan du hitta webbsidor som har specifika sökord i sina SEO-titlar.

Du kan också kombinera den här frågan med ”site:” för att få ännu mer specifika resultat. Till exempel om du letar efter artiklar om ”adminvista.com” som handlar om Windows 10, kan du använda den här dork-frågan.

Denna Google Dorking-metod är mycket användbar när du vill hitta resultat kring en specifik sökterm. Genom att kombinera den med andra frågor kan du förbättra din SERP-analys avsevärt.

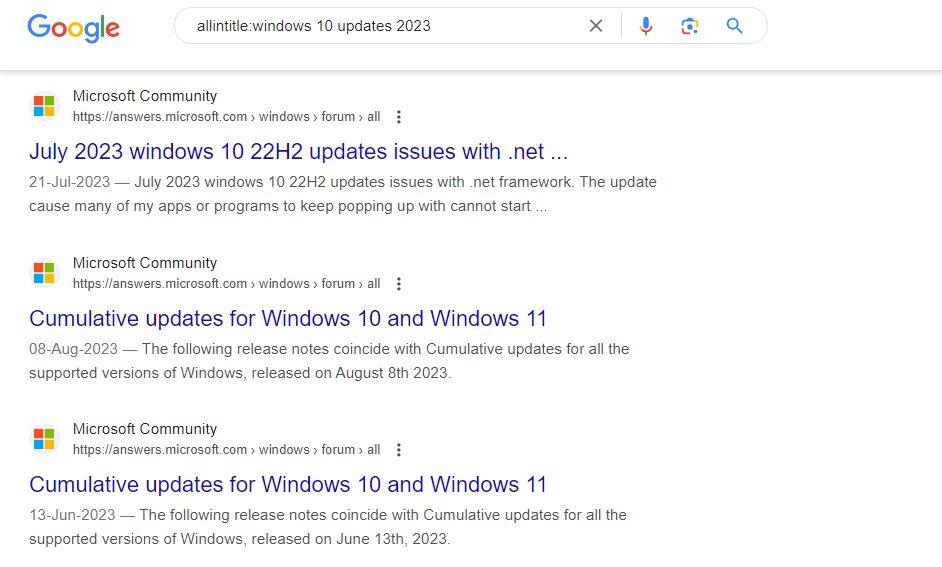

Alternativt kan du använda dork-frågan ”allintitle:” om du har flera söktermer och vill att alla ska finnas i titeln på resultaten. Då kan du använda ”allintitle:” istället för ”intitle:”.

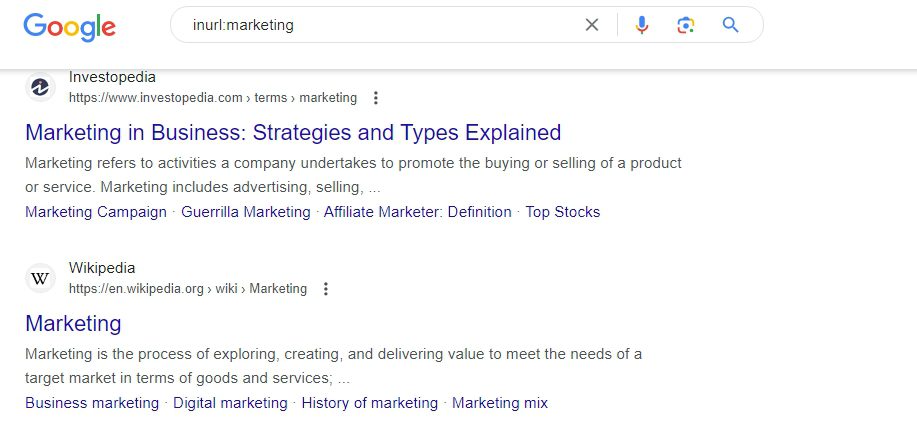

#3. ”inurl:”/”allinurl:”

Kommandot ”inurl:” liknar ”intitle:”, men söker efter en specifik sökterm i webbadresserna.

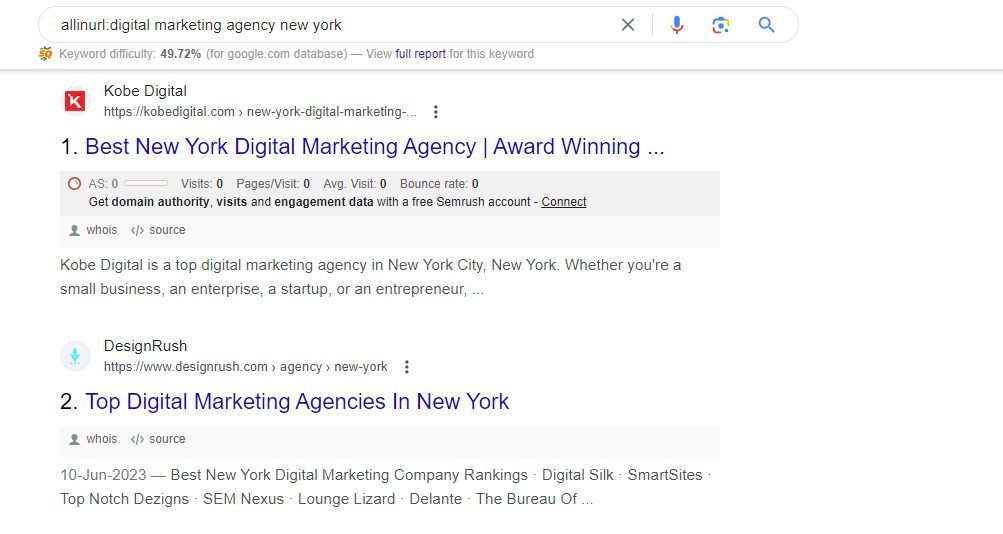

Du kan också använda ”allinurl:” för att hitta webbadresser med flera söktermer. Den ger webbadresser där alla söktermer finns med.

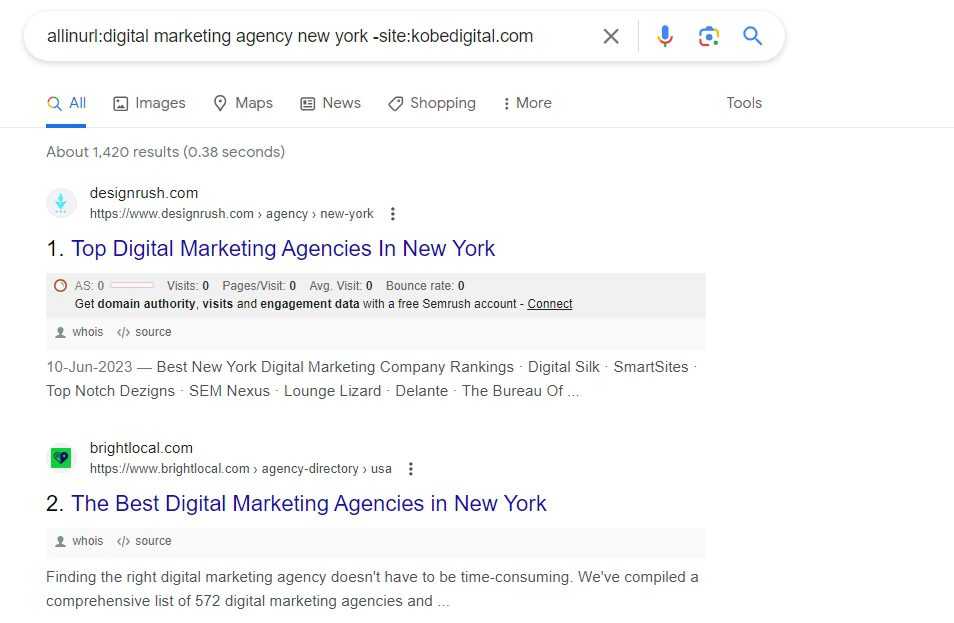

Om jag är en ny marknadsföringsbyrå i New York och vill se vilka lokala konkurrenter som finns kan jag enkelt göra det med ”allinurl:”.

Du kan också inkludera en extra operator, t.ex. ”-”, för att utesluta resultat från en viss källa. Det kan du även göra med ”allintitle:”. Här är ett exempel:

”inurl:” och ”allinurl:” är användbara för att uppskatta hur många webbsidor du konkurrerar med för att ranka för en specifik sökterm, och viktigast av allt, vilken domänauktoritet du behöver.

#4. ”intext:”

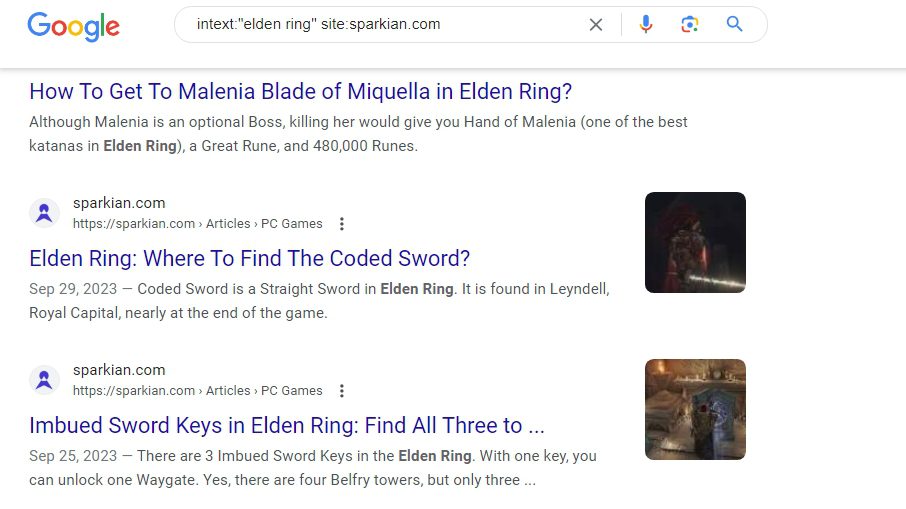

”intext:” söker efter webbplatser eller sidor som innehåller söktermen i sin text. Det är ett verktyg för att hitta konkurrenters webbsidor med ett visst nyckelord.

Du kan använda citattecken (” ”) för att hitta sidor med exakta söktermer. Du kan kombinera det med ”site:” för att få resultat från en viss webbplats.

Det är en av Googles söktips som många SEO-experter använder. 😉

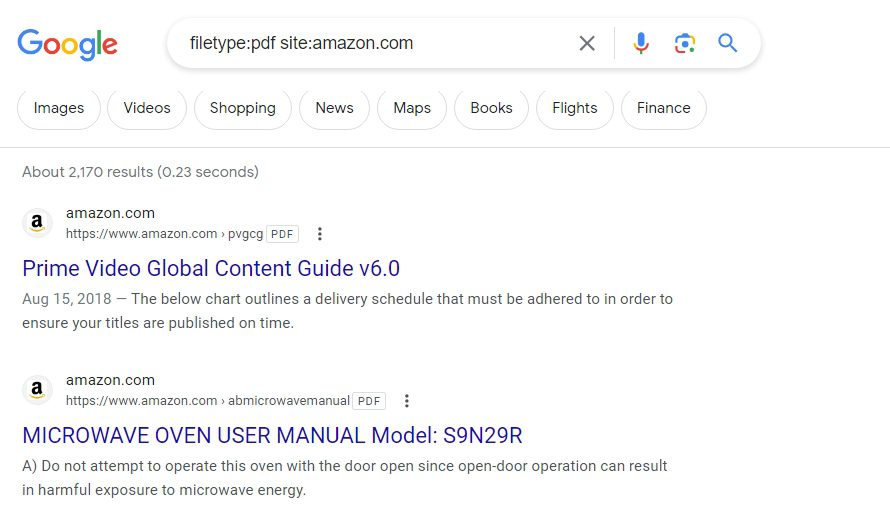

#5. ”filetype:”

Med ”filetype:” kan du hitta filer som PDF, XLS och Doc. Det är användbart om du letar efter specifika rapporter, manualer eller studier.

Inom Google Dorking är ”filetype:” ett av de vanligaste kommandona som hackare använder för att hitta läckta och konfidentiella dokument. De kan innehålla känslig information som IP-adresser och lösenord.

Hackare använder denna information för penetrationstestning (pentesting) och för att kringgå betalväggar för att komma åt resurser.

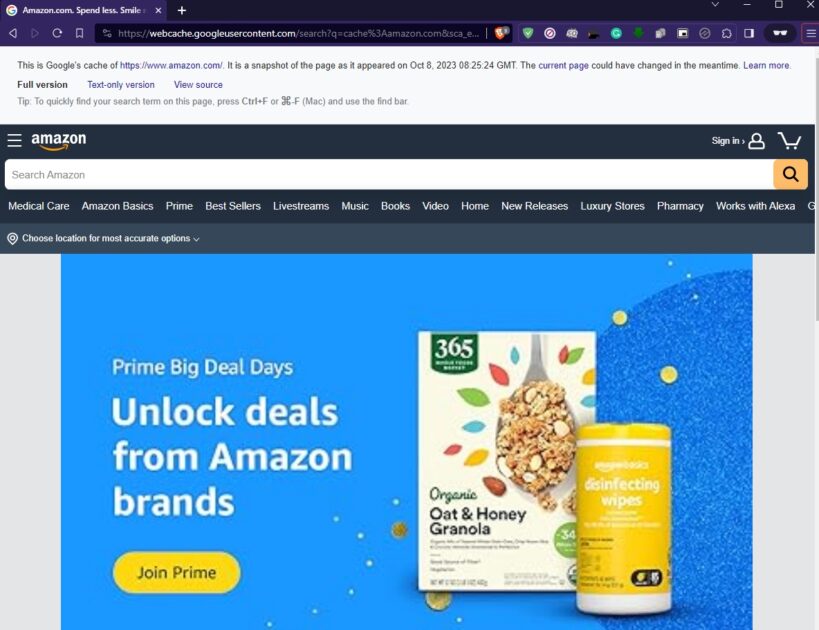

#6. ”cache:”

”cache:” visar den senast sparade kopian av en webbplats från Google-cache. Det är användbart för att återupptäcka en webbplats innan ett driftstopp eller en uppdatering.

Varje gång en användare besöker en webbplats genom Google skapas en cachad version. Denna cachade version kan nås med ”cache:” om den ursprungliga sidan tillfälligt är nere eller om du vill se en äldre version av webbplatsen.

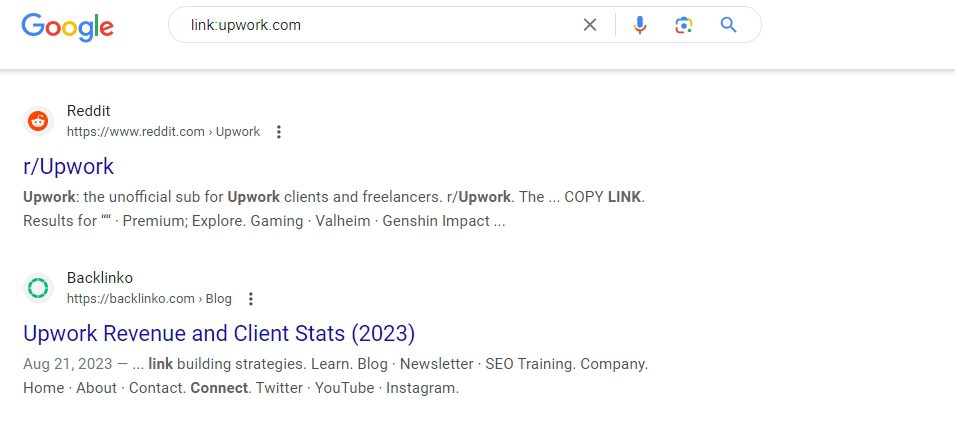

#7. ”link:”

”link:” är användbar om du vill se vilka sidor som länkar till en specifik URL.

Om du vill analysera bakåtlänkar som pekar till din webbplats kan du använda verktyg som Semrush eller Ahrefs.

Men om du inte vill investera i ett analysverktyg för bakåtlänkar är denna Google Dorking-metod ett gratis sätt att analysera var dina bakåtlänkar kommer ifrån.

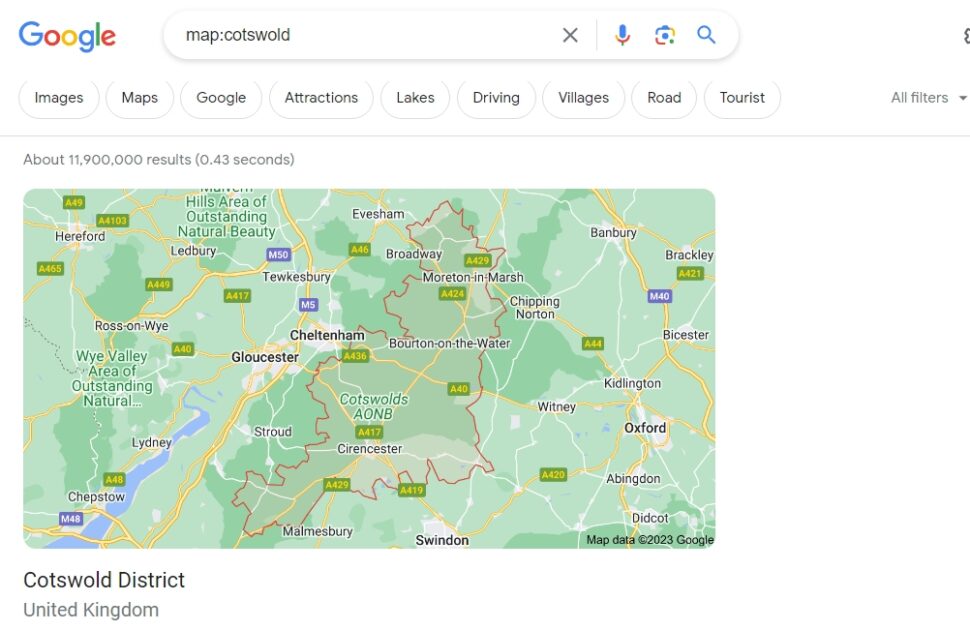

#8. ”map:”

”map:” visar en karta över en viss plats. Google Sök visar kartan istället för webbsidor.

På macOS visas en uppmaning om att öppna kartprogrammet. Den här frågan är användbar för att snabbt hitta en karta över en viss plats.

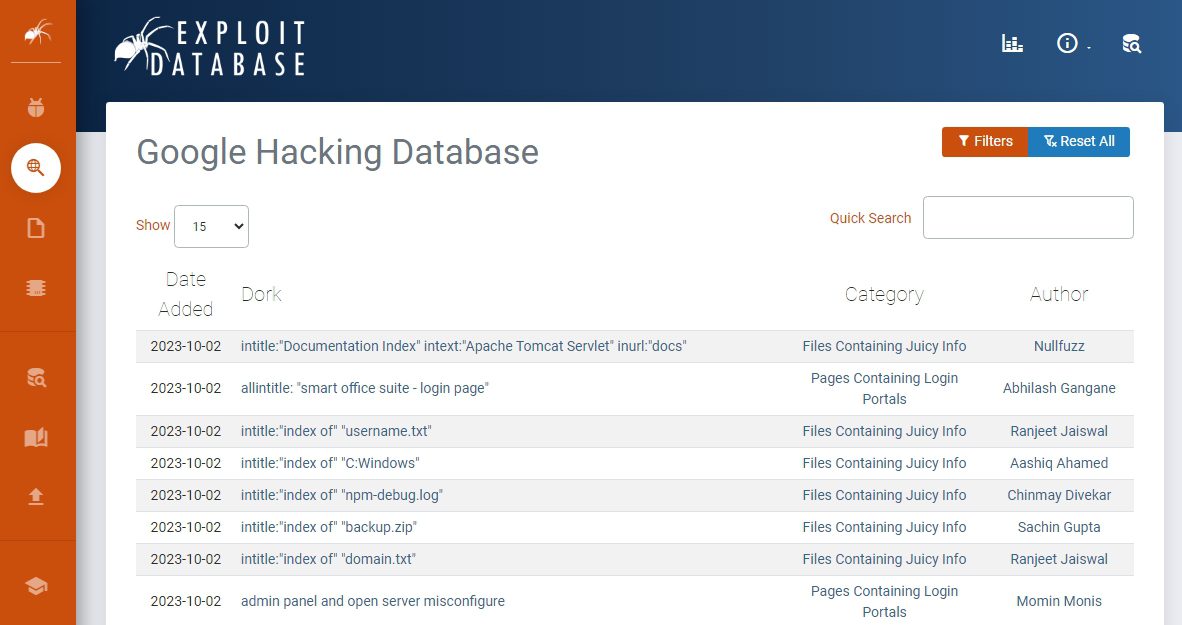

Google Hacking Database är ett arkiv där användare publicerar sökoperatorsträngar för att hjälpa andra att komma igång med Google Dorking.

Jag rekommenderar att du använder dessa söksträngar med försiktighet, eftersom vissa kan leda till webbkameror och företagsinloggningssidor.

Hur Skyddar Man Sig Mot Google Dorking?

Oavsett om du är en privatperson eller ett företag, är det viktigt att skydda dig mot Google Dorking. Här är några steg du kan ta för att säkerställa att dina data är säkra på internet:

- Se till att privata sidor och dokument är lösenordsskyddade.

- Inför IP-baserade begränsningar.

- Kryptera känslig information – användarnamn, lösenord, e-postadresser och telefonnummer.

- Använd verktyg för att hitta och inaktivera Google Dorks på dina webbplatser.

- Gör regelbundet ”dork”-sökningar på dina egna webbplatser för att upptäcka sårbarheter innan de utnyttjas av andra.

- Använd Google Search Console för att ta bort känsligt innehåll från din webbplats.

- Använd ”robots.txt”-filen för att dölja och blockera robotåtkomst till känsliga filer.

Även om fullständig internetsäkerhet är en utopi, kan du minimera risken att bli utsatt för oetisk hackning genom att implementera dessa steg.

Google Dorking – Konsekvenser från Google

Google Dorking kan ge dig tillgång till stor mängd information genom att filtrera bort onödiga resultat. Men om den används på ett oetiskt sätt kan den dra till sig brottsbekämpande myndigheters uppmärksamhet.

I de flesta fall varnar Google dig om du använder Dorking för frekvent. De kan börja verifiera dina sökfrågor. Om du fortsätter i samma spår kan Google till och med blockera din IP-adress.

Dork eller Inte Dork?

I den här guiden har vi gått igenom allt om Google Dorking, en kraftfull sökteknik som gör det möjligt att hitta specifik information och offentligt exponerade sårbarheter. För penetrationstestare är detta en del av deras vardagliga arbete.

Med Google Hacking Database kan du även hitta fördefinierade Google Dorks. Men jag vill återigen påminna om att använda Dorking etiskt och med tillåtelse.

Följ etiska riktlinjer och begär tillåtelse när du använder Dorking för säkerhetsgranskningar.

Om du är intresserad av etisk hackning kan du läsa mer om hur man blir en buggprisjägare år 2023.