Vid etisk hackning och penetrationstestning är lösenordsknäckning avgörande för att få tillgång till ett system eller en server.

I system och databaser sparas lösenord sällan i vanlig text.

Lösenord hashas alltid innan de lagras i databasen, och hashen jämförs under verifieringsprocessen.

Beroende på vilken kryptering som används lagrar olika system lösenordshaschar på olika sätt. Och om du har hash kan du enkelt knäcka vilket lösenord som helst.

Och i den här artikeln kommer vi att undersöka hur man knäcker lösenordshashar med ett praktiskt och utmärkt kommandoradsverktyg för Hashcat.

Så låt oss börja.

Men innan dess…

Innehållsförteckning

Vad är en Hash-funktion?

Hashing är processen att konvertera en normal inmatad text till en textsträng med fast storlek med hjälp av någon matematisk funktion som är känd som Hash-funktionen. Vilken text som helst, oavsett längd, kan omvandlas till en slumpmässig kombination av heltal och alfabet med hjälp av en algoritm.

- Indata hänvisar till meddelandet som kommer att hashas.

- Hashfunktionen är krypteringsalgoritmen som MD5 och SHA-256 som omvandlar en sträng till ett hashvärde.

- Och slutligen är hashvärdet resultatet.

Vad är Hashcat?

Hashcat är det snabbaste verktyget för lösenordsåterställning. Det designades för att bryta de högkomplexa lösenorden på kort tid. Och detta verktyg är också kapabelt till både ordlista och brute force attacker.

Hashcat har två varianter. CPU och GPU (Graphical Processing Unit) baserad. Det GPU-baserade verktyget kan knäcka hasharna på kortare tid än CPU:n. Du kan kontrollera GPU-drivrutinens krav på deras officiella webbplats.

Funktioner

- Gratis och öppen källkod

- Mer än 200 varianter av hashtyp kan implementeras.

- Stöder flera operativsystem som Linux, Windows och macOS.

- Stöd för flera plattformar som CPU och GPU är tillgängliga.

- Flera hash kan knäckas samtidigt.

- Hex-salt- och hex-charset-filer stöds, tillsammans med den automatiska prestandajusteringen.

- Ett inbyggt benchmarkingsystem finns tillgängligt.

- Distribuerade crack-nätverk kan stödjas med hjälp av överlägg.

Och du kan se andra funktioner också från deras hemsida.

Installation av Hashcat

Se först till att ditt Linux-system är uppdaterat med de senaste programmen och verktygen.

För detta, öppna en terminal och skriv:

$ sudo apt update && sudo apt upgrade

Hashcat är vanligtvis förinstallerat i Kali Linux. Du hittar verktyget under avsnittet om lösenordsknäckning. Men om du behöver installera det manuellt i någon Linux-distribution, skriv följande kommando i terminalen.

$ sudo apt-get install hashcat

Verktygsanvändning

För att komma igång med Hashcat behöver vi några hash för lösenord. Om du inte har en hash att knäcka, skapar vi några hash först.

För att skapa hash med hjälp av kommandoraden, följ bara formatet nedan.

echo -n "input" | algorithm | tr -d "-">>outputfiename

Till exempel kan du se att jag förvandlade några ord till hash med hjälp av md5-algoritmen nedan.

┌──(root💀kali)-[/home/writer/Desktop] └─# echo -n "adminvista.com" | md5sum | tr -d "-">>crackhash.txt echo -n "password123" | md5sum | tr -d "-">>crackhash.txt echo -n "Webtechnology" | md5sum | tr -d "-">>crackhash.txt echo -n "microsoftteams" | md5sum | tr -d "-">>crackhash.txt echo -n "recyclebin" | md5sum | tr -d "-">>crackhash.txt

Och resultatet kommer att sparas i filen crackhash.txt.

Nu ska vi kontrollera hasharna som sparades i den givna filen.

┌──(root💀kali)-[/home/writer/Desktop] └─# cat crackhash.txt 066d45208667198296e0688629e28b14 482c811da5d5b4bcd497ffeaa98491e3 72a2bc267579aae943326d17e14a8048 2192d208d304b75bcd00b29bc8de5024 caae8dd682acb088ed63e2d492fe1e13

Du kan se, nu har vi några hash att knäcka. Detta är proceduren för att skapa en hash genom att använda den algoritm du väljer.

Nästa steg är att kickstarta ett Hashcat-verktyg i din Linux-maskin. Använd bara följande kommando för att använda Hashcat.

$ hashcat --help

Det kommer att ta upp alla alternativ du behöver veta för att köra verktyget. På terminalen kan du hitta alla attack- och hashlägen.

Kommandots allmänna form är

$ hashcat -a num -m num hashfile wordlistfile

Här representerar ’numret’ ett specifikt attack- och hashläge att använda. Om du bläddrar i terminalen kan du hitta de exakta siffrorna för varje attack och hashläge, som för md4 – siffran är 0 och för sha256-algoritmen – siffran är 1740.

Ordlistan jag ska använda är rockyou-ordlistan. Du kan enkelt hitta den ordlistan i sökvägen /usr/share/wordlists.

Du kan till och med använda kommandot locate för att hitta sökvägen för ordlistan.

┌──(root💀kali)-[/home/writer] └─# locate rockyou.txt

Och slutligen, för att knäcka hasharna med hjälp av ordlistfilen, använd följande kommando.

$ hashcat -a 0 -m 0 ./crackhash.txt rockyou.txt

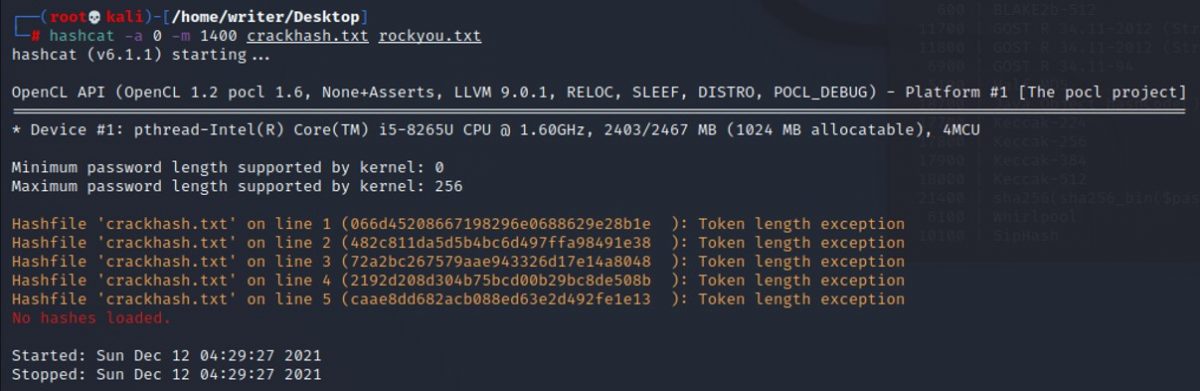

Efter att ha kört det här kommandot kan du få ett körtidsfel ( Token length exception error ) som enkelt kan lösas.

För att lösa detta, spara varje hash separat i en annan fil. Det här felet uppstår om du har en låg CPU- eller GPU-hastighet. Om din dator har en höghastighetsprocessor kan du enkelt knäcka alla hash samtidigt som en enda fil.

Så efter att ha åtgärdat felet och allt kommer resultatet att bli så här.

┌──(root💀kali)-[/home/writer/Desktop]

└─# hashcat -a 0 -m 0 hashcrack.txt rockyou.txt

hashcat (v6.1.1) starting...

OpenCL API (OpenCL 1.2 pocl 1.6, None+Asserts, LLVM 9.0.1, RELOC, SLEEF, DISTRO, POCL_DEBUG) - Platform #1 [The pocl project]

=============================================================================================================================

* Device #1: pthread-Intel(R) Core(TM) i5-8265U CPU @ 1.60GHz, 2403/2467 MB (1024 MB allocatable), 4MCU

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Dictionary cache built:

* Filename..: rockyou.txt

* Passwords.: 14344405

* Bytes.....: 139921671

* Keyspace..: 14344398

* Runtime...: 1 sec

8276b0e763d7c9044d255e025fe0c212: [email protected]

Session..........: hashcat

Status...........: Cracked

Hash.Name........: MD5

Hash.Target......: 8276b0e763d7c9044d255e025fe0c212

Time.Started.....: Sun Dec 12 08:06:15 2021 (0 secs)

Time.Estimated...: Sun Dec 12 08:06:15 2021 (0 secs)

Guess.Base.......: File (rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 1059.6 kH/s (0.52ms) @ Accel:1024 Loops:1 Thr:1 Vec:8

Recovered........: 1/1 (100.00%) Digests

Progress.........: 4096/14344398 (0.03%)

Rejected.........: 0/4096 (0.00%)

Restore.Point....: 0/14344398 (0.00%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidates.#1....: 123456 -> pampam

Started: Sun Dec 12 08:06:13 2021

Stopped: Sun Dec 12 08:06:16 2021

I resultatet ovan, efter cacheinformationen i ordboken, kan du märka att hashen knäcktes och lösenordet avslöjades.

Slutsats

Jag hoppas att du har fått en bättre förståelse för att använda Hashcat för att knäcka lösenord.

Du kanske också är intresserad av att veta om de olika råkraftsverktygen för penetrationstestning och några av de bästa penetreringsverktygen.