BitLocker, krypteringstekniken inbyggd i Windows, har fått några träffar på sistone. En nyligen genomförd exploatering visade att en dators TPM-chip togs bort för att extrahera dess krypteringsnycklar, och många hårddiskar bryter BitLocker. Här är en guide för att undvika BitLockers fallgropar.

Observera att alla dessa attacker kräver fysisk åtkomst till din dator. Det är hela poängen med kryptering – att stoppa en tjuv som stal din bärbara dator eller någon från att få tillgång till din stationära PC från att se dina filer utan din tillåtelse.

Innehållsförteckning

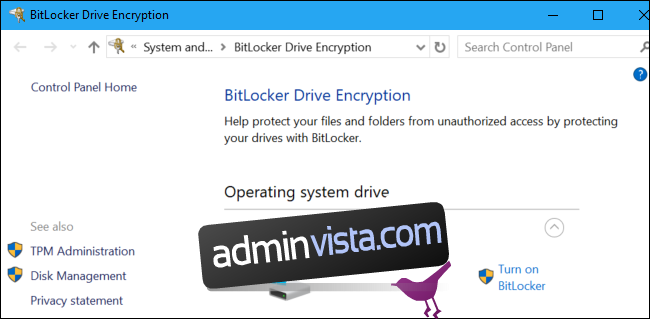

Standard BitLocker är inte tillgängligt på Windows Home

Medan nästan alla moderna konsumentoperativsystem levereras med kryptering som standard, tillhandahåller Windows 10 fortfarande inte kryptering på alla datorer. Mac-datorer, Chromebooks, iPads, iPhones och till och med Linux-distributioner erbjuder kryptering till alla sina användare. Men Microsoft paketerar fortfarande inte BitLocker med Windows 10 Home.

Vissa datorer kan komma med liknande krypteringsteknik, som Microsoft ursprungligen kallade ”enhetskryptering” och nu ibland kallar ”BitLocker-enhetskryptering.” Vi tar upp det i nästa avsnitt. Denna enhetskrypteringsteknik är dock mer begränsad än full BitLocker.

Hur en angripare kan utnyttja detta: Det finns inget behov av utnyttjande! Om din Windows Home PC helt enkelt inte är krypterad kan en angripare ta bort hårddisken eller starta ett annat operativsystem på din PC för att komma åt dina filer.

Lösningen: Betala $99 för en uppgradering till Windows 10 Professional och aktivera BitLocker. Du kan också överväga att prova en annan krypteringslösning som VeraCrypt, efterföljaren till TrueCrypt, som är gratis.

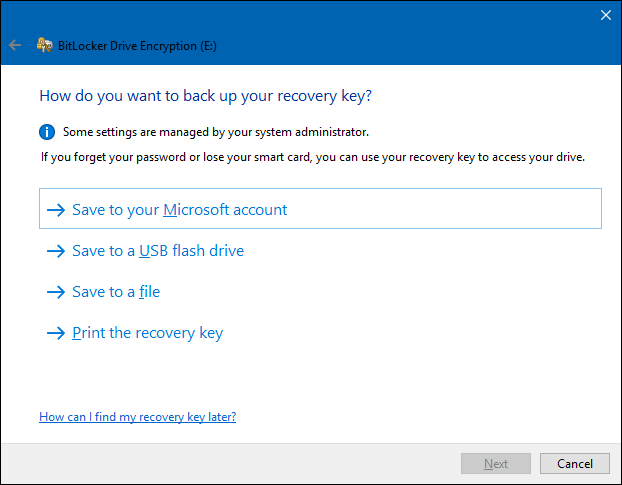

BitLocker laddar ibland upp din nyckel till Microsoft

Många moderna Windows 10-datorer kommer med en typ av kryptering som heter ”enhetskryptering.” Om din dator stöder detta kommer den automatiskt att krypteras efter att du loggat in på din dator med ditt Microsoft-konto (eller ett domänkonto i ett företagsnätverk). Återställningsnyckeln laddas sedan automatiskt upp till Microsofts servrar (eller din organisations servrar på en domän).

Detta skyddar dig från att förlora dina filer – även om du glömmer ditt Microsoft-kontolösenord och inte kan logga in kan du använda kontoåterställningsprocessen och återfå åtkomst till din krypteringsnyckel.

Hur en angripare kan utnyttja detta: Det här är bättre än ingen kryptering. Detta innebär dock att Microsoft kan tvingas avslöja din krypteringsnyckel till regeringen med en order. Eller ännu värre, en angripare kan teoretiskt missbruka ett Microsoft-kontos återställningsprocess för att få tillgång till ditt konto och komma åt din krypteringsnyckel. Om angriparen hade fysisk åtkomst till din PC eller dess hårddisk kunde de sedan använda den återställningsnyckeln för att dekryptera dina filer – utan att behöva ditt lösenord.

Lösningen: Betala $99 för en uppgradering till Windows 10 Professional, aktivera BitLocker via kontrollpanelen och välj att inte ladda upp en återställningsnyckel till Microsofts servrar när du uppmanas.

Många Solid State-enheter bryter BitLocker-kryptering

Vissa solid-state-enheter annonserar stöd för ”hårdvarukryptering”. Om du använder en sådan enhet i ditt system och aktiverar BitLocker, kommer Windows att lita på att din enhet gör jobbet och inte utföra sina vanliga krypteringstekniker. När allt kommer omkring, om enheten kan göra jobbet i hårdvara, borde det vara snabbare.

Det finns bara ett problem: Forskare har upptäckt att många SSD:er inte implementerar detta korrekt. Till exempel skyddar Crucial MX300 din krypteringsnyckel med ett tomt lösenord som standard. Windows kan säga att BitLocker är aktiverat, men det kanske inte gör så mycket i bakgrunden. Det är skrämmande: BitLocker borde inte i det tysta lita på att SSD:er gör jobbet. Detta är en nyare funktion, så det här problemet påverkar bara Windows 10 och inte Windows 7.

Hur en angripare kunde utnyttja detta: Windows kan säga att BitLocker är aktiverat, men BitLocker kan sitta stilla och låta din SSD misslyckas med att säkert kryptera dina data. En angripare kan potentiellt kringgå den dåligt implementerade krypteringen i din solid state-enhet för att komma åt dina filer.

Lösningen: Ändra alternativet ”Konfigurera användning av hårdvarubaserad kryptering för fasta dataenheter” i Windows grupppolicy till ”Inaktiverad.” Du måste avkryptera och omkryptera enheten efteråt för att denna ändring ska träda i kraft. BitLocker kommer att sluta lita på enheter och kommer att göra allt arbete i programvara istället för hårdvara.

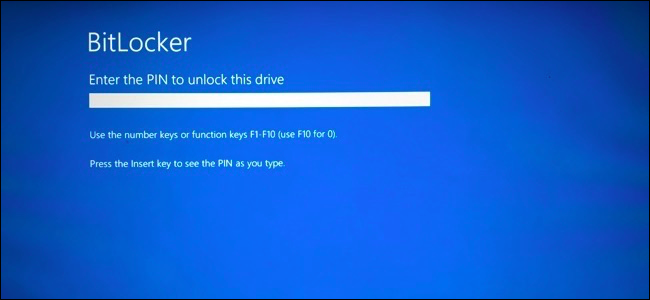

TPM-chips kan tas bort

En säkerhetsforskare visade nyligen en annan attack. BitLocker lagrar din krypteringsnyckel i din dators Trusted Platform Module (TPM), som är en speciell maskinvara som ska vara manipuleringssäker. Tyvärr kan en angripare använda ett $27 FPGA-kort och lite öppen källkod för att extrahera det från TPM. Detta skulle förstöra hårdvaran, men skulle göra det möjligt att extrahera nyckeln och kringgå krypteringen.

Hur en angripare kan utnyttja detta: Om en angripare har din dator, kan de teoretiskt kringgå alla dessa tjusiga TPM-skydd genom att manipulera hårdvaran och extrahera nyckeln, vilket inte är tänkt att vara möjligt.

Lösningen: Konfigurera BitLocker för att kräva en PIN-kod före start i grupppolicyn. Alternativet ”Kräv start-PIN med TPM” kommer att tvinga Windows att använda en PIN-kod för att låsa upp TPM vid start. Du måste ange en PIN-kod när din PC startar innan Windows startar. Detta kommer dock att låsa TPM med ytterligare skydd, och en angripare kommer inte att kunna extrahera nyckeln från TPM utan att känna till din PIN-kod. TPM skyddar mot brute force-attacker så att angripare inte bara kan gissa varje PIN-kod en efter en.

Sovande datorer är mer sårbara

Microsoft rekommenderar att du inaktiverar viloläget när du använder BitLocker för maximal säkerhet. Viloläge är bra – du kan låta BitLocker kräva en PIN-kod när du väcker din dator från viloläge eller när du startar den normalt. Men i viloläge förblir datorn påslagen med sin krypteringsnyckel lagrad i RAM.

Hur en angripare kan utnyttja detta: Om en angripare har din dator kan de väcka den och logga in. I Windows 10 kan de behöva ange en numerisk PIN-kod. Med fysisk åtkomst till din PC kan en angripare också kunna använda direkt minnesåtkomst (DMA) för att fånga innehållet i ditt systems RAM och få BitLocker-nyckeln. En angripare kan också utföra en kallstartsattack – starta om den pågående datorn och ta nycklarna från RAM-minnet innan de försvinner. Detta kan till och med innebära användning av en frys för att sänka temperaturen och sakta ner processen.

Lösningen: Lägg i viloläge eller stäng av din dator istället för att låta den vila. Använd en PIN-kod före start för att göra startprocessen säkrare och blockera kallstartsattacker—BitLocker kommer också att kräva en PIN-kod när den återgår från viloläge om den är inställd på att kräva en PIN-kod vid uppstart. Windows låter dig också ”inaktivera nya DMA-enheter när den här datorn är låst” genom en grupppolicyinställning också – som ger ett visst skydd även om en angripare får din dator medan den körs.

Om du vill läsa mer om ämnet har Microsoft detaljerad dokumentation för säkrar Bitlocker på sin hemsida.