Inom cybersäkerhetsvärlden finns det ett välkänt talesätt: med tillräckligt mycket tid kan vilket system som helst komprometteras. Trots att det låter skrämmande, så belyser det just det centrala i cybersäkerhet.

Även de mest avancerade säkerhetsåtgärderna är inte helt felsäkra. Hoten utvecklas ständigt och nya attackmetoder dyker upp. Därför är det säkrast att utgå ifrån att en attack mot ett system är oundviklig.

Detta innebär att alla organisationer som vill skydda sina system måste prioritera hotdetektering, helst innan en attack ens inträffar. Genom att identifiera hot i ett tidigt skede kan organisationer snabbt införa åtgärder för att begränsa skadan, minimera konsekvenserna av attacken och till och med stoppa angriparna innan de hinner genomföra storskaliga attacker.

Utöver att förhindra attacker kan hotdetektering även avslöja illvilliga aktörer som eventuellt försöker stjäla data, samla information för framtida attacker eller lämna kvar sårbarheter som kan utnyttjas i framtiden.

Ett effektivt sätt att upptäcka hot och svagheter innan de missbrukas är genom så kallad hotjakt.

Hotjakt

När en cyberattack sker, som exempelvis ett dataintrång, en attack med skadlig kod eller en överbelastningsattack, så är det ofta ett resultat av att cyberangripare har befunnit sig i systemet under en tid. Denna period kan sträcka sig från några dagar till flera veckor eller till och med månader.

Ju längre tid en angripare kan verka oupptäckt i ett nätverk, desto större skada kan den åstadkomma. Därför är det viktigt att identifiera och stoppa angripare som kan gömma sig i ett nätverk innan de faktiskt startar en attack. Det är här hotjakt kommer in i bilden.

Hotjakt är en proaktiv säkerhetsåtgärd där specialister genomför en noggrann genomsökning av nätverket för att upptäcka och eliminera potentiella hot eller sårbarheter som kan ha undgått befintliga säkerhetsåtgärder.

Till skillnad från mer passiva cybersäkerhetsåtgärder, som automatisk hotdetektering, så är hotjakt en aktiv process som innebär en djupgående granskning av nätverkets ändpunkter och data för att identifiera skadlig eller misstänkt aktivitet som kan tyda på ett hot.

Hotjakt går utöver att leta efter kända hot, utan syftar även till att identifiera nya och okända hot, eller hot som har lyckats ta sig förbi nätverkets försvar och ännu inte hanterats.

Genom att implementera en effektiv hotjakt kan organisationer upptäcka och stoppa illvilliga aktörer innan de genomför attacker, vilket minskar skadorna och säkrar deras system.

Hur hotjakt fungerar

För att vara framgångsrik och effektiv förlitar sig hotjakt till stor del på cybersäkerhetsexperternas intuition, strategiska tänkande, kritiska analysförmåga och problemlösningsförmåga. Dessa unika mänskliga egenskaper kompletterar det som kan uppnås med automatiserade säkerhetssystem.

För att påbörja en hotjakt definierar experterna först omfattningen av de nätverk och system som ska granskas. Därefter samlas all relevant data in, som loggfiler och trafikdata, för analys.

Interna säkerhetsexperter spelar en viktig roll i dessa inledande steg, eftersom de ofta har en djupare förståelse för nätverken och systemen som finns på plats.

Den insamlade säkerhetsdatan analyseras med olika metoder för att hitta avvikelser, dold skadlig kod eller angripare, misstänkt eller riskfylld aktivitet samt hot som säkerhetssystemet kan ha flaggat som lösta, men som faktiskt inte är det.

Om ett hot upptäcks så utreds det och åtgärdas för att förhindra att det utnyttjas. Om illvilliga aktörer identifieras så avlägsnas de från systemet och åtgärder vidtas för att säkra systemet ytterligare och förhindra framtida komprometteringar.

Hotjakt ger organisationer möjligheten att lära sig mer om sina säkerhetsåtgärder och förbättra sina system för att öka säkerheten och förhindra framtida attacker.

Betydelsen av hotjakt

Några av fördelarna med hotjakt:

Minskar skadan av omfattande cyberattacker

Hotjakt kan upptäcka och stoppa cyberangripare som har brutit sig in i ett system innan de hinner samla tillräckligt med känslig information för att genomföra en allvarligare attack.

Genom att stoppa angriparna i tid minskar man skadan som skulle kunna uppstått till följd av ett dataintrång. Hotjaktens proaktiva natur gör att organisationer kan reagera på attacker snabbare, vilket minskar riskerna och effekten av cyberattacker.

Minskar falsklarm

När automatiserade cybersäkerhetsverktyg används, konfigurerade för att upptäcka och identifiera hot med hjälp av regler, så kan de ge larm även när det inte finns något verkligt hot. Detta kan leda till att motåtgärder sätts in mot icke-existerande hot.

Hotjakt, som är en process som leds av människor, eliminerar falsklarm eftersom experter kan göra djupgående analyser och expertbedömningar om den verkliga naturen hos ett eventuellt hot. Detta tar bort de falska positiva resultaten.

Hjälper säkerhetsexperter att förstå företagets system

En utmaning efter att säkerhetssystem installerats är att kontrollera hur effektiva de är. Hotjakt kan ge svar på den frågan eftersom säkerhetsexperter genomför djupgående undersökningar och analyser för att upptäcka och eliminera hot som kan ha undgått säkerhetsåtgärderna.

En annan fördel är att interna experter får en bättre förståelse för systemen, hur de fungerar och hur de kan säkras ytterligare.

Håller säkerhetsteam uppdaterade

Att genomföra hotjakt innebär att använda den senaste tekniken för att upptäcka och mildra hot och sårbarheter innan de utnyttjas.

Detta hjälper organisationens säkerhetsteam att hålla sig uppdaterade om hotbilden och att aktivt arbeta med att upptäcka okända sårbarheter.

En sådan proaktiv verksamhet gör säkerhetsteamen mer förberedda och medvetna om nya hot, och förhindrar att de blir överraskade av angripare.

Förkortar utredningstiden

Regelbunden hotjakt skapar en kunskapsbank som kan användas för att påskynda utredningen av en attack.

Hotjakt innebär djupgående analys av system och upptäckta sårbarheter. Detta leder till ökad kunskap om systemet och dess säkerhet.

Om en attack sker kan man dra nytta av data från tidigare hotjakter för att göra utredningen mycket snabbare, vilket gör att organisationen kan agera bättre och snabbare.

Organisationer drar stor nytta av att genomföra hotjakt regelbundet.

Hotjakt vs. hotintelligens

Även om hotintelligens och hotjakt är relaterade och ofta används tillsammans för att stärka cybersäkerheten i en organisation, så är det två olika begrepp.

Hotintelligens handlar om att samla in och analysera data om nya och befintliga cyberhot för att förstå taktik, teknik, metoder, motiv, mål och beteende hos de hotaktörer som ligger bakom cyberhoten och cyberattackerna.

Denna information delas sedan med organisationer för att hjälpa dem att upptäcka, förhindra och minska cyberattacker.

Hotjakt, å andra sidan, är en proaktiv process för att söka efter potentiella hot och sårbarheter som finns i ett system för att åtgärda dem innan de utnyttjas. Processen leds av säkerhetsexperter och hotintelligens används som underlag.

Typer av hotjakt

Det finns tre huvudsakliga typer av hotjakt:

#1. Strukturerad jakt

Detta är en hotjakt som utgår från en indikator på attack (IoA). En indikator på attack är bevis på att ett system nyligen angripits av obehöriga aktörer. IoA inträffar innan ett dataintrång.

Därför anpassas strukturerad jakt till angriparens taktik, teknik och metoder (TTP) för att identifiera angriparen, vad de försöker uppnå och kunna agera innan någon skada uppstår.

#2. Ostrukturerad jakt

Denna typ av hotjakt baseras på en indikator på kompromettering (IoC). En indikator på kompromettering är bevis på att ett säkerhetsintrång har inträffat och att ett system har angripits av obehöriga aktörer. I denna typ av hotjakt söker säkerhetsexperter efter mönster i ett nätverk före och efter att en indikator på kompromettering identifierats.

#3. Situations- eller enhetsdriven

Dessa hotjakter bygger på organisationens interna riskbedömning av sina system och upptäckta sårbarheter. Säkerhetsexperter använder externt tillgänglig och aktuell attackdata för att leta efter liknande attackmönster och beteenden i systemet.

Nyckelelement i hotjakt

En effektiv hotjakt kräver djupgående datainsamling och analys för att identifiera misstänkta beteenden och mönster som kan tyda på potentiella hot.

När sådan aktivitet har identifierats i ett system måste den undersökas grundligt med hjälp av avancerade säkerhetsverktyg.

Undersökningen bör sedan ge användbara strategier som kan implementeras för att åtgärda sårbarheter och avvärja hot innan de kan utnyttjas av angripare.

En sista viktig del i processen är att rapportera resultaten och ge rekommendationer för att förbättra säkerheten i organisationens system.

Steg i hotjakt

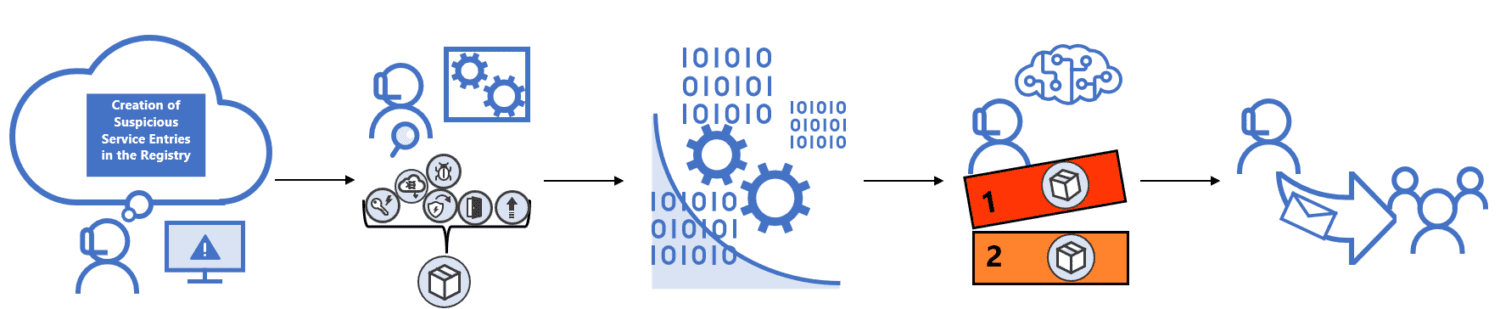

Bildkälla: Microsoft

Bildkälla: Microsoft

En effektiv hotjakt omfattar följande steg:

#1. Formulera en hypotes

Hotjakt syftar till att upptäcka okända hot eller sårbarheter som kan utnyttjas. Eftersom hotjakt handlar om att hitta det okända, är det första steget att formulera en hypotes som bygger på säkerhetsläget och kunskapen om sårbarheter i organisationens system.

Hypotesen ger hotjakten ett mål och en grund för strategierna i hela processen.

#2. Datainsamling och analys

När en hypotes har formulerats, är nästa steg att samla in data och hotinformation från nätverksloggar, rapporter om hotintelligens och historisk attackdata, för att bevisa eller motbevisa hypotesen. Specialiserade verktyg kan användas för datainsamling och analys.

#3. Identifiera triggers

Triggers är misstänkta händelser som kräver ytterligare djupgående undersökning. Information från datainsamling och analys kan bevisa den ursprungliga hypotesen, som exempelvis förekomsten av obehöriga aktörer i nätverket.

Under analysen kan misstänkt aktivitet avslöjas. Denna misstänkta aktivitet utgör triggers som måste utredas vidare.

#4. Undersökning

När triggers har upptäckts undersöks de för att förstå riskerna, hur händelsen kan ha inträffat, angriparnas motiv och attackens potentiella inverkan. Resultaten av denna utredning avgör vilka åtgärder som behöver tas.

#5. Åtgärd

När ett hot har undersökts och förståtts fullt ut, implementeras strategier för att eliminera riskerna, förhindra framtida attacker och förbättra säkerheten i befintliga system. De nyligen upptäckta sårbarheterna och angriparnas metoder åtgärdas.

När alla steg är klara, så upprepas processen för att leta efter ytterligare sårbarheter och göra systemen säkrare.

Utmaningar med hotjakt

Några av de vanligaste utmaningarna i hotjakt:

Brist på kunnig personal

Hotjakt är en säkerhetsaktivitet som leds av människor. Därför är dess effektivitet starkt kopplat till kompetensen och erfarenheten hos de som utför den.

Erfarna och kunniga experter kan upptäcka sårbarheter eller hot som andra säkerhetssystem eller personal missar. Att hitta och behålla experter är både kostsamt och svårt.

Svårigheter att identifiera okända hot

Hotjakt är utmanande eftersom den handlar om att hitta hot som har undgått traditionella säkerhetssystem. Dessa hot har inte kända signaturer eller mönster för enkel identifiering, vilket gör processen svår.

Samla in omfattande data

Hotjakt är beroende av att samla in stora mängder data om system och hot för att testa hypoteser och undersöka triggers.

Datainsamlingen kan vara en utmaning eftersom den kan kräva avancerade tredjepartsverktyg. Det finns också en risk att övningen inte uppfyller kraven i dataskyddsförordningarna. Dessutom kommer experter att behöva hantera stora mängder data, vilket kan vara svårt.

Håll dig uppdaterad med hotintelligens

För att hotjakt ska vara framgångsrik måste experterna ha aktuell hotintelligens och kunskap om angriparnas taktik, metoder och tillvägagångssätt.

Utan tillgång till den senaste informationen om angreppens taktik, metoder och tillvägagångssätt kan hela hotjaktsprocessen hindras och bli ineffektiv.

Slutsats

Hotjakt är en proaktiv process som organisationer bör överväga att implementera för att stärka säkerheten i sina system.

Eftersom angripare ständigt letar efter sätt att utnyttja sårbarheter är det viktigt för organisationer att proaktivt leta efter sårbarheter och nya hot innan angriparna gör det och utnyttjar dem.

Du kan även undersöka gratis kriminaltekniska undersökningsverktyg för experter inom IT-säkerhet.