Cybersäkerhetsfrågorna växer och blir mer komplicerade i takt med att tekniken går framåt.

Även om du inte kan hindra cyberbrottslingar från att bli smartare, kan du använda säkerhetssystem som IDS och IPS för att minska attackytan eller till och med blockera dem. Detta för oss till kampen – IDS vs IPS för att välja vad som är bättre för ett nätverk.

Och om du vill ha svaret på det måste du förstå vad dessa teknologier är i sin essens, hur de fungerar och deras typer. Det hjälper dig att välja det bättre alternativet för ditt nätverk.

Som sagt, både IDS och IPS är säkra och effektiva, var och en med sina för- och nackdelar, men du kan inte ta en chans när det kommer till säkerhet.

Det är därför jag har kommit på den här jämförelsen – IDS vs. IPS för att hjälpa dig förstå deras kapacitet och hitta den bättre lösningen för att skydda ditt nätverk.

Låt striden börja!

Innehållsförteckning

IDS vs IPS: Vad är de?

Innan vi börjar jämföra IDS vs IPS, låt oss ta reda på vad de är i första hand, börja med IDS.

Vad är en IDS?

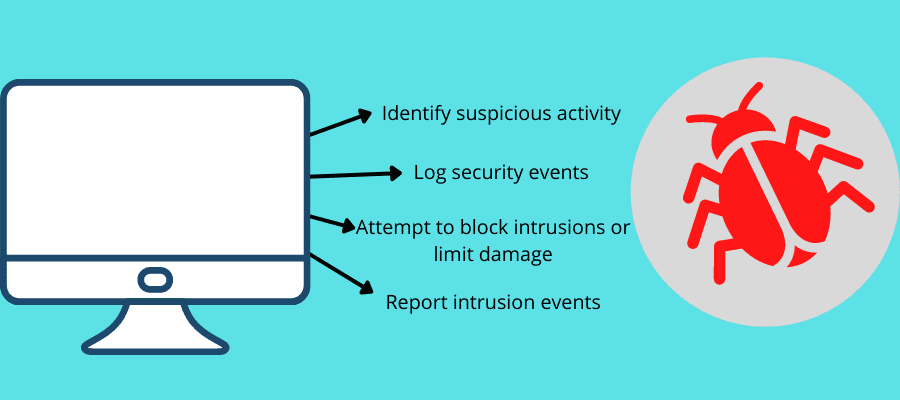

An Intrusion Detection System (IDS) är en mjukvarulösning som övervakar ett system eller nätverk för intrång, policyöverträdelser eller skadliga aktiviteter. Och när den upptäcker ett intrång eller överträdelse, rapporterar programvaran det till administratören eller säkerhetspersonalen. Det hjälper dem att undersöka den rapporterade incidenten och vidta lämpliga åtgärder.

Denna passiva övervakningslösning kan varna dig för att upptäcka ett hot, men den kan inte vidta direkta åtgärder mot det. Det är som ett säkerhetssystem installerat i en byggnad som kan meddela väktaren om ett inkommande hot.

Ett IDS-system syftar till att upptäcka ett hot innan det infiltrerar ett nätverk. Det ger dig möjlighet att ta en titt på ditt nätverk utan att hindra nätverkstrafiken. Förutom att upptäcka policyöverträdelser kan den skydda mot hot som informationsläckor, obehörig åtkomst, konfigurationsfel, trojanska hästar och virus.

Det fungerar bäst när du inte vill hindra eller bromsa trafikflödet även när ett problem dyker upp men för att skydda dina nätverkstillgångar.

Vad är en IPS?

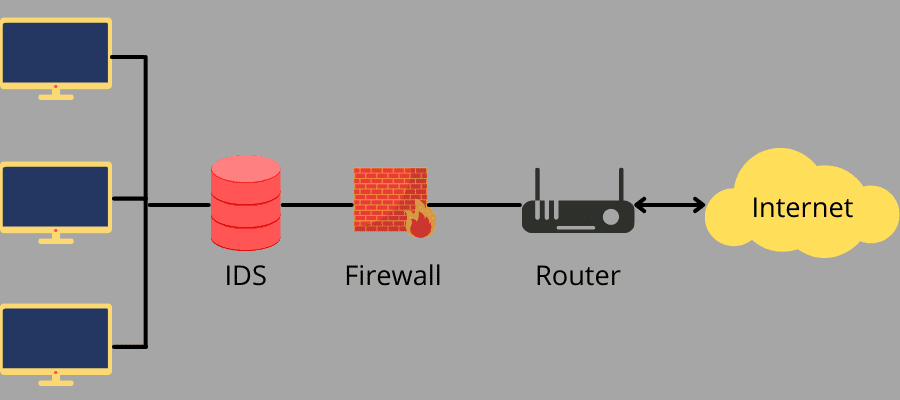

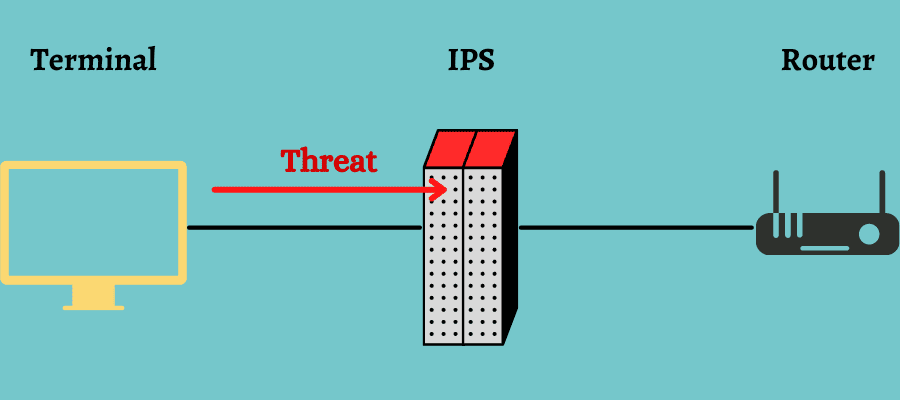

Intrusion Prevention System (IPS) kallas även Intrusion Detection & Prevention System (IDPS). Det är en mjukvarulösning som övervakar ett system eller nätverksaktiviteter för skadliga incidenter, loggar information om dessa aktiviteter, rapporterar dem till administratören eller säkerhetspersonalen och försöker stoppa eller blockera dem.

Detta är ett aktivt övervaknings- och förebyggande system. Du kan betrakta det som en förlängning av IDS eftersom båda metoderna övervakar skadliga aktiviteter. Men till skillnad från IDS är IPS-programvaran placerad bakom nätverkets brandvägg som kommunicerar i linje med den inkommande trafiken och blockerar eller förhindrar upptäckta intrång. Se det som (cyber)säkerhetsvakten för ditt nätverk.

När ett hot har upptäckts kan IPS vidta olika åtgärder som att skicka larm, släppa identifierade skadliga paket, blockera den skadliga IP-adressen från att komma åt nätverket och återställa anslutningar. Dessutom kan den också korrigera fel relaterade till cyklisk redundanskontroll (CRC), defragmenterade paketströmmar, rensa upp extra nätverkslager och transportalternativ och mildra fel associerade med TCP-sekvensering.

IPS är det bästa alternativet för dig om du vill blockera attacker så fort systemet upptäcker dem, även om du måste stänga all trafik, inklusive den legitima, för säkerhets skull. Dess mål är att minska skador från både externa och interna hot i ditt nätverk.

IDS vs. IPS: Typer

Typer av IDS

IDS delas upp baserat på var hotdetektionen sker eller vilken detektionsmetod som används. IDS-typer baserade på detektionsplatsen, dvs nätverk eller värd, är:

#1. Network Intrusion Detection Systems (NIDS)

NIDS är en del av nätverksinfrastrukturen och övervakar paket som strömmar genom den. Det samexisterar med enheterna med en tryck-, spänn- eller speglingsförmåga som strömbrytare. NIDS är placerad på en eller flera strategiska punkter i ett nätverk för att övervaka inkommande och utgående trafik från alla anslutna enheter.

Den analyserar trafik som passerar genom hela undernätet och matchar den trafik som passerar undernäten till det kända attackbiblioteket. När NIDS identifierar attackerna och känner av ett onormalt beteende, varnar det nätverksadministratören.

Du kan installera en NIDS bakom brandväggarna på undernätet och övervaka om någon försöker infiltrera din brandvägg eller inte. NIDS kan också jämföra liknande pakets signaturer med matchande poster för att länka skadliga upptäckta paket och stoppa dem.

Det finns två typer av NIDS:

- On-line NIDS eller in-line NIDS hanterar ett nätverk i realtid. Den analyserar Ethernet-paket och tillämpar specifika regler för att avgöra om det är en attack eller inte.

- Off-line NIDS eller tryckläge hanterar insamlad data. Den skickar data genom vissa processer och bestämmer resultatet.

Dessutom kan du kombinera NIDS med andra säkerhetstekniker för att öka förutsägelse- och upptäcktshastigheter. Till exempel kan NIDS baserat på Artificial Neural Network (ANN) analysera enorma datavolymer smart eftersom dess självorganiserande struktur gör att INS IDS kan känna igen attackmönster mer effektivt. Det kan förutsäga attacker baserat på tidigare misstag som ledde till intrånget och hjälper dig att utveckla ett intjäningssystem i tidigt skede.

#2. Värdbaserade system för intrångsdetektion

Värdbaserade intrångsdetektionssystem (HIDS) är lösningen som körs på separata enheter eller värdar i ett nätverk. Den kan bara övervaka inkommande och utgående datapaket från de anslutna enheterna och varna administratören eller användarna vid upptäckt av misstänkt aktivitet. Den övervakar systemanrop, filändringar, applikationsloggar, etc.

HIDS tar ögonblicksbilder av de aktuella filerna i systemet och matchar dem med de tidigare. Om den upptäcker att en viktig fil raderas eller ändras, skickar HIDS en varning till administratören för att undersöka problemet.

Till exempel kan HIDS analysera lösenordsinloggningar och jämföra dem med kända mönster som används för att utföra brute force-attacker och identifiera ett intrång.

Dessa IDS-lösningar används i stor utsträckning på verksamhetskritiska maskiner vars konfigurationer inte förväntas förändras. Eftersom den övervakar händelser direkt på värdar eller enheter kan en HIDS-lösning upptäcka hot som en NIDS-lösning kan missa.

Det är också effektivt för att identifiera och förhindra integritetsintrång som trojanska hästar och att arbeta i krypterad nätverkstrafik. På så sätt skyddar HIDS känslig information som juridiska dokument, immateriella rättigheter och personuppgifter.

Förutom dessa kan IDS också vara av andra typer, inklusive:

- Perimeter Intrusion Detection System (PIDS): Fungerar som den första försvarslinjen och kan upptäcka och lokalisera intrångsförsök på den centrala servern. Denna installation består vanligtvis av en fiberoptisk eller elektronisk enhet som sitter på en servers virtuella omkretsstängsel. När den känner av en skadlig aktivitet, som att någon försöker komma åt med en annan metod, varnar den administratören.

- VM-baserat intrångsdetektionssystem (VMIDS): Dessa lösningar kan kombinera IDS som nämns ovan eller en av dem. Skillnaden är att den distribueras på distans med hjälp av en virtuell maskin. Det är relativt nytt och används främst av leverantörer av hanterade IT-tjänster.

Typer av IPS

I allmänhet är intrångsskyddssystem (IPS) av fyra typer:

#1. Nätverksbaserat intrångsskyddssystem (NIPS)

NIPS kan identifiera och förhindra misstänkta eller skadliga aktiviteter genom att analysera datapaket eller kontrollera protokollaktivitet i ett nätverk. Den kan samla in data från nätverket och värden för att upptäcka tillåtna värdar, operativsystem och applikationer på nätverket. Dessutom loggar NIPS data om normal trafik för att hitta förändringar från grunden.

Denna IPS-lösning mildrar attacker genom att begränsa bandbreddsutnyttjandet, skicka TCP-anslutningar eller avvisa paket. NIPS är dock inte effektivt för att analysera krypterad trafik och hantera direkta attacker eller hög trafikbelastning.

#2. Wireless Intrusion Prevention System (WIPS)

WIPS kan övervaka ett trådlöst nätverk för att upptäcka misstänkt trafik eller aktiviteter genom att analysera trådlösa nätverksprotokoll och vidta åtgärder för att förhindra eller ta bort dem. WIPS implementeras vanligtvis över den nuvarande trådlösa LAN-nätverksinfrastrukturen. Men du kan också distribuera dem fristående och tillämpa en icke-trådlös policy i din organisation.

Den här IPS-lösningen kan förhindra hot som en felkonfigurerad åtkomstpunkt, DOS-attacker (denial of service), honeypot, MAC-spoofing, man-in-the-middle-attacker och mer.

#3. Nätverksbeteendeanalys (NBA)

NBA arbetar med anomalibaserad upptäckt, letar efter anomalier eller avvikelser från normalt beteende till misstänkt beteende i nätverket eller systemet. Därför, för att det ska fungera, måste NBA genomgå en träningsperiod för att lära sig det normala beteendet hos ett nätverk eller system.

När ett NBA-system väl lär sig det normala beteendet kan det upptäcka avvikelser och flagga dem som misstänkta. Det är effektivt, men det fungerar inte medan du fortfarande är i träningsfasen. Men när den har tagit examen kan du lita på den.

#4. Värdbaserade intrångsskyddssystem (HIPS)

HIPS-lösningar kan övervaka kritiska system för skadliga aktiviteter och förhindra dem genom att analysera deras kodbeteende. Det bästa med dem är att de också kan upptäcka krypterade attacker förutom att skydda känslig data relaterad till personlig identitet och hälsa från värdsystemen. Den fungerar på en enda enhet och används ofta med en nätverksbaserad IDS eller IPS.

IDS vs. IPS: Hur fungerar de?

Det finns olika metoder som används för att övervaka och förhindra intrång för IDS och IPS.

Hur fungerar en IDS?

IDS använder tre detekteringsmetoder för att övervaka trafik för skadliga aktiviteter:

#1. Signaturbaserad eller Kunskapsbaserad upptäckt

Signaturbaserad upptäckt övervakar specifika mönster som cyberattacksignaturer som skadlig programvara använder eller bytesekvenser i nätverkstrafiken. Det fungerar på samma sätt som antivirusprogram när det gäller att identifiera ett hot genom sin signatur.

I signaturbaserad detektering kan IDS enkelt identifiera kända hot. Det kanske dock inte är effektivt i nya attacker utan tillgängliga mönster, eftersom den här metoden enbart fungerar baserat på tidigare attackmönster eller signaturer.

#2. Anomalibaserad eller beteendebaserad upptäckt

Vid avvikelsebaserad detektering övervakar IDS överträdelser och intrång i ett nätverk eller system genom att övervaka systemloggar och avgöra om någon aktivitet verkar onormal eller avviker från normalt beteende som specificerats för en enhet eller nätverk.

Denna metod kan också upptäcka okända cyberattacker. IDS kan också använda maskininlärningsteknik för att bygga en pålitlig aktivitetsmodell och etablera den som baslinjen för en normal beteendemodell för att jämföra nya aktiviteter och deklarera resultatet.

Du kan träna dessa modeller baserat på dina specifika hårdvarukonfigurationer, applikationer och systembehov. Som ett resultat har IDS med beteendedetektion förbättrade säkerhetsegenskaper än signaturbaserade IDS. Även om det kan visa några falska positiva resultat ibland, fungerar det effektivt i andra aspekter.

#3. Ryktebaserad upptäckt

IDS som använder ryktebaserade upptäcktsmetoder, känner igen hot baserat på deras ryktenivåer. Det görs genom att identifiera kommunikation mellan en vänlig värd i ditt nätverk och den som försöker komma åt ditt nätverk baserat på deras rykte för kränkningar eller skadliga handlingar.

Den samlar in och spårar olika filattribut som källa, signatur, ålder och användningsstatistik från användare som använder filen. Därefter kan den använda en ryktesmotor med statistisk analys och algoritmer för att analysera data och avgöra om den är hotfull eller inte.

Ryktebaserad IDS används huvudsakligen i anti-malware eller antivirusprogram och implementeras på batchfiler, körbara filer och andra filer som kan innehålla osäker kod.

Hur fungerar en IPS?

I likhet med IDS arbetar IPS även med metoder som signaturbaserad och anomalibaserad detektion, förutom andra metoder.

#1. Signaturbaserad detektion

IPS-lösningar som använder signaturbaserad detektering övervakar inkommande och utgående datapaket i ett nätverk och jämför dem med tidigare attackmönster eller signaturer. Det fungerar på ett bibliotek med kända mönster med hot som bär skadlig kod. När den upptäcker en exploatering, registrerar och lagrar den sin signatur och använder den för ytterligare upptäckt.

En signaturbaserad IPS är av två typer:

- Exploaterande signaturer: IPS identifierar intrång genom att matcha signaturer med en hotsignatur i nätverket. När den hittar en matchning försöker den blockera den.

- Signaturer mot sårbarheter: Hackare riktar sig mot befintliga sårbarheter i ditt nätverk eller system, och IPS försöker skydda ditt nätverk från dessa hot som kan förbli oupptäckta.

#2. Statistisk anomalibaserad eller beteendebaserad upptäckt

IDS som använder statistisk avvikelsebaserad upptäckt kan övervaka din nätverkstrafik för att hitta inkonsekvenser eller anomalier. Den sätter en baslinje för att definiera det normala beteendet för nätverket eller systemet. Baserat på detta kommer IPS:en att jämföra nätverkstrafiken och flagga misstänkta aktiviteter som avviker från det normala beteendet.

Till exempel kan baslinjen vara en specificerad bandbredd eller protokoll som används för nätverket. Om IPS:en upptäcker att trafiken plötsligt ökar bandbredden eller upptäcker ett annat protokoll, kommer den att utlösa ett larm och blockera trafiken.

Du måste dock se till att konfigurera baslinjerna intelligent för att undvika falska positiva resultat.

#3. Stateful Protocol Analysis

En IPS, med hjälp av tillståndsbestämd protokollanalys, upptäcker avvikelser i ett protokolltillstånd som anomalibaserad detektering. Den använder fördefinierade universella profiler enligt accepterad praxis som ställts in av branschledare och leverantörer.

Till exempel kan IPS övervaka förfrågningar med motsvarande svar, och varje förfrågan måste bestå av förutsägbara svar. Den flaggar svar som faller utanför de förväntade resultaten och analyserar dem vidare.

När en IPS-lösning övervakar dina system och nätverk och hittar misstänkt aktivitet, varnar den och utför några åtgärder för att förhindra att den kommer åt ditt nätverk. Så här gör du:

- Förstärkning av brandväggar: IPS kan upptäcka en sårbarhet i dina brandväggar som banade väg för hotet att komma in i ditt nätverk. För att ge säkerhet kan IPS ändra sin programmering och stärka den samtidigt som problemet åtgärdas.

- Utför systemrensning: Skadligt innehåll eller skadade filer kan skada ditt system. Det är därför det utför en systemsökning för att rensa upp det och ta bort det underliggande problemet.

- Avslutande sessioner: IPS:en kan upptäcka hur en anomali har uppstått genom att hitta dess ingångspunkt och blockera den. För detta kan det blockera IP-adresser, avsluta TCP-sessionen, etc.

IDS vs. IPS: Likheter och skillnader

Likheter mellan IDS och IPS

De tidiga processerna för både IDS och IPS är likartade. Båda upptäcker och övervakar systemet eller nätverket för skadliga aktiviteter. Låt oss se deras gemensamma grunder:

- Övervaka: När de väl har installerats övervakar IDS- och IPS-lösningar ett nätverk eller system baserat på de angivna parametrarna. Du kan ställa in dessa parametrar baserat på dina säkerhetsbehov och nätverksinfrastruktur och låta dem inspektera all inkommande och utgående trafik från ditt nätverk.

- Hotdetektering: Båda läser alla datapaket som flödar i ditt nätverk och jämför dessa paket med ett bibliotek som innehåller kända hot. När de hittar en matchning flaggar de det datapaketet som skadligt.

- Lär dig: Båda dessa tekniker använder modern teknik som maskininlärning för att träna sig själva under en period och förstå nya hot och attackmönster. På så sätt kan de bättre svara på moderna hot.

- Logg: När de upptäcker misstänkt aktivitet registrerar de det tillsammans med svaret. Det hjälper dig att förstå din skyddsmekanism, hitta sårbarheter i ditt system och träna dina säkerhetssystem därefter.

- Varning: Så snart de upptäcker ett hot skickar både IDS och IPS varningar till säkerhetspersonal. Det hjälper dem att vara beredda på alla omständigheter och vidta snabba åtgärder.

Fram till detta fungerar IDS och IPS på liknande sätt, men vad som händer efter skiljer dem åt.

Skillnaden mellan IDS och IPS

Den största skillnaden mellan IDS och IPS är att IDS fungerar som ett övervaknings- och detektionssystem medan IPS fungerar som ett förebyggande system förutom övervakning och upptäckt. Några skillnader är:

- Svar: IDS-lösningar är passiva säkerhetssystem som endast övervakar och upptäcker nätverk för skadliga aktiviteter. De kan varna dig men vidtar inga åtgärder på egen hand för att förhindra attacken. Nätverksadministratören eller säkerhetspersonalen som tilldelats måste vidta åtgärder omedelbart för att mildra attacken. Å andra sidan är IPS-lösningar aktiva säkerhetssystem som övervakar och upptäcker ditt nätverk för skadliga aktiviteter, varnar och automatiskt förhindrar attacken från att inträffa.

- Positionering: IDS placeras i utkanten av ett nätverk för att samla in alla händelser och logga och upptäcka överträdelser. Placering på detta sätt ger IDS maximal synlighet för datapaket. IPS-programvaran placeras bakom nätverkets brandvägg och kommunicerar i linje med den inkommande trafiken för att bättre förhindra intrång.

- Detektionsmekanism: IDS använder signaturbaserad detektering, anomalibaserad detektering och ryktebaserad detektering för skadliga aktiviteter. Dess signaturbaserade detektering inkluderar endast signaturer mot exploateringen. Å andra sidan använder IPS signaturbaserad detektering med både exploaterings- och sårbarhetsinriktade signaturer. Dessutom använder IPS statistisk avvikelsebaserad detektion och detektering av statistisk protokollanalys.

- Skydd: Om du är hotad kan IDS vara mindre hjälpsam eftersom din säkerhetspersonal behöver ta reda på hur du säkrar ditt nätverk och städar upp systemet eller nätverket omedelbart. IPS kan utföra automatiskt förebyggande av sig själv.

- Falska positiva: Om IDS ger ett falskt positivt, kan du hitta en bekvämlighet. Men om IPS gör det, skulle hela nätverket lida eftersom du måste blockera all trafik – inkommande och utgående nätverk.

- Nätverksprestanda: Eftersom IDS inte distribueras in-line, minskar det inte nätverkets prestanda. Nätverksprestandan kan dock minska på grund av IPS-bearbetning, vilket är i linje med trafiken.

IDS vs. IPS: Varför de är avgörande för cybersäkerhet

Du kan höra olika fall av dataintrång och hacks som händer i nästan alla branscher med en onlinenärvaro. För detta spelar IDS och IPS en viktig roll för att skydda ditt nätverk och system. Här är hur:

Förbättra säkerheten

IDS- och IPS-system använder automatisering för övervakning, upptäckt och förebyggande av skadliga hot. De kan också använda framväxande teknologier som maskininlärning och artificiell intelligens för att lära sig mönster och åtgärda dem effektivt. Som ett resultat är ditt system säkert från hot som virus, DOS-attacker, skadlig programvara, etc., utan att kräva extra resurser.

Genomförande av policyer

Du kan konfigurera IDS och IPS baserat på dina organisationsbehov och genomdriva säkerhetspolicyer för ditt nätverk som varje paket som kommer in i eller lämnar nätverket måste följa. Det hjälper dig att skydda dina system och nätverk och upptäcka avvikelser snabbt om någon försöker blockera policyerna och bryta sig in i ditt nätverk.

Regelefterlevnad

Dataskydd är allvarligt i det moderna säkerhetslandskapet. Det är därför reglerande efterlevnadsorgan som HIPAA, GDPR, etc., reglerar företag och ser till att de investerar i teknik som kan hjälpa till att skydda kunddata. Genom att implementera en IDS- och IPS-lösning följer du dessa regler och står inte inför några juridiska problem.

Räddar rykte

Att implementera säkerhetstekniker som IDS och IPS visar att du bryr dig om att skydda dina kunders data. Det ger ditt varumärke ett gott intryck på dina kunder och höjer ditt rykte inom och utanför din bransch. Dessutom räddar du dig också från hot som kan läcka din känsliga affärsinformation eller orsaka skada på ditt rykte.

Kan IDS och IPS fungera tillsammans?

Med ett ord, ja!

Du kan distribuera både IDS och IPS tillsammans i ditt nätverk. Implementera en IDS-lösning för att övervaka och upptäcka trafik samtidigt som den låter den förstå trafikrörelsen på ett heltäckande sätt i ditt nätverk. Du kan också använda IPS i ditt system som en aktiv åtgärd för att förhindra säkerhetsproblem i ditt nätverk.

På så sätt kan du också undvika överkostnaderna med att välja IDS vs. IPS helt och hållet.

Genom att implementera båda teknikerna ger dig dessutom ett heltäckande skydd för ditt nätverk. Du kan förstå tidigare attackmönster för att ställa in bättre parametrar och förbereda dina säkerhetssystem för att bekämpa mer effektivt.

Några av leverantörerna för IDS och IPS är Okta, Varonis, UpGuard, etc.

IDS vs. IPS: Vad ska du välja? 👈

Att välja IDS vs. IPS måste enbart baseras på din organisations säkerhetsbehov. Fundera på hur stort ditt nätverk är, vilken budget du har och hur mycket skydd du behöver för att välja det.

Om du frågar vad som är bättre i allmänhet måste det vara IPS eftersom det erbjuder förebyggande, övervakning och upptäckt. Det skulle dock hjälpa om du valde en bättre IPS från en pålitlig leverantör eftersom den kan visa falska positiva resultat.

Eftersom båda har för- och nackdelar finns det ingen klar vinnare. Men, som förklarats i föregående avsnitt, kan du välja båda dessa lösningar från en pålitlig leverantör. Det kommer att erbjuda överlägset skydd till ditt nätverk ur både synvinkel – intrångsdetektering och förebyggande.