I takt med att data ständigt flödar genom företagsnätverk och system, ökar också risken för cyberhot. Även om det finns många varianter av cyberattacker, utmärker sig DoS och DDoS som två distinkta typer som skiljer sig åt i skala, genomförande och inverkan, men delar det övergripande målet.

Denna text syftar till att klargöra skillnaderna mellan dessa två former av cyberattacker, för att bistå dig i att stärka dina systems skydd.

Vad är en DoS-attack?

En Denial of Service (DoS)-attack är en typ av cyberattack riktad mot en tjänst, med syfte att störa dess normala funktion eller neka legitima användare tillgång. Detta uppnås oftast genom att överbelasta tjänsten med fler förfrågningar än den kan hantera, vilket resulterar i att den blir långsam eller fullständigt otillgänglig.

Huvudsyftet med en DoS-attack är att överväldiga ett målsystem med en enorm mängd trafik, vilket effektivt gör det otillgängligt för dess avsedda användare. En DoS-attack riktas vanligtvis mot en enskild dator.

Vad är en DDoS-attack?

En Distributed Denial of Service (DDoS)-attack uppvisar likheter med en DoS-attack. Den huvudsakliga skillnaden är att en DDoS-attack använder sig av ett nätverk av flera sammankopplade onlineenheter, ofta benämnda botnät, för att översvämma målsystemet med onödig internettrafik och därigenom störa dess normala drift.

En DDoS-attack kan liknas vid en oväntad trafikstockning som hindrar fordon från att nå sina destinationer i tid. På samma sätt hindrar en DDoS-attack legitim trafik från att nå sitt mål genom att krascha eller överbelasta systemet.

Huvudtyper av DDoS-attacker

Med den tekniska utvecklingen uppstår ständigt nya former av DoS/DDoS-attacker. I detta avsnitt kommer vi att fokusera på de vanligaste typerna av attacker som ofta involverar attacker på nätverkets volym, protokoll eller applikationslager.

#1. Volymbaserade attacker

Varje nätverk och tjänst har en begränsad kapacitet för att hantera trafik. Volymbaserade attacker syftar till att överbelasta nätverket med falsk trafik, vilket resulterar i att nätverket inte kan processa mer trafik eller blir långsamt för legitima användare. Exempel på denna typ av attack är ICMP och UDP.

#2. Protokollbaserade attacker

Protokollbaserade attacker är inriktade på att överbelasta serverresurser genom att skicka stora mängder data till målnätverk och system som hanterar nätverkets infrastruktur, som till exempel brandväggar. Dessa attacker riktar in sig på sårbarheter i lager 3 och 4 av OSI-modellen. Ett exempel på en protokollbaserad attack är SYN-flood.

#3. Applikationsskiktsattacker

Applikationsskiktet i OSI-modellen genererar svar på en klients HTTP-förfrågan. Angripare fokuserar på lager 7 i OSI-modellen, som hanterar leveransen av webbsidor till användare, genom att skicka upprepade förfrågningar för en enda sida. Detta leder till att servern blir upptagen med att hantera samma begäran och blir oförmögen att leverera sidorna till andra användare.

Denna typ av attack är svår att upptäcka eftersom det är svårt att skilja en legitim förfrågan från en angripares. Två vanliga exempel är slowloris-attacker och HTTP-floods.

Olika typer av DDoS-attacker

#1. UDP-attacker

User Datagram Protocol (UDP) är en anslutningslös kommunikationsmetod som främst används i realtidsapplikationer där fördröjning i dataöverföring inte är acceptabelt, såsom videokonferenser eller spel. En UDP-attack sker när en angripare skickar ett stort antal UDP-paket till ett mål, vilket förhindrar servern från att hantera legitima förfrågningar.

#2. ICMP-översvämningsattacker

Internet Control Message Protocol (ICMP)-översvämningsattacker är en typ av DoS-attack där ett överdrivet antal ICMP-ekobegäranpaket skickas till ett nätverk. Detta leder till nätverksstockning, slöseri med bandbredd och fördröjd svarstid för andra användare. Det kan även leda till ett fullständigt haveri av det angripna nätverket eller tjänsten.

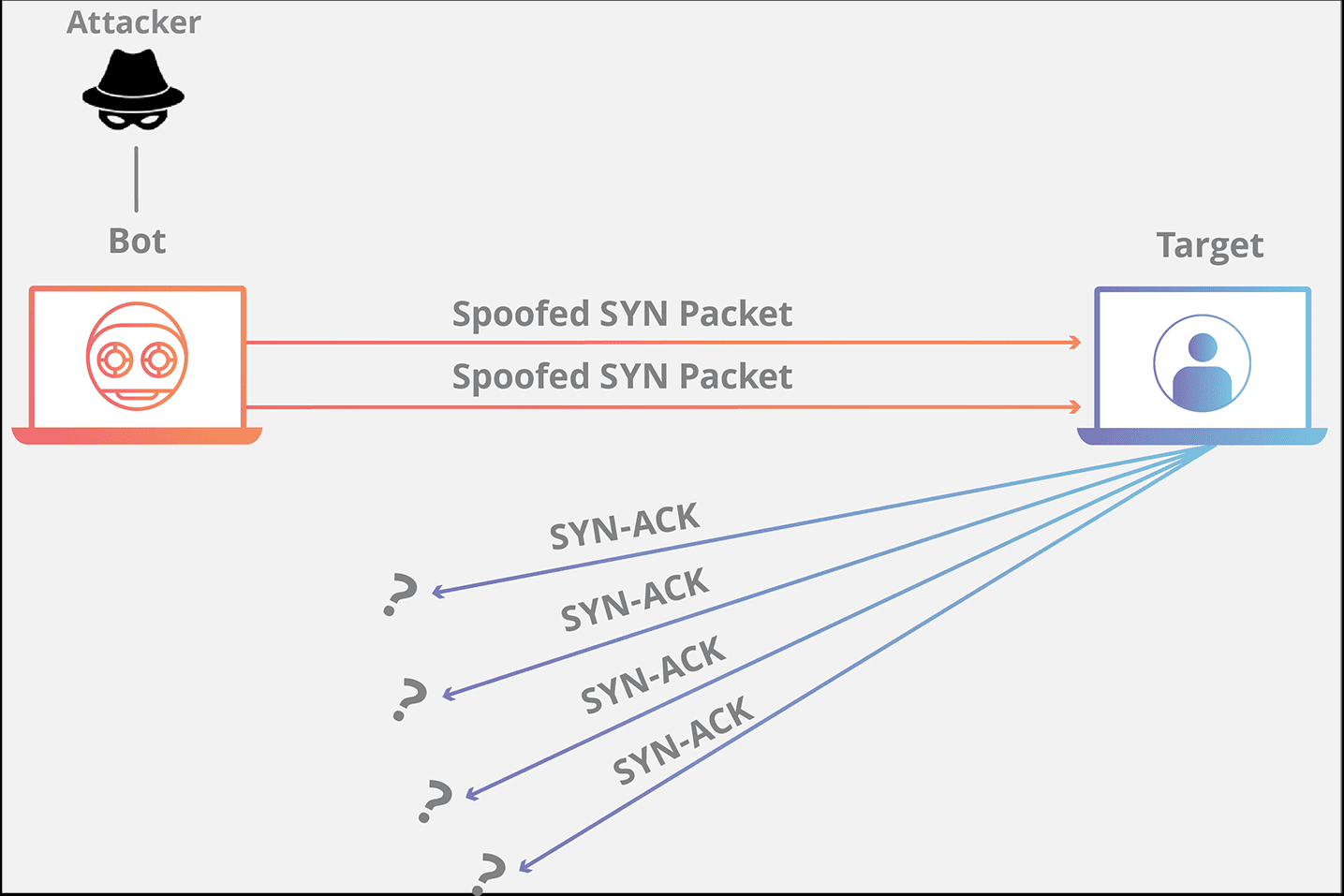

#3. SYN-översvämningsattacker

Bildkälla: Cloudflare

Bildkälla: Cloudflare

Denna attack kan förklaras med analogin av en servitör på en restaurang. En kund lägger en beställning, servitören vidarebefordrar den till köket, och köket i sin tur förbereder maten och serverar kunden. I ett idealiskt scenario fullföljs ordern utan problem.

I en SYN-översvämningsattack lägger en enda kund kontinuerligt beställningar utan att ta emot någon av dem, vilket gör att köket blir överbelastat och oförmöget att hantera andra beställningar. SYN-översvämningsattacker utnyttjar sårbarheter i TCP-anslutningen.

Angriparen skickar ett stort antal SYN-förfrågningar men svarar inte på SYN-ACK-svaren, vilket tvingar servern att konstant vänta på ett svar och binder upp resurser tills inga nya förfrågningar kan hanteras.

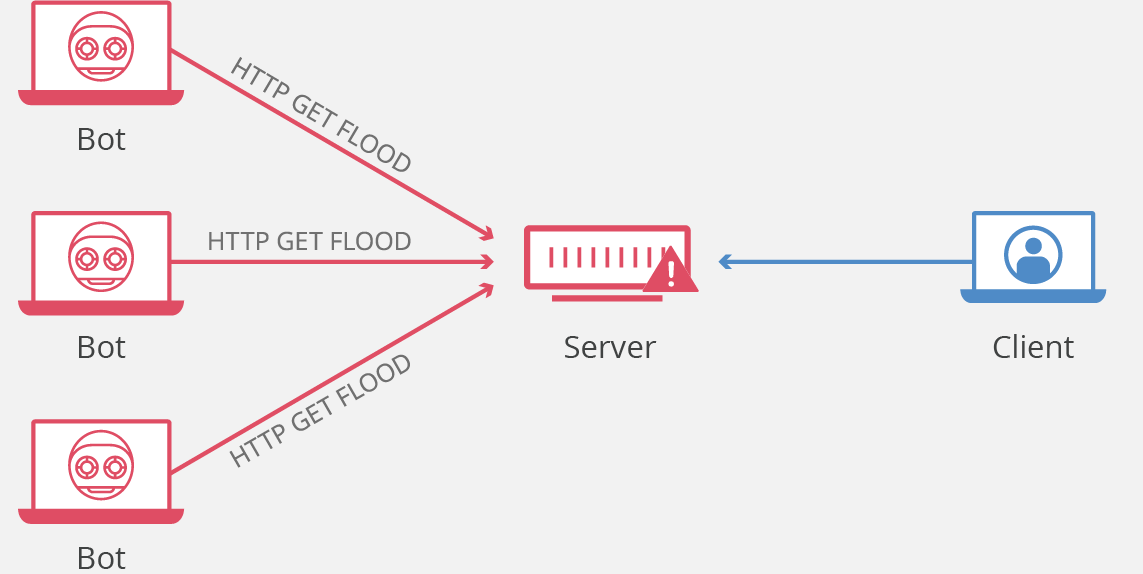

#4. HTTP-översvämningsattacker

Bildkälla: Cloudflare

Bildkälla: Cloudflare

En vanlig och relativt enkel metod är HTTP-översvämningsattacken, som utförs genom att skicka en stor mängd HTTP-förfrågningar till en server från flera IP-adresser. Målet med attacken är att förbruka serverns kapacitet, nätverksbandbredd och minne med skenbart legitima förfrågningar, vilket gör den otillgänglig för faktiska användare.

#5. Slowloris-attack

En slowloris-attack genomförs genom att etablera flertalet delvisa anslutningar till ett mål, vilket tvingar servern att hålla anslutningen öppen i väntan på en fullständig förfrågan som aldrig skickas. Detta överbelastar serverns maximala anslutningskapacitet, vilket leder till att andra användare inte kan ansluta.

Andra former av attacker inkluderar ping of death (POD), förstärkningsattacker, teardrop-attacker, IP-fragmenteringsattacker och översvämningsattacker. Gemensamt för dessa är målet att överbelasta en tjänst/server och hindra den från att hantera legitima förfrågningar.

Varför sker DoS-attacker?

Till skillnad från andra attacker som fokuserar på att stjäla data, är syftet med en DoS-attack att göra servern otillgänglig genom att överbelasta den med irrelevanta förfrågningar. Detta leder till att servern inte kan hantera legitima användares förfrågningar.

Teknikens framsteg har lett till att fler företag tillhandahåller sina tjänster via molnet och webben. En stark webbnärvaro är idag oumbärligt för företag för att behålla sin position på marknaden. Konkurrenter kan utnyttja DDoS-attacker för att misskreditera sina rivaler genom att stänga ner deras tjänster och framställa dem som opålitliga.

DoS-attacker kan också användas som utpressningsverktyg av angripare. De överbelastar en företagsserver med meningslös trafik och kräver en lösensumma innan de avslutar attacken och ger legitima användare tillgång till servern igen.

Vissa grupper riktar även in sig på plattformar som inte stämmer överens med deras ideologier av politiska eller sociala skäl. Sammanfattningsvis kan DoS-attacker inte användas för att manipulera data på servern, men kan enbart blockera tillgången till servern för andra användare.

Dämpa DoS/DDoS-attacker

Eftersom det finns en risk för attacker, bör företag vidta åtgärder för att skydda sina system och servrar. Här är några åtgärder som kan vidtas för att säkerställa ett bättre skydd:

Övervaka din trafik

Att förstå nätverkstrafiken är av stor vikt för att minska effekten av DoS-attacker. Varje server har ett normalt trafikmönster. En plötslig ökning av trafik, utöver det vanliga mönstret, kan indikera en oregelbundenhet, vilket kan vara tecken på en DoS-attack. Att förstå trafiken kan ge möjlighet att agera snabbt vid en incident.

Prisbegränsande

Genom att begränsa antalet förfrågningar som kan skickas till en server eller ett nätverk inom en viss tidsperiod, kan DoS-attacker mildras. Angripare skickar vanligtvis flera förfrågningar samtidigt för att överbelasta servern. En begränsning av förfrågningar gör att servern automatiskt fördröjer överskottsbegäran, vilket försvårar det för angriparen.

Distribuerad server

Att använda en distribuerad server i olika regioner är en god säkerhetspraxis som även kan hjälpa till att minska effekten av DoS-attacker. Om en angripare lyckas med en attack mot en server, kommer inte de andra företagsservrarna påverkas och kan fortsätta att hantera legitima förfrågningar. Att använda ett innehållsleveransnätverk (CDN) för att lagra servrar på olika platser nära användare fungerar också som ett skyddslager mot DoS-attacker.

Förbered en DoS/DDoS-attackplan

Att vara förberedd på alla former av attacker är viktigt för att minska den potentiella skadan. Varje säkerhetsteam bör ha en detaljerad handlingsplan för vad de ska göra vid en incident, istället för att leta efter lösningar under en pågående attack. Planen bör inkludera vad som ska göras, vem som ska kontaktas och hur man upprätthåller hanteringen av legitima förfrågningar.

Övervakar ditt system

Kontinuerlig övervakning av servern för att upptäcka eventuella avvikelser är avgörande för säkerheten. Realtidsövervakning hjälper till att upptäcka attacker i tid och åtgärda dem innan de eskalerar. Övervakningen hjälper också teamet att förstå vad som är normal respektive onormal trafik, samt att blockera IP-adresser som skickar skadliga förfrågningar.

Ett annat sätt att mildra effekterna av DoS/DDoS-attacker är att använda verktyg som brandväggar för webbapplikationer och övervakningssystem, som är designade för att snabbt upptäcka och förhindra attacker. Dessa verktyg är automatiserade för att snabbt agera och kan ge säkerhet i realtid.

Sucuri

Sucuri är en brandvägg för webbapplikationer (WAF) och ett intrångsskyddssystem (IPS). Sucuri blockerar alla former av DoS-attacker riktade mot lager 3, 4 och 7 i OSI-modellen. Några av nyckelfunktionerna inkluderar proxytjänster, DDoS-skydd och snabb skanning.

Cloudflare

Cloudflare är ett välkänt verktyg för att motverka DDoS-attacker. Cloudflare erbjuder även innehållsleveransnätverk (CDN) samt skydd i tre lager: webbplats-DDoS-skydd (L7), applikations-DDoS-skydd (L4) och nätverks-DDoS-skydd (L3).

Imperva

Imperva WAF är en proxyserver som filtrerar all inkommande trafik och säkerställer att den är säker innan den skickas till webbservern. Proxytjänster, säkerhetskorrigeringar och kontinuitet för webbplatstillgänglighet är några av de viktigaste funktionerna i Imperva WAF.

Stack WAF

Stack WAF är enkelt att konfigurera och hjälper till med exakt hotidentifiering. Stack WAF ger skydd för applikationer som webbplatser, API:er och SaaS-produkter, samt DDoS-attackskydd för applikationslagret.

AWS-sköld

AWS-sköld övervakar trafiken i realtid genom att analysera flödesdata för att identifiera misstänkt aktivitet. Den använder även paketfiltrering och trafikprioritering för att kontrollera flödet genom servern. Det är värt att notera att AWS-skölden endast är tillgänglig inom AWS-miljön.

Vi har granskat ett antal metoder som kan hjälpa till att mildra en framgångsrik DoS/DDoS-attack mot en server. Det är av yttersta vikt att inga tecken på hot eller avvikelser ignoreras, utan åtgärdas på ett lämpligt sätt.

DoS vs. DDoS-attacker

DoS och DDoS-attacker har många likheter. Här är några av de huvudsakliga skillnaderna:

| Parameter | DoS | DDoS |

| Trafik | DoS-attacker kommer från en enskild källa. Mängden trafik som genereras är relativt låg i jämförelse med DDoS-attacker. | DDoS-attacker använder flera botar och system, vilket möjliggör att en stor mängd trafik genereras från olika källor samtidigt och därmed snabbt överbelastar en server. |

| Källa | Enstaka system eller bot. | Flera system eller botar samtidigt. |

| Begränsning | DoS-attacker är lättare att upptäcka och stoppa eftersom de kommer från en enskild källa. | DDoS-attacker har flera källor, vilket gör det svårt att identifiera alla ursprung och stoppa attacken. |

| Komplexitet | Lättare att utföra. | Kräver stora resurser och teknisk kunskap. |

| Hastighet | Långsam jämfört med DDoS. | DDoS-attacker är mycket snabba. |

| Inverkan | Begränsad inverkan. | Stor inverkan på system eller server. |

Slutsats

Organisationer bör prioritera säkerheten i sina system. Ett intrång eller avbrott i tjänster kan leda till ett potentiellt förlorat förtroende från användarna. DoS- och DDoS-attacker är olagliga och skadliga för målsystemet. Därför bör alla åtgärder som säkerställer att dessa attacker kan upptäckas och hanteras, tas på allvar.

Du kan även undersöka de bästa molnbaserade DDoS-skydden för små och stora webbplatser.