Cyber Kill Chain: En djupdykning i cybersäkerhet

Cyber Kill Chain, en säkerhetsmodell som utvecklades av Lockheed Martin år 2011, kartlägger de olika stegen i en cyberattack. Denna modell hjälper oss att förstå, identifiera och effektivt skydda oss mot potentiella hot.

För de som är intresserade, Lockheed Martin är ett globalt företag som specialiserar sig på flyg-, försvars-, vapen- och säkerhetsteknik.

Cyber Kill Chain (CKC) är en välkänd säkerhetsmodell som ofta används av cybersäkerhetsexperter. Den fungerar som en grund för att utforma strategier och försvar mot cyberattacker.

Varför är Cyber Kill Chain viktig inom cybersäkerhet?

Låt oss inse det; cybersäkerhet är inte en enkel uppgift. Det kan verka lätt att ge grundläggande säkerhetstips till användare, men situationen blir mer komplex när organisationer faktiskt utsätts för cyberattacker. Att förlita sig enbart på enkla säkerhetsråd är inte tillräckligt.

Därför behövs ett ramverk, som Cyber Kill Chain, för att skapa en grundläggande förståelse för hur cyberattacker fungerar och hur man kan försvara sig mot dem.

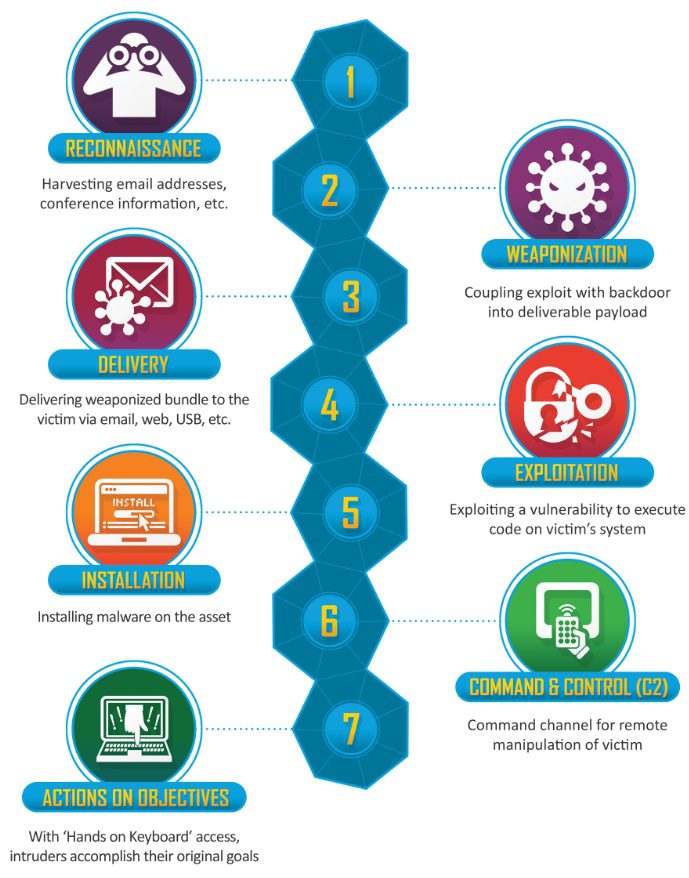

Cyber Kill Chain är en traditionell modell som delar upp en cyberattack i sju distinkta faser. Dessa faser kommer vi att granska närmare nedan.

Cyber Kill Chains roll i cybersäkerhet

Cyber Kill Chain är inte bara ett verktyg för att analysera cyberattacker. Den hjälper också organisationer att identifiera metoder för att upptäcka angripare, blockera obehöriga användares åtkomst, begränsa skador under en pågående attack och slutligen stoppa angripare inom nätverket.

Detta ger organisationer och cybersäkerhetsexperter möjligheten att utveckla välplanerade strategier.

Det är dock viktigt att notera att Cyber Kill Chain inte är en heltäckande lösning. Det finns andra faktorer, både utanför och inom organisationens nätverk, som också spelar en avgörande roll. Dessa aspekter täcks inte av modellen.

Stegen i Cyber Kill Chain

Bildkälla: Lockheed Martin

Bildkälla: Lockheed Martin

CKC-ramverket består av sju steg som tillsammans beskriver en typisk cyberattack:

- Spaning

- Beväpning

- Leverans

- Utnyttjande

- Installation

- Kommando och kontroll

- Handling

#1. Spaning

Spaning är den första fasen, där angriparen samlar in information.

Detta innebär att undersöka nätverkets ingångspunkter, svagheter och eventuella sårbarheter. Angriparen samlar också in e-postadresser, fysiska adresser och annan mjukvarurelaterad information som kan användas för att utforma en attackstrategi.

Ju mer detaljer angriparen har, desto större blir effekten av attacken. Denna fas kan ske både online och offline, vilket gör den svår att upptäcka.

För att skydda sig under denna fas bör organisationer och deras anställda vara extra uppmärksamma på integritet. Det kan innebära att begränsa fysisk tillgång till behöriga användare och att informera personalen om att inte dela känslig information online. Det är också bra att använda sekretessverktyg för att skydda onlineidentiteten.

#2. Beväpning

I denna fas skapar angriparen ”vapnet”, det vill säga den skadliga programvaran eller de verktyg som ska användas under attacken.

Ibland används befintliga verktyg eller modifieras för att anpassas till målet, som en förberedelse inför nästa steg, leveransen.

Valet av vapen beror på angriparens syfte. En del vill störa tjänster, andra stjäla data och en del kräva lösen för att ha tillgång till känslig information.

#3. Leverans

Detta är ett av de mest kritiska stegen. Om leveransen lyckas kan den skadliga programvaran träda i kraft. Om den misslyckas stannar attacken här.

Angriparen använder olika metoder för att leverera skadlig programvara, som skadliga e-postbilagor, nätfiske, SMS med falska länkar etc. Information från spaningsfasen används för att göra leveransen mer övertygande, så att användaren omedvetet klickar sig vidare.

Om organisationen och dess anställda är medvetna om nätfiske och andra vanliga cyberattacker, blir leveransfasen betydligt svårare för angriparen att genomföra.

#4. Utnyttjande

Angriparen har nu kommit in i offrets system och har identifierat svagheter.

Den kända sårbarheten används för att exekvera den skadliga koden som levererats. Under denna process kan angriparen samla mer information om systemet och hitta ytterligare svagheter.

Alla sårbara system som är anslutna till nätverket riskerar att komprometteras.

#5. Installation

Efter att ha undersökt svagheter i systemet börjar angriparen installera skadlig programvara och annan kod för att utnyttja olika funktioner som tidigare varit okända.

Med andra ord, infiltreringen fullbordas i denna fas och angriparen tar sig djupare in i det komprometterade nätverket.

#6. Kommando och kontroll

När infiltrationen är klar tar angriparen kontroll över det komprometterade systemet eller nätverket.

De kan övervaka information på distans, störa system och tjänster genom DDoS-attacker, eller lägga till en ”bakdörr” för att kunna ta sig in i systemet obemärkt när det passar dem.

#7. Handling för mål

I denna sista fas utför angriparen den slutliga handlingen i syfte att uppnå attackens mål.

Detta kan innebära att kryptera data och kräva lösen, infektera system för att sprida skadlig programvara, störa tjänster, eller stjäla och läcka eller ändra data. Det finns många möjliga scenarier.

Hur hjälper Cyber Kill Chain att skydda mot attacker?

Genom att förstå hur angripare tar sig in i nätverk och system, kan organisationer och anställda utveckla strategier för att skydda sig mot cyberattacker.

Cyber Kill Chain visar att sårbarheter i nätverket kan leda till snabb infiltration. Därför kan organisationer använda Endpoint Detection and Response (EDR)-verktyg för att upptäcka hot tidigt.

Dessutom kan man använda brandväggar för att skydda molninfrastrukturen och molnbaserade DDoS-skyddstjänster för att stärka säkerheten ytterligare. VPN är också ett bra verktyg för att säkra företagets anslutningar.

Organisationer kan effektivt använda Cyber Kill Chain-modellen genom att välja lösningar som täcker varje steg i en cyberattack.

Är Cyber Kill Chain tillräckligt?

Svaret är både ja och nej.

Som tidigare nämnts täcker Cyber Kill Chain bara grunderna i en cyberattack. Om en organisation kan försvara sig mot dessa grunder är det redan en stor fördel.

Vissa cybersäkerhetsexperter har utökat modellen med ett åttonde steg:

Detta steg handlar om hur angripare tjänar pengar på en attack, oavsett om det är genom lösenkrav eller kryptovaluta. Organisationer bör vara beredda att hantera även dessa situationer.

Generellt sett betraktas modellen som något föråldrad eftersom den digitala världen utvecklas snabbt. Cyberattacker blir allt mer komplexa, även om grunderna fortfarande är desamma. Till exempel täcker CKC-ramverket inte alla typer av attacker utan fokuserar mest på skadlig programvara.

Den hanterar inte heller hot från insidan, vilket innebär att en illojal anställd kan skada organisationen.

Med tanke på att cyberattacker blir alltmer komplexa med molnteknik och artificiell intelligens, kan det vara bra att undersöka andra modeller som MITRE ATT&CK och Unified Kill Chain.