Attackytan i ett datornätverk är uppsättningen av alla punkter (eller attackvektorer) som en obehörig användare kan penetrera för att extrahera data eller orsaka problem.

För att ett nätverk ska vara väl skyddat är det viktigt att hålla attackytan så liten som möjligt för att skydda den optimalt. Även om du håller attackytan på ditt nätverk så liten som möjligt måste den ständigt övervakas, så att eventuella potentiella hot kan identifieras och blockeras på kortast möjliga tid.

När en attackyta väl har identifierats och helt kartlagts är det viktigt att testa dess sårbarheter för att identifiera både nuvarande och framtida risker. Dessa uppgifter är en del av attack surface monitoring (ASM).

Det finns verktyg speciellt utformade för övervakning av attackytan. I allmänhet fungerar dessa verktyg genom att skanna ditt nätverk och IT-tillgångar (ändpunkter, webbapplikationer, webbtjänster, etc.) efter exponerade resurser.

Efter denna genomsökning informerar de dig om de upptäckta riskerna och börjar ständigt övervaka ditt nätverk för att upptäcka förändringar i attackytan eller uppkomsten av nya risker.

De bästa av dessa verktyg använder hotdatabaser som hålls uppdaterade med varje nytt hot för att förutse problem. Följande är en recension av de bästa ASM-verktygen.

Innehållsförteckning

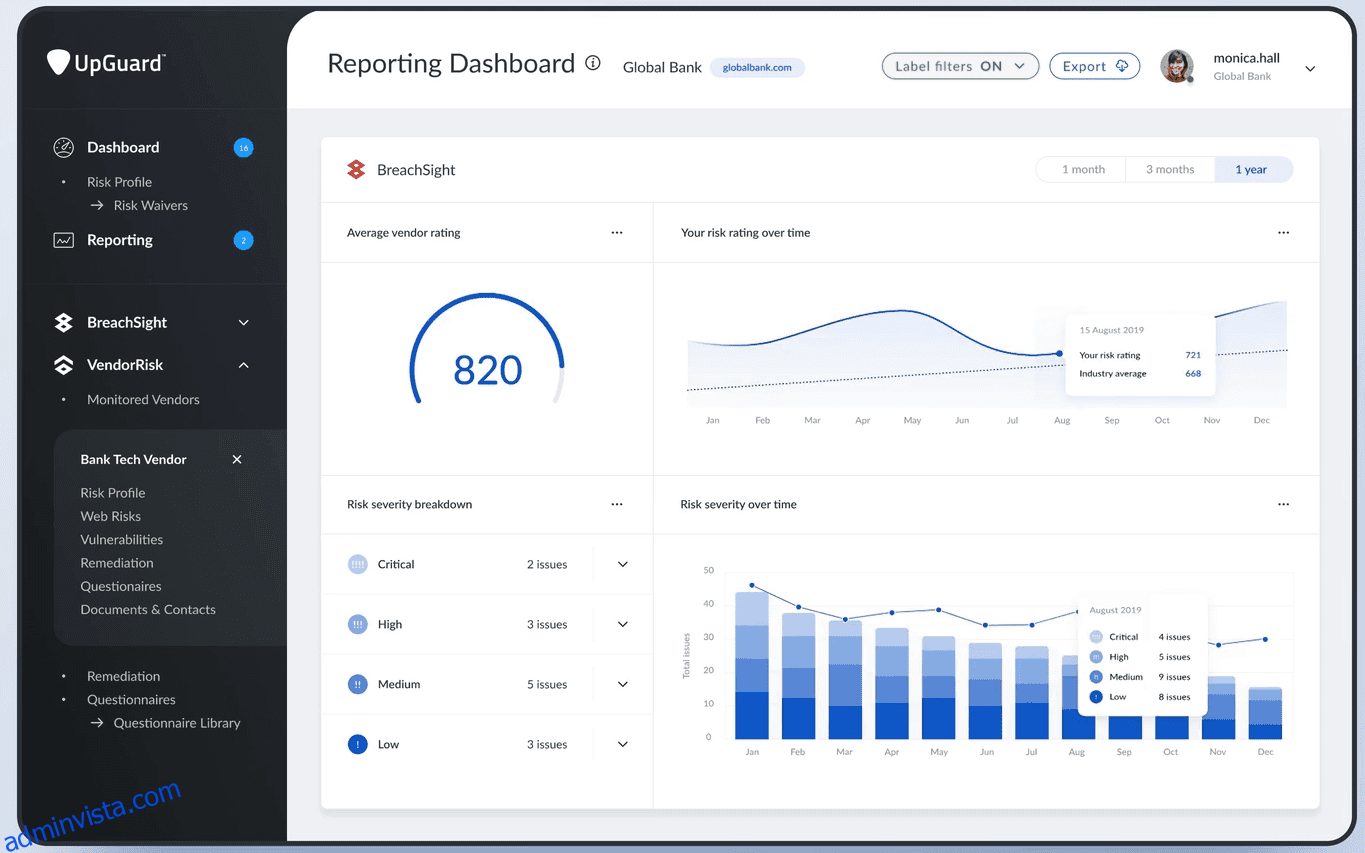

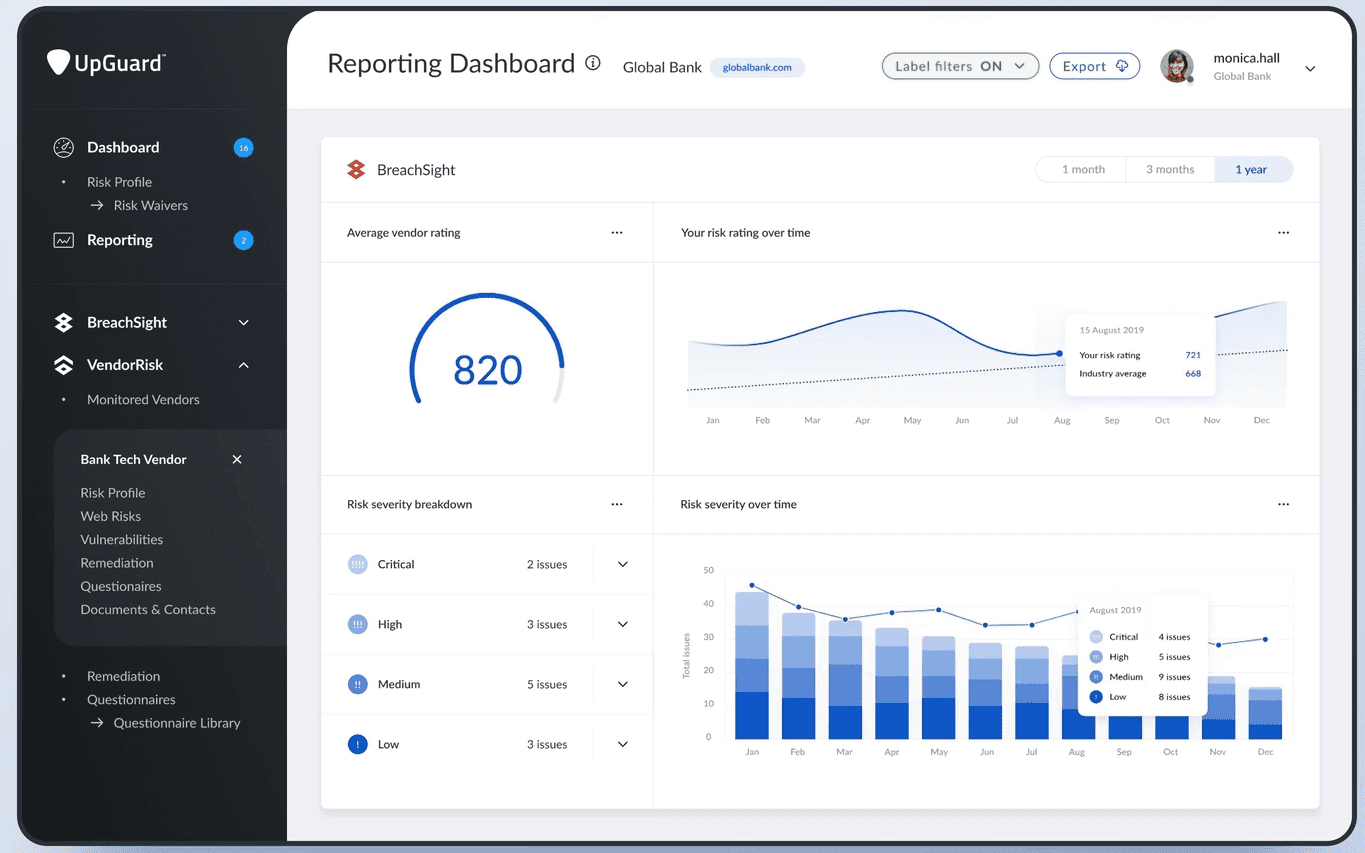

UpGuard

Plattformen som erbjuds av UpGuard utgör en allt-i-ett-programvara för riskhantering och tredjeparts attackyta. Den består av tre delar:

- UpGuard Vendor Risk: Riskhantering från tredje part utformad för att kontinuerligt övervaka teknikleverantörer, automatisera säkerhetsfrågeformulär och minska risker från tredje och fjärde part.

- UpGuard BreachSight: Attackythantering som förhindrar dataintrång, avslöjar läckta referenser och skyddar kunddata.

- UpGuard CyberResearch: Hanterade säkerhetstjänster för att utöka skyddet mot tredje parts risker. UpGuard-analytiker går samman för att övervaka din organisation och dina leverantörer och upptäcka potentiella dataläckor.

UpGuard erbjuder en gratis cybersäkerhetsrapport för att visa verktygets kapacitet. Med denna kostnadsfria rapport kan du upptäcka viktiga risker på din webbplats, ditt e-postsystem eller ditt nätverk. Rapporten ger omedelbara insikter som låter dig vidta omedelbara åtgärder på hundratals riskfaktorer, inklusive SSL, öppna portar, DNS-hälsa och vanliga sårbarheter.

Efter att ha bevisat användbarheten av tjänsten med den kostnadsfria rapporten kan du köpa tjänsten med olika prissättningsalternativ för att passa storleken på ditt företag eller nätverk.

Det grundläggande alternativet för småföretag låter dig ta dina första steg i attackytehantering, sedan kan du skala upp för att lägga till funktioner om du behöver dem.

Reflektera

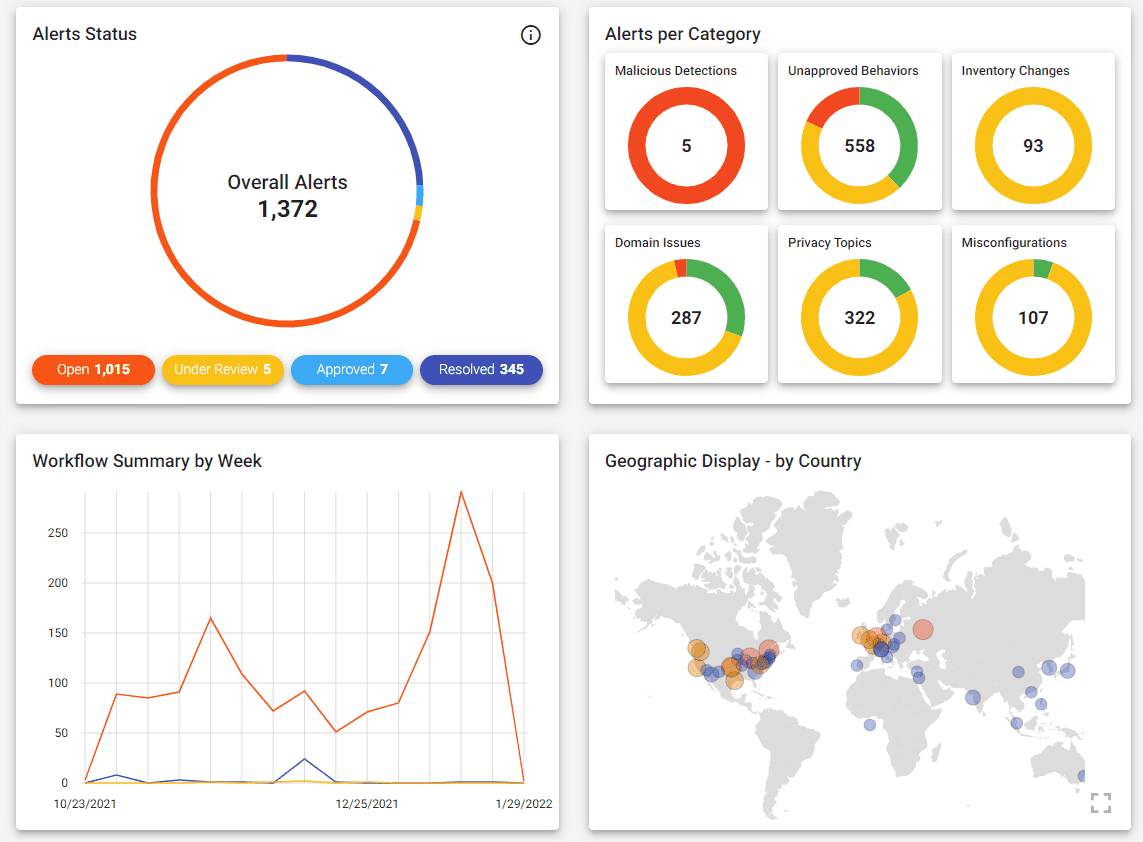

Reflectiz ger företag en fullständig överblick över sina riskytor och hjälper dem att minska riskerna som uppstår från den ökande användningen av verktyg med öppen källkod och tredjepartsapplikationer.

Reflectiz-applikationen har ingen effekt, vilket innebär att den inte kräver någon installation och körs på distans, vilket undviker att kompromissa med IT-resurser och tillgång till känslig företagsinformation.

Reflectiz strategi är baserad på en innovativ sandlåda där första-, tredje- och fjärdepartsapplikationer skannas för att upptäcka alla sårbarheter genom proprietär beteendeanalys.

Det ger sedan synlighet till resultaten av analysen genom en enda instrumentpanel. Slutligen prioriterar den riskerna, åtgärdar dem sedan och åtgärdar eventuella efterlevnadsproblem.

Effektiviteten i Reflectiz analys av företagets online-ekosystem ökar kontinuerligt, tack vare regelbunden internetskanning för att hålla dess stora databas med hot uppdaterad.

På så sätt ger lösningen sina kunder ett högt värde från dag ett, oavsett storleken på företaget, eftersom den stödjer små team, medelstora organisationer och även stora globala företag.

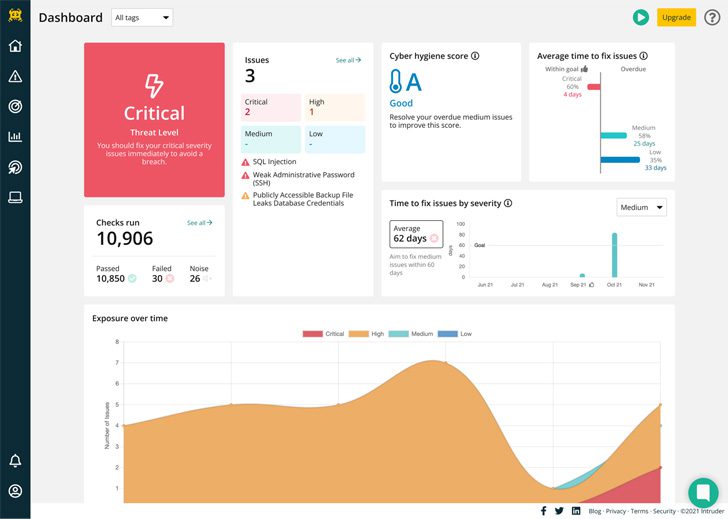

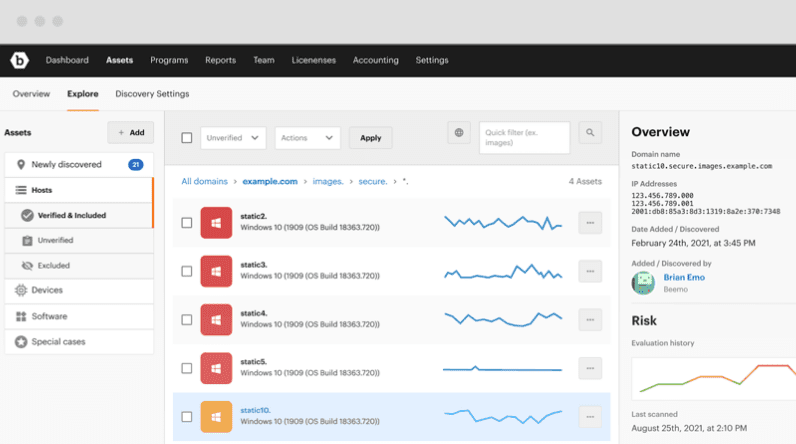

Inkräktare

Med Intruder kan du upptäcka alla delar av din IT-infrastruktur som är utsatta för Internet, vilket ger dig större synlighet av ditt företags attackyta och större kontroll genom att du kan begränsa det som inte ska exponeras.

Intruder erbjuder ett enkelt sökverktyg för öppna portar och tjänster, med adaptiva filter som identifierar de teknologier som en angripare kan komma åt.

Eftersom attackytan på ett nätverk inte är något som förblir statiskt över tid, erbjuder Intruder också ständiga övervakningsmöjligheter för att övervaka eventuella förändringar i din IT-miljö.

Du kan till exempel få en rapport om alla portar eller tjänster som nyligen har öppnats. Verktyget håller dig också informerad genom varningar om implementeringar som du kanske inte var medveten om.

För företag med mycket stora nätverk erbjuder Intruder den unika Smart Recon-funktionen, som automatiskt avgör vilka av tillgångarna i ditt nätverk som är aktiva. Detta begränsar skanningsoperationer till endast aktiva mål, vilket minskar avgiften så att du inte behöver betala för inaktiva system.

Till attackytans hanteringsuppgifter lägger Intruder till SSL- och TLS-certifikatets utgångskontroll. Tack vare denna funktion kommer du att meddelas när dina certifikat är på väg att löpa ut, vilket bibehåller säkerheten och undviker driftstopp för dina tjänster eller webbplatser.

InsightVM

Rapid7s InsightVM-plattform syftar till att ge klarhet i riskdetektering och åtgärdande. Med InsightVM kan du upptäcka risker över alla ändpunkter i ditt nätverk, din molninfrastruktur och din virtualiserade infrastruktur.

Korrekt riskprioritering, åtföljd av steg-för-steg-instruktioner för IT- och DevOps-avdelningar, ger en mer effektiv och effektiv åtgärdsprocedur.

Med InsightVM kan du se riskerna i din IT-infrastruktur i realtid, med en blick, i verktygets instrumentpanel. Den instrumentpanelen låter dig också mäta och rapportera framsteg mot målen för din riskreducerande handlingsplan.

InsightVM kan integreras med mer än 40 ledande teknologier, från SIEM:er och brandväggar till biljettspårningssystem, för att skapa mervärde genom att dela sårbarhetsinformation med dem via ett RESTful API.

InsightVM-lösningen samlar in information från slutpunkter med hjälp av en lätt, universell agent – samma som används med andra Rapid7-lösningar, såsom InsightIDR och InsightOps. En enda distribution är tillräcklig för att få information i realtid om nätverksrisker och slutpunktsanvändare.

Upptäck ytövervakning

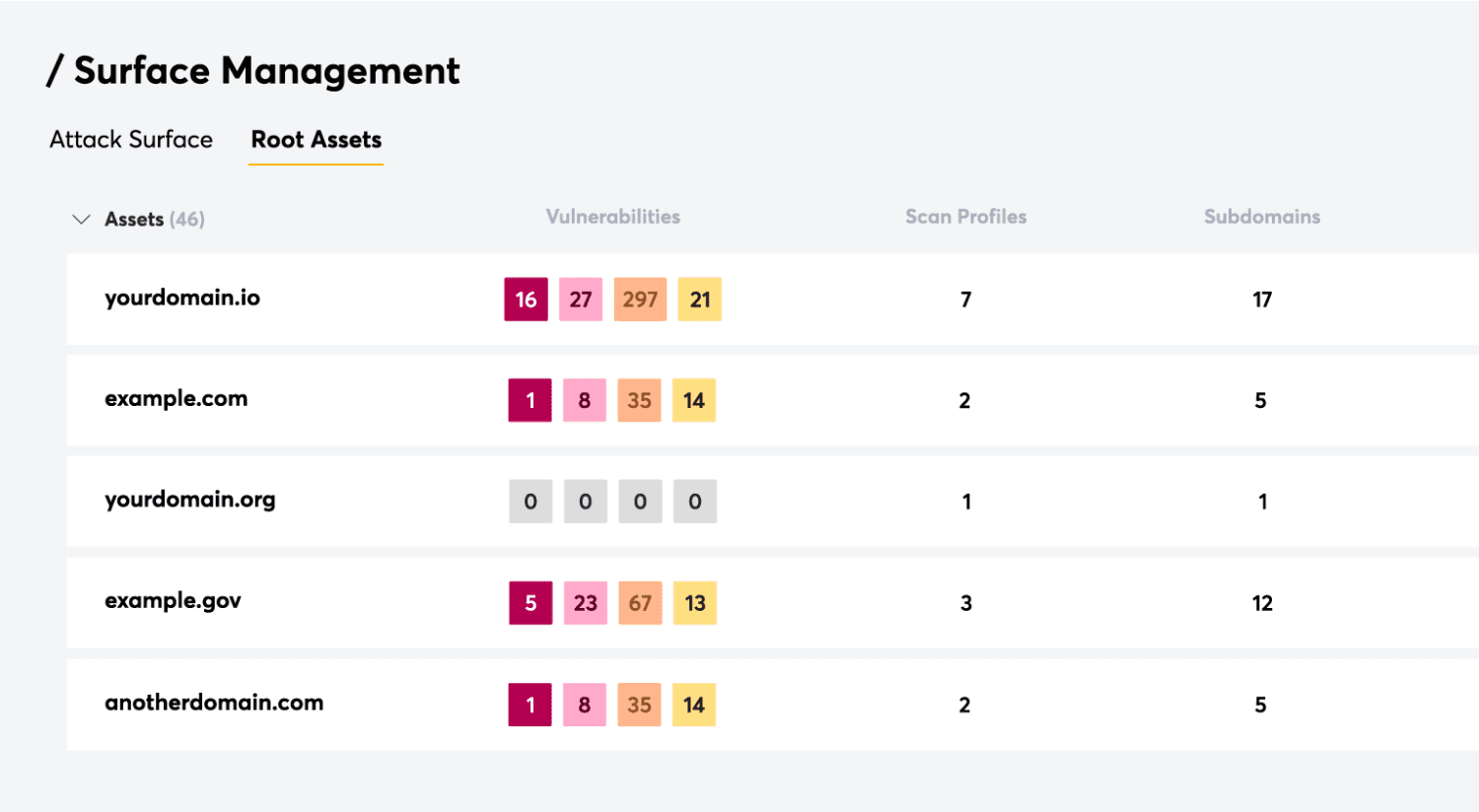

Detectifys lösning för ytövervakning övervakar allt du exponerar för webben i din IT-infrastruktur, upprätthåller säkerheten för dina applikationsunderdomäner och upptäcker exponerade filer, konfigurationsfel och sårbarheter.

En av Detectify Surface Monitorings styrkor är att det är lätt att komma igång, eftersom du helt enkelt lägger till din domän och verktyget omedelbart börjar övervaka alla underdomäner och applikationer.

Detectify införlivar Crowdsources forskningsresultat om etiska hacking i sin lösning dagligen, så att du alltid är skyddad mot de senast upptäckta sårbarheterna. Även de papperslösa, exklusiva för Detectify.

Crowdsource är en community med över 350 etiska hackare som kontinuerligt arbetar med att införliva sina forskningsresultat i Detectify, vilket tar så lite som 15 minuter.

Förutom att spåra alla dina nätverkstillgångar och tekniker som exponeras för Internet, analyserar Detectfiy ställningen för din DNS-infrastruktur och förhindrar övertagande av underdomäner, samtidigt som den upptäcker oavsiktliga informationsläckor och avslöjande. Till exempel är API-nycklar, tokens, lösenord och andra data hårdkodade i dina appar eller vanlig text utan korrekt konfiguration.

Bugcrowd

Bugcrowd är ett hanteringsverktyg för attackytor som låter dig hitta, inventera och tilldela en risknivå till utsatta enheter, bortglömda eller skuggapplikationer och andra dolda IT-tillgångar. Bugcrowd gör sitt jobb genom att kombinera teknik och data med populär uppfinningsrikedom för att ge den mest omfattande riskbedömningen av din attackyta.

Med Bugcrowd kan du analysera skanningsresultaten och paketera dem för granskning av användare och intressenter. Tillsammans med resultatet kan du inkludera rekommendationer och saneringsplaner, vilket kan vara mycket värdefullt vid till exempel en sammanslagning eller ett förvärv. I sin tur kan upptäckter av sårbarheter överföras till lösningar för Bug Bounty eller Penetration Testing för sanering.

Bugcrowds plattform har en teknik, kallad AssetGraph, som sammanställer en rankning av tillgångar i riskzonen, baserat på ett omfattande förråd av säkerhetskunskap.

Den starkaste aspekten av Bugcrowd är just ordet ”crowd”: tack vare ett globalt nätverk av expertsäkerhetsforskare kan verktyget drastiskt minska attackytan på ditt nätverk och förutse att hackare upptäcker sårbarheter som de ännu inte har upptäckt.

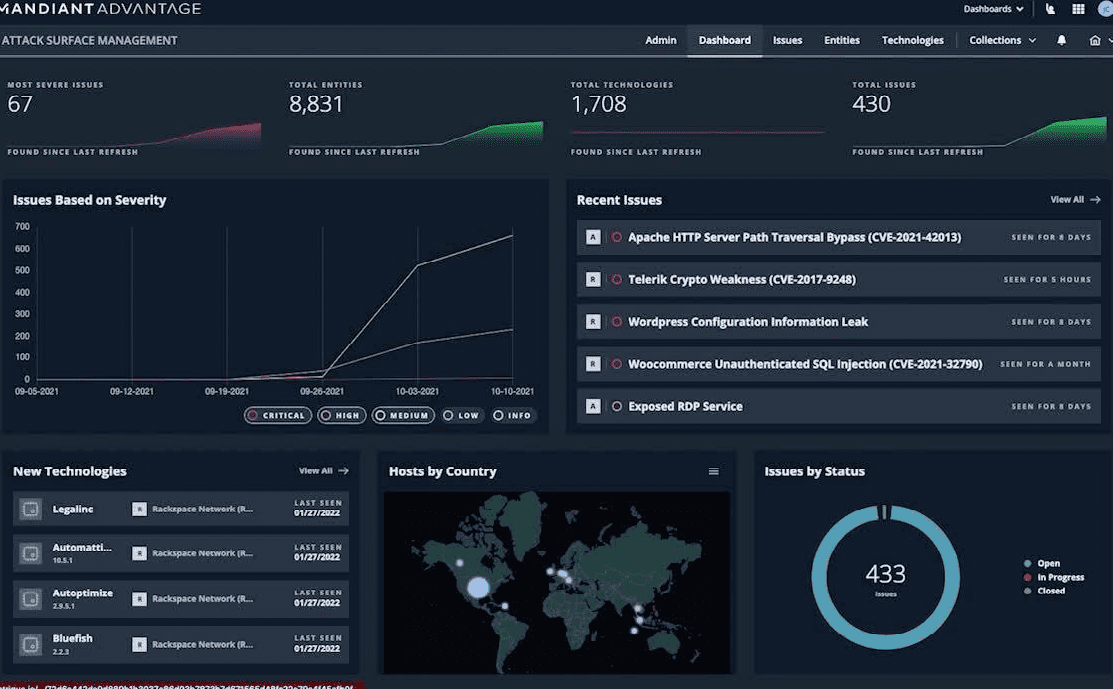

Mandiant fördel

Mandiants tillvägagångssätt är att förvandla ditt säkerhetsprogram från reaktivt till proaktivt genom att utföra grafisk kartläggning som belyser dina tillgångar och utlöser varningar om riskfyllda exponeringar.

Mandiant låter dig automatiskt applicera sin expertis och intelligens på din attackyta och berätta vad som är sårbart, vad som är exponerat och vad som är felkonfigurerat.

På det här sättet kan dina säkerhetsteam sätta ett intelligent hotdetekteringssystem på plats och reagera omedelbart för lösning och begränsning.

Mandiants proaktivitet bevisas av realtidsövervakning, med stöd av varningar som informerar dig när din tillgångssituation förändras så att ingen förändring i din tillgångsexponering går obemärkt förbi och du ligger flera steg före hoten.

Med Mandiant kan du helt omfamna molnteknik och driva ditt företags digitala transformation framåt utan risk.

Mandiants IT-tillgångskartläggning ger dig fullständig insyn i din IT-infrastruktur, så att du kan upptäcka resurser exponerade i molnet genom mer än 250 integrationer. Det låter dig identifiera relationer med partners och tredje parter och undersöka sammansättningen av exponerade teknologier, tillgångar och konfigurationer.

Värdet av förväntan

När man analyserar kostnaderna för ASM-verktyg är det viktigt att inte bara titta på deras absoluta priser utan också att överväga de besparingar de ger genom att förenkla uppgiften att upptäcka och minska hot. Det viktigaste med dessa verktyg är att de täcker hela din IT-miljö, inklusive lokala resurser, fjärr-, moln-, container- och virtuella maskinresurser så att ingen av dina tillgångar faller från din radar.

Tro dock inte att ett ASM-verktyg är en silverkula som på egen hand kommer att få någon risk att försvinna. Det verkliga värdet av dessa verktyg är att de gör det möjligt för dig att proaktivt hantera sårbarheter och spåra och få mätvärden som optimerar saneringsarbetet.