Att använda ett Linux-baserat operativsystem för att dölja din identitet på internet är ganska enkelt, och du kan göra allt utan att betala för en VPN-tjänst som de som finns idag.

Kali Linux-distributioner används för att testa säkerheten för WiFi-nätverk, webbplatser och servrar, bland annat. Operativsystem som Debian och Ubuntu används också ofta för dessa ändamål.

ProxyChains och Tor kan användas för att koppla ihop många proxyservrar och ge anonymitet, vilket gör det mer utmanande att spåra din faktiska IP-adress. Som ett resultat döljer ProxyChains din äkta IP-adress genom att använda många proxyservrar. Kom ihåg att ju fler proxyservrar du använder, desto långsammare blir din internetanslutning.

Innehållsförteckning

Vad är ProxyChains?

Proxychains är ett UNIX-program som låter oss maskera vår IP-adress genom att omdirigera nätverkstrafik. Den dirigerar vår TCP-trafik genom en mängd olika proxyservrar, inklusive TOR, STRUMPORoch HTTP.

- TCP-spaningsverktyg som Nmap är kompatibla.

- Tillåter att alla TCP-anslutningar vidarebefordras till internet via en serie konfigurerbara proxyservrar.

- Tor-nätverket används som standard.

- Inom en lista är det möjligt att blanda och matcha olika proxytyper.

- Proxykedjor kan också användas för att undvika brandväggar, IDS och IPS-detektering.

Proxy-kedja är enkel och kan utföras av vem som helst, vilket visas i den här artikeln.

Den här guiden visar dig hur du ställer in Tor och Proxychains i Linux för anonymitet.

Installera Tor & Proxychains i Linux

Uppdatera först Linux-systemet med patchar och de senaste applikationerna. För detta öppnar vi en terminal och skriver:

$ sudo apt update && sudo apt upgrade

Kontrollera sedan om Tor och Proxychains är förinstallerade eller inte genom att helt enkelt skriva dessa kommandon separat:

$ proxychains $ tor

Om de inte var installerade, skriv följande kommando i terminalen:

$ sudo apt install proxychains tor -y

Observera att vi inte installerar Tor-webbläsaren. Vi installerar tor-tjänsten som är en tjänst som körs lokalt på din virtuella maskin eller på ditt operativsystem och som faktiskt är bunden till en viss port på local-host. I vårt fall kommer det att vara 9050 och det är standard med tor-tjänsten.

För att kontrollera statusen för Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

För att starta tor-tjänsten:

$ service tor start

För att stoppa tor-tjänsten:

$ service tor stop

Konfigurera ProxyChains

Leta först upp katalogen för ProxyChains genom att använda det här kommandot:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Detta är vår konfigurationsfil.

/etc/proxychains4.conf

Baserat på ovanstående resultat kan vi märka att ProxyChain-konfigurationsfilen finns i /etc/.

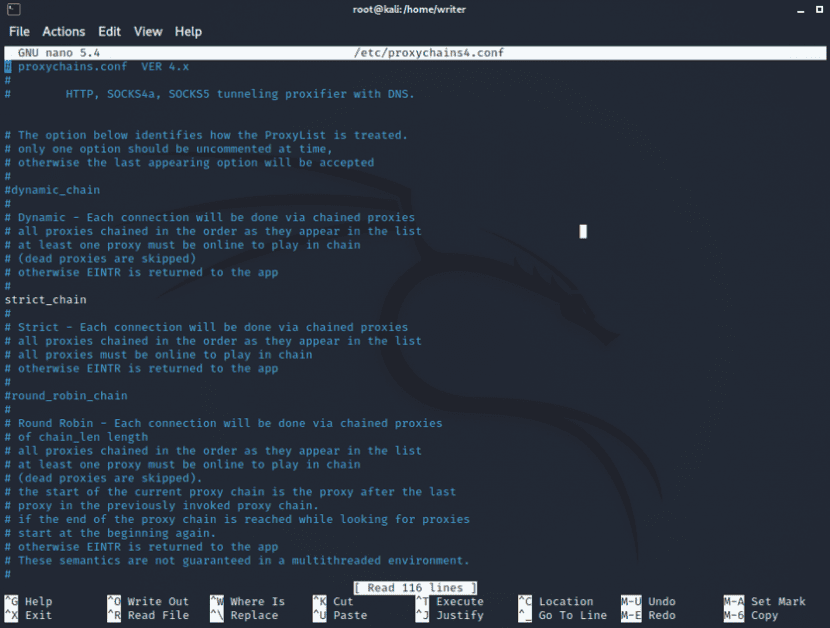

Vi måste göra några justeringar av ProxyChains konfigurationsfiler. Öppna konfigurationsfilen i din favorittextredigerare som leafpad, vim eller nano.

Här använder jag nano editor.

nano /etc/proxychains.conf

Konfigurationsfilen öppnas. Nu måste du kommentera och kommentera några rader för att ställa in proxykedjorna.

Du kommer att märka ”#” i konfigurationen, som står för bash language comments. Du kan scrolla ner och göra justeringarna med hjälp av piltangenterna.

#1. Dynamisk kedja bör tas bort från kommentaren. Allt du behöver göra är att ta bort ett # framför dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Lägg kommentaren framför random_chain och strict_chain. Lägg bara till # framför dessa.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Max gånger den inkluderar proxy-DNS-avkommentaren, dubbelkolla att den är okommenterad. Du kommer att undvika alla DNS-läckor som kan avslöja din sanna IP-adress på detta sätt.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Lägg till socks5 127.0.0.1 9050 i proxylistan sista raden.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Här kommer socks4 proxy redan att ges. Du måste lägga till socks5-proxyn som visas ovan. Och slutligen, spara konfigurationsfilen och avsluta terminalen.

Användning av ProxyChains

Först måste du starta Tor-tjänsten för att kunna använda ProxyChains.

┌──(root💀kali)-[/home/writer] └─# service tor start

Efter att tor-tjänsten har startat kan du använda ProxyChains för att surfa och för anonym skanning och uppräkning. Du kan också använda Nmap- eller sqlmap-verktyget med ProxyChain för att skanna och söka utnyttjar anonymt. Det är bra, eller hur?

För att använda ProxyChains, skriv helt enkelt kommandot ProxyChains i en terminal, följt av namnet på appen du vill använda. Formatet är som följer:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Så här använder du Nmap:

$ proxychains nmap -targetaddress

För att använda sqlmap:

$ proxychains python sqlmap -u target

Du kan också testa för exploits anonymt som

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Bokstavligen kan varje TCP-spaningsverktyg användas med ProxyChains.

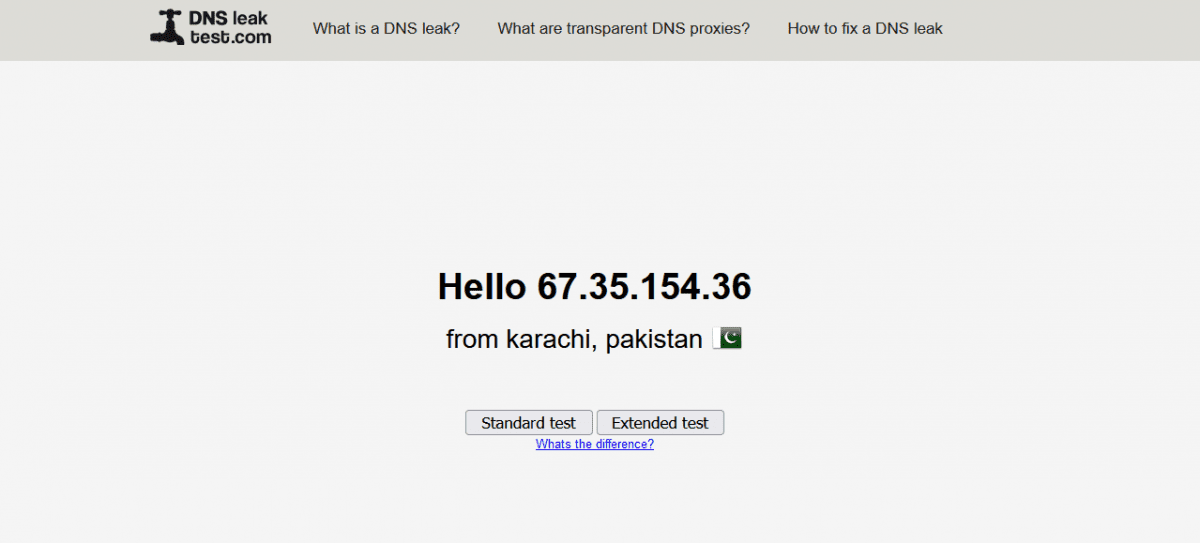

För den slutliga bekräftelsen på att ProxyChains fungerar korrekt eller inte, gå bara till dnsleaktest.com och kontrollera din IP-adress och DNS-läckor.

Efter att ha kört ProxyChains kommer du att märka att Firefox har laddats med ett annat språk. Låt oss nu utföra ett DNS-läckagetest genom att använda ett kommando:

$ proxychains firefox dnsleaktest.com

Som du kan se har min plats flyttats från INDIEN till PAKISTAN, och den goda nyheten är att ProxyChains kontinuerligt ändrar min IP-adress på ett dynamiskt sätt, vilket säkerställer att min anonymitet bibehålls.

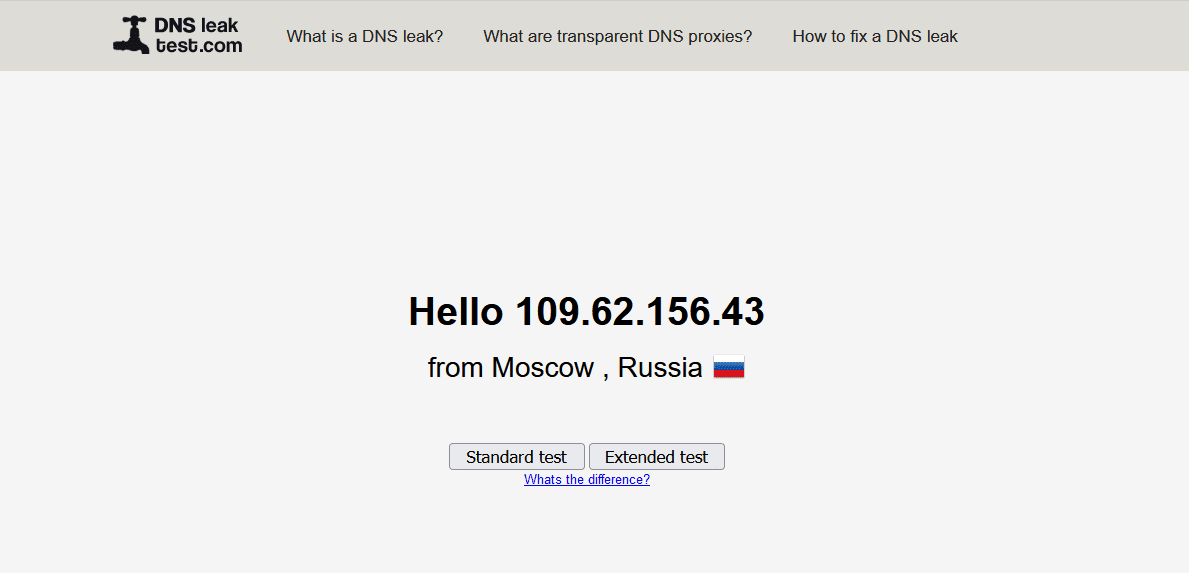

Om du vill se ett nytt resultat, stäng bara Firefox, rengör terminalen, starta om Tor-tjänsten och starta ProxyChains igen. I DNS-läckagetestet ser du en mängd olika resultat, som illustreras nedan.

Återigen kan du se att min plats har flyttats från Pakistan till Ryssland. Så här fungerar dynamiska kedjeproxyer. Det ökar chanserna för mer anonymitet vid hackning.

Slutsats 👨💻

Vi lärde oss hur vi förblir anonyma på internet och skyddar vår onlineintegritet medan vi testar. ProxyChains kan också användas tillsammans med säkerhetsverktyg som Nmap och Burpsuite, och de används ofta för att undvika IDS, IPS och brandväggsdetektering.

Alternativt, om du letar efter en snabb och enkel installationslösning kan du överväga att använda ett VPN som anonymiserar trafiken direkt.