De ökande riskerna för cyberattacker nödvändiggör robusta metoder för molnlagring och implementering av data.

Molntjänster är ett väletablerat koncept som använder fjärrservrar för att erbjuda tillgång till datorkraft, såsom applikationer, servrar och datalagring, vid behov. Denna flexibilitet att få tillgång till resurser från avlägsna platser har lett till en kraftig ökning av användningen av molntjänster.

Statistik visar att marknaden för molnapplikationer förväntas växa från 100 miljarder dollar år 2018 till hela 168,6 miljarder dollar år 2025.

Den ökade användningen av molntjänster har dock också lett till en ökning av molnsäkerhetsattacker. Hela 45 % av dataintrången är molnbaserade, vilket gör molnsäkerhet till en stor angelägenhet för företag av alla storlekar och branscher.

Därför har behovet av nya och moderna säkerhetsstrategier gett upphov till Cloud Native Security. Detta koncept avser säkerhetsåtgärder för att skydda molnbaserad data, applikationer och infrastruktur.

Den här artikeln kommer att gå djupare in på att förstå Cloud Native Security – vad det innebär, viktiga principer, bästa metoder, sårbarheter och mycket mer. Läs vidare om du vill lära dig mer om detta viktiga område!

Vad är Cloud Native Security?

Cloud Native Security är en metod för att säkra molnbaserade applikationer, plattformar och infrastruktur med hjälp av en leveransmodell för molntjänster.

Dess huvudsakliga fokus är att utnyttja molnets unika egenskaper, såsom skalbarhet, automatisering och smidighet.

Säkerhet byggs in från början av utvecklingsprocessen till produktion, vilket säkerställer flera säkerhetslager och kontinuerlig övervakning för att upptäcka nya sårbarheter.

Den moderna Cloud Native-arkitekturen använder avancerad infrastruktur och mjukvaruteknik för att möjliggöra för företag att distribuera sina applikationer samtidigt och säkert, med fokus på den molnbaserade infrastrukturen.

Hur fungerar Cloud Native Security?

Cloud Native handlar om att återskapa, förnya och transformera hur företag bedriver mjukvaruutveckling.

Medan det blir allt mer populärt att flytta säkerheten till vänster i mjukvaruutvecklingen, är det betydligt effektivare att ha säkerhet vid varje kontrollpunkt och att integrera säkerhet genom hela Software Development Life Cycle (SDLC).

Källa: snyk.io

Denna metod prioriterar säkerhet i det tidigaste SDLC-stadiet – vilket gör det enklare att åtgärda sårbarheter och förhindra problem.

Cloud Native Security tillämpar samma princip och löser säkerhetsproblem genom att åtgärda sårbarheter i tid.

Här är några effektiva sätt som Cloud Native Security fungerar:

- Automatiserad implementering av säkerhetskontroller: Cloud Native Security använder automatisering för att implementera säkerhetskontroller, som kryptering och system för detektering av intrång, för att säkerställa uppdaterad och korrekt konfiguration av säkerhetskontroller.

- Kontinuerlig integration/kontinuerlig distribution (CI/CD): CI/CD-pipelines möjliggör snabb och automatiserad implementering av säkerhetskorrigeringar och uppdateringar.

- Containerisering: Cloud Native Security använder containerisering för att säkra och isolera data och applikationer.

- Mikrotjänstarkitektur: Cloud Native Security använder en mikrotjänstarkitektur för att minska effekten av säkerhetsproblem. Om ett säkerhetsproblem uppstår i en mikrotjänst, påverkar det inte nödvändigtvis hela applikationen.

- Efterlevnad: Cloud Native Security uppfyller regulatoriska standarder och säkerhetscertifieringar, som SOC 2 och ISO 27001, vilket hjälper organisationer att följa dessa standarder.

Molntjänsternas skalbarhet och smidighet gör det möjligt för organisationer att reagera snabbt och möta de förändrade säkerhetsbehoven och kraven – vilket gör Cloud Native Security till en flexibel och effektiv lösning för molndata- och applikationssäkerhet.

Betydelsen och målen med Cloud Native Security

Cloud Native Security syftar till att skapa ett robust säkerhetsramverk för att säkerställa maximal data- och applikationssäkerhet och minska riskerna för cybersäkerhetshot.

Här är de viktigaste fördelarna med Cloud Native Security:

#1. Förbättrad övervakning och synlighet

Cloud Native Security möjliggör kontinuerliga tester genom alla CI/CD-lager, vilket gör att säkerhetsteam kan spåra och åtgärda säkerhetsproblem på system- och komponentnivå.

Med Cloud Native-applikationer kan du enkelt övervaka användnings- och användningsloggarna. Genom att säkerställa att personal och andra teammedlemmar har minsta möjliga tillgång till resurser och spåra användningsstatistik genom att skapa instrumentpaneler, blir det mycket enklare att förstå användningsmönstret.

På så sätt avvisas obehöriga användaråtkomstförsök och varningar skickas ut för att signalera sådana försök.

#2. Enkel hantering

Automatisering är en av de största skillnaderna mellan traditionell och Cloud Native Security eller applikationer.

Cloud Native Security gör resurser automatiskt tillgängliga, med funktioner för automatisk problemlösning, automatisk skalbarhet och automatiska korrigerande åtgärder – vilket gör hanteringen smidig.

Det säkerställer bättre hantering och en enkel användarupplevelse för teammedlemmarna.

#3. Förbättrad kundupplevelse

I Cloud Native-teknik skickas och distribueras applikationsuppdateringar i små omgångar som en del av en testprocess.

Användarfeedback och förslag samlas in automatiskt samtidigt för att göra de nödvändiga justeringarna.

Denna process minskar oron för efterinstallation och felsökning, vilket gör att utvecklare kan fokusera mer på applikationernas funktioner och kundernas svar på dem.

#4. Automatisk hotdetektering

Cloud Native Security-tekniken effektiviserar arbetsflöden och identifierar och tar automatiskt bort hot genom att använda maskininlärningstekniker (ML) och algoritmer.

Dess automatiserade verktyg använder datautvinning och dynamiska analysverktyg för att identifiera cybersäkerhetshot och meddela relevanta team i förväg.

Applikationerna säkras och åtgärdas i realtid med hjälp av händelsestyrd mekanisering vid dataintrång.

#5. Kontinuerlig efterlevnadssäkring

Cloud Native-applikationer möjliggör kompatibilitet med regler och föreskrifter som är relevanta för användningen av molninfrastruktur. Till exempel är lagar om platsbegränsningar och bestämmelser om datasuveränitet ansvariga för att skydda data.

Även om dessa lagar och föreskrifter skiljer sig åt mellan olika domäner och länder, säkerställer en molninfrastruktur att dessa regelverk följs som standard – vilket skapar en standard för molnsäkerhetsåtgärder.

#6. Sömlös implementering och flexibilitet

Cloud Native Security och applikationer kräver snabba implementeringar – vilket gör det enklare för säkerhetsteam att tillämpa säkerhetskorrigeringar i flera miljöer.

Detta är viktigt eftersom föråldrad programvara och applikationer kan ha kritiska säkerhetskonsekvenser; därför är det viktigt att uppdatera molninfrastrukturen med de senaste säkerhetsåtgärderna för att förebygga och bekämpa framväxande cybersäkerhetshot.

#7. Minskad utvecklingskostnad

Alla Cloud Native Technology-applikationer använder mikrotjänster, som du enkelt kan migrera mellan flera projekt.

Därför, när du behöver skapa nya applikationer, kan du använda mikrotjänsterna från det gamla projektet i det nya.

Denna process minskar utvecklingskostnaden avsevärt och tillåter utvecklare att investera mer tid i applikationerna istället för ramverket, eftersom Cloud Native-tekniken delar upp ramverket i flera tjänster.

#8. Datasäkerhet

Cloud Native-säkerhet använder kraftfulla nyckelbaserade datakrypteringsalgoritmer för att förhindra att externa användare och illvilliga hackare får tillgång till och fångar upp datafiler och data som färdas till och från molnet.

Dessutom kan du begränsa åtkomsten till känslig data till endast behöriga användare – på grund av detta flyttar organisationer som banker sin data till molnet.

#9. Nätverkssäkerhet

Cloud Native-implementeringar möjliggör förbättrad nätverkssäkerhet – tack vare säkerhetsåtgärder som kontinuerlig övervakning av nätverkstrafik för rapportering och anpassningsbara brandväggsregler.

Den loggar också användaråtkomst till och från applikationerna och nätverkstrafiken i granskningsapplikationerna.

Denna loggningsprocess av applikationens trafikflöde utvecklar en djup förståelse av applikationens användning – vilket gör det enkelt att analysera, upptäcka och förutsäga nätverkshot.

Oavsett om du vill hantera sårbarheter med lätthet och automatisera hotdetektering eller möjliggöra hög datasäkerhet till en överkomlig kostnad, är Cloud Native Security ett pålitligt alternativ för din organisations molninfrastruktur.

4 C:n för Cloud Native Security

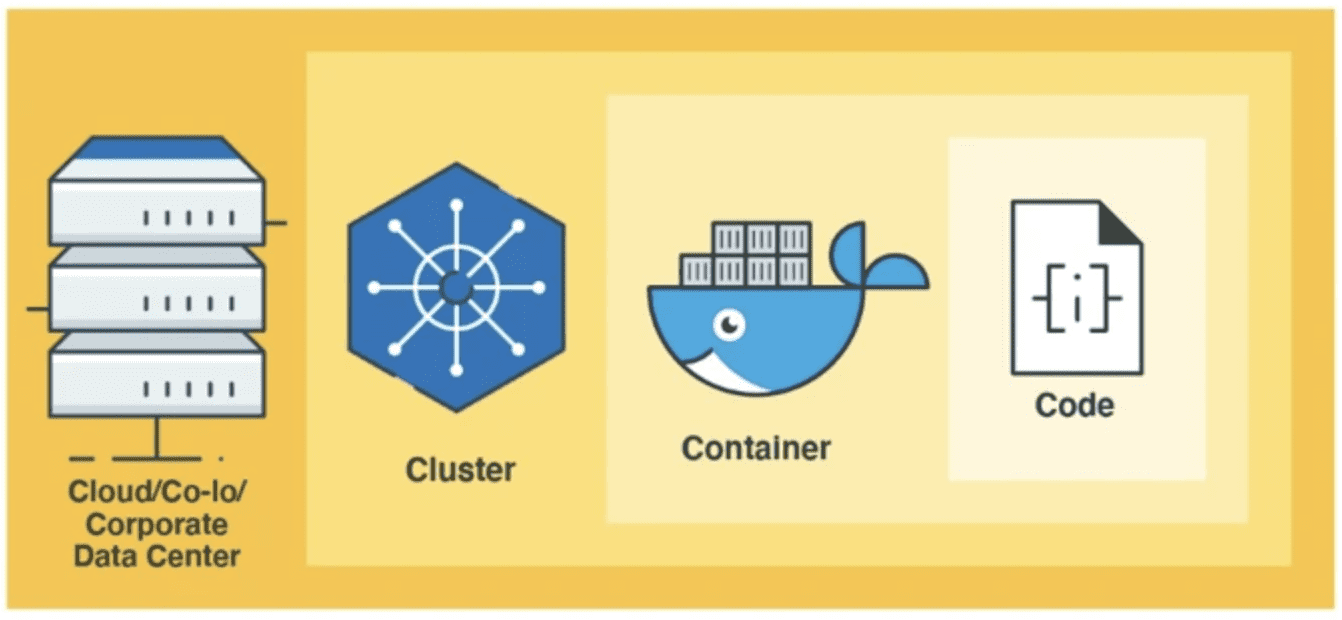

Cloud Native Security följer en skiktad säkerhetsstrategi, som anses vara den bästa designen för att säkra programvara och applikationssystem.

En typisk Cloud Native-infrastruktur består av fyra säkerhetslager: Cloud, Code, Container och Cluster.

Låt oss titta på var och en av dem och deras betydelse.

Källa: trendmicro.com

Källa: trendmicro.com

Moln

Molninfrastrukturen är grunden för alla säkerhetslager och basen för att konfigurera säkerhet för applikationerna.

Det är viktigt att aktivera applikationssäkerhet på molnnivå, eftersom det är svårt för utvecklare att konfigurera det på kodnivå. Molnleverantörerna ger tydliga rekommendationer för att köra säkra applikationsarbetsbelastningar.

Gränssnittet för molnskiktet interagerar med externa miljöer, inklusive tredjepartstillägg, användare och externa API:er. Säkerhetssårbarheter i molnskiktet skulle alltså påverka alla applikationer, tjänster och processer som finns i molnet avsevärt.

Kluster

Efter molnlagret kommer klusterlagret, där applikationer som distribueras inom molninfrastrukturen delas upp i behållare och grupperas i olika kluster.

Att skydda ett kluster innebär att säkra programvaran och applikationerna som körs inom klustren och den säkra kommunikationskonfigurationen i klustret.

Behållare

Behållarskiktet, som kommer efter kodskiktet, är den mest avgörande delen av distributionen av applikationer och programvara i Cloud Native Security-implementeringar.

Eftersom programvaran och miljön packas i behållare är det viktigt att skydda behållarna i moderna molnmiljöer.

Kod

Det sista ”C” är kodlagret. Att stärka och utveckla molnsäkerhet genom en applikations kod är en av DevSecOps bästa metoder.

Det innebär att flytta ner säkerheten till programkodnivån och prioritera programsäkerhet tidigare i utvecklingscykeln. Genom att identifiera säkerhetssårbarheter tidigare i utvecklingscykeln kan företag spara mycket tid, kostnader och ansträngning.

Cloud Native säkerhetssårbarheter

Medan Cloud Native Security syftar till att modernisera molninfrastrukturen och företagets mjukvaruarkitektur, finns det också säkerhetsimplikationer – vilket kan vara överraskande för många.

Här är de vanliga Cloud Native Security-sårbarheterna du måste tänka på innan du integrerar dem i din infrastruktur.

#1. Felkonfigurerade behållare

Nyligen meddelade NSA att felkonfigurationer är en vanlig molnsårbarhet och ett hot.

I den serverlösa Cloud Native-världen är det enkelt att starta nya webbservrar och skapa nya behållare. Men utan detaljerad säkerhet är oreglerad nätverksåtkomst möjlig – vilket lämnar molnnätverket öppet för alla.

Ofta gör programutvecklare konfigurationsändringar eller skriver konfigurationsregler och policyer som tillämpas på hela programpaketet. Som ett resultat kan felkonfigurationer i DevSecOps-processen exponera datalagringen eller skapa sårbara arbetsbelastningar.

#2. Osäkra standardinställningar

Inte alla Cloud Native-verktyg och applikationer är säkra som standard, eftersom vissa kommer med flexibla inställningar och konfigurationer. Enligt en studie från Accurics beror 48 % av Cloud Native-applikationernas säkerhetsöverträdelser på osäkra standardinställningar.

Osäkra standardinställningar uppstår när säkerhetsteamen implementerar molnbaserade system med felkonfigurerade eller otillräckliga säkerhetsinställningar, vilket leder till äventyrad eller läckt känslig data.

Därför är det viktigt att noggrant konfigurera och utvärdera säkerhetsinställningarna för det molnbaserade systemet för att förhindra obehörig åtkomst till känslig information.

#3. Läckande hemligheter

Att lagra känslig information, som krypteringsnycklar och databasuppgifter, i en applikation eller organisationens databaser kan utsätta dem för hot och säkerhetsbrister.

Under 2021 stals omkring 6 miljoner lösenord och känslig information som API-nycklar. Stulna referenser från ett företags databas kan utsätta kunder och slutanvändare för risk – vilket kan leda till enorma straff.

Läckta hemligheter och data kan leda till allvarliga konsekvenser som stöld, serviceavbrott och obehörig systemåtkomst. Därför är det viktigt att skydda och hantera känslig data på rätt sätt genom kryptering, säkra lagringssystem och åtkomstkontroller, som Multi-Factor Authentication (MFA), för att förhindra risken för otillräcklig åtkomst.

#4. Sårbarheter i mjukvaruförsörjningskedjan

Precis som det finns en försörjningskedja för traditionella produkter, så finns det en för mjukvaruprodukter.

Många distributionsmodeller och ramverk från tredje part möjliggör utformning och leverans av kod till produktionsteamet. Risken med att använda tredjeparts- och molnbaserade applikationer ger dock upphov till sårbarheter i mjukvaruförsörjningskedjan.

Detta inträffar när komponenterna i mjukvaruförsörjningskedjan, som bibliotek eller paket, äventyras. Under 2021 nästan tredubblades sårbarheterna i mjukvaruförsörjningskedjan, inklusive sårbarheter i öppen källkod.

En vaksam och proaktiv inställning till Cloud Native Security, med efterlevnad av bästa praxis, är avgörande för att minska säkerhetsrisker.

Lärresurser

Här är en lista med användbara lärresurser och böcker från Amazon för att få djupgående insikter i Cloud Native Security och tips för att integrera det i dina system.

#1. Cloud Native Security Cookbook: Recept for a Secure Cloud (1st Edition)

Denna Cloud Native Security Cookbook av Josh Armitage, publicerad 2022, ger inblick i hur du kan använda Azure, AWS och GCP för att förbättra säkerheten i dina Cloud Native-system.

Författaren delar med sig av sin erfarenhet av de avvägningar som utvecklare och säkerhetspersonal behöver göra med olika molnleverantörer och hur de kan implementera befintliga lösningar för att designa mer robusta lösningar.

#2. Cloud Native Security (första utgåvan)

Denna omfattande guide till Cloud Native Security av Chris Binnie ger en detaljerad studie om att minimera attackytan och minska cybersäkerhetsriskerna för att skydda Cloud Native-infrastrukturen.

Detta är den bästa boken om du vill ha djupgående kunskap om att förstärka och härda din Cloud Native-egendom.

#3. Kubernetes Security and Observability: A Holistic Approach to Securing Containers and Cloud Native Applications (1st Edition)

Den här boken av Brendan Creane och Amit Gupta fokuserar på de viktigaste övervaknings- och säkerhetsrutinerna, så att du kan utnyttja kraften i Cloud Native-applikationer.

Så om du vill lära dig arkitekturen bakom Kubernetes säkerhet för hybrid- och multicloud-miljöer, bör du skaffa den här guiden.

#4. Practical Cloud Native Security with Falco: Risk and Threat Detection for Containers, Kubernetes och Cloud (1st Edition)

Denna guide av Loris Degioanni introducerar läsarna till konceptet Falco, en öppen källkodsstandard för kontinuerlig hot- och riskdetektering över Kubernetes, moln och behållare.

Du kan lära dig allt om Falco, från dess implementering till att skriva dina egna säkerhetsregler för att påskynda upptäckten av hot i din molninfrastruktur.

#5. Native Cloud Security En komplett guide – 2019 års utgåva

Om du behöver svar på dina specifika frågor om Cloud Native Security är den här boken för dig.

Författaren Gerardus Blokdyk tillhandahåller alla viktiga verktyg du behöver för en djupgående självutvärdering av Cloud Native Security, så att du kan identifiera förbättringsområden inom din Cloud Native Security Infrastructure.

Slutsats: Cloud Native Security är framtiden

Gartner förutspår att över hälften av IT-företagens utgifter kommer att flyttas från den traditionella IT-infrastrukturen till det offentliga molnet 2025 – en ökning från 41 % 2022.

Men av alla de fördelar som dessa IT-företag får från molninfrastruktur är säkerhet fortfarande en av de stora utmaningarna de står inför – främst på grund av personalfel, felkonfigurationer och inneboende arkitektoniska sårbarheter.

Så, se till att du förstår vikten, målen, fördelarna och bästa praxis för Cloud Native Security genom denna artikel och de referenser som nämns, för att möjliggöra en skalbar och smidig Cloud Native-applikationsinfrastruktur för din organisation.

Kolla sedan in den bästa programvaran för hantering av sårbarheter.