Sårbarheter och skydd mot BitLocker

BitLocker, krypteringstekniken som är inbyggd i Windows, har nyligen uppmärksammats på grund av potentiella säkerhetsbrister. En demonstration visade hur en angripare kunde extrahera krypteringsnycklar genom att fysiskt ta bort en dators TPM-chip, och det har också framkommit att många SSD-enheter (Solid State Drive) inte fungerar korrekt med BitLocker. Den här artikeln ger en översikt över dessa sårbarheter och hur du kan skydda dig mot dem.

Det är viktigt att komma ihåg att alla dessa angrepp kräver fysisk tillgång till din dator. Krypterings syfte är att förhindra obehörig åtkomst till dina filer om din bärbara dator blir stulen eller om någon obehörigt försöker komma åt din stationära dator.

BitLocker är inte tillgängligt i Windows Home

Även om de flesta moderna operativsystem för konsumenter har kryptering som standard, så ingår BitLocker inte i alla Windows 10-versioner. Medan Mac-datorer, Chromebooks, iPads, iPhones och många Linux-distributioner erbjuder kryptering som standard, så saknas BitLocker i Windows 10 Home. Det förekommer ibland liknande krypteringsteknik, kallad ”enhetskryptering” eller ”BitLocker-enhetskryptering”, men dessa är ofta mer begränsade än full BitLocker.

Sårbarhet: Om din Windows Home-dator inte är krypterad, kan en angripare enkelt komma åt dina filer genom att ta bort hårddisken eller starta ett annat operativsystem på din dator.

Lösning: Uppgradera till Windows 10 Professional för en kostnad och aktivera BitLocker, eller använd ett alternativt krypteringsprogram som VeraCrypt, som är gratis och en uppföljare till TrueCrypt.

BitLocker kan ladda upp din nyckel till Microsoft

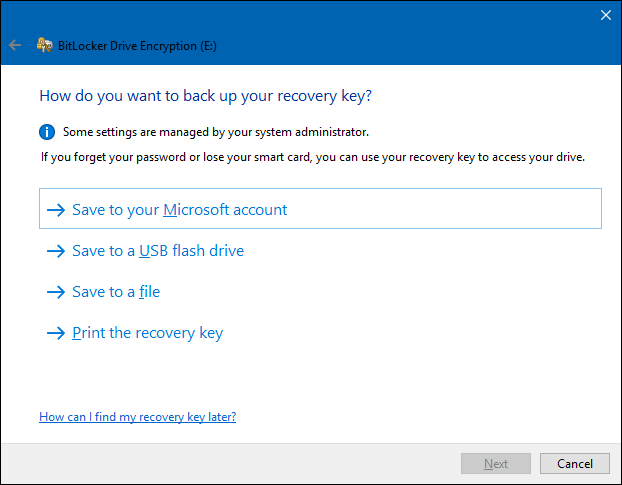

Många Windows 10-datorer levereras med ”enhetskryptering”. Om din dator stöder detta, krypteras den automatiskt efter att du loggat in med ditt Microsoft-konto (eller ett företagskonto i en domän). Din återställningsnyckel laddas automatiskt upp till Microsofts servrar (eller din organisations servrar i en domän).

Fördelar: Detta skyddar dina filer om du glömmer ditt lösenord till Microsoft-kontot, eftersom du kan använda kontoåterställning för att få tillgång till krypteringsnyckeln.

Sårbarhet: Detta innebär dock att Microsoft kan tvingas lämna ut din krypteringsnyckel till myndigheter. Ännu värre, en angripare skulle potentiellt kunna missbruka återställningsprocessen för Microsoft-konton för att komma åt din krypteringsnyckel. Med fysisk tillgång till din dator eller dess hårddisk, kan de sedan använda denna nyckel för att dekryptera dina filer.

Lösning: Uppgradera till Windows 10 Professional, aktivera BitLocker via kontrollpanelen, och välj att inte ladda upp återställningsnyckeln till Microsofts servrar.

Vissa SSD-enheter har undermålig kryptering

Vissa SSD-enheter annonserar stöd för ”hårdvarukryptering”. Om du använder en sådan enhet och aktiverar BitLocker, förlitar sig Windows på att din enhet sköter krypteringen, eftersom det borde vara snabbare än mjukvarubaserad kryptering. Problemet är att många SSD-enheter inte implementerar detta korrekt. Till exempel kan enheten använda ett tomt lösenord som standard. Då tror Windows att BitLocker är aktiverat, men i själva verket skyddas inte datan ordentligt. BitLocker borde inte förlita sig på SSD-enheter på detta sätt. Detta problem är främst relevant för Windows 10, inte Windows 7.

Sårbarhet: BitLocker kan vara inaktiverad bakom kulisserna, och din SSD kan misslyckas med att kryptera data säkert. En angripare kan potentiellt kringgå den undermåliga krypteringen på din SSD och komma åt dina filer.

Lösning: Ändra inställningen ”Konfigurera användning av hårdvarubaserad kryptering för fasta dataenheter” i Windows gruppolicy till ”Inaktiverad”. Du måste avkryptera och omkryptera enheten för att ändringen ska gälla. BitLocker kommer sedan att utföra krypteringen i programvara, inte i hårdvara.

TPM-chip kan manipuleras

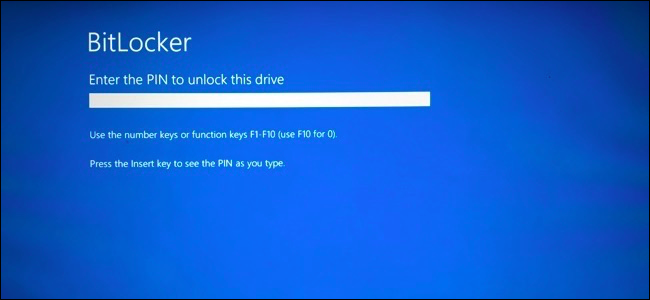

BitLocker lagrar vanligtvis krypteringsnyckeln i datorns TPM-modul (Trusted Platform Module), en särskild hårdvarukomponent som ska vara manipuleringssäker. En säkerhetsforskare har dock visat hur en angripare kan använda ett FPGA-kort och öppen källkod för att extrahera nyckeln från TPM. Detta skulle förstöra hårdvaran, men ge angriparen tillgång till nyckeln.

Sårbarhet: Om en angripare får tag i din dator kan de fysiskt extrahera nyckeln från TPM och kringgå krypteringen.

Lösning: Konfigurera BitLocker att kräva en PIN-kod före start i gruppolicyn. Alternativet ”Kräv start-PIN med TPM” kommer tvinga Windows att använda en PIN-kod för att låsa upp TPM vid start. Detta lägger till ett extra skydd, då en angripare inte kan extrahera nyckeln utan att känna till PIN-koden. TPM har även skydd mot brute-force attacker, så en angripare kan inte enkelt gissa koden.

Sovande datorer är sårbara

Microsoft rekommenderar att inaktivera viloläge för maximal säkerhet med BitLocker. Även om BitLocker kan kräva en PIN-kod när datorn vaknar från viloläge, förblir krypteringsnyckeln lagrad i RAM medan datorn sover.

Sårbarhet: En angripare kan väcka datorn och logga in, eventuellt med en PIN-kod. Med fysisk tillgång kan de även använda direkt minnesåtkomst (DMA) för att fånga innehållet i RAM och därmed krypteringsnyckeln. De kan också använda en kallstartsattack, vilket innebär att starta om datorn och läsa av nycklarna från RAM-minnet innan de försvinner. Detta kan innefatta att använda kyla för att sakta ner processen.

Lösning: Stäng av datorn istället för att låta den vila. Använd en PIN-kod vid uppstart för extra säkerhet. BitLocker kommer även att kräva PIN-kod vid återgång från viloläge om den är inställd så vid uppstart. Du kan också ”inaktivera nya DMA-enheter när den här datorn är låst” via en grupppolicyinställning för att få visst skydd, även om datorn är i bruk.

För mer information om hur du skyddar BitLocker, har Microsoft detaljerad dokumentation på sin hemsida.