Portscanning är en teknik som används inom datanätverk för att identifiera vilka portar som är tillgängliga på en specifik enhet. Det kan liknas vid att undersöka vilka dörrar som är öppna i ett hus.

Dessa portar fungerar som virtuella anslutningspunkter som möjliggör kommunikation mellan olika nätverkstjänster och applikationer.

En säkerhetsexpert kan använda portscanning för att kontrollera vilka ”dörrar” eller portar i ett nätverk som är åtkomliga.

Varje dator har ett antal portar, tänk på dem som grindar, som alla hanterar olika typer av kommunikation.

Vissa portar är redo att kommunicera med andra, medan andra är stängda och svarar inte.

Vid en portscanning skickas korta meddelanden till dessa portar för att se om svar returneras.

Om svar erhålls indikerar det att porten är öppen och att det finns en möjlighet att kommunicera med datorn eller nätverket via den specifika porten.

Detta kan användas för legitima syften, såsom att verifiera säkerheten i det egna nätverket, men också för potentiellt skadliga aktiviteter som att hitta svagheter för att olovligen få tillgång till ett system.

Betydelsen av portscanning

Portscanning är en viktig del av datanätverkshantering av flera anledningar:

Nätverksidentifiering

Portscanning är ett nödvändigt verktyg för nätverksadministratörer för att upptäcka enheter i sitt nätverk och de tjänster som körs på dem. Det bidrar till att skapa en korrekt inventering av enheter och deras inställningar, vilket är väsentligt för nätverkshantering.

Nätverksfelsökning

Portscanning kan underlätta felsökning av nätverksproblem, till exempel anslutningssvårigheter. Genom att granska statusen för specifika portar kan administratörer hitta felkonfigurerade tjänster eller brandväggar som kan blockera trafik.

Säkerhetsbedömning

En av de viktigaste användningarna av portscanning är vid bedömning av nätverkssäkerhet. Det används för att identifiera potentiella svagheter i nätverksenheter. Exempelvis kan en öppen port som kör en föråldrad tjänst utgöra en potentiell ingångspunkt för angripare.

Konfiguration av brandvägg

Portscanning används för att testa och säkerställa korrekta brandväggsinställningar. Nätverksadministratörer kan genom att skanna från både interna och externa perspektiv se till att brandväggarna filtrerar trafik på rätt sätt och skyddar nätverket.

Intrångsdetektering

IDS- och IPS-system använder ofta portscanningstekniker för att upptäcka skadlig aktivitet i nätverket. Om ett IDS-system upptäcker ovanligt många anslutningsförsök på specifika portar, kan det utlösa en varning.

Nätverkskartläggning

Portscanning bidrar även till att skapa nätverkskartor, vilket är grundläggande för att förstå nätverkets struktur.

Tjänsteövervakning

Portscanning används också för att övervaka tjänster och säkerställa att de fungerar korrekt. Regelbundna automatiska skanningar kan kontrollera statusen för viktiga portar och larma om eventuella problem upptäcks.

Penetrationstestning

Etiska hackare använder vanligtvis portscanning som en del av penetrationstester för att utvärdera säkerheten i ett nätverk. Det hjälper dem att upptäcka potentiella sårbarheter som skadliga angripare kan utnyttja.

Hur fungerar portscanning?

Här följer en stegvis beskrivning av hur portscanning fungerar:

#1. Välja mål

Första steget är att välja målenhet eller IP-adress som ska skannas, det kan vara en enskild enhet eller ett helt nätverk.

#2. Välja skanningsverktyg

Portscanning utförs vanligtvis med hjälp av specialiserade verktyg, så kallade portskannrar. Användaren kan konfigurera skanningsprocessen med olika inställningar.

#3. Sända sonder

Portskannern börjar med att sända en serie sonder till målet. Varje sond riktas mot en specifik port på målenheten.

Dessa sonder används för att kontrollera statusen för målportarna och är utformade för att efterlikna faktisk nätverkstrafik.

#4. Analysera svar

Målenheten bearbetar de inkommande sonderna och svarar beroende på portens tillstånd. Det finns fyra typiska svar:

Öppen: Målenheten svarar positivt på sonden om porten är öppen och en tjänst aktivt lyssnar på den. Detta visar att porten är tillgänglig.

Stängd: Om svaret är ”porten är stängd” betyder det att ingen tjänst är aktiv på den aktuella porten.

Filtrerad: Om porten är filtrerad kommer sonden inte att få något svar. Det kan bero på att en brandvägg eller andra säkerhetsåtgärder blockerar sonden.

Ofilerad: I vissa fall kan sonden inte få ett svar som tydligt visar om porten är öppen eller stängd.

#5. Registrera resultat

Portskannern registrerar svaren som tas emot från målenheten för varje port. Den håller koll på vilka portar som är öppna, stängda eller filtrerade.

#6. Skapa en rapport

Efter att ha skannat alla angivna portar sammanställer verktyget resultaten i en rapport som ger detaljerad information om öppna portar och deras associerade tjänster. Denna information kan användas för vidare analys.

#7. Tolka resultatet

Det sista steget är att analysera resultaten av portscanningen för att bedöma säkerhetsläget hos målenheten. Detta kan påvisa potentiella sårbarheter och felkonfigurationer som kräver åtgärd.

Typer av portscanning

Här är några vanliga portscanningstekniker:

#1. TCP Connect Scan

Detta är den mest grundläggande formen av portscanning. Den försöker etablera en komplett TCP-anslutning med varje port för att avgöra om den är öppen eller stängd.

Om en anslutning etableras anses porten vara öppen. Denna skanning är relativt lätt att upptäcka.

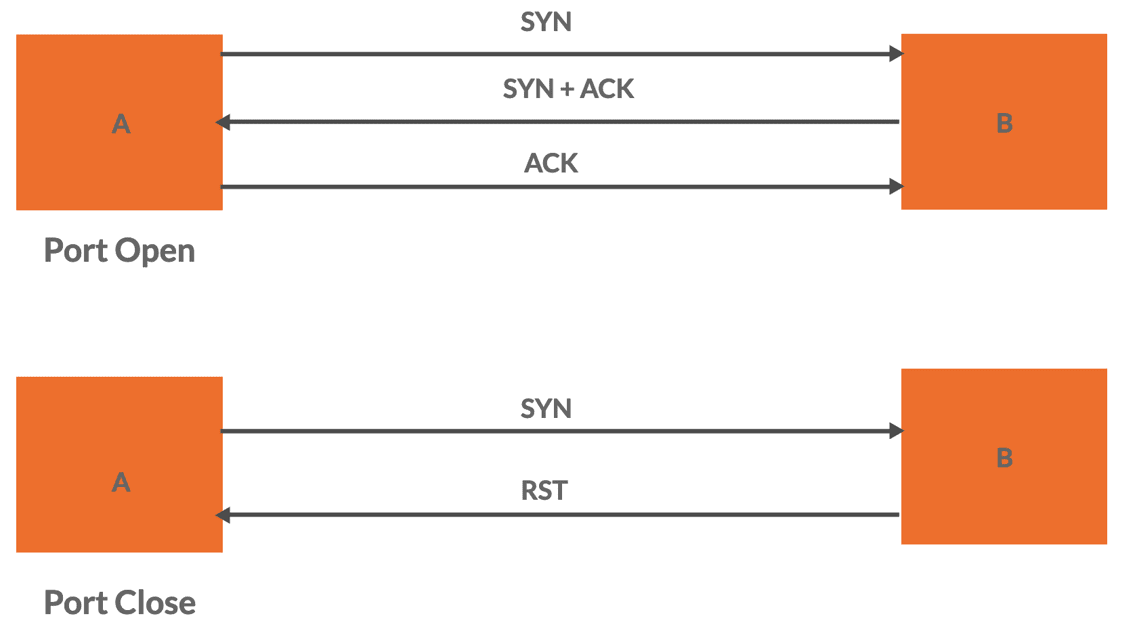

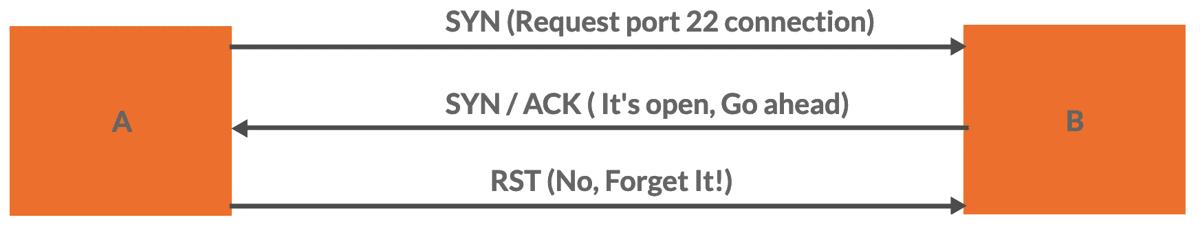

#2. TCP SYN Scan (halvöppen skanning)

Här skickar skannern ett TCP SYN-paket till målporten. Om porten är öppen returneras ett SYN-ACK-meddelande.

Skannern skickar sedan ett RST-meddelande (reset) för att avbryta anslutningen istället för att slutföra handskakningen. Detta tillvägagångssätt är mer diskret jämfört med en fullständig anslutningsskanning.

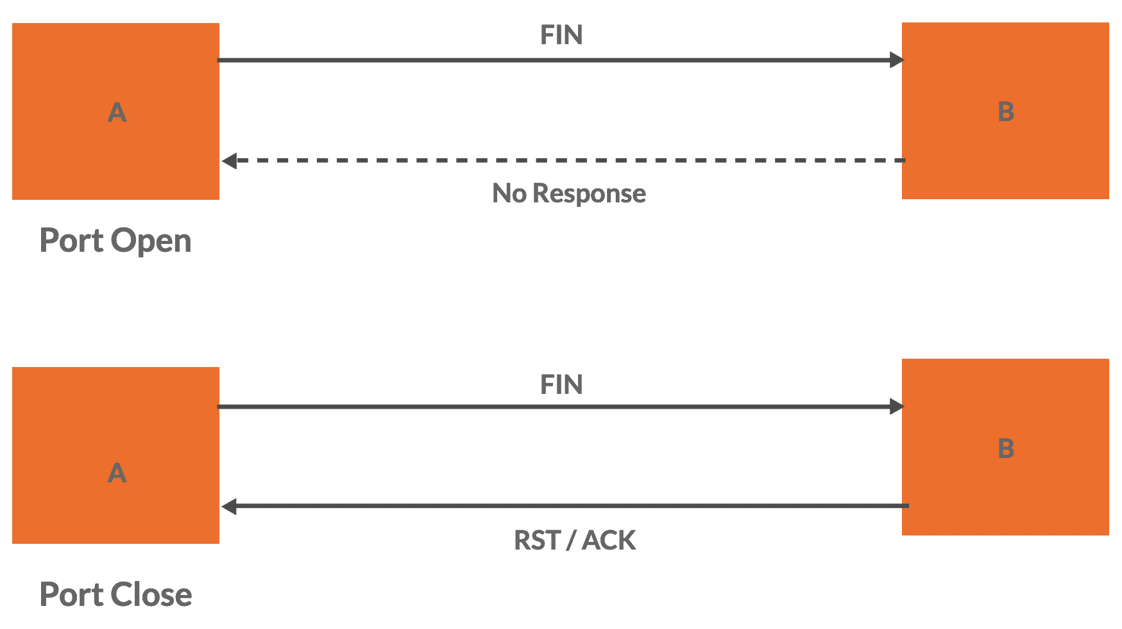

#3. TCP FIN Scan

Skannern skickar ett TCP FIN-paket till målporten.

Om porten är stängd svarar den med ett RST-paket. Om porten är öppen ignoreras FIN-paketet. Denna skanning kan vara effektiv i vissa situationer, men fungerar inte mot alla system.

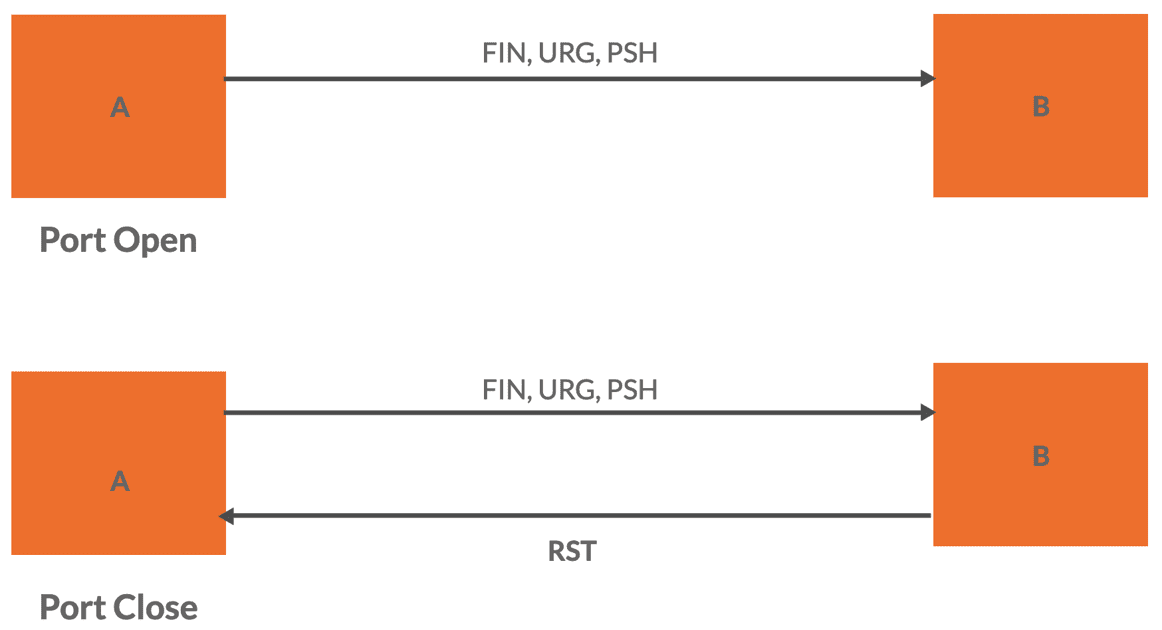

#4. TCP XMAS Tree Scan

Precis som FIN-skanningen skickas ett TCP-paket med FIN-, URG- och PSH-flaggorna aktiverade.

Om porten är stängd bör den svara med ett RST-paket, och om porten är öppen ignoreras paketet.

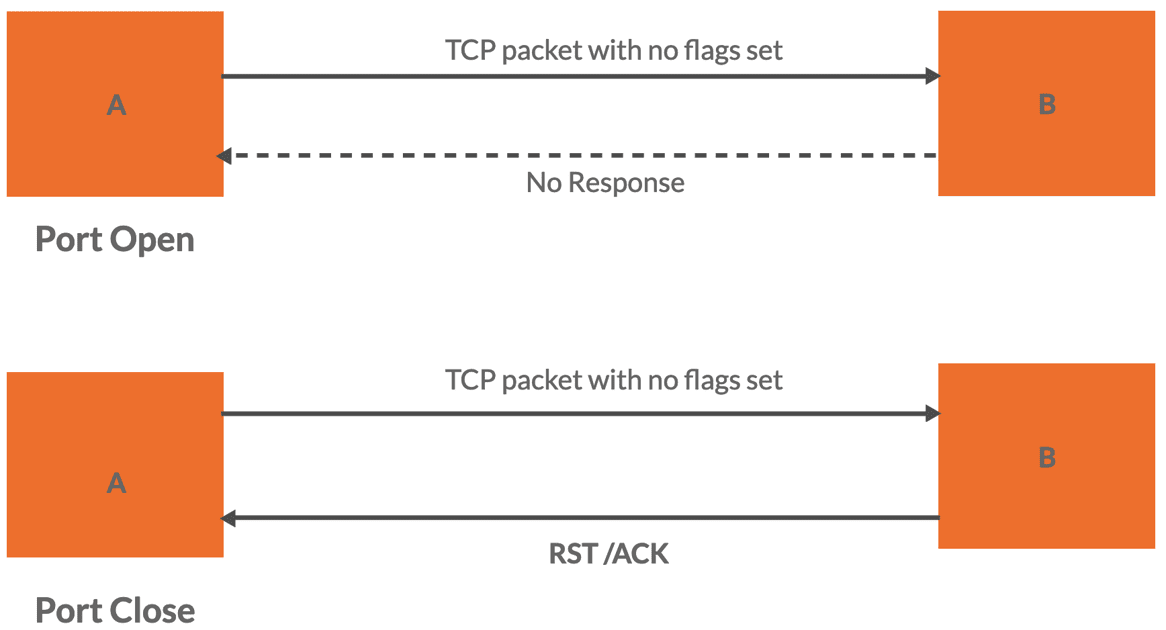

#5. TCP Null Scan

Vid en null-skanning skickar skannern ett TCP-paket utan att några flaggor är angivna.

Öppna portar ignorerar den skickade datan, medan stängda portar ofta svarar med ett RST-svar. Liksom XMAS Tree-skanningen är denna metod diskret men inte alltid pålitlig.

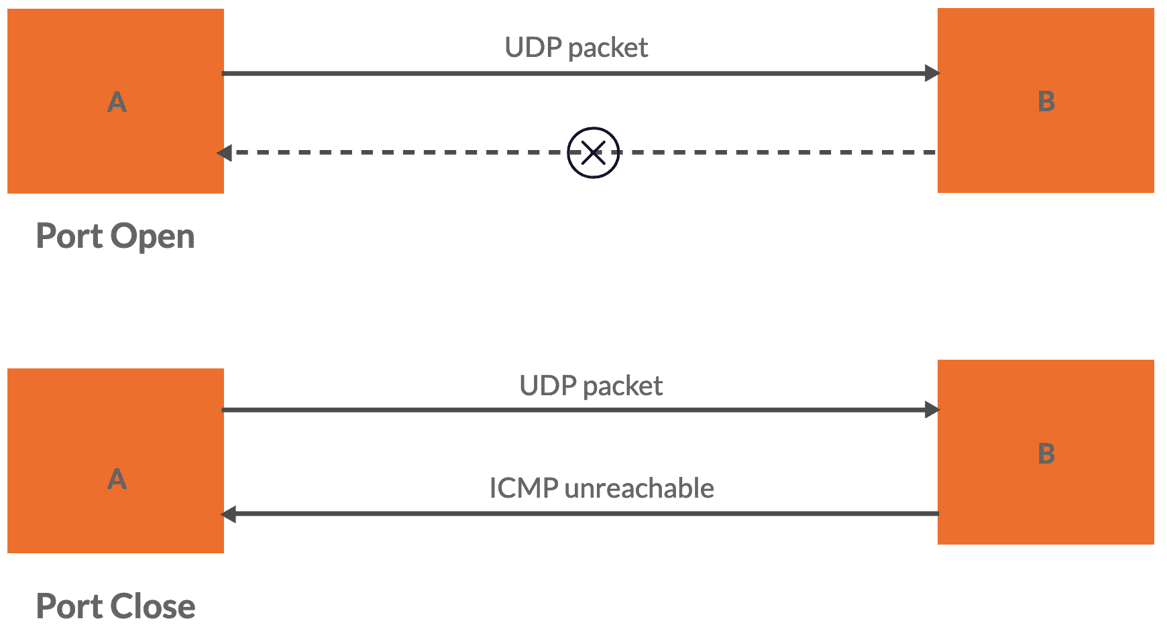

#6. UDP-skanning

Att skanna UDP-portar är mer komplext eftersom UDP inte är anslutningsorienterat.

Skannern skickar ett UDP-paket till målporten och väntar på svar. Om porten är stängd kan den svara med ett ICMP Port Unreachable-meddelande. Ett svar på applikationsnivå är möjligt om porten är öppen. UDP-skanningar kan vara långsammare eftersom protokollet saknar anslutningsfunktioner.

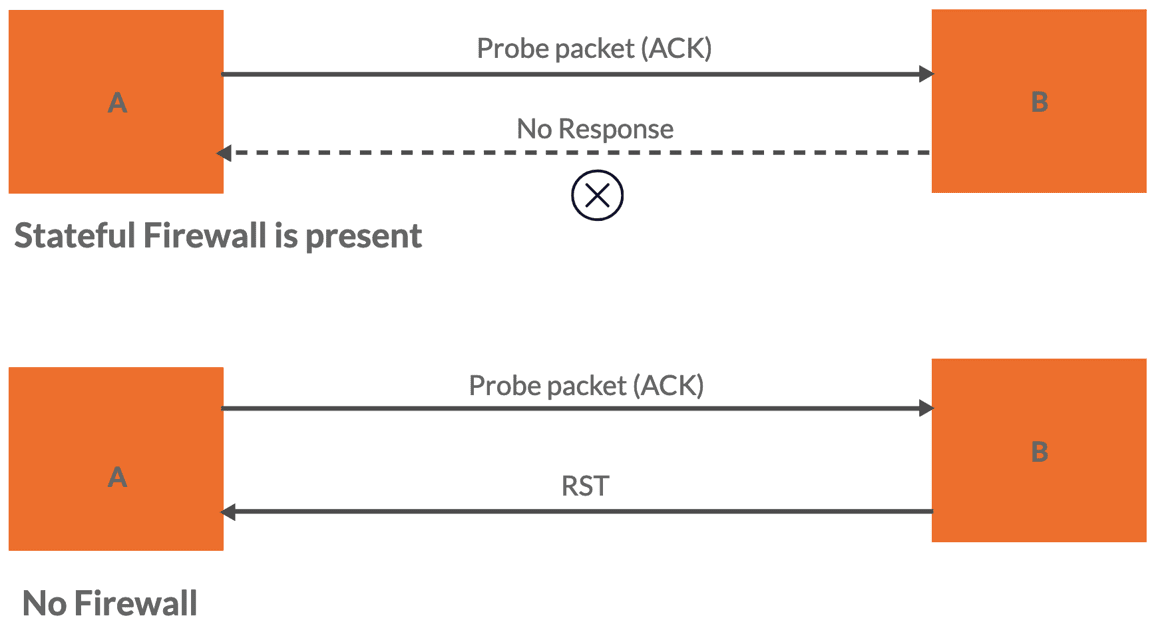

#7. ACK Scan

Vid den här skanningen skickas ett ACK-paket (acknowledgement) till målporten. Svaret beror på om porten är filtrerad eller ofiltrerad.

Om porten är filtrerad kan den svara med ett RST-paket eller inte svara alls. Om den är ofiltrerad kan den ignorera paketet. Denna skanning är användbar för att upptäcka tillståndskänsliga brandväggar.

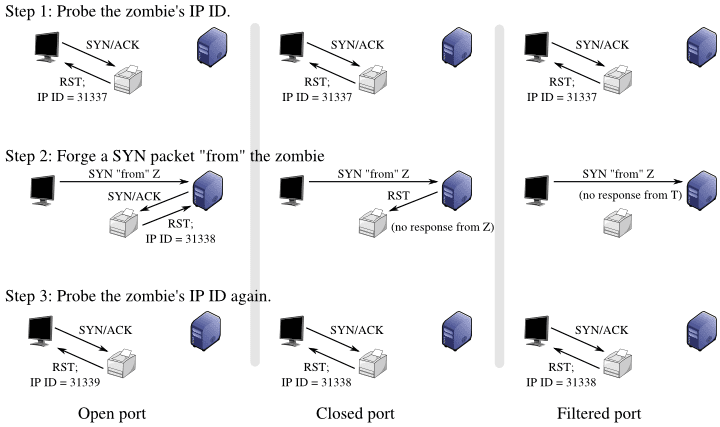

#8. Idle Scan (Zombie Scan)

Detta är en mer avancerad skanningsteknik som använder en ”zombie”-värd, en omedveten mellanhand, för att utföra skanningen.

Genom att noggrant granska IPID-sekvensnumren i svaren från zombievärden kan skannern avgöra målportens status. Idle-skanning är mycket diskret men komplicerad att implementera.

Bildkälla – bamprogramvara

Bildkälla – bamprogramvara

Viktig notering: Obehörig portscanning kan betraktas som intrång. Innan du utför portscanningar, säkerställ att du har nödvändiga tillstånd och lagliga rättigheter.

De bästa portskannrarna

Portskannerverktyg automatiserar och förenklar många manuella uppgifter som är relaterade till nätverksspaning.

#1. Nmap (Network Mapper)

Nmap är ett av de mest kraftfulla och populära verktygen för nätverksskanning med öppen källkod.

Det har en inbyggd skriptmotor som gör det möjligt att skriva och köra anpassade skript för att utföra olika uppgifter under skanningen.

Dessa skript kan användas med externa databaser för att upptäcka sårbarheter, samla information och mycket mer.

Nmap kan även ge data om vilken typ av brandvägg eller paketfiltreringsregler som används i ett nätverk, genom att analysera hur paket filtreras eller tas bort.

Här finns en detaljerad artikel om hur man använder Nmap för sårbarhetsskanningar. Besök gärna den sidan.

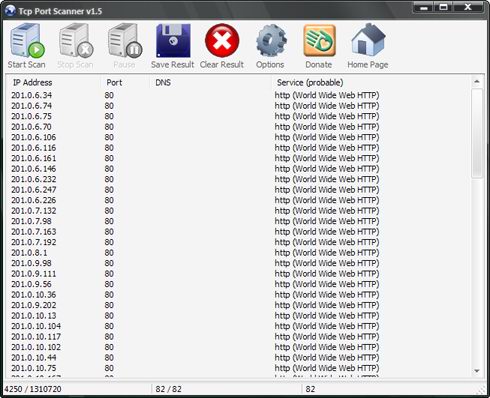

#2. TCP Port Scanner

TCP Port Scanner är ett gratis och användarvänligt nätverksverktyg avsett för att undersöka statusen på TCP/IP-portar på en målenhet.

En av de mest framträdande egenskaperna hos TCP Port Scanner är dess hastighet. Den kan skanna nätverk med en hastighet på upp till 10 000 portar per sekund.

Det använder främst SYN-skanningsmetoden, vilken skickar ett TCP SYN-paket till målporten och analyserar svaret.

Användare kan också spara resultaten av sina skanningar i en textfil.

#3. Netcat

Netcat är ett kraftfullt nätverksverktyg för att läsa och skriva data över nätverksanslutningar genom TCP/IP-protokollet. Det används ofta för nätverksfelsökning.

Det kan skapa både utgående och inkommande nätverksanslutningar med hjälp av TCP- eller UDP-protokoll.

Netcat stöder även tunneling, vilket gör det möjligt att skapa specialiserade anslutningar, som att konvertera UDP till TCP. Det ger flexibilitet vid konfigurering av nätverksparametrar, som gränssnitt och lyssningsportar.

Netcat har avancerade funktioner, som buffrat sändningsläge som skickar data med specificerade intervall och hexdump, som kan visa data som överförs och tas emot i hexadecimalt format.

Det har också en valfri RFC854 telnet-tolkare och -svarare som kan vara användbar för att emulera telnet-sessioner.

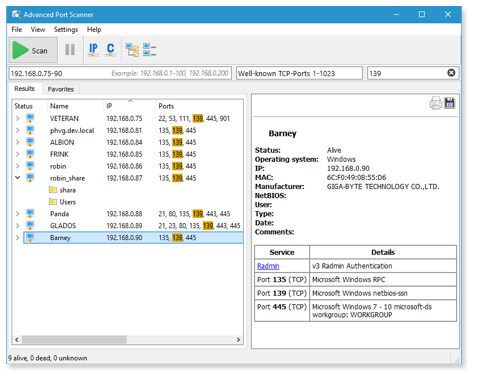

#4. Advanced Port Scanner

Advanced Port Scanner är ännu ett kraftfullt nätverksverktyg som snabbt kan kontrollera vilka enheter som är anslutna till ett nätverk och vilka av dem som har öppna portar.

Det är enkelt att ta reda på vilken typ av program eller programvara som körs på dessa öppna portar och hjälper även till att komma åt resurserna bakom dem om några portar är öppna.

Det kan till exempel hjälpa till att öppna webbplatser (HTTP/HTTPS), ladda ned filer (FTP) eller få tillgång till delade mappar på andra datorer.

Det gör det även möjligt att styra andra datorer på distans (fjärrstyrning). Det fungerar som om du sitter framför en dator på en annan plats, vilket kan vara praktiskt för felsökning eller hantering av flera datorer.

Hur använder cyberangripare portscanning?

Angripare använder portscanning som en teknik för att samla information om potentiella mål och sårbarheter. Så här använder de det:

Identifiera sårbara tjänster

Angripare skannar en rad IP-adresser eller specifika mål för att hitta öppna portar och tjänster. De kan rikta in sig på välkända portar som är kopplade till vanliga tjänster, t.ex. port 80 för HTTP, för att hitta potentiella svagheter i webbservrar eller andra tjänster.

Kartläggning av nätverk

Portscanning hjälper angripare att kartlägga nätverkets layout, identifiera enheter och deras roller, vilket ger viktig information för att planera fortsatta attacker.

Fingeravtryck

Angripare analyserar svaren de får från öppna portar för att identifiera specifik programvara och dess version på målet. Detta hjälper dem att utforma attackvektorer för sårbarheter i programvaran.

Brandväggsundvikande

Angripare kan utföra portscanning för att hitta öppna portar som kringgår brandväggsregler, vilket eventuellt gör det möjligt för dem att få otillåten åtkomst till ett nätverk eller en enhet.

Skydd mot portscanning

Överväg följande åtgärder för att skydda dig mot portscanning och säkra ditt nätverk:

Brandväggar

Implementera starka brandväggsregler för att begränsa inkommande och utgående trafik. Öppna endast de nödvändiga portarna för viktiga tjänster, och kontrollera och uppdatera brandväggskonfigurationer regelbundet.

IDS- och IPS-system

Använd intrångsdetektering och förebyggande system för att övervaka nätverkstrafik efter misstänkta aktiviteter, inklusive försök till portscanning, och vidta manuella åtgärder för att blockera eller larma om sådan aktivitet.

Portskydd

Skanna regelbundet det egna nätverket efter öppna portar och tjänster. Stäng alla oanvända portar för att minska risken för attacker.

Nätverksövervakning

Övervaka kontinuerligt nätverkstrafiken efter ovanliga eller upprepade anslutningsförsök som kan tyda på en portscanningsattack.

Hastighetsbegränsning

Implementera hastighetsbegränsningar i brandväggar och routrar för att begränsa antalet anslutningsförsök från en och samma IP-adress. Detta gör det svårare för angripare att utföra omfattande genomsökningar.

Honeypots

Använd honeypots eller lockbetessystem för att omdirigera angripares uppmärksamhet och samla information om deras metoder, utan att riskera det verkliga nätverket.

Regelbundna uppdateringar

Se till att all programvara är uppdaterad med säkerhetskorrigeringar för att minimera risken för sårbarheter som angripare kan utnyttja.

Portscanning kontra nätverksskanning

Här är en jämförelse mellan portscanning och nätverksskanning:

Portscanning

Fokus: Identifiera öppna portar och tjänster på en specifik enhet eller IP-adress.

Mål: Hitta ingångspunkter för kommunikation eller potentiella sårbarheter på ett enskilt mål.

Metod: Skickar datapakt till enskilda portar för att fastställa deras status (öppen, stängd, filtrerad).

Omfattning: Begränsad till en enskild enhet eller IP-adress.

Användningsfall: Nätverkssäkerhet, felsökning, tjänsteupptäckt och penetrationstestning.

Nätverksskanning

Fokus: Kartlägga och upptäcka enheter, undernät och nätverkstopologi över ett helt nätverk.

Mål: Skapa en inventering av nätverkstillgångar, inklusive enheter och deras egenskaper.

Metod: Skannar flera IP-adresser och enheter för att identifiera deras närvaro och egenskaper.

Omfattning: Täcker ett helt nätverk, inklusive flera enheter, undernät och nätverkssegment.

Användningsfall: Nätverkshantering, säkerhetsbedömning, lagerhantering och sårbarhetsbedömning.

Portscanning handlar om att hitta öppna portar och tjänster på en specifik enhet, medan nätverksskanning är att upptäcka och kartlägga nätverksstrukturer över en större nätverksinfrastruktur. Båda teknikerna har olika syften inom nätverksadministration.

Slutsats✍️

Portscanning är ett värdefullt verktyg för att upprätthålla hälsan och säkerheten hos datanätverk.

Jag hoppas att den här artikeln varit till hjälp för att öka din förståelse för portscanning och dess betydelse.

Du kan även vara intresserad av att lära dig om den bästa programvaran för nätverksåtkomstkontroll för att genomföra säkerhetsbedömningar.